Eseguire il burst in una macchina virtuale IaaS di Azure da un cluster HPC Pack

Requisiti per aggiungere nodi di calcolo IaaS di Azure con Microsoft HPC Pack

Questa sezione descrive i requisiti per aggiungere nodi di calcolo IaaS di Azure al cluster HPC.

Versione supportata del cluster Microsoft HPC Pack

Per distribuire nodi di calcolo IaaS di Azure nel cluster HPC Pack, è necessario eseguire Microsoft HPC Pack 2016 Update 1 o versione successiva.

Per creare un nuovo cluster HPC Pack interamente in Azure, passare a Distribuire un cluster HPC Pack 2016 in Azure e scegliere un modello da distribuire. In caso contrario, è necessario creare prima un cluster HPC Pack locale. Per le istruzioni di installazione per un cluster HPC Pack ibrido, vedere di seguito:

Account di sottoscrizione di Azure

È necessario ottenere una sottoscrizione di Azure o essere assegnata come ruolo proprietario della sottoscrizione.

Per creare una sottoscrizione di Azure, passare al sito

di Azure. Per accedere a una sottoscrizione esistente, passare al portale di Azure .

Nota

Esistono alcuni limiti (detti anche quote) per ogni sottoscrizione di Azure. I core della macchina virtuale hanno un limite totale a livello di area e un limite regionale per serie di dimensioni (Dv2, F e così via) che vengono applicati separatamente. È possibile passare a portale di Azure per controllare le quote e l'utilizzo della sottoscrizione di Azure. Se si vuole aumentare la quota, aprire una richiesta di supporto clienti online.

Infrastruttura di rete

Sarà necessario fornire una rete virtuale e una subnet di Azure per i nodi di calcolo IaaS di Azure.

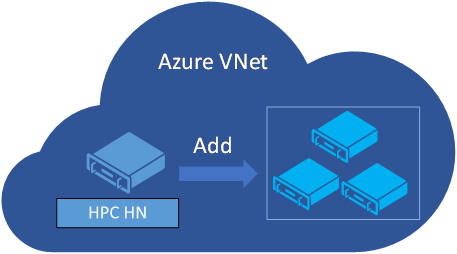

Se si prevede di creare un cluster HPC Pack interamente in Azure, è necessario creare i nodi head e i nodi di calcolo IaaS di Azure in una singola rete virtuale di Azure.

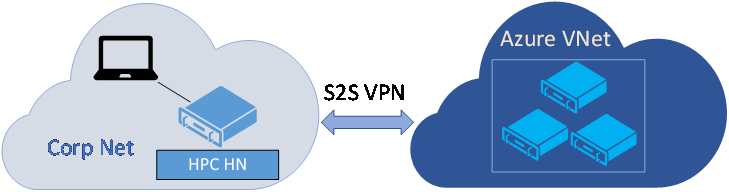

Se, tuttavia, si prevede di creare un cluster HPC Pack ibrido con nodi head nella rete aziendale locale e creare nodi di calcolo IaaS di Azure in Azure, è necessario configurare un VPN da sito a sito o expressRoute connessione dalla rete locale alla rete virtuale di Azure. I nodi head devono essere in grado di connettersi anche tramite Internet ai servizi di Azure. Potrebbe essere necessario contattare l'amministratore di rete per configurare questa connettività.

Configurare il gruppo di sicurezza di rete per la rete virtuale di Azure

È consigliabile configurare un gruppo di sicurezza di rete per la subnet della rete virtuale di Azure. La tabella porta HPC seguente elenca le porte di ascolto per ogni tipo di nodo HPC. Per altre informazioni sulle porte, vedere questo documento.

| Ruolo | Porta | Protocollo |

|---|---|---|

| nodo di calcolo Linux | 40000, 40002 | TCP |

| del nodo di calcolo Windows | 1856, 6729, 6730, 7998, 8677, 9096, 9100-9611, 42323, 42324 | TCP |

| nodo broker |

9087, 9091, 9095, 80, 443 e porte per nodo di calcolo Windows | TCP |

| nodo head | 445, 5800, 5802, 5969, 5970, 5974, 5999, 7997, 9090, 9092, 9094, 9892-9894 e porte per Broker Node; 1433 per database locali; 10100, 10101, 10200, 10300, 10400 per cluster di Service Fabric (disponibilità elevata) | TCP |

| nodo head | 9894 | UDP |

Per il cluster HPC Pack con nodi head in Azure

Per un cluster HPC Pack interamente in Azure, è necessario configurare le regole del gruppo di sicurezza di rete seguenti.

1. Regole di sicurezza in ingresso

La regola di sicurezza in ingresso predefinita AllowVNetInBound consente tutto il traffico di rete in ingresso all'interno della rete virtuale. Tuttavia, se sono state aggiunte regole per negare il traffico con origine VirtualNetwork o Qualsiasi con priorità più alta, assicurarsi che le porte elencate in tabella porte HPC non vengano negate.

Se si desidera inviare processi dal client locale tramite Internet, è necessario aggiungere le regole di sicurezza in ingresso seguenti.

| Nome | Porta | Protocollo | Origine | Destination | Azione |

|---|---|---|---|---|---|

| AllowHttpsInBound | 443 | TCP | Qualsiasi | Qualsiasi | Consenti |

| AllowHpcSoaInbound | 9087,9090,9091,9094 | TCP | Qualsiasi | Qualsiasi | Consenti |

2. Regole di sicurezza in uscita

La regola di sicurezza in uscita predefinita AllowVNetOutBound consente tutto il traffico di rete virtuale in uscita. Tuttavia, se sono state aggiunte regole per negare il traffico con Destination

La regola di sicurezza in uscita predefinita AllowInternetOutBound consente a tutto il traffico in uscita di Internet. Tuttavia, se sono state aggiunte regole per negare il traffico con destination Internet o Qualsiasi con priorità più alta, è necessario aggiungere le regole in uscita seguenti con priorità più elevata:

| Nome | Porta | Protocollo | Origine | Destination | Azione |

|---|---|---|---|---|---|

| AllowKeyVaultOutBound | Qualsiasi | Qualsiasi | VirtualNetwork | AzureKeyVault | Consenti |

| AllowAzureCloudOutBound | Qualsiasi | Qualsiasi | VirtualNetwork | AzureCloud | Consenti |

| AllowHttpsOutBound | 443 | TCP | VirtualNetwork | Qualsiasi | Consenti |

Per un cluster HPC Pack ibrido con nodi head locali

Per il cluster HPC Pack ibrido con nodi head locali e nodi di calcolo broker e nodi di calcolo IaaS di Azure, è necessario configurare le regole del gruppo di sicurezza di rete seguenti dal punto di vista dei nodi di calcolo IaaS di Azure.

1. Regole di sicurezza in ingresso

La regola di sicurezza in ingresso predefinita AllowVNetInBound consente tutto il traffico di rete in ingresso all'interno della rete virtuale. Tuttavia, se sono state aggiunte regole per negare il traffico con VirtualNetwork di origine o Qualsiasi con priorità più alta, assicurarsi che le porte per nodo di calcolo Linux e nodo di calcolo Windows elencate nella tabella delle porte HPC non vengano negate.

Nota

Se sono presenti firewall tra la rete aziendale e la rete virtuale di Azure, configurare regole del firewall in uscita per consentire queste porte dal punto di vista dei nodi head.

2. Regole di sicurezza in uscita

La regola di sicurezza in uscita predefinita AllowVNetOutBound consente tutto il traffico di rete virtuale in uscita. Tuttavia, se sono state aggiunte regole per negare il traffico con Destinazione VirtualNetwork o Qualsiasi con priorità più alta, è necessario aggiungere le regole in uscita seguenti con priorità più elevate, in modo che i nodi di calcolo IaaS di Azure possano connettersi ai nodi head locali.

| Nome | Porta | Protocollo | Origine | Destination | Azione |

|---|---|---|---|---|---|

| AllowHpcIntraVNetTcpOutBound | 443, 5970, 6729, 6730, 8677, 9892, 9893, 9894 | TCP | Qualsiasi | VirtualNetwork | Consenti |

| AllowHpcIntraVNetUdpOutBound | 9894 | UDP | Qualsiasi | VirtualNetwork | Consenti |

Nota

Se sono presenti firewall tra la rete aziendale e la rete virtuale di Azure, configurare regole del firewall in ingresso per consentire queste porte dal punto di vista dei nodi head.

La regola di sicurezza in uscita predefinita AllowInternetOutBound consente a tutto il traffico in uscita di Internet. Tuttavia, se sono state aggiunte regole per negare il traffico con destination Internet o Qualsiasi con priorità più alta, è necessario aggiungere le regole in uscita seguenti con priorità più elevata:

| Nome | Porta | Protocollo | Origine | Destination | Azione |

|---|---|---|---|---|---|

| AllowKeyVaultOutBound | Qualsiasi | Qualsiasi | VirtualNetwork | AzureKeyVault | Consenti |

| AllowAzureCloudOutBound | Qualsiasi | Qualsiasi | VirtualNetwork | AzureCloud | Consenti |

| AllowHttpsOutBound | 443 | TCP | VirtualNetwork | Qualsiasi | Consenti |

I nodi head di HPC Pack possono accedere agli URL pubblici seguenti nel passaggio Impostare configurazione distribuzione di Azure e Creare e gestire nodi di calcolo IaaS di Azure passaggio, è necessario aggiungerli all'elenco degli elementi consentiti dei firewall locali.

https://management.core.windows.net

https://login.microsoftonline.com

https://hpcazuresasdispatcher.azurewebsites.net

https://hpcazureconsumptionsb.servicebus.windows.net

https://*.vault.azure.net

https://*.microsoft.com

https://*.msauth.net

https://*.msftauth.net

https://*.core.windows.net

Passaggio 1: Configurare il cluster per supportare le distribuzioni dei nodi di calcolo IaaS di Azure

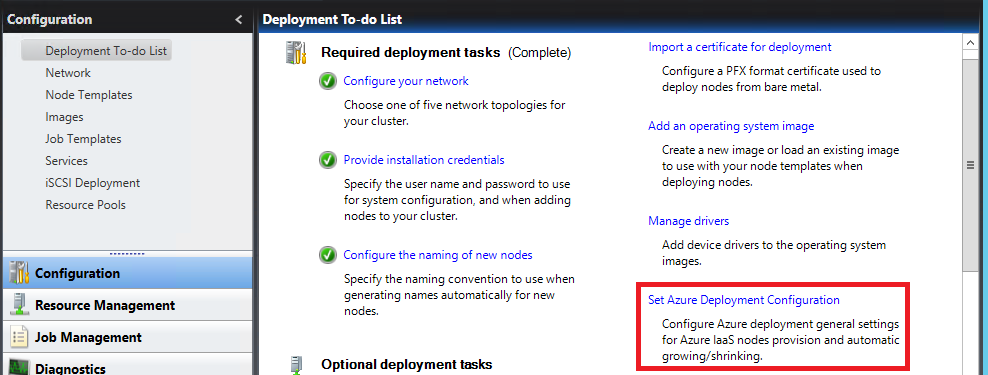

Aprire gestione cluster HPC in un nodo head , nell'elenco attività di distribuzione completare tutte e tre le attività di distribuzione necessarie. Il nome utente e la password delle credenziali di installazione fornite verranno usati come nome utente amministratore e password delle macchine virtuali di Azure.

Passaggio 1.1 Impostare la configurazione della distribuzione di Azure

È possibile impostare la configurazione della distribuzione di Azure con HpC Cluster Manager o comandi di PowerShell.

Configurare la configurazione della distribuzione di Azure con HPC Cluster Manager

Nota

La procedura guidata Impostare la configurazione della distribuzione di Azure in questo articolo si basa su HPC Pack 2016 Update 2 (e versioni successive).

È possibile fare clic su Impostare la configurazione della distribuzione di Azure e seguire la procedura guidata per completare la configurazione.

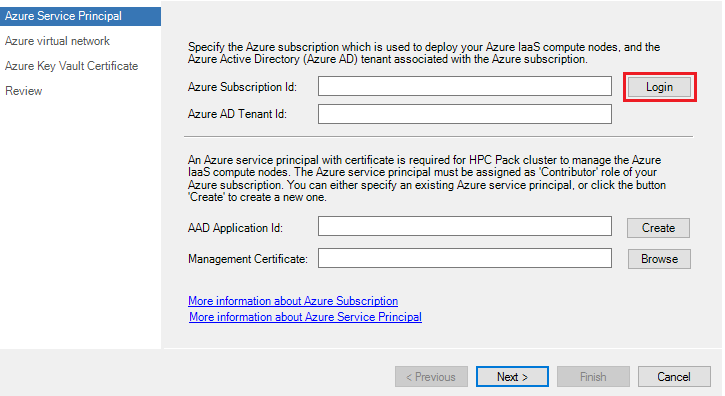

1. Configurare l'entità servizio di Azure

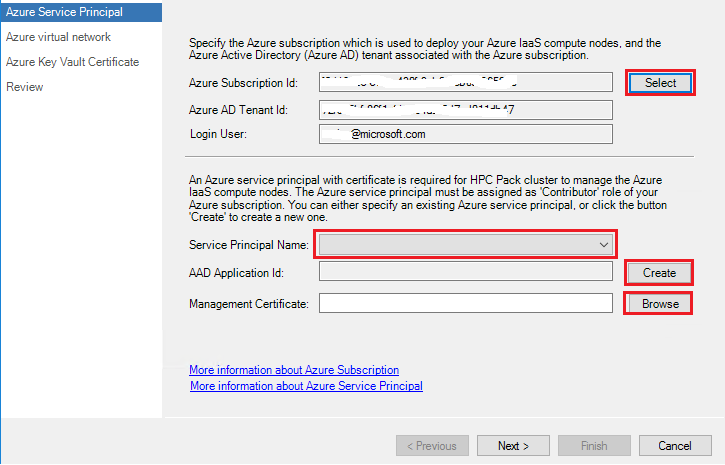

L'entità servizio di Azure viene usata dal servizio HPC Pack per effettuare il provisioning, avviare, arrestare ed eliminare una macchina virtuale IaaS di Azure. Per configurare l'entità servizio di Azure, fare clic sul pulsante Account di accesso per accedere all'account Azure nella pagina 'entità servizio di Azure.

Se sono associate più sottoscrizioni di Azure all'account Azure, fare clic sul pulsante Selezionare per scegliere la sottoscrizione usata per distribuire i nodi di calcolo IaaS di Azure.

È possibile scegliere un'entità servizio di Azure esistente dall'elenco nome entità servizio

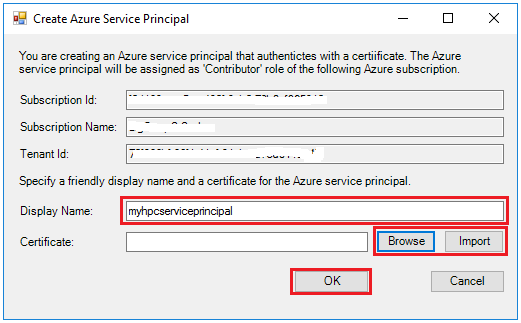

Se si sceglie di creare una nuova entità servizio di Azure, nella finestra di dialogo Creare un'entità servizio di Azure specificare un nome visualizzato descrittivo per la nuova entità servizio di Azure e fare clic su Sfoglia per scegliere un Certificato da Computer locale\Archivio personale oppure fare clic su Importa per importare un certificato in formato PFX o generare un nuovo certificato autofirmato. Fare quindi clic su OK per creare l'entità servizio di Azure.

Nota

Il certificato per l'entità servizio di Azure deve essere diverso dal certificato usato per proteggere la comunicazione tra nodi HPC.

Per creare l'entità servizio di Azure, l'account Azure deve essere un ruolo di proprietario della sottoscrizione di Azure e l'entità servizio di Azure verrà concessa come collaboratore ruolo della sottoscrizione di Azure per impostazione predefinita, è possibile fare riferimento a controllo di accesso per le risorse di Azure nel cluster HPC Pack per riconfigurare manualmente le autorizzazioni di accesso per l'entità servizio di Azure in base allo scenario utente.

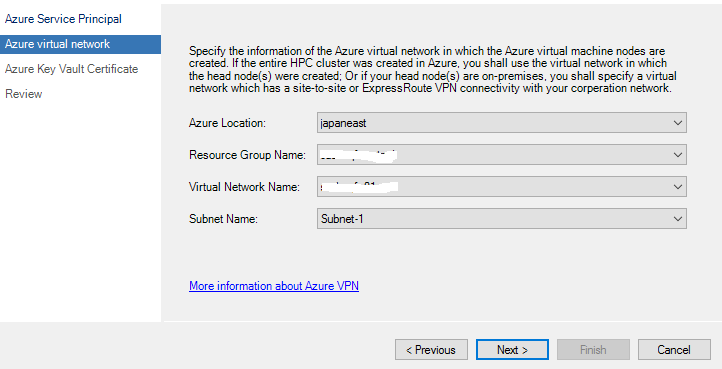

2. Specificare la rete virtuale di Azure

Nella pagina rete virtuale di Azure specificare le informazioni della rete virtuale di Azure in cui verranno creati i nodi di calcolo IaaS di Azure.

percorso di Azure: percorso di Azure in cui la rete virtuale individua

nome gruppo di risorse: gruppo di risorse in cui è stata creata la rete virtuale

Nome rete virtuale: nome della rete virtuale in cui verranno creati i nodi di calcolo IaaS di Azure.

Nome subnet: nome della subnet in cui verranno creati i nodi di calcolo IaaS di Azure.

Nota

La rete virtuale specificata deve avere una connessione VPN da sito a sito o ExpressRoute alla rete locale in cui si trova il nodo head.

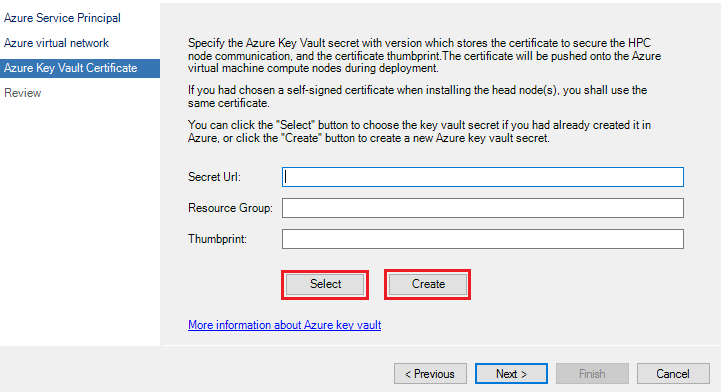

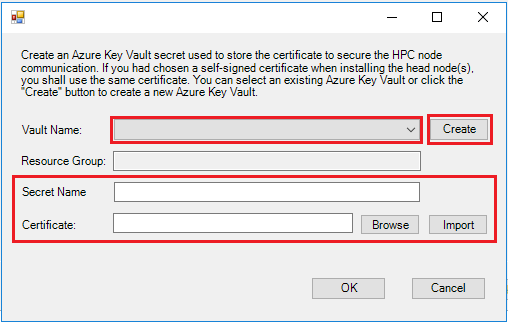

3. Configurare il certificato di Azure Key Vault

Il servizio HPC Pack usa il certificato X.509 per proteggere la comunicazione del nodo HPC. È quindi necessario importare questo certificato nell'insieme di credenziali delle chiavi di Azure in modo che possa essere installato nella macchina virtuale IaaS di Azure durante il provisioning. Nella pagina certificato di Azure Key Vault

Se si sceglie di creare un nuovo segreto di Key Vault, è possibile selezionare un nome esistente dell'insieme di credenziali delle chiavi di Azure nell'elenco nome dell'insieme di credenziali delle chiavi di

Nota

Se si usa un certificato autofirmato nei nodi head per la comunicazione dei nodi HPC, è necessario caricare lo stesso certificato (quello usato durante l'installazione del nodo head) nel segreto di Azure Key Vault. In caso contrario, i nodi di calcolo IaaS di Azure non saranno raggiungibili per i nodi head a causa di un problema di certificato non attendibile. È anche possibile usare il comando di PowerShell seguente per ottenere l'identificazione personale del certificato usata per la comunicazione del nodo: Get-HPCClusterRegistry -propertyName SSLThumbprint

Esaminare le impostazioni e fare clic su Fine per completare la configurazione.

Impostare la configurazione della distribuzione di Azure con PowerShell

È anche possibile scegliere di eseguire i comandi di PowerShell seguenti per impostare Configurazione distribuzione di Azure, se è già stato fatto:

- Creazione dell'entità servizio di Azure e del certificato di Azure Key Vault.

- È stato installato il certificato per l'entità servizio di Azure per computer locale\Personal archivio certificati con chiave privata in tutti i computer del nodo head.

Add-PSSnapin Microsoft.Hpc

# Set Azure subscription and Service Principal information

Set-HpcClusterRegistry -PropertyName SubscriptionId -PropertyValue <subscriptionId>

Set-HpcClusterRegistry -PropertyName TenantId -PropertyValue <tenantId>

Set-HpcClusterRegistry -PropertyName ApplicationId -PropertyValue <ServiceprincipalApplicationId>

Set-HpcClusterRegistry -PropertyName Thumbprint -PropertyValue <ServiceprincipalCertThumbprint>

# Set Virtual network information

Set-HpcClusterRegistry -PropertyName VNet -PropertyValue <VNetName>

Set-HpcClusterRegistry -PropertyName Subnet -PropertyValue <SubnetName>

Set-HpcClusterRegistry -PropertyName Location -PropertyValue <VNetLocation>

Set-HpcClusterRegistry -PropertyName ResourceGroup -PropertyValue <VNetResourceGroup>

# Set Azure Key vault certificate

Set-HpcKeyVaultCertificate -ResourceGroup <KeyVaultResourceGroupName> -CertificateUrl <KeyVaultSecretUrlWithVersion> -CertificateThumbprint <KeyVaultCertificateThumbprint>

Passaggio 1.2 Configurare altre proprietà del cluster

Se si prevede di creare nodi di calcolo Windows IaaS di Azure non aggiunti a un dominio o nodi di calcolo Linux in una subnet diversa in cui si trovano i nodi head, eseguire il comando PowerShell seguente in un nodo head per rendere il cluster aggiungere voci host per i nodi in subnet diverse. Se non è stato possibile eseguire questa operazione, i nodi non saranno raggiungibili per i nodi head perché i nodi head non possono risolvere il nome host.

Set-HpcClusterRegistry -PropertyName HostFileForOtherSubnet -PropertyValue 1

if($env:CCP_CONNECTIONSTRING -like "*,*,*") {

Connect-ServiceFabricCluster

$opId = [Guid]::NewGuid()

Start-ServiceFabricPartitionRestart -OperationId $opId -RestartPartitionMode AllReplicasOrInstances -ServiceName fabric:/HpcApplication/ManagementStatelessService -ErrorAction Stop

} else {

Restart-Service -Name HpcManagement

}

Se si prevede di creare nodi di calcolo Linux IaaS di Azure con il modello di nodo IaaS di Azure, eseguire il comando PowerShell seguente in un nodo head per abilitare la comunicazione tramite Http tra nodi head e nodi di calcolo Linux.

Set-HpcClusterRegistry -PropertyName LinuxHttps -PropertyValue 0

if($env:CCP_CONNECTIONSTRING -like "*,*,*") {

Connect-ServiceFabricCluster

$opId = [Guid]::NewGuid()

Start-ServiceFabricPartitionRestart -OperationId $opId -RestartPartitionMode AllReplicasOrInstances -ServiceName fabric:/HpcApplication/SchedulerStatefulService -ErrorAction Stop

} else {

Restart-Service -Name HpcScheduler

}

Passaggio 2: Creare un modello di nodo IaaS di Azure

Importante

- La procedura guidata modello di nodo IaaS di Azure in questo articolo si basa su HPC Pack 2016 Update 3. È leggermente diverso in altre versioni di HPC Pack.

- Se si sceglie di usare un'immagine personalizzata o un'immagine condivisa, il sistema operativo dell'immagine della macchina virtuale deve soddisfare i requisiti .

- immagine condivisa non è supportata in HPC Pack 2016 Update 2 o versione precedente.

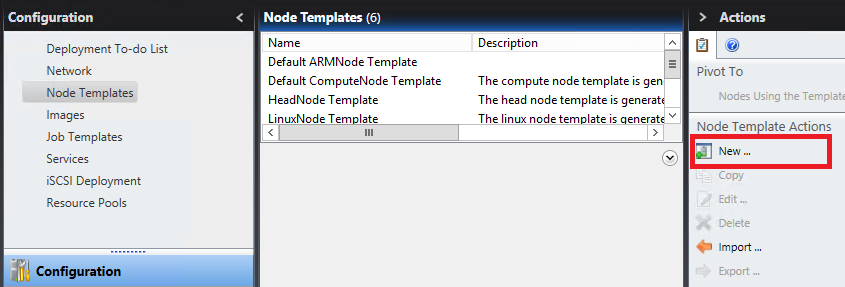

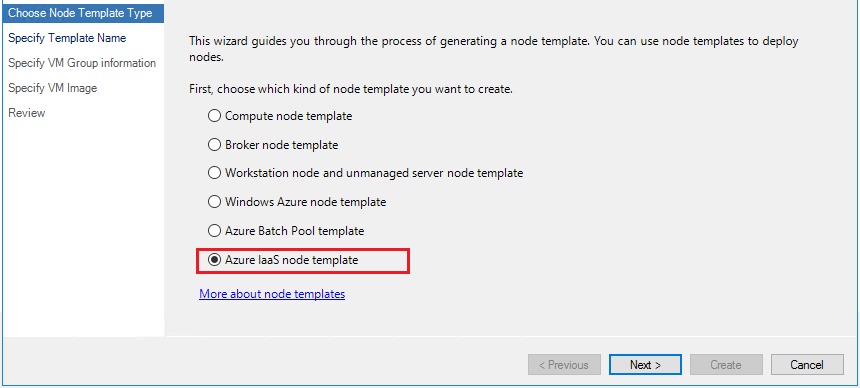

Nel pannello Configurazione

Nella pagina Scegli tipo di modello di nodo scegliere il tipo di modello di nodo come modello di nodo IaaS di Azure.

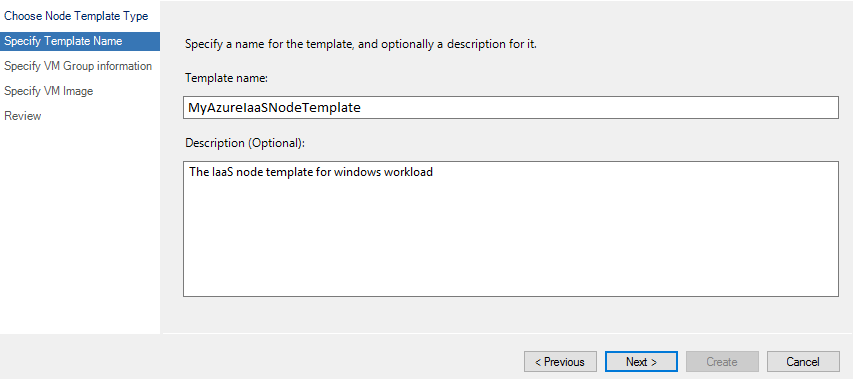

Nella pagina Specificare il nome del modello specificare un nome modello e, facoltativamente, specificare Descrizione.

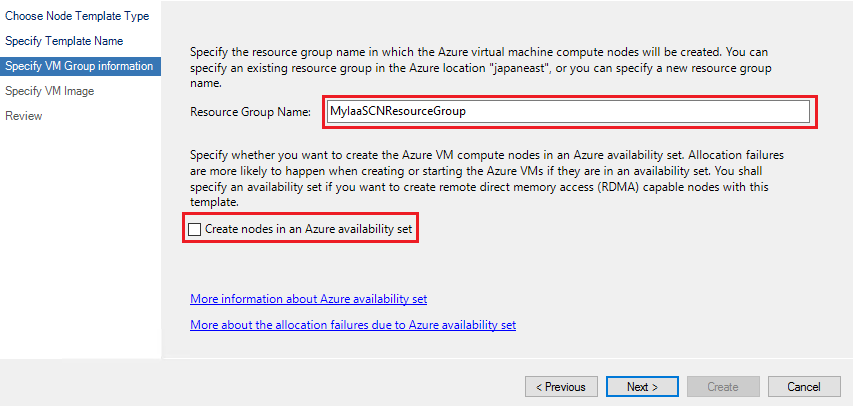

Nella pagina Specificare le informazioni sul gruppo di macchine virtuali specificare nome gruppo di risorse del gruppo di risorse di Azure in cui verranno creati i nodi di calcolo IaaS. Se si specifica un gruppo di risorse esistente, assicurarsi che si trovi nella stessa posizione di Azure in cui si trova la rete virtuale di Azure.

Specificare se si desidera creare nodi in un set di disponibilità di Azure.

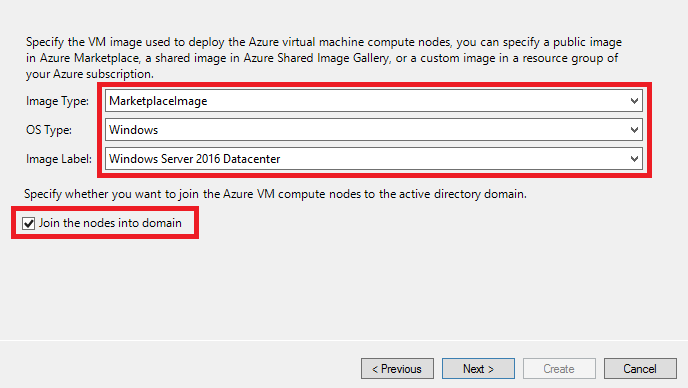

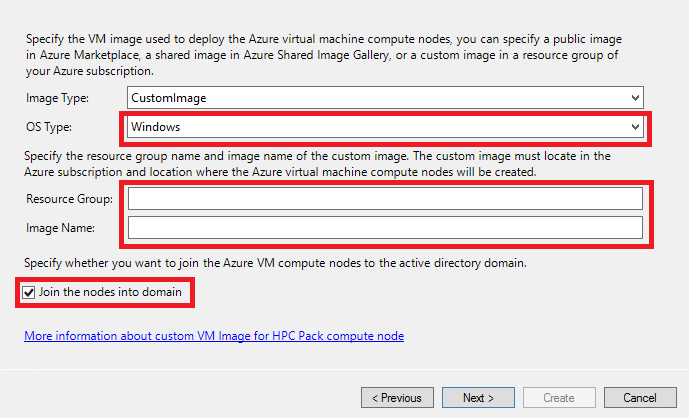

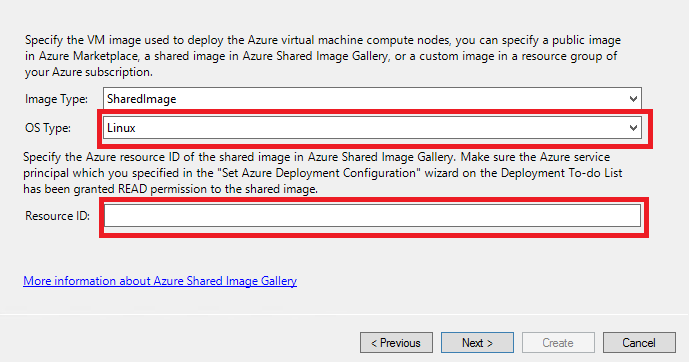

Nella pagina Specificare l'immagine della macchina virtuale specificare l'immagine della macchina virtuale usata per distribuire i nodi di calcolo IaaS. È possibile selezionare uno dei tipi di immagine seguenti: MarketplaceImage, CustomWindowsImageo CustomLinuxImage.

Se si sceglie

Se il tipo di sistema operativo

Se si sceglie

È possibile fare clic sul collegamento Altre informazioni sull'immagine di macchina virtuale personalizzata per il nodo di calcolo HPC Pack per informazioni su come creare un'immagine di macchina virtuale del nodo di calcolo HPC Pack personalizzata.

Se si sceglie

Nella pagina Rivedi esaminare le impostazioni specificate e fare clic su Crea per creare il modello di nodo.

Passaggio 3: Creare i nodi di calcolo IaaS e gestirli

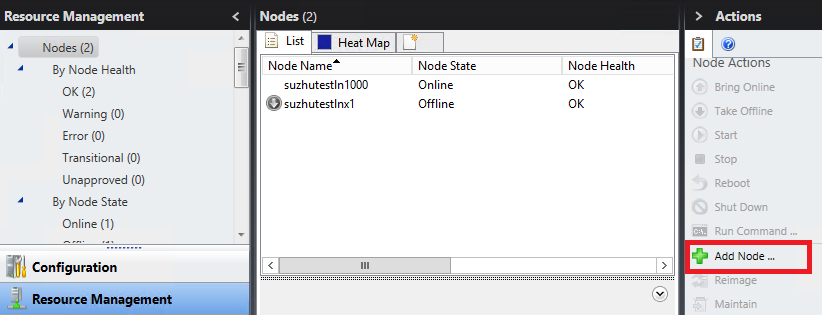

Aprire la console di Gestione cluster HPC, fare clic su barra Gestione risorse e fare clic su Aggiungi nodo per avviare la Aggiungi guidata nodo.

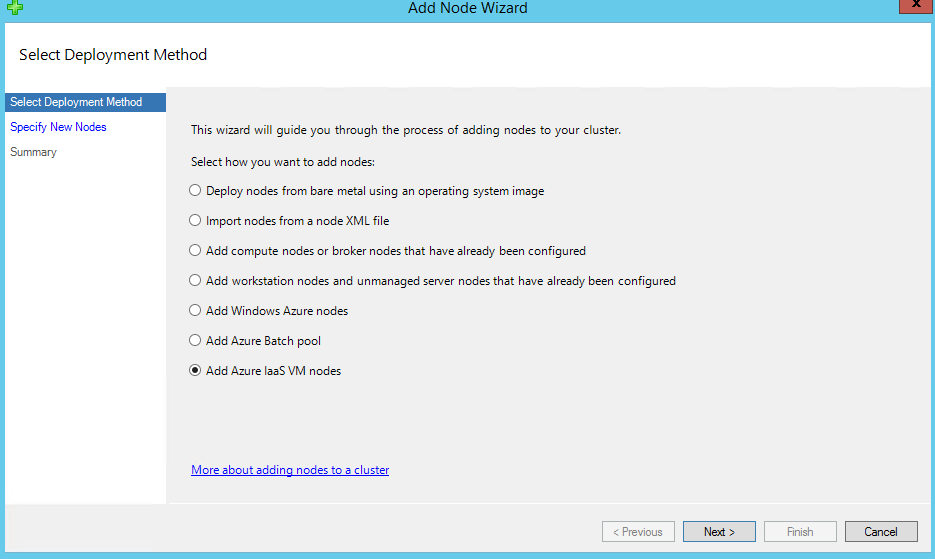

Nella pagina Selezionare il metodo di distribuzione selezionare Aggiungi nodi della macchina virtuale IaaS di Azure.

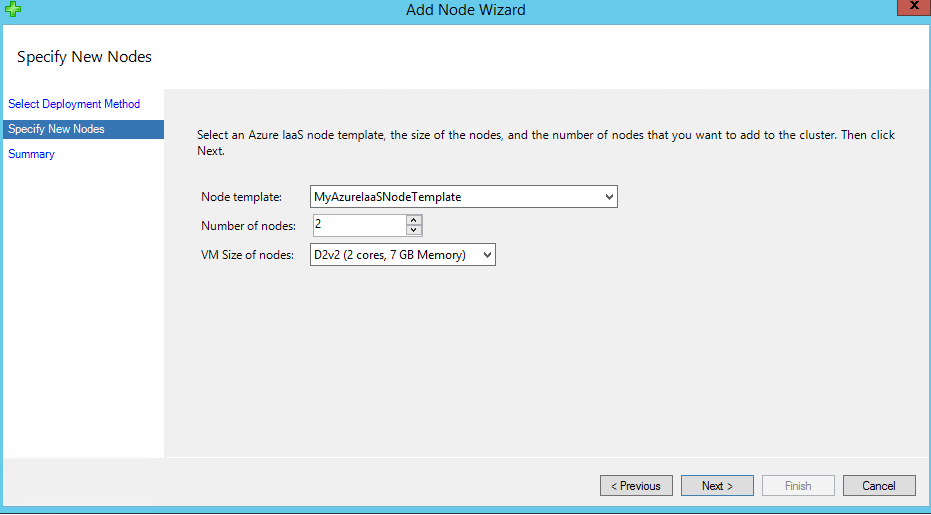

Nella pagina Specificare nuovi nodi selezionare il modello nodo appena creato nel passaggio 2 e specificare Numero di nodi e dimensione della macchina virtuale dei nodie fare clic su Avanti.

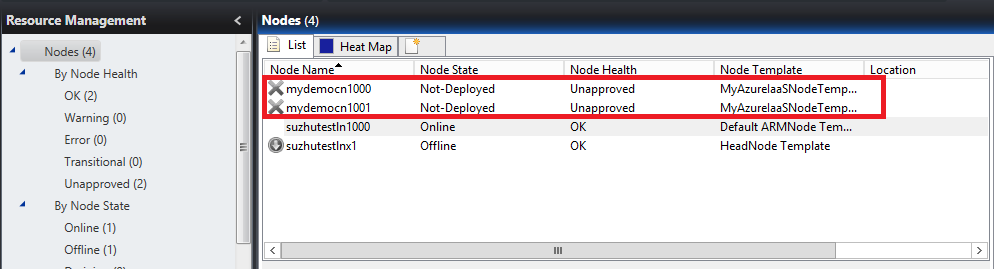

Dopo aver fatto clic su

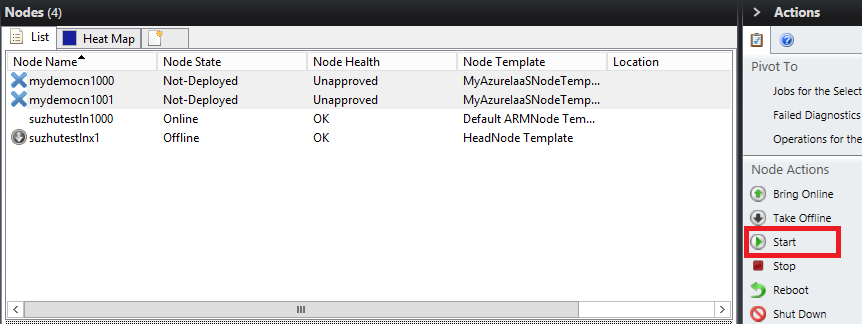

È quindi possibile scegliere i nodi e fare clic su Avvia per creare le macchine virtuali in Azure.

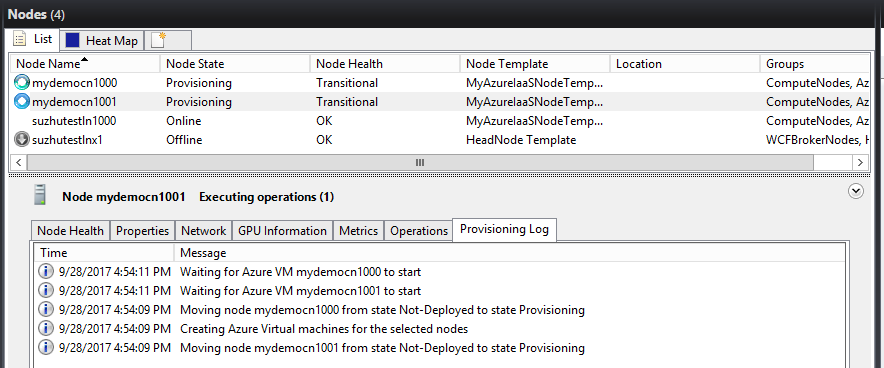

Attendere il provisioning dei nodi di calcolo IaaS di Azure.

Al termine della distribuzione dei nodi di calcolo IaaS di Azure e l' integrità dei nodi

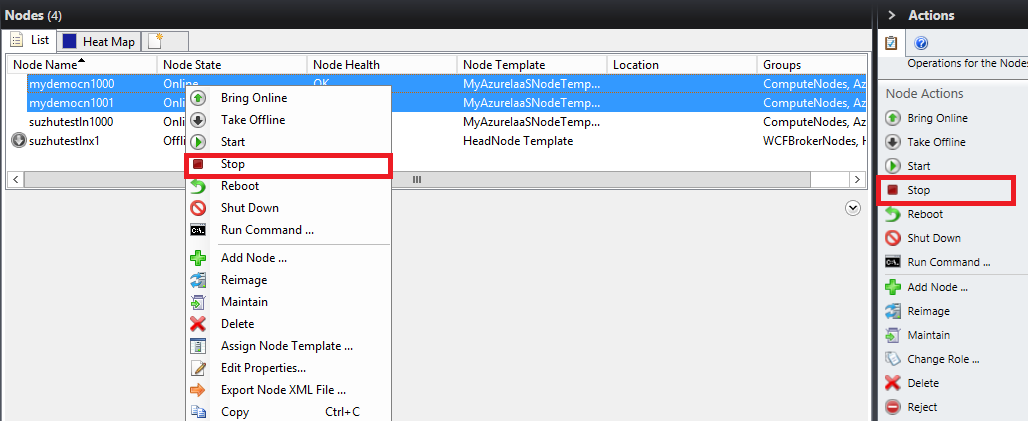

È possibile arrestare manualmente i nodi facendo clic sul Arrestae le macchine virtuali in Azure verranno deallocate.

È anche possibile Eliminare i nodi se non sono più necessari, le macchine virtuali di Azure verranno eliminate anche in questo caso.

Se è stata abilitata la funzionalità di aumento e riduzione automatica dei nodi di Azure, i nodi IaaS di Azure verranno avviati o arrestati automaticamente a seconda del carico di lavoro del cluster, vedere Riduzione automatica delle risorse di Azure.