Ruoli di governance e autorizzazioni per i Data Catalog classici nei tipi di account gratuito ed aziendale

Importante

Questo articolo illustra le autorizzazioni di governance nelle versioni gratuite ed aziendali delle soluzioni di governance dei dati di Microsoft Purview usando il Microsoft Purview Data Catalog classico.

- Per le autorizzazioni che usano il nuovo Microsoft Purview Unified Catalog, vedere l'articolo autorizzazioni di governance dei dati.

- Per le autorizzazioni generali nel nuovo portale di Microsoft Purview , vedere autorizzazioni nel portale.

- Per le autorizzazioni classiche per i rischi e la conformità, vedere le autorizzazioni nell'articolo Portale di conformità di Microsoft Purview.

- Per le autorizzazioni di governance dei dati classiche, vedere l'articolo relativo alle autorizzazioni nel portale di governance di Microsoft Purview.

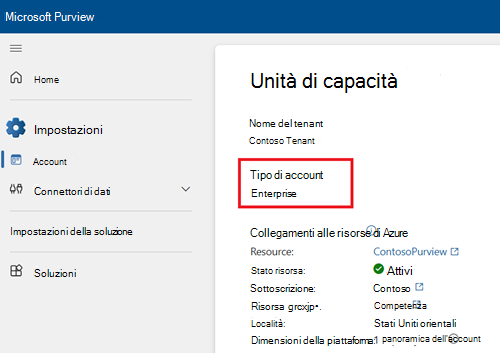

La governance dei dati di Microsoft Purview include due soluzioni nel portale di Microsoft Purview, la mappa dati e il catalogo. Queste soluzioni usano autorizzazioni a livello di tenant/organizzazione, autorizzazioni di accesso ai dati esistenti e autorizzazioni di dominio/raccolta per fornire agli utenti l'accesso agli strumenti di governance e agli asset di dati. Il tipo di autorizzazioni disponibili per l'uso dipende dal tipo di account Microsoft Purview. È possibile controllare il tipo di account nel portale di Microsoft Purview nella scheda Impostazioni e account.

| Tipo di account | Autorizzazioni tenant/organizzazione | Autorizzazioni di accesso ai dati | Autorizzazioni di dominio e raccolta |

|---|---|---|---|

| Gratuita | x | x | |

| Aziendale | x | x | x |

Per altre informazioni su ogni tipo di autorizzazione, vedere queste guide:

- Autorizzazioni tenant/organizzazione : assegnate a livello aziendale, forniscono autorizzazioni generali e amministrative.

- Autorizzazioni a livello di dominio e raccolta: autorizzazioni nel Microsoft Purview Data Map che concedono l'accesso agli asset di dati in Microsoft Purview.

- Autorizzazioni di accesso ai dati : autorizzazioni già disponibili per gli utenti nelle origini dati di Azure.

Per altre informazioni sulle autorizzazioni in base al tipo di account, vedere queste guide:

Importante

Per gli utenti appena creati in Microsoft Entra ID, la propagazione delle autorizzazioni potrebbe richiedere tempo anche dopo l'applicazione delle autorizzazioni corrette.

Gruppi di ruoli a livello di tenant

Assegnati a livello di organizzazione, i gruppi di ruoli a livello di tenant forniscono autorizzazioni generali e amministrative sia per i Microsoft Purview Data Map che per i Data Catalog classici. Se si gestisce l'account Microsoft Purview o la strategia di governance dei dati dell'organizzazione, probabilmente sono necessari uno o più di questi ruoli.

I gruppi di ruoli a livello di tenant di governance attualmente disponibili sono:

| Gruppo di ruolo | Descrizione | Disponibilità del tipo di account |

|---|---|---|

| Amministratore di Purview | Creare, modificare ed eliminare domini ed eseguire assegnazioni di ruolo. | Account gratuiti ed aziendali |

| Amministratori origine dati | Gestire le origini dati e le analisi dei dati nel Microsoft Purview Data Map. | Account aziendali |

| curatori Data Catalog | Eseguire azioni di creazione, lettura, modifica ed eliminazione su oggetti dati del catalogo e stabilire relazioni tra gli oggetti nella Data Catalog classica. | Account aziendali |

| Lettori di Data Estate Insights | Fornisce l'accesso in sola lettura a tutti i report analitici tra piattaforme e provider nel Data Catalog classico. | Account aziendali |

| Amministratori di Data Estate Insights | Fornisce l'accesso amministratore a tutti i report analitici tra piattaforme e provider nel Data Catalog classico. | Account aziendali |

Per un elenco completo di tutti i ruoli e i gruppi di ruoli disponibili, non solo per la governance dei dati, vedere ruoli e gruppi di ruoli nei portali Microsoft Defender XDR e Microsoft Purview.

Come assegnare e gestire i gruppi di ruoli

Nota

Per assegnare i ruoli, gli utenti devono mantenere il ruolo di gestione dei ruoli o il ruolo amministratore globale per l'organizzazione.

Importante

Microsoft consiglia di usare i ruoli con il minor numero di autorizzazioni. Ridurre al minimo il numero di utenti con il ruolo Amministratore globale consente di migliorare la sicurezza per l'organizzazione. Altre informazioni sui ruoli e le autorizzazioni di Microsoft Purview.

Per assegnare e gestire i ruoli in Microsoft Purview, seguire le autorizzazioni nella guida di Microsoft Purview.

Autorizzazioni per la ricerca nel datalog classico

Non sono necessarie autorizzazioni specifiche nel catalogo per poter eseguire ricerche nel catalogo. Tuttavia, la ricerca nel catalogo restituirà solo gli asset di dati rilevanti che si dispone delle autorizzazioni per visualizzare nella mappa dati.

Gli utenti possono trovare un asset di dati nel catalogo quando:

- L'utente dispone almeno delle autorizzazioni di lettura per una risorsa di Azure o Microsoft Fabric disponibile

- L'utente dispone delle autorizzazioni di lettura dati per un dominio o una raccolta nel Microsoft Purview Data Map in cui è archiviato l'asset

Le autorizzazioni per questi asset vengono gestite a livello di risorsa e a livello di mappa dati.

Autorizzazioni di dominio e raccolta

I domini e le raccolte sono strumenti usati dal Microsoft Purview Data Map per raggruppare asset, origini e altri elementi in una gerarchia per l'individuabilità e per gestire il controllo di accesso all'interno del Microsoft Purview Data Map.

Ruoli di dominio e raccolta

Il Microsoft Purview Data Map usa un set di ruoli predefiniti per controllare chi può accedere a ciò che all'interno dell'account. Questi ruoli sono attualmente:

- Amministratore di dominio (solo a livello di dominio ): può assegnare le autorizzazioni all'interno di un dominio e gestirle.

- Amministratore raccolta : ruolo per gli utenti che dovranno assegnare ruoli ad altri utenti nel portale di governance di Microsoft Purview o gestire le raccolte. Gli amministratori della raccolta possono aggiungere utenti ai ruoli nelle raccolte in cui sono amministratori. Possono anche modificare le raccolte, i relativi dettagli e aggiungere sottoraccolte. Anche un amministratore della raccolta nella raccolta radice ha automaticamente l'autorizzazione per il portale di governance di Microsoft Purview. Se l'amministratore della raccolta radice deve mai essere modificato, è possibile seguire i passaggi descritti nella sezione seguente.

- Curatori dei dati: ruolo che fornisce l'accesso al Microsoft Purview Unified Catalog per gestire gli asset, configurare classificazioni personalizzate, creare e gestire termini del glossario e visualizzare informazioni dettagliate sull'area dati. I curatori dei dati possono creare, leggere, modificare, spostare ed eliminare asset. Possono anche applicare annotazioni agli asset.

- Lettori di dati : ruolo che consente l'accesso in sola lettura ad asset di dati, classificazioni, regole di classificazione, raccolte e termini del glossario.

- Amministratore dell'origine dati : ruolo che consente a un utente di gestire le origini dati e le analisi. Se un utente viene concesso solo al ruolo di amministratore dell'origine dati in una determinata origine dati, può eseguire nuove analisi usando una regola di analisi esistente. Per creare nuove regole di analisi, è necessario concedere all'utente anche i ruoli Lettore dati o Curatore dati .

- Lettore di informazioni dettagliate : ruolo che fornisce l'accesso in sola lettura ai report analitici per le raccolte in cui il lettore di informazioni dettagliate ha almeno il ruolo lettore di dati . Per altre informazioni, vedere Autorizzazioni dettagliate.

- Autore dei criteri: ruolo che consente a un utente di visualizzare, aggiornare ed eliminare i criteri di Microsoft Purview tramite l'app Criteri dati all'interno di Microsoft Purview.

- Amministratore del flusso di lavoro : ruolo che consente a un utente di accedere alla pagina di creazione del flusso di lavoro nel portale di governance di Microsoft Purview e pubblicare flussi di lavoro nelle raccolte in cui dispone delle autorizzazioni di accesso. L'amministratore del flusso di lavoro ha accesso solo alla creazione e pertanto sarà necessaria almeno l'autorizzazione lettore di dati per una raccolta per poter accedere al portale di governance di Purview.

Nota

Al momento, il ruolo di autore dei criteri di Microsoft Purview non è sufficiente per creare criteri. È necessario anche il ruolo di amministratore dell'origine dati Microsoft Purview.

Importante

All'utente che ha creato l'account viene assegnato automaticamente l'amministratore di dominio nell'amministratore predefinito del dominio e della raccolta nella raccolta radice.

Aggiungere assegnazioni di ruolo

Aprire il Microsoft Purview Data Map.

Selezionare il dominio o la raccolta in cui si vuole aggiungere l'assegnazione di ruolo.

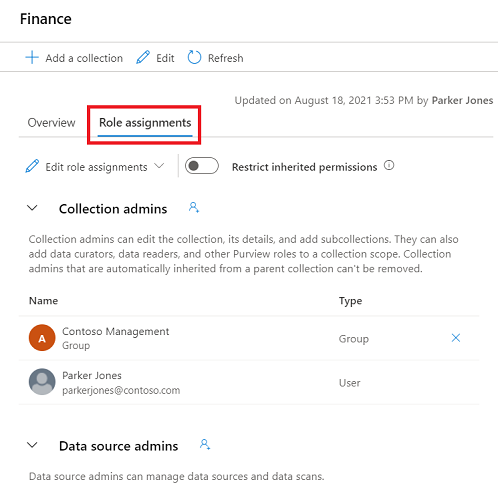

Selezionare la scheda Assegnazioni di ruolo per visualizzare tutti i ruoli in una raccolta o in un dominio. Solo un amministratore della raccolta o un amministratore di dominio può gestire le assegnazioni di ruolo.

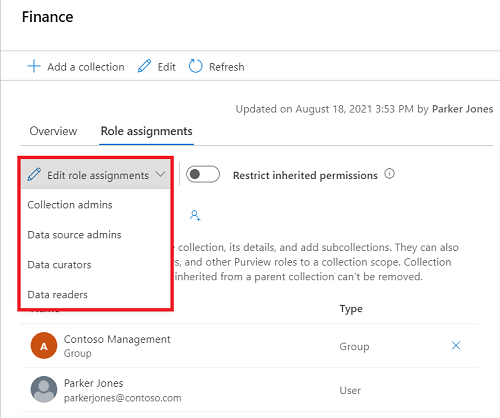

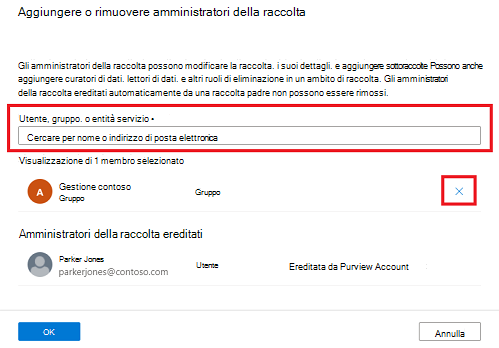

Selezionare Modifica assegnazioni di ruolo o l'icona della persona per modificare ogni membro del ruolo.

Digitare nella casella di testo per cercare gli utenti da aggiungere al membro del ruolo. Selezionare X per rimuovere i membri che non si desidera aggiungere.

Selezionare OK per salvare le modifiche e i nuovi utenti verranno visualizzati nell'elenco delle assegnazioni di ruolo.

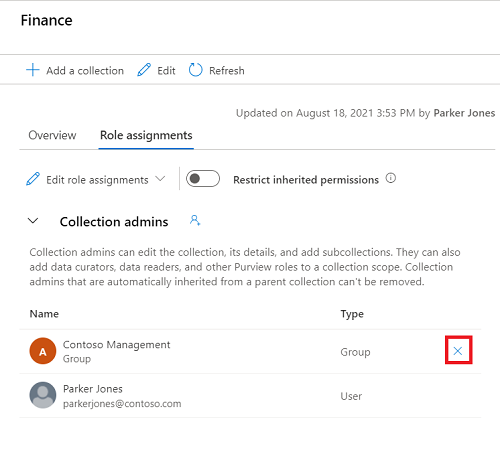

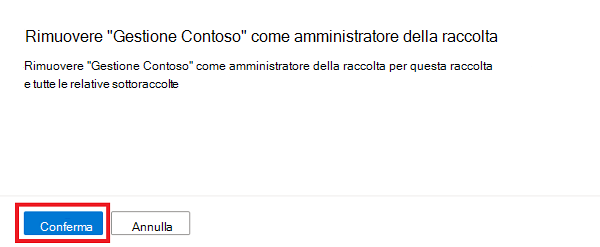

Rimuovere le assegnazioni di ruolo

Selezionare il pulsante X accanto al nome di un utente per rimuovere un'assegnazione di ruolo.

Selezionare Conferma se si vuole rimuovere l'utente.

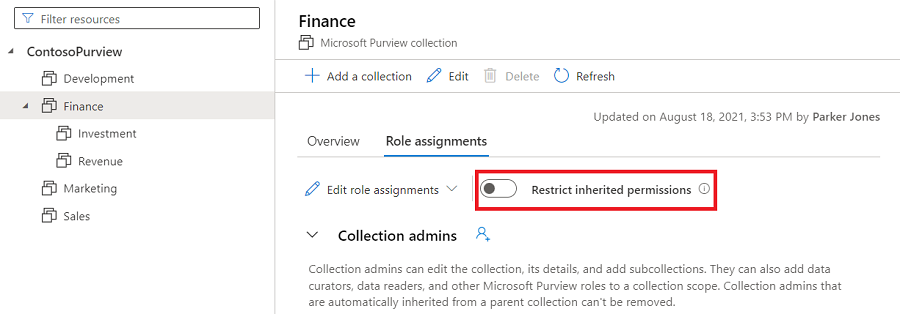

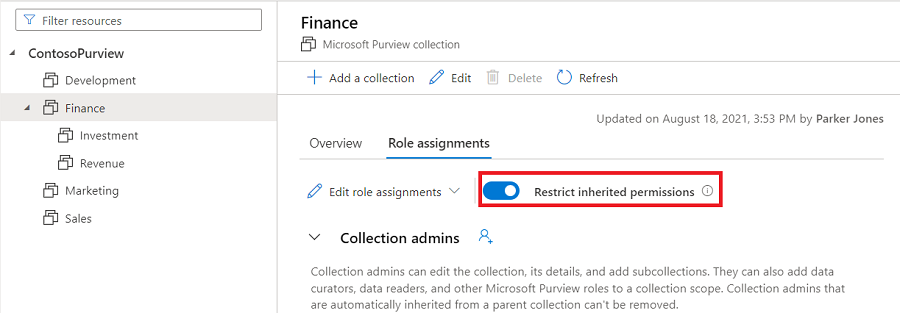

Limitare l'ereditarietà

Le autorizzazioni di raccolta vengono ereditate automaticamente dalla raccolta padre. È possibile limitare l'ereditarietà da una raccolta padre in qualsiasi momento, usando l'opzione limita le autorizzazioni ereditate.

Nota

Attualmente non è possibile limitare le autorizzazioni del dominio predefinito. Tutte le autorizzazioni assegnate nel dominio predefinito verranno ereditate dalle sottoraccolte dirette del dominio.

Dopo aver limitato l'ereditarietà, sarà necessario aggiungere gli utenti direttamente alla raccolta con restrizioni per concedere loro l'accesso.

Passare alla raccolta in cui si vuole limitare l'ereditarietà e selezionare la scheda Assegnazioni di ruolo .

Selezionare Limita autorizzazioni ereditate e selezionare Limita accesso nella finestra di dialogo popup per rimuovere le autorizzazioni ereditate da questa raccolta e da eventuali sottoraccolte. Le autorizzazioni di amministratore della raccolta non saranno interessate.

Dopo la restrizione, i membri ereditati vengono rimossi dai ruoli previsti per l'amministratore della raccolta.

Selezionare di nuovo l'interruttore Limita autorizzazioni ereditate per ripristinare.

Consiglio

Per informazioni più dettagliate sui ruoli disponibili nelle raccolte, vedere gli utenti a cui assegnare la tabella dei ruoli o l'esempio di raccolte.

Autorizzazioni di accesso ai dati

Le autorizzazioni di accesso ai dati sono autorizzazioni già disponibili per gli utenti nelle origini dati di Azure. Queste autorizzazioni esistenti concedono anche l'autorizzazione per accedere e gestire i metadati per tali origini, a seconda del livello di autorizzazioni:

Attualmente, queste funzionalità sono disponibili solo per alcune origini di Azure:

| Origine dati | Autorizzazione lettore |

|---|---|

| database SQL di Azure | Lettore o queste azioni. |

| Archiviazione BLOB di Azure | Lettore o queste azioni. |

| Azure Data Lake Storage Gen2 | Lettore o queste azioni. |

| Sottoscrizione di Azure | Autorizzazione di lettura per la sottoscrizione o queste azioni. |

Il ruolo lettore contiene autorizzazioni sufficienti, ma se si crea un ruolo personalizzato, gli utenti devono includere queste azioni:

| Origine dati | Autorizzazione lettore |

|---|---|

| database SQL di Azure | "Microsoft.Sql/servers/read", "Microsoft.Sql/servers/databases/read", "Microsoft.Sql/servers/databases/schemas/read", "Microsoft.Sql/servers/databases/schemas/tables/read", "Microsoft.Sql/servers/databases/schemas/tables/columns/read" |

| Archiviazione BLOB di Azure | "Microsoft.Storage/storageAccounts/read", "Microsoft.Storage/storageAccounts/blobServices/read", "Microsoft.Storage/storageAccounts/blobServices/containers/read" |

| Azure Data Lake Storage Gen2 | "Microsoft.Storage/storageAccounts/read", "Microsoft.Storage/storageAccounts/blobServices/read", "Microsoft.Storage/storageAccounts/blobServices/containers/read" |

| Sottoscrizione di Azure | "Microsoft.Resources/subscriptions/resourceGroups/read" |

Autorizzazioni di lettura

Gli utenti che hanno almeno il ruolo di lettore nelle risorse di Azure disponibili sono anche in grado di accedere a tali metadati delle risorse nei tipi di account gratuito ed aziendale.

Gli utenti possono cercare e cercare gli asset da queste origini nel Data Catalog classico e visualizzare i metadati.

Queste sono le autorizzazioni necessarie per le risorse per consentire agli utenti di essere considerati lettori:

| Origine dati | Autorizzazione lettore |

|---|---|

| database SQL di Azure | Lettore o queste azioni. |

| Archiviazione BLOB di Azure | Lettore o queste azioni. |

| Azure Data Lake Storage Gen2 | Lettore o queste azioni. |

| Sottoscrizione di Azure | Autorizzazione di lettura per la sottoscrizione o queste azioni. |

Autorizzazioni di proprietario

Gli utenti che hanno il ruolo di proprietario o le autorizzazioni di scrittura per le risorse di Azure disponibili possono accedere e modificare i metadati per tali risorse in tipi di account gratuiti ed aziendali.

Gli utenti proprietari possono cercare e cercare gli asset da queste origini nel catalogo e visualizzare i metadati. Gli utenti possono anche aggiornare e gestire i metadati per tali risorse. Altre informazioni sulla cura dei metadati.

Queste sono le autorizzazioni necessarie per le risorse per consentire agli utenti di essere considerati proprietari:

| Origine dati | autorizzazione di proprietario |

|---|---|

| database SQL di Azure | "Microsoft.Sql/servers/write", "Microsoft.Sql/servers/databases/write", "Microsoft.Authorization/roleAssignments/write" |

| Archiviazione BLOB di Azure | "Microsoft.Storage/storageAccounts/write", "Microsoft.Authorization/roleAssignments/write" |

| Azure Data Lake Storage Gen2 | "Microsoft.Storage/storageAccounts/write", "Microsoft.Authorization/roleAssignments/write" |

Autorizzazioni nella versione gratuita

Tutti gli utenti sono in grado di visualizzare gli asset di dati per le origini disponibili in cui dispongono almeno delle autorizzazioni di lettura . Gli utenti proprietari sono in grado di gestire i metadati per gli asset disponibili in cui dispongono almeno delle autorizzazioni di proprietario/scrittura . Per altre informazioni, vedere la sezione autorizzazioni di accesso ai dati.

È anche possibile assegnare autorizzazioni aggiuntive usando gruppi di ruoli a livello di tenant.

Importante

Per gli utenti appena creati in Microsoft Entra ID, la propagazione delle autorizzazioni potrebbe richiedere tempo anche dopo l'applicazione delle autorizzazioni corrette.

Autorizzazioni nella versione enterprise di Microsoft Purview

Tutti gli utenti sono in grado di visualizzare gli asset di dati per le origini disponibili in cui dispongono almeno delle autorizzazioni di lettura . Gli utenti proprietari sono in grado di gestire i metadati per gli asset in cui hanno almeno autorizzazioni di proprietario/scrittura . Per altre informazioni, vedere la sezione autorizzazioni di accesso ai dati.

È anche possibile assegnare autorizzazioni aggiuntive usando gruppi di ruoli a livello di tenant.

Le autorizzazioni possono essere assegnate anche nel Microsoft Purview Data Map in modo che gli utenti possano esplorare gli asset nella mappa dati o nella ricerca classica Data Catalog a cui non hanno già accesso ai dati.