Architetture e procedure consigliate per domini e raccolte di Microsoft Purview

Alla base delle soluzioni di governance unificata di Microsoft Purview, la mappa dati è un servizio che mantiene una mappa aggiornata degli asset e dei relativi metadati nell'intero patrimonio dati. Per idratare la mappa dati, è necessario registrare ed analizzare le origini dati. In un'organizzazione potrebbero essere presenti migliaia di origini di dati gestite e gestite da business unit, team e ambienti centralizzati o decentralizzati. Per gestire questa operazione, è possibile usare domini e raccolte in Microsoft Purview.

Nota

Le raccomandazioni sulle procedure consigliate in questo articolo si applicano agli account Microsoft Purview che usano un account a livello di tenant (https://purview.microsoft.com).

Domini

In Microsoft Purview i domini sono elementi fondamentali della mappa dati e rappresentano una gerarchia di primo livello all'interno di un account Microsoft Purview. Consentono la separazione delle responsabilità, un'organizzazione efficace e la gestione della governance dei dati all'interno dell'organizzazione, in particolare quando sono presenti filiali o business unit che operano in modo indipendente, ma condividono un tenant comune di Entra ID. Usando i domini, le organizzazioni possono ottenere diverse funzionalità, tra cui:

- Organizzazione: i domini consentono di raggruppare logicamente risorse come origini dati, asset, analisi e risorse correlate alla sicurezza che appartengono a una business unit o a un'area.

- Delega: i domini sono una gerarchia sopra le raccolte, che consente agli amministratori di Microsoft Purview di delegare attività amministrative specifiche a subset di componenti all'interno della governance dei dati di Microsoft Purview per business unit o sottoorganizzazione specifiche.

- Sicurezza: isolando gli oggetti all'interno dei domini, gli amministratori possono implementare misure di sicurezza mirate e controllare l'accesso in modo più efficace. Ad esempio, risorse come connessioni, credenziali e criteri possono essere specifiche e visibili per un determinato dominio.

- Gestione del ciclo di vita: i domini facilitano la separazione delle risorse di sviluppo, test, controllo di qualità, preproduzione e produzione all'interno dello stesso tenant.

- Isolamento delle risorse: i domini consentono di isolare le risorse a causa di requisiti internazionali, legali o normativi.

Raccolte

Le raccolte in Microsoft Purview supportano il mapping organizzativo o suborganizzato dei metadati. Usando le raccolte, è possibile gestire e gestire origini dati, analisi e asset all'interno di una business unit in una gerarchia anziché in una struttura flat. Le raccolte consentono di creare un modello gerarchico personalizzato del panorama dei dati in base al modo in cui l'organizzazione prevede di usare Microsoft Purview per gestire i dati.

Una raccolta fornisce anche un limite di sicurezza per i metadati nella mappa dati. L'accesso a raccolte, origini dati e metadati viene configurato e gestito in base alla gerarchia delle raccolte in Microsoft Purview, seguendo un modello con privilegi minimi:

- Gli utenti hanno la quantità minima di accesso di cui hanno bisogno per eseguire il proprio lavoro.

- Gli utenti non hanno accesso ai dati sensibili di cui non hanno bisogno.

Informazioni sulla relazione

-

I domini sono più strategici e incentrati sui criteri, mentre le raccolte sono più operative e incentrate sull'accesso. Ad esempio, in un'organizzazione sanitaria di grandi dimensioni con diversi segmenti, ad esempio Ospedali, Cliniche, Ricerca e Amministrazione, tutti nello stesso Microsoft Entra ID tenant, domini e raccolte possono essere definiti come segue:

- Domini: l'organizzazione crea domini per ogni segmento. Questi domini sono strategici e incentrati sui criteri, ovvero definiscono criteri di governance di alto livello, requisiti di conformità e strategie di gestione dei dati per ogni segmento. Ad esempio, il dominio Ospedali potrebbe avere criteri relativi alla privacy dei dati dei pazienti e alle normative sanitarie, mentre il dominio Ricerca potrebbe concentrarsi sugli accordi di condivisione dei dati e sulle linee guida etiche per gli studi clinici. Ogni dominio può avere i propri set di credenziali, set di regole di analisi, criteri e connessioni, nonché raccolte, origini dati, analisi e asset non visibili per utenti e amministratori in altri domini.

- Raccolte: nel dominio Ospedali sono presenti diverse attività operative che devono essere gestite. L'organizzazione crea raccolte per diverse unità operative, ad esempio Servizi di emergenza, Assistenza ospedaliera e Servizi ambulatoriali. Queste raccolte sono più operative e incentrate sull'accesso, ovvero organizzano origini dati, asset e analisi specifici per ogni unità operativa. L'accesso a queste raccolte è controllato in base ai ruoli e alle responsabilità degli utenti all'interno del segmento Ospedali. Ad esempio, solo il personale del reparto di emergenza può avere accesso alla raccolta dei servizi di emergenza, mentre i responsabili dell'assistenza ospedaliera hanno accesso alla raccolta assistenza ospedaliera.

- Le raccolte possono esistere all'interno dei domini, ereditando i criteri di governance impostati a livello di dominio.

- Nella governance dei dati di Microsoft Purview i domini e le raccolte hanno funzioni distinte. Un account può avere un dominio predefinito e un massimo di quattro domini personalizzati. Ogni dominio può avere una propria gerarchia di raccolta.

- Un membro utente del ruolo Amministratori di Purview può creare e gestire domini e delegare l'accesso a ogni business unit per gestire i propri domini concedendole l'accesso come ruolo di Purview Domain Manager .

Definire una gerarchia

Consigli per la progettazione

Iniziare a progettare l'architettura dei domini e delle raccolte in base ai requisiti legali e di sicurezza dell'organizzazione, considerando la gestione dei dati e la struttura di governance dell'organizzazione. Esaminare gli archetipi consigliati in questo articolo.

Considerare la gestione della sicurezza e degli accessi come parte del processo decisionale di progettazione quando si compilano domini e raccolte in Microsoft Purview.

Iniziare con la gerarchia di dominio e raccolta di compilazione predefinita all'interno del dominio predefinito. Se si dispone di uno dei requisiti seguenti, usare domini aggiuntivi:

È necessario creare ambienti prod e non prod nello stesso tenant.

Sono disponibili più aree ed è necessario separare logicamente le risorse e separare le responsabilità tra queste aree.

L'organizzazione ha più società o business unit nello stesso tenant e deve separare le risorse e separare la gestione e le responsabilità.

Ogni dominio o raccolta ha un attributo name e un attributo di nome descrittivo. Se si usa il portale di governance di Microsoft Purview per distribuire un dominio o una raccolta, il sistema assegna automaticamente un nome casuale di sei lettere per evitare la duplicazione.

Attualmente, un nome di dominio o raccolta può contenere fino a 36 caratteri e un nome descrittivo della raccolta può avere fino a 100 caratteri.

Quando è possibile, evitare di duplicare la struttura organizzativa in una gerarchia di raccolta profondamente annidata. Se non è possibile evitare di farlo, assicurarsi di usare nomi diversi per ogni raccolta nella gerarchia per semplificare la distinzione delle raccolte.

Automatizzare la distribuzione di domini e raccolte usando l'API se si prevede di distribuire domini, raccolte e assegnazioni di ruolo in blocco.

Usare un nome dell'entità servizio dedicato (SPN) per eseguire operazioni su Mappa dati per la gestione di domini, raccolte e assegnazioni di ruolo tramite l'API. L'uso di un nome SPN riduce il numero di utenti con diritti elevati e segue le linee guida sui privilegi minimi.

Considerazioni sulla progettazione

I domini sono disponibili solo per gli account Microsoft Purview che usano un account a livello di tenant.

Si consideri che un account Microsoft Purview può avere fino a quattro domini oltre al dominio predefinito. Nell'ambito del consolidamento degli account Microsoft Purview correnti, il contenuto delle mappe dati esistenti, incluse raccolte, origini dati, asset e analisi, viene migrato in un nuovo dominio.

Creare un nuovo dominio se si prevede di eseguire l'onboarding di una nuova organizzazione nel tenant in base a requisiti legali diversi.

Le risorse seguenti vengono distribuite a livello di tenant e visibili in tutti i domini:

- Typedef

- Attributi gestiti

- Termini del glossario

- Classificazioni e regole di classificazione

- Metamodel

- Runtime di integrazione

- Flussi di lavoro

I domini offrono la separazione delle risorse seguenti:

- Credentials

- Connessioni di sicurezza

- Set di regole di analisi personalizzati

- Set di risorse avanzati e regole dei criteri

- Criteri

- Connessioni ADF

- Raccolte e tutte le risorse che possono essere con ambito a una raccolta

Le raccolte offrono la separazione delle risorse seguenti:

- Origini dati

- Scansioni

- Risorse

Ogni account Microsoft Purview viene creato con un dominio predefinito. Il nome di dominio predefinito è uguale al nome dell'account Microsoft Purview. Il dominio predefinito non può essere rimosso, tuttavia, è possibile modificare il nome descrittivo del dominio predefinito.

Una raccolta può avere il numero di raccolte figlio necessarie. Ogni raccolta può tuttavia avere un solo dominio e una raccolta padre.

Una gerarchia di raccolte in Microsoft Purview può supportare fino a 256 raccolte, con un massimo di otto livelli di profondità. Questa operazione non include la raccolta radice.

Per impostazione predefinita, non è possibile registrare più volte le origini dati in un singolo account Microsoft Purview. Questa architettura consente di evitare il rischio di assegnare livelli diversi di controllo di accesso a una singola origine dati. Se più team utilizzano i metadati di una singola origine dati, è possibile registrare e gestire l'origine dati in una raccolta padre. È quindi possibile creare analisi corrispondenti in ogni sottoraccolta in modo che gli asset pertinenti vengano visualizzati in ogni raccolta figlio.

Le connessioni di derivazione e gli artefatti sono collegati al dominio predefinito anche se le origini dati sono registrate in raccolte di livello inferiore.

Quando si esegue una nuova analisi, per impostazione predefinita l'analisi viene distribuita nella stessa raccolta dell'origine dati. Facoltativamente, è possibile selezionare una sottoraccolta diversa per eseguire l'analisi. Di conseguenza, gli asset appartengono alla sottoraccolta.

È possibile eliminare un dominio se è vuoto.

È possibile eliminare una raccolta se non dispone di asset, analisi associate, origini dati o raccolte figlio.

Lo spostamento di origini dati tra raccolte è consentito se all'utente viene concesso il ruolo Amministrazione origine dati per le raccolte di origine e di destinazione.

Lo spostamento di asset tra raccolte è consentito se all'utente viene concesso il ruolo Curatore dati per le raccolte di origine e di destinazione.

Per eseguire operazioni di spostamento e ridenominazione in una raccolta, esaminare le raccomandazioni e le considerazioni seguenti:

Per rinominare una raccolta, è necessario essere membri del ruolo di amministratore della raccolta.

Per spostare una raccolta, è necessario essere membri del ruolo di amministratore della raccolta nelle raccolte di origine e di destinazione.

Definire un modello di autorizzazione

Microsoft Purview contiene ruoli in Microsoft Defender per Office 365 e ruoli presenti nel piano dati di Microsoft Purview. Dopo aver distribuito un account Microsoft Purview, viene creato automaticamente un dominio predefinito e l'autore dell'account Microsoft Purview diventa parte del ruolo Amministratori di Purview. Per altre informazioni sulle autorizzazioni per il Microsoft Purview Data Map e Unified Catalog, vedere la documentazione relativa ai ruoli e alle autorizzazioni.

Consigli per la progettazione

È consigliabile implementare l'accesso di emergenza o una strategia di interruzione per il tenant, in modo da poter ripristinare l'accesso al dominio predefinito di Microsoft Purview quando necessario, per evitare blocchi a livello di account Microsoft Purview. Documentare il processo per l'uso degli account di emergenza.

Ridurre al minimo il numero di amministratori di Purview, amministratori di dominio e amministratori della raccolta. Assegnare un massimo di tre utenti amministratore di dominio nel dominio predefinito, inclusi l'SPN e gli account di break-glass. Assegnare la raccolta Amministrazione ruoli alla raccolta di primo livello o alle sottoraccolte.

Assegnare ruoli ai gruppi anziché ai singoli utenti per ridurre il sovraccarico amministrativo e gli errori nella gestione dei singoli ruoli.

Assegnare l'entità servizio nella raccolta radice a scopo di automazione.

Per aumentare la sicurezza, abilitare Microsoft Entra'accesso condizionale con autenticazione a più fattori per amministratori di purview, amministratori di dominio e amministratori della raccolta, amministratori dell'origine dati e curatori dei dati. Assicurarsi che gli account di emergenza siano esclusi dai criteri di accesso condizionale.

Considerazioni sulla progettazione

La gestione degli accessi di Microsoft Purview è passata al piano dati e ai ruoli in Microsoft Defender per Office 365. I ruoli di Azure Resource Manager non vengono più usati, quindi è consigliabile usare Microsoft Purview per assegnare i ruoli.

In Microsoft Purview è possibile assegnare ruoli a utenti, gruppi di sicurezza ed entità servizio (incluse le identità gestite) da Microsoft Entra ID nello stesso tenant Microsoft Entra in cui viene distribuito l'account Microsoft Purview.

Prima di poter assegnare ruoli Microsoft Purview a utenti esterni, è necessario aggiungere account guest al tenant di Microsoft Entra come utenti B2B.

Per impostazione predefinita, gli amministratori di dominio ottengono anche ruoli di amministratore dell'origine dati, lettore di dati e curatore dei dati in modo che abbiano accesso agli asset di lettura o modifica.

Per impostazione predefinita, l'amministratore globale viene aggiunto come amministratori della raccolta nel dominio predefinito.

Per impostazione predefinita, tutte le assegnazioni di ruolo vengono ereditate automaticamente da tutte le raccolte figlio. È tuttavia possibile abilitare Limita le autorizzazioni ereditate per qualsiasi raccolta, ad eccezione della raccolta radice. Limitare le autorizzazioni ereditate rimuove i ruoli ereditati da tutte le raccolte padre, ad eccezione del ruolo di amministratore della raccolta.

Per Azure Data Factory connessione: per connettersi a Azure Data Factory, è necessario essere un amministratore della raccolta nel dominio predefinito.

Se è necessario connettersi a Azure Data Factory per la derivazione, concedere il ruolo Curatore dati all'identità gestita della data factory a livello di raccolta radice di Microsoft Purview. Quando si connette Data Factory a Microsoft Purview nell'interfaccia utente di creazione, Data Factory tenta di aggiungere automaticamente queste assegnazioni di ruolo. Se si dispone del ruolo di amministratore della raccolta nel dominio predefinito di Microsoft Purview, questa operazione funziona.

Archetipi di domini e raccolte

È possibile distribuire i domini e le raccolte di Microsoft Purview in base a modelli di governance e gestione dei dati centralizzati, decentralizzati o ibridi. Basare questa decisione sui requisiti aziendali, legali e di sicurezza.

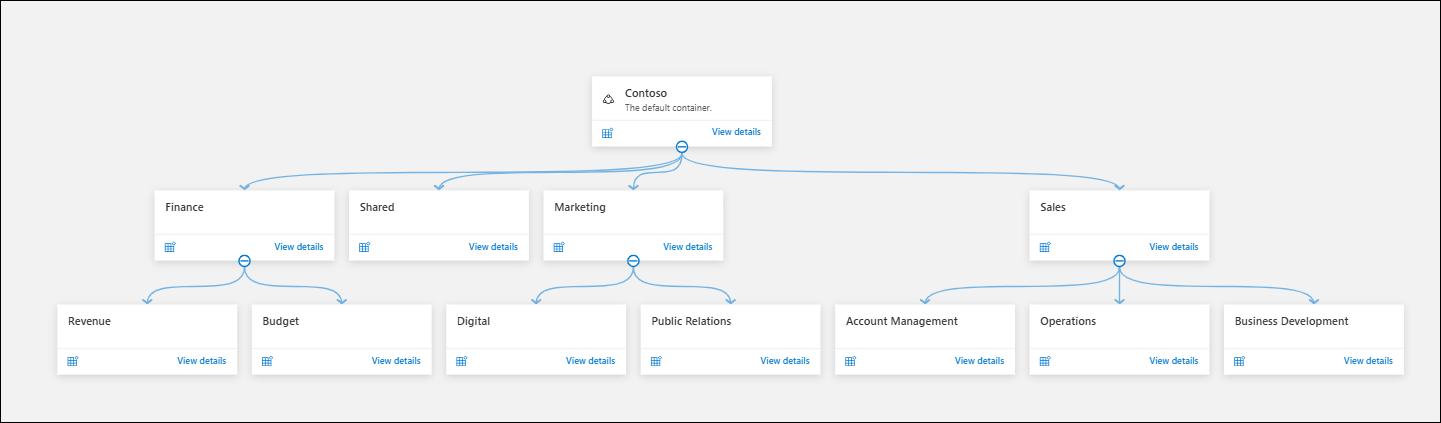

Esempio 1: Singola organizzazione con un singolo ambiente e requisiti legali condivisi

Questa struttura è adatta alle organizzazioni che:

- Si basano in un'unica posizione geografica e operano in base agli stessi requisiti legali.

- Avere un team centralizzato di gestione e governance dei dati in cui il livello successivo di gestione dei dati rientra in reparti, team o progetti.

La gerarchia è costituita da questi verticali:

Domini:

- Dominio predefinito: Contoso

Raccolte nel dominio predefinito:

- Reparti (raccolta delegata per ogni reparto)

- Teams o progetti (ulteriore separazione in base ai progetti)

Non sono necessari altri domini, poiché non sono previsti requisiti aziendali o legali specifici per aggiungerne altri.

Le origini dati condivise a livello di organizzazione vengono registrate e analizzate nella raccolta hub.

Le origini dati condivise a livello di reparto vengono registrate e analizzate nelle raccolte di reparti.

Ogni origine dati viene registrata e analizzata nella raccolta corrispondente. Gli asset vengono quindi visualizzati anche nella stessa raccolta.

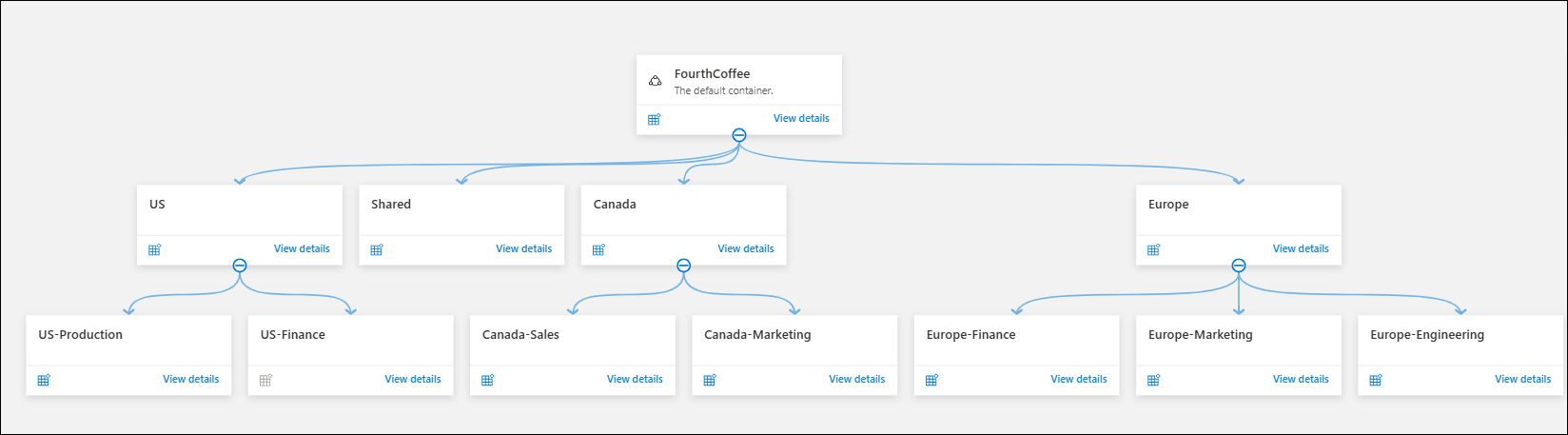

Esempio 2: singola organizzazione multi-area con gestione centralizzata

Questo scenario è utile per le organizzazioni:

- Presenza in più aree.

- Posizione in cui il team di governance dei dati è centralizzato o decentralizzato in ogni area.

- Dove i team di gestione dei dati vengono distribuiti in ogni posizione geografica e c'è anche una gestione federata centralizzata.

- Team che devono gestire le proprie origini dati e risorse

La gerarchia di dominio e raccolta è costituita da questi verticali:

Domini:

- Dominio predefinito: FourthCoffee

Raccolte nel dominio predefinito:

- Posizioni geografiche (raccolte di primo livello in base alle posizioni geografiche in cui si trovano origini dati e proprietari dei dati)

- Reparti (raccolta delegata per ogni reparto)

- Teams o progetti (ulteriore separazione in base ai progetti)

In questo scenario, ogni area ha una propria raccolta nel dominio predefinito nell'account Microsoft Purview. Le origini dati vengono registrate e analizzate nelle raccolte corrispondenti nelle rispettive posizioni geografiche. Gli asset vengono quindi visualizzati anche nella gerarchia di raccolta per l'area.

Se si dispone di team centralizzati per la gestione e la governance dei dati, è possibile concedere loro l'accesso dal dominio predefinito. In questo caso, ottengono la supervisione per l'intero patrimonio di dati nella mappa dati. Facoltativamente, il team centralizzato può registrare ed analizzare tutte le origini dati condivise. Il team centralizzato può anche gestire le risorse di sicurezza, ad esempio credenziali e runtime di integrazione.

I team di gestione e governance dei dati basati sull'area possono ottenere l'accesso dalle raccolte corrispondenti.

Le origini dati condivise a livello di reparto vengono registrate e analizzate nelle raccolte di reparti.

Esempio 3: Singola organizzazione con più ambienti

Questo scenario può essere utile se si dispone di un singolo tenant per tutti i tipi di ambienti prod e non prod ed è necessario isolare il più possibile le risorse. I data scientist e i data engineer che possono trasformare i dati per renderli più significativi possono gestire le zone raw e refine. Possono quindi spostare i dati in aree Produce o Curate negli ambienti corrispondenti.

La gerarchia di dominio e raccolta è costituita da questi verticali:

Domini:

- Dominio predefinito: Fabrikam production

- Dominio personalizzato 1: sviluppo e test

- Dominio personalizzato 2: controllo di qualità

Le raccolte in ogni dominio possono seguire uno di questi verticali:

- Reparti, team o progetti (ulteriore separazione in base ai progetti)

- Fasi di trasformazione dei dati (raw, enriched, produce/curato, sviluppo e così via)

I data scientist e i data engineer possono avere il ruolo di curatori dei dati nelle zone corrispondenti in modo da poter curare i metadati. L'accesso di Lettore dati alla zona curata può essere concesso a interi utenti di dati e utenti aziendali.

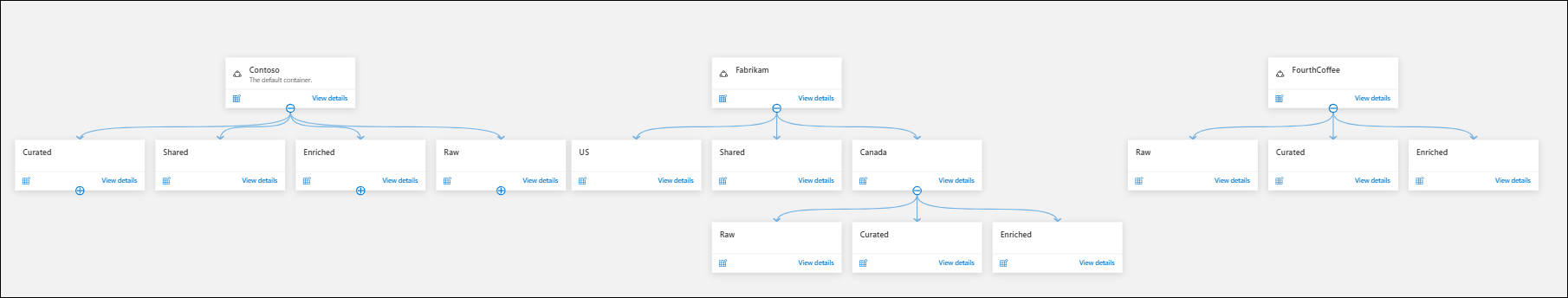

Esempio 4: Più organizzazioni o aziende, che usano lo stesso tenant Entra ID con gestione decentralizzata

Questa opzione può essere usata per scenari in cui più aziende condividono lo stesso tenant di Entra ID e ogni organizzazione deve organizzare i metadati e gestire le proprie risorse

Nota

Se in precedenza nel tenant erano presenti più account Microsoft Purview, il primo account selezionato per la migrazione diventa dominio predefinito ed è possibile aggiornare gli altri account in domini separati.

La gerarchia di dominio e raccolta è costituita da questi verticali:

Domini:

- Dominio predefinito: società o organizzazione padre, ad esempio Contoso

- Dominio personalizzato 1: FourthCoffee

- Dominio personalizzato 2: Fabrikam

Le raccolte in ogni dominio possono seguire uno di questi verticali:

- Reparti, team o progetti (ulteriore separazione in base ai progetti)

- Fasi di trasformazione dei dati (raw, enriched, produce/curato, sviluppo e così via)

- Aree all'interno di un'organizzazione

Ogni organizzazione ha un proprio dominio con la propria gerarchia di raccolte nell'account Microsoft Purview. Le risorse di sicurezza vengono gestite all'interno di ogni dominio e le origini dati vengono registrate e analizzate nei domini corrispondenti. Gli asset vengono aggiunti alla gerarchia di sottoraccolta per il dominio specifico.

Se si dispone di un'organizzazione centralizzata per la gestione e la governance dei dati, questo può essere il dominio predefinito, in modo che possano gestire risorse condivise, ad esempio runtime di integrazione, attributi gestiti e così via.

I team di governance e gestione dei dati dell'organizzazione possono ottenere l'accesso dalle raccolte corrispondenti a un livello inferiore, a seconda della gestione centralizzata o decentralizzata in ogni dominio.

Nota

Un dominio condiviso non di produzione può essere creato e usato da più organizzazioni, ognuna delle quali ha una propria raccolta di primo livello nel dominio non prodotto.

Opzioni di gestione degli accessi

Se si vuole implementare la democratizzazione dei dati in un'intera organizzazione, usare un dominio e assegnare il ruolo Lettore dati nel dominio predefinito agli utenti di gestione, governance e business. Assegnare i ruoli Amministrazione e Curatore dati a livello di sottoraccolta ai team di gestione e governance dei dati corrispondenti.

Se è necessario limitare l'accesso alla ricerca e all'individuazione dei metadati nell'organizzazione, assegnare i ruoli Lettore dati e Curatore dati a livello di raccolta specifico. Ad esempio, è possibile limitare i dipendenti degli Stati Uniti in modo che possano leggere i dati solo a livello di raccolta degli Stati Uniti e non nella raccolta LATAM.

Creare domini aggiuntivi solo se necessario, ad esempio quando si separano gli ambienti prod e non pro, aggiornando più account in un unico account unificato o avere più società all'interno dello stesso tenant che hanno requisiti di sicurezza diversi.

È possibile applicare una combinazione di questi scenari nella mappa dati di Microsoft Purview usando domini e raccolte.

Assegnare il ruolo di amministratore di dominio al team di gestione e sicurezza dei dati centralizzato nella raccolta predefinita. Delegare altri domini o la gestione delle raccolte di domini aggiuntivi e raccolte di livello inferiore ai team corrispondenti.