Livelli di sicurezza con accesso con privilegi

Questo documento descrive i livelli di sicurezza di una strategia di accesso con privilegi Per una roadmap su come adottare questa strategia, vedere il piano di modernizzazione rapido (RaMP). Per indicazioni sull'implementazione, vedere Distribuzione dell'accesso con privilegi

Questi livelli sono progettati principalmente per fornire indicazioni tecniche semplici e semplici, in modo che le organizzazioni possano distribuire rapidamente queste protezioni importanti in modo critico. La strategia di accesso con privilegi riconosce che le organizzazioni hanno esigenze specifiche, ma anche che le soluzioni personalizzate creano complessità che comporta costi più elevati e una sicurezza inferiore nel tempo. Per bilanciare questa esigenza, la strategia fornisce indicazioni prescrittive solide per ogni livello e flessibilità, consentendo alle organizzazioni di scegliere quando ogni ruolo dovrà soddisfare i requisiti di tale livello.

Rendere le cose semplici aiuta le persone a comprenderlo e riduce il rischio che saranno confuse e commettono errori. Sebbene la tecnologia sottostante sia quasi sempre complessa, è fondamentale tenere le cose semplici anziché creare soluzioni personalizzate difficili da supportare. Per altre informazioni, vedere Principi di progettazione della sicurezza.

La progettazione di soluzioni incentrate sulle esigenze degli amministratori e degli utenti finali continuerà a renderle semplici. La progettazione di soluzioni semplici per la sicurezza e il personale IT per creare, valutare e gestire (con automazione laddove possibile) comporta meno errori di sicurezza e garanzie di sicurezza più affidabili.

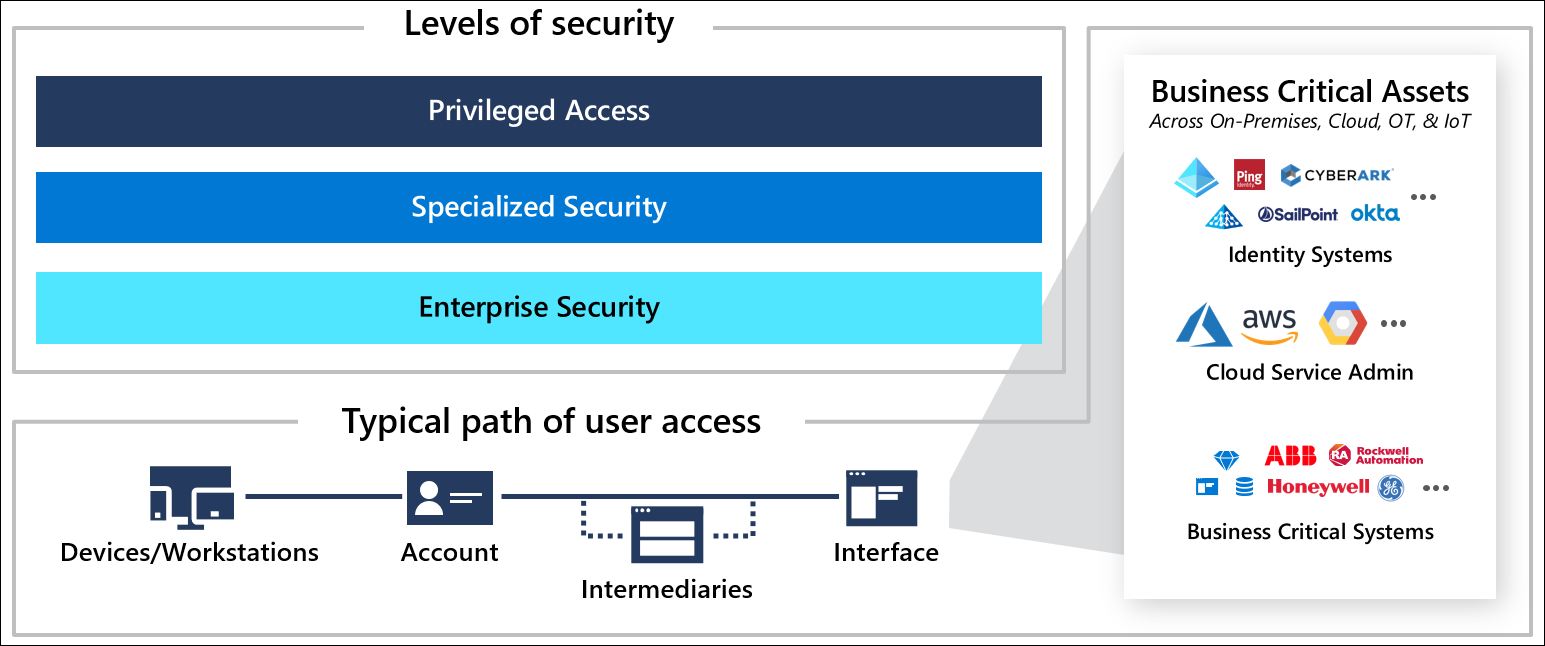

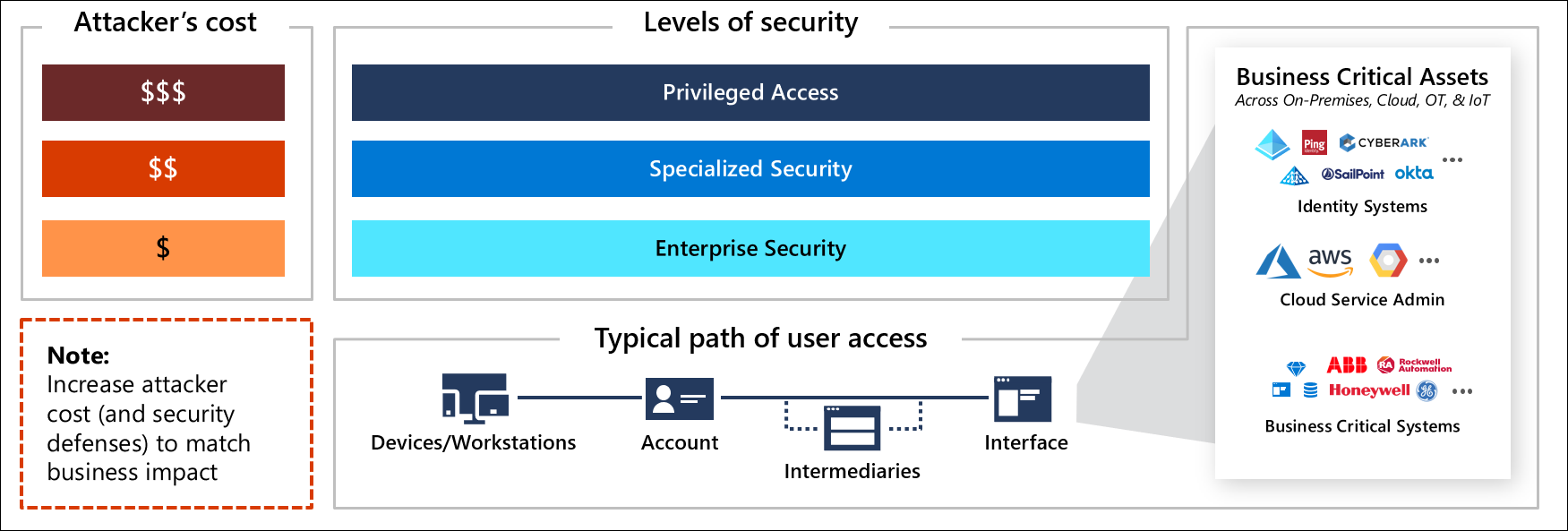

La strategia di sicurezza consigliata per l'accesso con privilegi implementa un semplice sistema a tre livelli di garanzie, che si estende in aree diverse, progettato per essere facile da distribuire per: account, dispositivi, intermediari e interfacce.

Ogni livello successivo determina i costi degli utenti malintenzionati, con un livello aggiuntivo di investimenti Defender per il cloud. I livelli sono progettati per indirizzare i "punti dolci" in cui i difensori ottengono il maggior ritorno (aumento dei costi degli utenti malintenzionati) per ogni investimento di sicurezza che fanno.

Ogni ruolo nell'ambiente deve essere mappato a uno di questi livelli (e facoltativamente aumentato nel tempo come parte di un piano di miglioramento della sicurezza). Ogni profilo è chiaramente definito come configurazione tecnica e automatizzato laddove possibile per semplificare la distribuzione e velocizzare le protezioni di sicurezza. Per informazioni dettagliate sull'implementazione, vedere l'articolo Roadmap per l'accesso con privilegi.

Livelli di sicurezza

I livelli di sicurezza usati in questa strategia sono:

Enterprise

La sicurezza aziendale è adatta a tutti gli utenti aziendali e agli scenari di produttività. Nell'evoluzione del piano di modernizzazione rapida, l'azienda è anche il punto di partenza per l'accesso specializzato e con privilegi dal momento che questi incrementano progressivamente i controlli nella sicurezza aziendale.

Nota

Esistono configurazioni di sicurezza più deboli, ma attualmente non sono consigliate da Microsoft per le organizzazioni aziendali a causa delle competenze e delle risorse disponibili per gli utenti malintenzionati. Per informazioni sugli utenti malintenzionati che possono acquistare tra loro sui mercati scuri e sui prezzi medi, vedere il video Top 10 Best Practices for Azure Security (Procedure consigliate principali per la sicurezza di Azure)

Specializzata

La sicurezza specializzata fornisce controlli di sicurezza maggiori per i ruoli con un impatto aziendale elevato (se compromesso da un utente malintenzionato o da utenti malintenzionati).

L'organizzazione deve avere criteri documentati per gli account specializzati e con privilegi (ad esempio, il potenziale impatto aziendale è superiore a $1M USD) e quindi identificare tutti i ruoli e gli account che soddisfano tali criteri. (usato in tutta questa strategia, inclusi gli account specializzati)

I ruoli specializzati in genere includono:

- Sviluppatori di sistemi business critical.

- Ruoli aziendali sensibili, ad esempio utenti di terminali SWIFT, ricercatori con accesso a dati sensibili, personale con accesso ai report finanziari prima del rilascio pubblico, amministratori delle retribuzioni, responsabili approvazione per processi aziendali sensibili e altri ruoli ad alto impatto.

- Dirigenti e assistenti personali/assistenti amministrativi che gestiscono regolarmente le informazioni riservate.

- Account di social media ad alto impatto che potrebbero danneggiare la reputazione dell'azienda.

- I Amministrazione IT sensibili con privilegi e impatto significativi, ma non a livello aziendale. Questo gruppo include in genere gli amministratori dei singoli carichi di lavoro a impatto elevato (ad esempio, amministratori della pianificazione delle risorse aziendali, amministratori di servizi bancari, ruoli di help desk/supporto tecnico e così via).

La sicurezza specializzata degli account funge anche da fase intermedia per la sicurezza con privilegi, che incrementa ulteriormente questi controlli. Per informazioni dettagliate sull'ordine di avanzamento consigliato, vedere La roadmap per l'accesso con privilegi.

Con privilegi

La sicurezza privilegiata è il livello di sicurezza più elevato progettato per i ruoli che potrebbero causare facilmente un incidente grave e potenziali danni materiali all'organizzazione nelle mani di un utente malintenzionato o di utenti malintenzionati. Questo livello include in genere ruoli tecnici con autorizzazioni amministrative per la maggior parte o tutti i sistemi aziendali (e talvolta include alcuni ruoli business critical selezionati)

Gli account con privilegi sono incentrati innanzitutto sulla sicurezza, con la produttività definita come la possibilità di eseguire in modo sicuro e semplice le attività di lavoro sensibili. Questi ruoli non avranno la possibilità di eseguire attività di produttività sensibili e generali (esplorare il Web, installare e usare qualsiasi app) usando lo stesso account o lo stesso dispositivo/workstation. Avranno account e workstation altamente limitati con un maggiore monitoraggio delle azioni per attività anomale che potrebbero rappresentare l'attività dell'utente malintenzionato.

I ruoli di sicurezza con accesso con privilegi in genere includono:

- Ruoli di amministratore di Microsoft Entra

- Altri ruoli di gestione delle identità con diritti amministrativi per una directory aziendale, sistemi di sincronizzazione delle identità, soluzione federativa, directory virtuale, sistema di gestione delle identità/accesso con privilegi o simili.

- Ruoli con appartenenza a questi gruppi di Active Directory locale

- Amministratori Enterprise

- Domain Admins

- Schema Admin

- BUILTIN\Administrators

- Account Operators

- Backup Operators

- Print Operators

- Server Operators

- Controller di dominio

- Controller di dominio di sola lettura

- Proprietari autori criteri di gruppo

- Operazioni di crittografia

- Distributed COM Users

- Gruppi di Exchange locali sensibili (incluse le autorizzazioni di Exchange Windows e il sottosistema attendibile di Exchange)

- Altri gruppi delegati: gruppi personalizzati che possono essere creati dall'organizzazione per gestire le operazioni di directory.

- Qualsiasi amministratore locale per un sistema operativo sottostante o un tenant del servizio cloud che ospita le funzionalità precedenti, tra cui

- Membri del gruppo administrators locale

- Personale che conosce la password di amministratore radice o incorporata

- Amministrazione istrator di qualsiasi strumento di gestione o sicurezza con agenti installati in tali sistemi