Impedire o ridurre i danni aziendali da una violazione

Come parte delle linee guida per l'adozione di Zero Trust, questo articolo descrive lo scenario aziendale di prevenzione o riduzione dei danni aziendali da una violazione della cybersecurity. Questo scenario affronta il principio guida Presupporre la violazione Zero Trust, che include:

- Ridurre al minimo il raggio di esplosione e l'accesso segmento

- Verificare la crittografia end-to-end

- Usare l'analisi per ottenere visibilità, favorire il rilevamento delle minacce e migliorare le difese

Con i modelli di infrastruttura IT ibrida, gli asset e i dati dell'organizzazione si trovano sia in locale che nel cloud e negli attori malintenzionati possono usare molti metodi diversi per attaccarli. L'organizzazione deve essere in grado di prevenire questi attacchi il più possibile e, in caso di violazione, ridurre al minimo i danni dell'attacco.

Gli approcci tradizionali incentrati sulla definizione della sicurezza basata sul perimetro per l'ambiente locale, in cui tutti gli utenti all'interno del perimetro della rete privata dell'organizzazione non sono più rilevanti. Se un utente malintenzionato ottiene l'accesso alla rete privata, può, con le autorizzazioni appropriate, accedere a dati, applicazioni o risorse al suo interno. Possono violare la rete rubando le credenziali utente, sfruttando una vulnerabilità di sicurezza o introducendo un'infezione da malware. Tali attacchi possono comportare una perdita di ricavi e premi elevati di assicurazione informatica, che possono essere un notevole setback per la salute finanziaria e la reputazione di mercato dell'organizzazione.

Forester ha concluso quanto segue per il 2021:

- Quasi due terzi delle organizzazioni sono stati violati nell'ultimo anno, e costa loro una media di $ 2,4 milioni per violazione. – Forester, The 2021 State of Enterprise Breach (Aprile 2022).

Con il cloud, gli attori malintenzionati non devono violare fisicamente il perimetro della rete privata. Possono attaccare gli asset digitali basati sul cloud da qualsiasi parte del mondo.

L'integrità e la reputazione dell'organizzazione dipendono dalla strategia di sicurezza. Con l'adozione diffusa di ambienti aziendali basati sul cloud e la crescita della forza lavoro mobile, i footprint dei dati esistono oltre i tradizionali limiti delle reti aziendali. Questa tabella riepiloga le differenze principali tra la protezione dalle minacce tradizionale e quella moderna con Zero Trust.

| Protezione dalle minacce tradizionale con controlli di rete privata | Protezione dalle minacce moderna con Zero Trust |

|---|---|

| La protezione tradizionale si basa sulla sicurezza basata sul perimetro, in cui si considera attendibile tutti gli utenti all'interno della rete privata. Le reti perimetrali possono includere: - Segmentazione di rete piccola o perimetri di sicurezza e reti aperte e flat. - Protezione dalle minacce minima e filtro del traffico statico. - Traffico interno non crittografato. |

Il modello Zero Trust sposta le difese di rete dai perimetri statici basati sulla rete per concentrarsi su utenti, dispositivi, asset e risorse. Si supponga che una violazione possa e accadrà. I rischi per la sicurezza possono esistere all'interno e all'esterno della rete, sono costantemente sotto attacco e possono verificarsi eventi imprevisti di sicurezza in qualsiasi momento. Un'infrastruttura di protezione dalle minacce completa e moderna può fornire un rilevamento e una risposta tempestivi degli attacchi. Ridurre al minimo il raggio di esplosione degli incidenti di sicurezza con livelli di protezione che, insieme, riducono l'entità del danno e la velocità con cui può diffondersi. |

Per ridurre l'impatto di un evento imprevisto significativo, sono essenziali:

- Identificare il rischio aziendale di una violazione

- Pianificare un approccio basato sul rischio per la risposta alle violazioni

- Comprendere i danni risultanti alla reputazione e alle relazioni dell'organizzazione con altre organizzazioni

- Aggiungere livelli di difesa avanzata

Le indicazioni contenute in questo articolo illustrano come iniziare la strategia per prevenire e ridurre i danni da una violazione. Due articoli aggiuntivi forniscono le specifiche relative all'implementazione di tale strategia usando:

- Un'infrastruttura di prevenzione e ripristino delle violazioni della sicurezza

- Strumenti di protezione dalle minacce e rilevamento e risposta automatica (XDR)

Il primo passo verso un comportamento di sicurezza affidabile consiste nel determinare il modo in cui l'organizzazione è vulnerabile tramite la valutazione dei rischi.

Valutazione del rischio e del comportamento di sicurezza

Quando si decide di adottare una strategia per prevenire la violazione e ridurre i danni causati da uno, è importante considerare e quantificare la metrica del rischio. In modo strategico, l'esercizio di quantificare il rischio consente di impostare una metrica per l'appetito per il rischio. Ciò richiede che si eseduca una valutazione dei rischi di base insieme a un'analisi delle violazioni critiche per l'azienda che possono influire sull'azienda. La combinazione dell'appetito di rischio documentato contro gli scenari di violazione che si è disposti a risolvere costituisce la base di una strategia di preparazione e correzione delle violazioni.

Si noti che è praticamente impossibile prevenire violazioni come assoluto. Come descritto in Ritorno degli utenti malintenzionati sull'investimento, l'obiettivo è aumentare in modo incrementale l'attrito del cyberattacco a un punto in cui gli utenti malintenzionati sono in grado o disposti a difendersi da non ottenere più un ritorno valido sugli investimenti dai loro attacchi. Il tipo di attacchi e la redditività economica da difendere devono essere acquisiti nell'ambito dell'analisi dei rischi.

La riduzione dei danni da una violazione offre notevoli energie alle opzioni durante e post-violazione, che consente all'organizzazione di recuperare rapidamente da una violazione prevista o da un tipo di violazione. Questi tipi di violazione e l'idoneità al ripristino sono definiti nelle sezioni successive di questo articolo.

Il riconoscimento della finalità di violazione deve far parte della preparazione della violazione. Tutte le violazioni hanno un elemento di malizia o intento criminale collegato, tuttavia le violazioni finanziariamente guidate hanno il potenziale di danni molto più grandi rispetto alle violazioni "drive by" o opportunistiche.

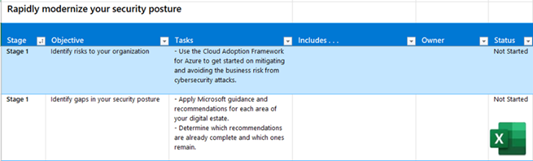

Per altre informazioni sulla postura di sicurezza e sulla valutazione dei rischi, vedere Modernizzare rapidamente il comportamento di sicurezza.

Esempi di rischi per tipo di business

I requisiti aziendali dipendono dall'analisi dei rischi risultante per il tipo di azienda. Di seguito vengono illustrati diversi verticali aziendali e il modo in cui le esigenze specifiche determinano l'analisi dei rischi segmentata:

Industria mineraria

L'industria mineraria sta cercando di più verso la miniera del futuro, dove i sistemi di tecnologia operativa (OT) utilizzano meno processi manuali. Un esempio è l'uso di Human Machine Interfaces (HMI) che sfruttano un'interfaccia dell'applicazione per completare processi e attività all'interno di un impianto di elaborazione. Poiché queste HMI sono progettate come applicazioni, i rischi per la sicurezza informatica per questo settore verticale possono essere superiori.

La minaccia non diventa più una perdita di dati o furti di asset aziendali. La minaccia diventa uno degli attori esterni che usano il furto di identità per accedere ai sistemi critici e interferire con i processi di produzione.

Vendita al dettaglio

I principali rischi correlati alla violazione all'interno del settore delle vendite al dettaglio possono verificarsi quando sono presenti più domini per più marchi che risiedono all'interno dello stesso tenant. Le complessità della gestione delle identità locali o basate sul cloud possono creare vulnerabilità.

Settore sanitario

I principali rischi all'interno del settore sanitario sono la perdita di dati. La divulgazione non autorizzata di cartelle cliniche riservate può essere una minaccia diretta ai dati e alle leggi sulla privacy delle informazioni riservate ai pazienti e ai clienti e, in base alle normative locali, può comportare sanzioni sostanziali.

Settore pubblico

Le organizzazioni del settore pubblico rappresentano i rischi più elevati per la sicurezza delle informazioni. Danni alla reputazione, sicurezza nazionale e perdita di dati sono in gioco. Questo è in gran parte il motivo per cui le organizzazioni governative sono tenute a sottoscrivere standard più rigorosi, ad esempio l'Istituto nazionale di standard e tecnologia (NIST).

Nell'ambito della preparazione e della risposta delle violazioni, sfruttare Microsoft Defender Threat Intelligence per cercare e conoscere i tipi di attacchi e i vettori di minaccia più rilevanti per il proprio verticale.

Rischi di tipi comuni di attacchi

Prevenire o ridurre i danni aziendali da una violazione della cybersecurity include la consapevolezza dei tipi di attacchi più comuni. Anche se i tipi di attacco seguenti sono attualmente i più comuni, il team di cybersecurity deve anche essere a conoscenza di nuovi tipi di attacchi, alcuni dei quali possono aumentare o sostituirli.

Identità

Gli incidenti di sicurezza informatica in genere iniziano con un furto di credenziali di qualche tipo. Le credenziali possono essere rubate usando diversi metodi:

Phishing

Un utente malintenzionato si maschera come entità attendibile e fa in modo che i dipendenti aprono messaggi di posta elettronica, testi o SMS. Può includere anche spear-phishing, in cui un utente malintenzionato usa informazioni specifiche su un utente per costruire un attacco di phishing più plausibile. Il furto di credenziali tecniche può verificarsi a causa di un utente che fa clic su un URL o un attacco di phishing MFA.

Vishing

Un utente malintenzionato usa metodi di ingegneria sociale per indirizzare l'infrastruttura di supporto, ad esempio i supporto tecnico, per ottenere o modificare le credenziali.

Password spraying

L'utente malintenzionato tenta un elenco di password di grandi dimensioni per un determinato account o set di account. Le possibili password possono essere basate su dati pubblici relativi a un utente, ad esempio le date di nascita nei profili dei social media.

In tutti questi casi, le competenze e l'istruzione sono essenziali per entrambi gli utenti come obiettivo di attacchi di phishing e help desk come obiettivo di attacchi vishing. I helpdesk devono disporre di protocolli per autenticare gli utenti che richiedono l'autenticazione prima di eseguire azioni sensibili sugli account utente o sulle autorizzazioni.

Dispositivi

I dispositivi utente sono un altro modo per gli utenti malintenzionati, che in genere si basano sulla compromissione del dispositivo per installare malware come virus, spyware, ransomware e altro software indesiderato che installa senza consenso.

Gli utenti malintenzionati possono anche usare le credenziali del dispositivo per ottenere l'accesso alle applicazioni e ai dati.

Rete

Gli utenti malintenzionati possono anche usare le reti per influire sui sistemi o determinare i dati sensibili. I tipi comuni di attacchi di rete includono:

DDos (Distributed Denial of Service)

Attacchi che puntano a sovraccaricare Servizi online con il traffico per rendere il servizio inutilizzabile.

Intercettazioni

Un utente malintenzionato intercetta il traffico di rete e mira a ottenere password, numeri di carta di credito e altre informazioni riservate.

Codice e sql injection

Un utente malintenzionato trasmette codice dannoso anziché valori di dati su una maschera o tramite un'API.

Scripting tra siti

Un utente malintenzionato usa risorse Web di terze parti per eseguire script nel Web browser della vittima.

In che modo i responsabili aziendali pensano a prevenire o ridurre i danni aziendali da una violazione

Prima di iniziare qualsiasi lavoro tecnico, è importante comprendere le diverse motivazioni per investire nel prevenire e ridurre i danni aziendali da una violazione, in quanto queste motivazioni aiutano a informare la strategia, gli obiettivi e le misure per il successo.

La tabella seguente illustra i motivi per cui i responsabili aziendali in un'organizzazione devono investire per prevenire o ridurre i danni da una violazione.

| Ruolo | Perché prevenire o ridurre i danni aziendali da una violazione è importante |

|---|---|

| Chief Executive Officer (CEO) | L'azienda deve essere autorizzata a raggiungere gli obiettivi e gli obiettivi strategici, indipendentemente dal clima di cybersecurity. L'agilità aziendale e l'esecuzione aziendale non devono essere vincolate a causa di un evento imprevisto o di una violazione. I responsabili aziendali devono comprendere che la sicurezza fa parte degli imperativi aziendali e degli investimenti sia nella prevenzione delle violazioni che nella preparazione alle violazioni è necessaria per garantire la continuità aziendale. Il costo di un cyberattacco efficace e distruttivo può essere molto più del prezzo di implementazione delle misure di sicurezza. |

| Chief Marketing Officer (CMO) | Il modo in cui l'azienda viene percepita sia internamente che esternamente non deve essere limitata in base a una violazione che si è verificata o alla conformità alle violazioni. Imparare a comunicare la conformità alle violazioni e la messaggistica internamente ed esternamente in risposta a una violazione è una questione di preparazione. Un attacco riuscito può diventare conoscenza pubblica, potenzialmente danneggiare il valore del marchio, a meno che non esista un piano di comunicazione di violazione. |

| Chief Information Officer (CIO) | Le applicazioni usate dall'organizzazione devono essere resilienti agli attacchi, proteggendo al tempo stesso i dati dell'organizzazione. La sicurezza deve essere un risultato misurabile e allineata alla strategia IT. La prevenzione e la gestione delle violazioni devono essere allineate all'integrità dei dati, alla privacy e alla disponibilità. |

| Chief Information Security Officer (CISO) | La sicurezza deve essere allineata come imperativo aziendale a C-Suite. La conformità e la risposta alle violazioni sono allineate al raggiungimento delle principali strategie aziendali, con la sicurezza tecnologica allineata alla mitigazione dei rischi aziendali. |

| Chief Operations Officer (COO) | Il processo di risposta agli eventi imprevisti si basa sulla leadership e sulle linee guida strategiche fornite da questo ruolo. È fondamentale che le azioni preventive e reattive vengano eseguite come allineate alla strategia aziendale. La preparazione delle violazioni in una postura di violazione presuppone che tutte le discipline che segnalano il COO funzionino a un livello di conformità alle violazioni, assicurandosi che una violazione possa essere isolata e mitigata rapidamente senza sospendere l'azienda. |

| Chief Financial Officer (CFO) | La preparazione e la mitigazione delle violazioni sono funzioni della spesa per la sicurezza preventivata. I sistemi finanziari devono essere robusti e possono sopravvivere a una violazione. I dati finanziari devono essere classificati, protetti e sottoposti a backup come set di dati sensibili. |

Un approccio Zero Trust risolve diversi problemi di sicurezza derivanti da violazioni della sicurezza. È possibile evidenziare i vantaggi seguenti di un approccio Zero Trust con i responsabili aziendali.

| Vantaggi | Descrizione |

|---|---|

| Garantire la sopravvivenza | A seconda della natura o della motivazione dell'utente malintenzionato, una violazione può essere progettata per influire in modo significativo o interrompere la capacità dell'organizzazione di eseguire normali attività aziendali. La preparazione di una violazione migliora significativamente la probabilità che l'organizzazione superi una violazione progettata per storpire o disabilitare. |

| Controllare i danni alla reputazione | Una violazione che comporta l'accesso ai dati riservati può avere gravi impatti, ad esempio danni alla reputazione del marchio, perdita di proprietà intellettuale sensibile, interruzione dei clienti, multe normative e danni finanziari per l'azienda. La sicurezza Zero Trust consente di ridurre l'area di attacco valutando, monitorando e analizzando continuamente l'infrastruttura IT sia in locale che nel cloud. Un'architettura Zero Trust consente di definire criteri aggiornati automaticamente quando vengono identificati i rischi. |

| Ridurre il raggio di esplosione all'interno dell'organizzazione | La distribuzione di un modello Zero Trust consente di ridurre al minimo l'impatto di una violazione esterna o interna. Migliora la capacità dell'organizzazione di rilevare e rispondere alle minacce in tempo reale e riduce la zona di attacco limitando lo spostamento laterale. |

| Illustrare la sicurezza e il comportamento di rischio affidabili | Un approccio Zero Trust consente avvisi di valutazione, correlazione di segnali di minaccia aggiuntivi e azioni correttive. L'analisi dei segnali consente di migliorare il comportamento valutando le impostazioni cultura di sicurezza e identificando le aree per migliorare o procedure consigliate. Qualsiasi modifica nella rete attiva automaticamente l'analisi per attività potenzialmente dannose. Si ottiene una visibilità completa di tutti gli asset e delle risorse all'interno delle reti e delle prestazioni, il che comporta una significativa riduzione complessiva dell'esposizione ai rischi. |

| Premi di assicurazione informatica inferiori | Per valutare il costo dell'assicurazione informatica, è necessario un modello di sicurezza e un'architettura affidabili e ben definiti. Implementando la sicurezza Zero Trust, si ha il controllo, la visibilità e la governance con l'analisi in tempo reale per proteggere la rete e gli endpoint. Il team di sicurezza può rilevare e superare le lacune nel comportamento di sicurezza complessivo e dimostrare agli assicuratori di avere strategie e sistemi proattivi. Un approccio Zero Trust migliora anche la resilienza informatica e può anche contribuire a pagare per se stesso riducendo i premi assicurativi. |

| Aumentare l'efficienza e il morale del team di sicurezza | Le distribuzioni Zero Trust riducono le attività manuali per il team di sicurezza automatizzando le attività di routine, ad esempio il provisioning delle risorse, le verifiche di accesso e l'attestazione. Di conseguenza, è possibile potenziare i team di sicurezza con il tempo e i dati di telemetria necessari per rilevare, scoraggiare e sconfiggere gli attacchi e i rischi più critici, sia internamente che esternamente, che a loro volta aumenta il morale del team IT e della sicurezza. |

Per altre informazioni da condividere con i responsabili aziendali, vedere l'e-book Ridurre al minimo l'impatto degli attori malintenzionati interni o esterni.

Ciclo di adozione per prevenire o ridurre i danni aziendali da una violazione

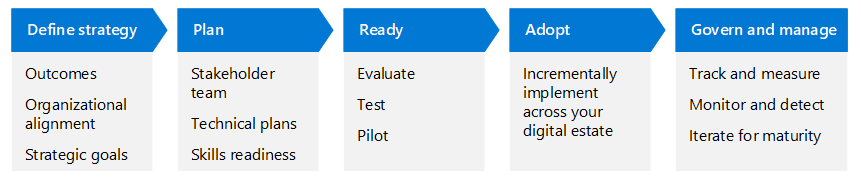

Questo set di articoli illustra in dettaglio questo scenario aziendale usando le stesse fasi del ciclo di vita di Cloud Adoption Framework per Azure: definire strategia, piano, pronto, adottare e gestire, ma adattato per Zero Trust.

La tabella seguente è una versione accessibile dell'illustrazione.

| Definire una strategia | Piano | Pronto | Adozione | Governance e gestione |

|---|---|---|---|---|

| Risultati Allineamento dell'organizzazione Obiettivi strategici |

Team stakeholder Piani tecnici Idoneità a livello di competenze |

Valutare Test Programma pilota |

Implementare in modo incrementale nel digital estate | Tenere traccia e misurare Monitorare e rilevare Iterazione per la maturità |

Altre informazioni sul ciclo di adozione Zero Trust sono disponibili nella panoramica del framework di adozione Zero Trust.

Per evitare o ridurre i danni aziendali da una violazione, usare le informazioni contenute in questi articoli aggiuntivi:

- Implementare l'infrastruttura di prevenzione e ripristino delle violazioni della sicurezza

- Implementare la protezione dalle minacce e la route XDR

Si noti che le raccomandazioni di distribuzione per queste due tracce separate richiedono la partecipazione di gruppi separati del reparto IT e le attività per ogni traccia possono essere eseguite in parallelo.

Passaggi successivi

Per questo scenario aziendale:

- Implementare l'infrastruttura di prevenzione e ripristino delle violazioni della sicurezza

- Implementare la protezione dalle minacce e la route XDR

Altri articoli nel framework di adozione zero trust:

- Panoramica del framework di adozione zero trust

- Modernizzare rapidamente il comportamento di sicurezza

- Proteggere il lavoro remoto e ibrido

- Identificare e proteggere i dati aziendali sensibili

- Soddisfare i requisiti normativi e di conformità

Risorse di rilevamento dello stato

Per uno degli scenari aziendali Zero Trust, è possibile usare le risorse di rilevamento dello stato seguenti.

| Risorsa di rilevamento dello stato | Questo ti aiuta... | Progettata per |

|---|---|---|

Griglia di fasi del piano di adozione scaricabile file di Visio o PDF

|

Comprendere facilmente i miglioramenti della sicurezza per ogni scenario aziendale e il livello di impegno per le fasi e gli obiettivi della fase del piano. | I responsabili del progetto di scenario aziendale, i responsabili aziendali e altri stakeholder. |

| Presentazione di PowerPoint scaricabile in Zero Trust Adoption Tracker |

Tenere traccia dello stato di avanzamento attraverso le fasi e gli obiettivi della fase del piano. | I responsabili del progetto di scenario aziendale, i responsabili aziendali e altri stakeholder. |

Obiettivi e attività dello scenario aziendale scaricabili nella cartella di lavoro di Excel

|

Assegnare la proprietà e tenere traccia dello stato di avanzamento attraverso le fasi, gli obiettivi e le attività della fase del piano. | Lead del progetto di scenario aziendale, lead IT e implementatori IT. |

Per altre risorse, vedere Valutazione Zero Trust e risorse di rilevamento dello stato.