Integrazioni di applicazioni

![]()

Le applicazioni sono strumenti di produttività di base per i dipendenti. In un ambiente di lavoro moderno, l'adozione di applicazioni SaaS (Software as a Service) basate sul cloud ha creato nuove sfide per l'IT. La mancanza di visibilità e controllo sulle applicazioni, il modo in cui gli utenti interagiscono con loro e i dati esposti attraverso di essi creano rischi per la sicurezza e la conformità.

Le soluzioni Zero Trust per il pilastro delle applicazioni riguardano la visibilità e il controllo sui dati di utilizzo delle app e sull'analisi che identificano e combattono le minacce informatiche tra app e servizi cloud.

Queste linee guida sono destinate a provider di software e partner tecnologici che vogliono migliorare le proprie soluzioni di sicurezza delle applicazioni integrandosi con i prodotti Microsoft.

Guida all'integrazione zero trust con le applicazioni

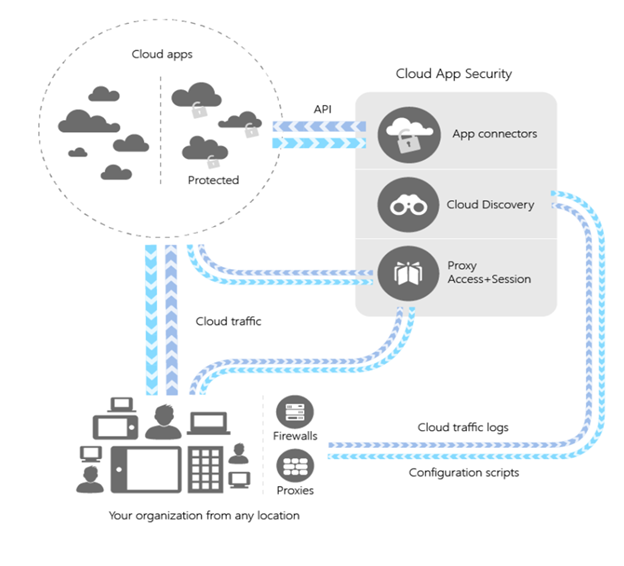

Questa guida all'integrazione include istruzioni per l'integrazione con Microsoft Defender per il cloud Apps). Defender per il cloud App è un broker di sicurezza per l'accesso al cloud (CASB) che opera su più cloud. Offre un'elevata visibilità sui servizi cloud, il controllo dello spostamento dei dati e analisi sofisticate per identificare e contrastare le minacce informatiche in tutti i servizi cloud.

Microsoft Defender for Cloud Apps

I fornitori di software indipendenti (ISV) possono integrarsi con le app di Defender per il cloud per aiutare le organizzazioni a individuare l'utilizzo rischioso o la potenziale esfiltrazione e proteggerli dai rischi rilevati dall'uso di applicazioni shadow.

L'API Defender per il cloud Apps consente l'accesso a livello di codice alle app di Defender per il cloud tramite gli endpoint dell'API REST. Gli ISV possono usare l'API per eseguire operazioni di lettura e aggiornamento su Defender per il cloud dati e oggetti delle app su larga scala. Ad esempio:

- Caricamento di file di log per Cloud Discovery

- Generazione di script di blocco

- Elencare attività e avvisi

- Chiudere o risolvere gli avvisi

In questo modo gli ISV possono:

- Usare Cloud Discovery per eseguire il mapping e identificare l'ambiente cloud e le app cloud usate dall'organizzazione.

- Approvare e annullare l'approvazione delle app nel cloud.

- Distribuire facilmente connettori app che sfruttano le API del provider, per una maggiore visibilità e una governance granulare delle app a cui ci si connette.

- Usare la protezione di Controllo app per l'accesso condizionale per ottenere visibilità in tempo reale e controllare l'accesso e le attività all'interno delle app cloud.

Per iniziare, vedere l'introduzione all'API REST delle app Defender per il cloud.

Integrazione dei partner IT shadow

Le soluzioni SWG (Secure Web Gateways) e Endian Firewall (EFW) possono integrarsi con le app Defender per il cloud per offrire ai clienti una valutazione completa dei rischi di shadow IT, conformità e sicurezza delle app individuate e Controllo di accesso integrata alle app non approvate.

I principi dell'integrazione sono:

- Senza distribuzione: il fornitore trasmetterà i log del traffico direttamente alle app Defender per il cloud per evitare la distribuzione e la manutenzione degli agenti.

- Arricchimento dei log e Correlazione tra app: i log del traffico verranno arricchiti rispetto al catalogo delle app di Defender per il cloud per eseguire il mapping di ogni record di log a un'app nota (associata a un profilo di rischio)

- Defender per il cloud l'analisi e la creazione di report delle app: Defender per il cloud App analizzerà ed elabora i dati per fornire una panoramica del report Shadow IT

- Controllo degli accessi in base al rischio: Defender per il cloud Le app verranno sincronizzate con il fornitore le firme dell'app da bloccare per consentire al cliente la gestione delle app basata sul rischio in Defender per il cloud App applicate da un meccanismo di controllo degli accessi coerente del fornitore

Prima di iniziare a sviluppare l'integrazione, è consigliabile eseguire i passaggi seguenti:

- Creare un tenant di valutazione Defender per il cloud app usando questo collegamento.

- Caricare un log del traffico di esempio usando la funzionalità di caricamento manuale.

- In alternativa, è possibile usare il caricamento basato su API. Per istruzioni dettagliate, usare le credenziali di valutazione e la documentazione dell'API Cloud Discovery

- Generare un token API

- Caricamento del log: è costituito da tre fasi:

- Generare uno script di blocco ( ovvero estrarre le informazioni sulle app non approvate)

Quando si carica il log, scegliere una delle opzioni del parser seguenti:

- Se il formato del log è uno standard CEF, W3C, L edizione Enterprise F, selezionarlo nell'elenco a discesa dei formati di log esistenti

- In caso contrario, configurare un parser di log personalizzato