Configurare l'elevazione sudo e le chiavi SSH

Con Operations Manager è possibile specificare le credenziali per un account senza privilegi elevati in un computer UNIX o Linux usando sudo, consentendo all'utente di eseguire programmi o accedere a file con privilegi di sicurezza di un altro account utente. Per la manutenzione dell'agente, è anche possibile usare chiavi SSH (Secure Shell) anziché una password per la comunicazione sicura tra Operations Manager e il computer di destinazione.

Nota

Operations Manager supporta l'autenticazione basata su chiavi SSH con i dati dei file di chiave nel formato PPK (PuTTY Private Key). Attualmente supporta chiavi RSA SSH v.1 e chiavi SSH v.2 RSA e DSA.

Per ottenere e configurare la chiave SSH dal computer UNIX e Linux, è necessario il software seguente nel computer basato su Windows:

- Uno strumento di trasferimento file, ad esempio WinSCP, per trasferire i file dal computer UNIX o Linux al computer basato su Windows.

- Il programma PuTTY, o un programma simile, per eseguire comandi nel computer UNIX o Linux.

- Il programma PuTTYgen per salvare la chiave SHH privata in formato OpenSSH nel computer basato su Windows.

Nota

Il programma sudo esiste in posizioni diverse nei sistemi operativi UNIX e Linux. Per fornire l'accesso uniforme a sudo, lo script di installazione dell'agente UNIX e Linux crea il collegamento /etc/opt/microsoft/scx/conf/sudodir simbolico per puntare alla directory che deve contenere il programma sudo. L'agente usa quindi questo collegamento simbolico per richiamare sudo.

Quando l'agente viene installato, questo collegamento simbolico viene creato automaticamente, non sono necessarie azioni aggiuntive nelle configurazioni UNIX e Linux standard; Tuttavia, se sudo è installato in un percorso non standard, è necessario modificare il collegamento simbolico in modo che punti alla directory in cui è installato sudo. Se si modifica il collegamento simbolico, il relativo valore viene mantenuto tra le operazioni di disinstallazione, reinstallazione e aggiornamento con l'agente.

Configurare un account per l'elevazione sudo

Nota

Le informazioni fornite in questa sezione illustrano come configurare un utente di esempio, scomusere concede loro diritti completi nel computer client.

Se si dispone già di account utente e/o si vuole configurare il monitoraggio con privilegi limitati, sono disponibili modelli sudoers e concedere solo le autorizzazioni necessarie per le operazioni di monitoraggio e manutenzione riuscite. Per altre informazioni, vedere: Modelli sudoers per l'elevazione dei privilegi nel monitoraggio UNIX/Linux

Le procedure seguenti creano un account e un'elevazione sudo usando scomuser per un nome utente.

Creare un utente

- Accedere al computer UNIX o Linux come

root - Aggiungere l'utente:

useradd scomuser - Aggiungere una password e confermare la password:

passwd scomuser

È ora possibile configurare l'elevazione sudo e creare una chiave SSH per scomuser, come descritto nelle procedure seguenti.

Configurare l'elevazione sudo per l'utente

Accedere al computer UNIX o Linux come

rootUsare il programma visudo per modificare la configurazione sudo in un editor di testo vi. Eseguire il seguente comando:

visudoTrovare la riga seguente:

root ALL=(ALL) ALLInserire la riga seguente dopo:

scomuser ALL=(ALL) NOPASSWD: ALLL'allocazione TTY non è supportata. Verificare che la riga seguente sia impostata come commento:

# Defaults requirettyImportante

Questo passaggio è necessario per il funzionamento di sudo.

Salvare il file ed uscire da visudo:

- Premere

ESCquindi: (colon)seguito dawq!e quindi premereEnterper salvare le modifiche e uscire normalmente.

- Premere

Testare la configurazione immettendo i due comandi seguenti. Il risultato deve essere un elenco della directory senza che venga richiesta una password:

su - scomuser sudo ls /etc

È ora possibile accedere all'account scomuser usando la password e l'elevazione sudo, consentendo di specificare le credenziali nelle procedure guidate di attività e individuazione e all'interno di Account RunAs.

Creare una chiave SSH per l'autenticazione

Suggerimento

Le chiavi SSH vengono usate solo per le operazioni di manutenzione dell'agente e non vengono usate per il monitoraggio, assicurarsi di creare la chiave per l'utente corretto se si usano più account.

Le procedure seguenti creano una chiave SSH per l'account scomuser creato negli esempi precedenti.

Generare la chiave SSH

- Accedere come

scomuser. - Generare la chiave usando l'algoritmo DSA (Digital Signature Algorithm):

ssh-keygen -t dsa- Si noti la passphrase facoltativa se è stata specificata.

L'utilità ssh-keygen crea la /home/scomuser/.ssh directory con il file di chiave privata e il file id_dsa.pub id_dsa di chiave pubblica all'interno, questi file vengono usati nella procedura seguente.

Configurare un account utente per supportare la chiave SSH

- Al prompt dei comandi digitare i comandi seguenti. Per passare alla directory dell'account utente:

cd /home/scomuser - Specificare l'accesso esclusivo del proprietario alla directory:

chmod 700 .ssh - Passare alla directory .ssh:

cd .ssh - Creare un file di chiavi autorizzate con la chiave pubblica:

cat id_dsa.pub >> authorized_keys - Concedere all'utente le autorizzazioni di lettura e scrittura per il file di chiavi autorizzate:

chmod 600 authorized_keys

È ora possibile copiare la chiave SSH privata nel computer basato su Windows, come descritto nella procedura successiva.

Copiare la chiave SSH privata nel computer basato su Windows e salvare in formato OpenSSH

- Usare uno strumento, ad esempio WinSCP, per trasferire il file

id_dsadi chiave privata (senza estensione) dal client a una directory nel computer basato su Windows. - Eseguire PuTTYgen.

- Nella finestra di dialogo Generatore di chiavi PuTTY selezionare il pulsante Carica e quindi selezionare la chiave

id_dsaprivata trasferita dal computer UNIX o Linux. - Selezionare Salva chiave privata e nome e salvare il file nella directory desiderata.

- È possibile usare il file esportato all'interno di un account RunAs di manutenzione configurato per

scomusero durante l'esecuzione di attività di manutenzione tramite la console.

È possibile usare l'account scomuser usando la chiave SSH e l'elevazione sudo per specificare le credenziali nelle procedure guidate di Operations Manager e per la configurazione degli account RunAs.

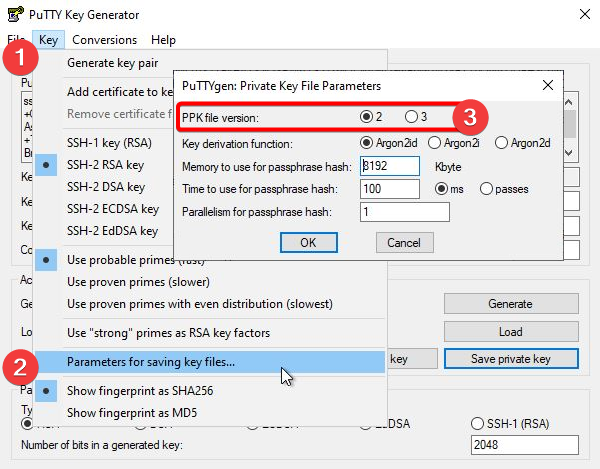

Importante

Il file PPK versione 2 è l'unica versione attualmente supportata per System Center Operations Manager.

Per impostazione predefinita, PuTTYgen è impostato per l'uso del file PPK versione 3. È possibile modificare la versione del file PPK su 2 passando alla barra degli strumenti e selezionando Parametri chiave > per salvare i file di chiave... e quindi selezionare il pulsante di opzione per 2 per la versione del file PPK.

Passaggi successivi

- Esaminare le credenziali necessarie per accedere ai computer UNIX e Linux per comprendere come autenticare e monitorare i computer UNIX e Linux.

- Vedere Configurazione delle crittografie SSL se è necessario riconfigurare Operations Manager per usare una crittografia diversa.