Introduzione alla gestione delle vulnerabilità di Microsoft 365

L'approccio alla sicurezza dei servizi di Microsoft si basa sulla strategia di presupporre le violazioni. Tale strategia limita l'attendibilità riposta nelle applicazioni, nei servizi, nelle identità e nelle reti, considerando tutti, a livello interno ed esterno, come non sicuri e già compromessi. Questi principi consentono di limitare l'impatto delle vulnerabilità di sicurezza, riducendo i potenziali danni di un antagonista e consentendo una rapida individuazione e risposta alle minacce alla sicurezza.

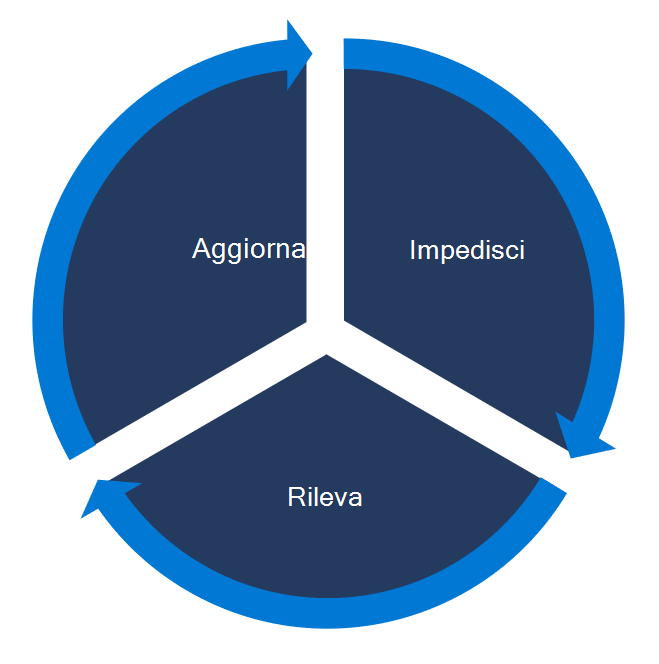

Microsoft 365 pone al centro di tutto la sicurezza per evitare vulnerabilità, ma ciò non significa che i servizi siano sicuri. La strategia di presupporre le violazioni per la gestione delle vulnerabilità prevede l'implementazione di un'ampia gamma di sistemi complementari per l'analisi proattiva degli ambienti alla ricerca di vulnerabilità al fine di abilitare una correzione tempestiva. Il programma di gestione delle vulnerabilità convalida in modo continuo la postura di sicurezza dell'ambiente al fine di prevenire, individuare e correggere le vulnerabilità prima che possano essere sfruttate da un antagonista.

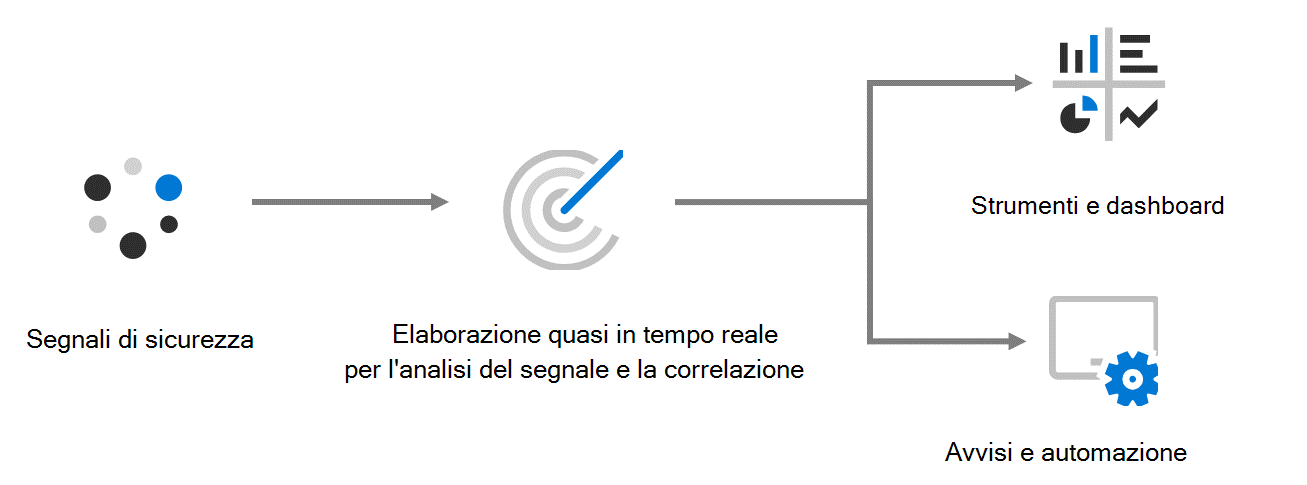

Anche i sistemi di massima sicurezza possono essere compromessi. Di conseguenza, Microsoft 365 implementa un monitoraggio completo e costante della sicurezza al fine di individuare e rispondere rapidamente alle minacce della sicurezza. Il monitoraggio della sicurezza usa strumenti automatizzati basati sul cloud, progettati per individuare e rispondere agli incidenti su vasta scala di Microsoft 365. Non appena viene individuata un'attività che indica un potenziale incidente, i sistemi di monitoraggio della sicurezza attivano contromisure automatizzate avvisando il personale appropriato. I potenziali incidenti di sicurezza individuati dalle attività di monitoraggio della sicurezza vengono inoltrati al team di risposta di sicurezza di Microsoft 365 e seguono il processo di risposta agli incidenti di sicurezza.

Microsoft 365 coordina le diverse attività di gestione delle vulnerabilità e monitoraggio della sicurezza per offrire una difesa avanzata da minacce note e sconosciute. Queste attività includono l'analisi automatizzata dello stato del computer, il monitoraggio continuo della sicurezza, la simulazione di attacchi in corso e test di penetrazione.