Esplorare le reti virtuali di Azure

È presente un data center locale che si intende mantenere, ma si vuole usare Azure per eseguire l'offload dei picchi di traffico con macchine virtuali (VM) ospitate in Azure. Si vuole mantenere lo schema di indirizzi IP e le appliance di rete esistenti, garantendo al tempo stesso la sicurezza di qualsiasi trasferimento di dati.

Informazioni sulle reti virtuali di Azure

Le reti virtuali di Azure consentono alle risorse di Azure, come macchine virtuali, app Web e database, di comunicare tra loro, con utenti in Internet e con computer client locali. Una rete di Azure può essere considerata un set di risorse che consente il collegamento di altre risorse di Azure.

Le reti virtuali di Azure offrono funzionalità di rete essenziali:

- Isolamento e segmentazione

- Comunicazioni Internet

- Comunicazione tra risorse di Azure

- Comunicazione con le risorse locali

- Indirizzare il traffico di rete

- Filtri per il traffico di rete

- Connettere reti virtuali

Isolamento e segmentazione

Azure consente di creare più reti virtuali isolate. Quando si configura una rete virtuale, si definisce uno spazio indirizzi IP (Internet Protocol) privato con intervalli di indirizzi IP pubblici o privati. È quindi possibile segmentare tale spazio indirizzi IP in subnet e allocare parte dello spazio indirizzi definito a ogni subnet denominata.

Per la risoluzione dei nomi, è possibile usare il servizio di risoluzione dei nomi incorporato in Azure oppure configurare la rete virtuale per l'uso di un server DNS (Domain Name System) interno o esterno.

Comunicazioni Internet

Una macchina virtuale in Azure può connettersi in uscita a Internet per impostazione predefinita. È possibile abilitare le comunicazioni in ingresso da Internet definendo un indirizzo IP pubblico o un servizio di bilanciamento del carico pubblico. Per la gestione delle macchine virtuali è possibile connettersi tramite l'interfaccia della riga di comando di Azure, Remote Desktop Protocol (RDP) o Secure Shell (SSH).

Comunicazione tra risorse di Azure

È consigliabile consentire alle risorse di Azure di comunicare tra loro in modo sicuro. È possibile ottenere questo risultato in due modi:

Reti virtuali

Le reti virtuali possono connettere non solo le VM ma anche altre risorse di Azure, come l'ambiente del servizio app, il servizio Azure Kubernetes e i set di scalabilità di macchine virtuali di Azure.

Endpoint di servizio

È possibile usare endpoint di servizio per la connessione ad altri tipi di risorse di Azure, come account di archiviazione e database SQL di Azure. Questo approccio consente di collegare più risorse di Azure alle reti virtuali, migliorando così la sicurezza e offrendo un routing ottimale tra le risorse.

Comunicazione con le risorse locali

Le reti virtuali di Azure consentono di collegare tra loro le risorse nell'ambiente locale e nella sottoscrizione di Azure, creando di fatto una rete che include sia l'ambiente locale che l'ambiente cloud. Per ottenere tale connettività sono disponibili tre meccanismi:

Reti private virtuali da punto a sito

Questo approccio è analogo a una connessione VPN stabilita con la rete aziendale da un computer esterno all'organizzazione, ma con direzione opposta. In questo caso il computer client attiva una connessione VPN crittografata ad Azure, connettendo il computer alla rete virtuale di Azure.

Reti private virtuali da sito a sito Una VPN da sito a sito collega il dispositivo o il gateway VPN locale al gateway VPN di Azure in una rete virtuale. I dispositivi in Azure possono di fatto risultare come se si trovassero nella rete locale. La connessione è crittografata e viene effettuata tramite Internet.

Azure ExpressRoute

Azure ExpressRoute è l'approccio ottimale per gli ambienti che richiedono maggior larghezza di banda e livelli di sicurezza ancora più elevati. Azure ExpressRoute offre connettività privata dedicata ad Azure, non basata su Internet.

Indirizzare il traffico di rete

Per impostazione predefinita, Azure indirizzerà il traffico tra subnet su qualsiasi rete virtuale connessa, su reti locali e su Internet. È tuttavia possibile controllare il routing ed eseguire l'override di queste impostazioni, come indicato di seguito:

Tabelle di route

Una tabella di route consente di definire regole per l'indirizzamento del traffico. È possibile creare tabelle di route personalizzate che controllano il modo in cui i pacchetti vengono indirizzati tra subnet.

Border Gateway Protocol

Border Gateway Protocol (BGP) usa i gateway VPN di Azure o ExpressRoute per propagare route BGP locali nelle reti virtuali di Azure.

Filtri per il traffico di rete

Le reti virtuali di Azure consentono di filtrare il traffico tra le subnet mediante gli approcci seguenti:

Gruppi di sicurezza di rete

Un gruppo di sicurezza di rete (NSG) è una risorsa di Azure che può contenere più regole di sicurezza in ingresso e in uscita. È possibile definire queste regole per consentire o bloccare il traffico in base a fattori come l'indirizzo IP di origine e di destinazione, la porta e il protocollo.

Appliance virtuali di rete

Un'appliance virtuale di rete è una VM specializzata paragonabile a un'appliance virtuale con protezione avanzata. Un'appliance virtuale di rete svolge una funzione di rete specifica, ad esempio l'esecuzione di un firewall o di un'ottimizzazione WAN.

Connettere reti virtuali

È possibile collegare le reti virtuali mediante il peering di rete virtuale. Il peering consente alle risorse in ogni rete virtuale di comunicare tra loro. Queste reti virtuali possono trovarsi in aree separate, in modo da consentire la creazione di una rete interconnessa globale tramite Azure.

Impostazioni delle reti virtuali di Azure

È possibile creare e configurare reti virtuali di Azure dal portale di Azure, con Azure PowerShell nel computer locale o tramite Azure Cloud Shell.

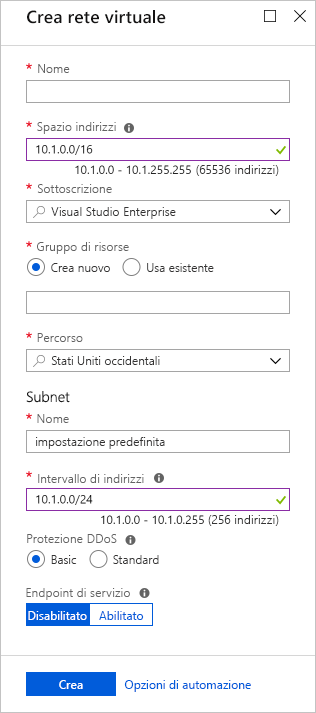

Creare una rete virtuale

Quando si crea una rete virtuale di Azure, si configurano molte impostazioni di base. È anche possibile configurare impostazioni avanzate, ad esempio più subnet, la protezione da attacchi Distributed Denial of Service (DDoS) ed endpoint di servizio.

Si configureranno le impostazioni seguenti per una rete virtuale di base:

Nome rete

Il nome della rete deve essere univoco nella sottoscrizione, ma non è necessario che sia univoco a livello globale. Specificare un nome descrittivo che sia facile da ricordare e identificare tra le altre reti virtuali.

Spazio indirizzi

Quando si configura una rete virtuale, si definisce lo spazio indirizzi interno in formato CIDR (Classless Interdomain Routing). Questo spazio indirizzi deve essere univoco nella propria sottoscrizione e nelle altre reti alle quali ci si connette.

Si supponga di scegliere lo spazio indirizzi 10.0.0.0/24 per la prima rete virtuale. Gli indirizzi definiti in questo spazio indirizzi vanno da 10.0.0.1 a 10.0.0.254. Quindi si crea una seconda rete virtuale e si sceglie lo spazio indirizzi 10.0.0.0/8. Gli indirizzi in questo spazio indirizzi vanno da 10.0.0.1 a 10.255.255.254. Alcuni indirizzi si sovrappongono e non possono essere usati per le due reti virtuali.

Tuttavia è possibile usare 10.0.0.0/16, con indirizzi compresi tra 10.0.0.1 e 10.0.255.254 e 10.1.0.0/16, con indirizzi compresi tra 10.1.0.1 e 10.1.255.254. Dato che non si verificano sovrapposizioni di indirizzi, è possibile assegnare questi spazi indirizzi alle reti virtuali.

Nota

Si possono aggiungere spazi indirizzi dopo aver creato la rete virtuale.

Abbonamento

Si applica solo se sono disponibili più sottoscrizioni tra cui scegliere.

Gruppo di risorse

Come qualsiasi altra risorsa di Azure, una rete virtuale deve trovarsi in un gruppo di risorse. È possibile selezionare un gruppo di risorse esistente o crearne uno nuovo.

Location

Selezionare la località da usare per la rete virtuale.

Subnet

In ogni intervallo di indirizzi della rete virtuale è possibile creare una o più subnet che partizionano lo spazio indirizzi della rete virtuale. Il routing tra le subnet dipenderà quindi dalle route di traffico predefinite. In alternativa, è possibile definire route personalizzate. È anche possibile definire una subnet che includa tutti gli intervalli di indirizzi della rete virtuale.

Nota

I nomi di subnet devono iniziare con una lettera o un numero, terminare con una lettera, un numero o un carattere di sottolineatura e possono contenere solo lettere, numeri, caratteri di sottolineatura, punti o trattini.

Protezione Distributed Denial of Service (DDoS)

È possibile selezionare la protezione DDoS Basic o Standard. La protezione DDoS Standard è un servizio Premium. Vedere Protezione DDoS di Azure per altre informazioni sulla protezione DDoS.

Endpoint di servizio

Abilitare gli endpoint di servizio e quindi selezionare dall'elenco gli endpoint di servizio di Azure da abilitare. Le opzioni disponibili includono Azure Cosmos DB, il bus di servizio di Azure, Azure Key Vault e così via.

Dopo aver configurato queste impostazioni, selezionare Crea.

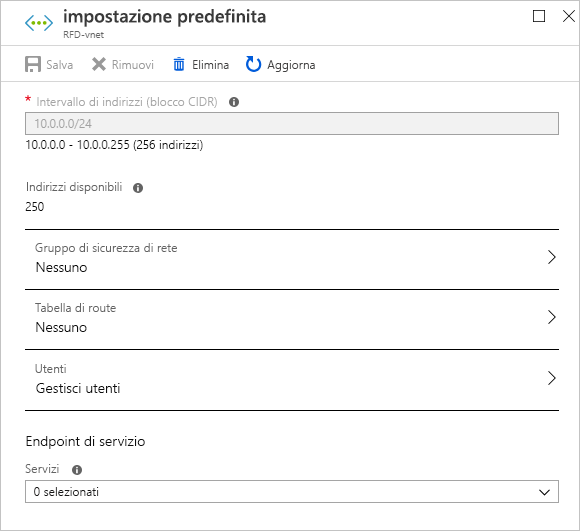

Definire altre impostazioni

Dopo aver creato una rete virtuale è possibile definire altre impostazioni. Queste impostazioni includono:

Gruppo di sicurezza di rete

I gruppi di sicurezza di rete hanno regole di sicurezza che consentono di filtrare il tipo di traffico di rete consentito in ingresso e in uscita nelle subnet della rete virtuale e nelle interfacce di rete. È possibile creare il gruppo di sicurezza di rete separatamente e quindi associarlo alla rete virtuale.

Tabella di route

Azure crea automaticamente una tabella di route per ogni subnet all'interno di una rete virtuale di Azure e aggiunge le route predefinite di sistema alla tabella. È tuttavia possibile aggiungere tabelle di route personalizzate per modificare il traffico tra reti virtuali.

Si possono anche modificare gli endpoint di servizio.

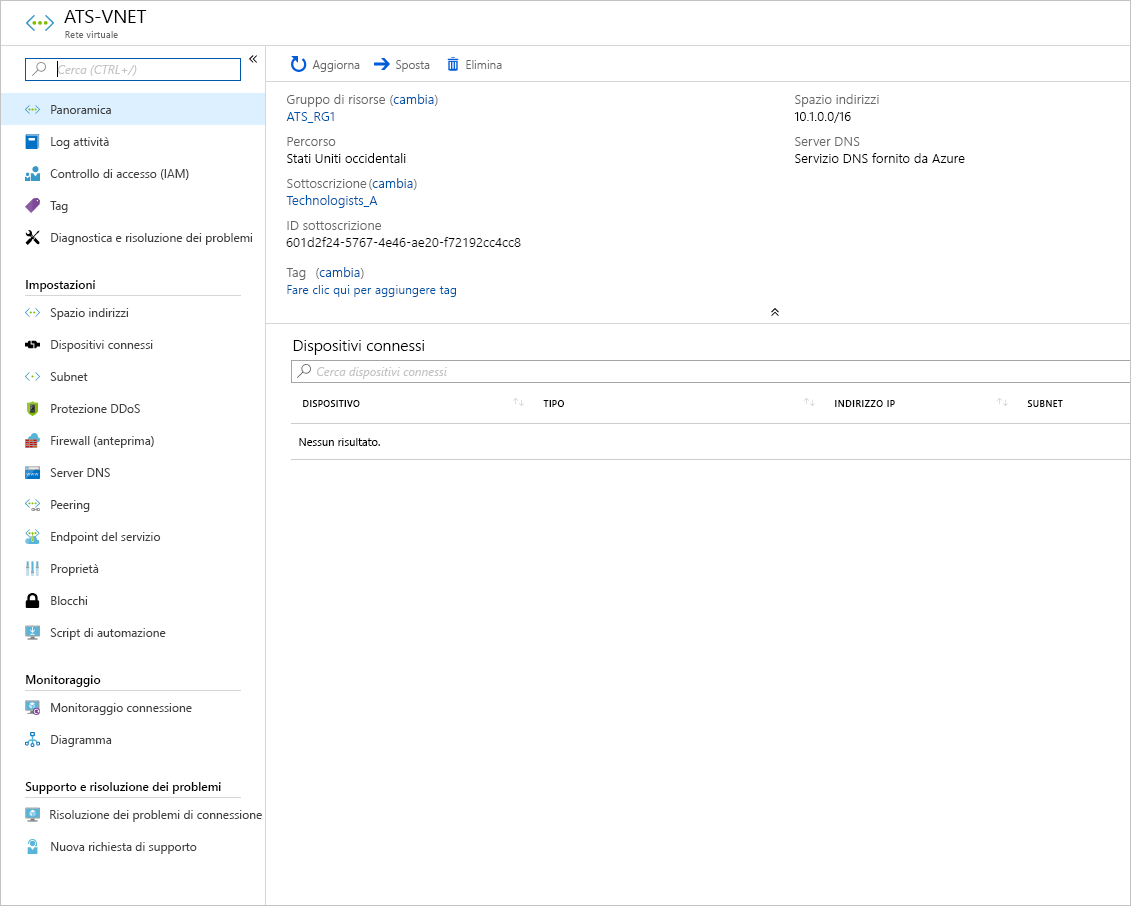

Configurare reti virtuali

Dopo aver creato una rete virtuale, è possibile modificare altre impostazioni dal riquadro Reti virtuali nel portale di Azure. In alternativa, si possono apportare modifiche usando i comandi di PowerShell o i comandi in Cloud Shell.

È quindi possibile verificare e modificare le impostazioni in altri riquadri secondari. Queste impostazioni includono:

Spazi indirizzi: è possibile aggiungere altri spazi indirizzi alla definizione iniziale.

Dispositivi connessi: usare la rete virtuale per connettere i computer.

Subnet: è possibile aggiungere altre subnet.

Peering: è possibile collegare le reti virtuali in modalità di peering.

È anche possibile monitorare le reti virtuali e risolverne i problemi o creare uno script di automazione per generare la rete virtuale corrente.

Le reti virtuali sono meccanismi avanzati e a configurabilità elevata per la connessione di entità in Azure. Si possono connettere le risorse di Azure tra loro o a risorse disponibili in locale. È possibile isolare, filtrare e indirizzare il traffico di rete. Azure consente di aumentare la sicurezza in caso di necessità.