Come funziona Azure Bastion?

Una distribuzione di Azure Bastion è per rete virtuale o rete virtuale con peering, non per sottoscrizione, account o macchina virtuale. Dopo aver effettuato il provisioning di un servizio Azure Bastion nella rete virtuale, l'esperienza RDP o SSH è disponibile per tutte le macchine virtuali nella stessa rete virtuale.

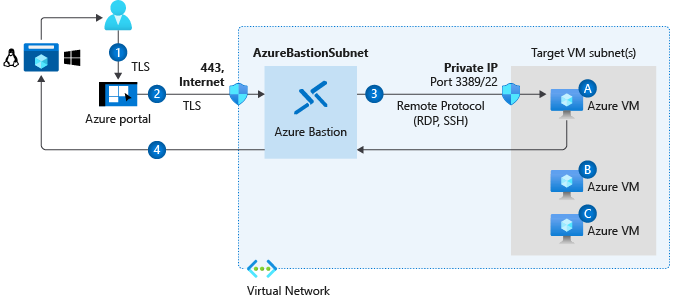

Il diagramma seguente mostra una panoramica del funzionamento di Azure Bastion durante la connessione tramite il portale.

- L'utente si connette a una macchina virtuale nel portale di Azure: Nel portale di Azure della pagina panoramica della macchina virtuale, selezionare Connetti>Bastion>Usa Bastion e immettere le credenziali per la macchina virtuale.

- Il browser si connette all'host Azure Bastion: Il browser si connette ad Azure Bastion via Internet usando il protocollo Transport Layer Security (TLS) e l'IP pubblico dell'host Azure Bastion. Gestione gateway di Azure gestisce le connessioni del portale al servizio Azure Bastion sulla porta 443 o 4443.

- Bastion si connette alla VM tramite RDP o SSH: Azure Bastion viene distribuito in una subnet separata denominata AzureBastionSubnet all'interno della rete virtuale. La subnet viene creata quando si distribuisce Azure Bastion. La subnet può avere spazi di indirizzi con una subnet mask pari a /26 o valore superiore. Non distribuire altre risorse di Azure in questa subnet o modificarne il nome.

- Bastion trasmette la VM al browser: Azure Bastion usa un client Web basato su HTML5 che viene trasmesso automaticamente al dispositivo locale. Il servizio Azure Bastion impacchetta le informazioni sulla sessione usando un protocollo personalizzato. I pacchetti vengono trasmessi tramite TLS.

Verificare che Azure Bastion funzioni con il gruppo di sicurezza di rete

Se non è stato distribuito e configurato un gruppo di sicurezza di rete specifico per l'organizzazione, non è necessario eseguire alcuna operazione. Azure Bastion funziona con il gruppo di sicurezza di rete predefinito creato con le VM.

Se esiste un gruppo di sicurezza di rete configurato per l'organizzazione, verificare che Azure Bastion possa connettersi alle macchine virtuali tramite RDP o SSH. È consigliabile aggiungere una regola in ingresso che consenta le connessioni RDP e SSH dall'intervallo di indirizzi IP della subnet di Azure Bastion alle macchine virtuali.

Per garantire il funzionamento di Azure Bastion, il gruppo di sicurezza di rete deve consentire il traffico seguente:

| Direzione | Consenti |

|---|---|

| In entrata | Connessioni RDP e SSH dall'intervallo di indirizzi IP della subnet di Azure Bastion alla subnet della macchina virtuale. |

| In entrata | Accesso TCP da Internet sulla porta 443 all'indirizzo IP pubblico di Azure Bastion. |

| In entrata | Accesso TCP da Gestione gateway di Azure sulle porte 443 o 4443. Gestione gateway di Azure gestisce le connessioni del portale al servizio Azure Bastion. |

| In uscita | Accesso TCP dalla piattaforma Azure sulla porta 443. Questo traffico viene usato per la registrazione diagnostica. |

Distribuire un host Azure Bastion nel portale di Azure

Per poter distribuire Azure Bastion è necessaria una rete virtuale. È possibile usare una rete virtuale esistente o distribuire Azure Bastion durante la creazione di una rete virtuale. Creare una subnet nella rete virtuale denominata AzureBastionSubnet. Se si ha una VM che si trova nella stessa rete virtuale o in una rete virtuale associata tramite peering, completare la distribuzione nel portale di Azure selezionando Azure Bastion quando ci si connette alla macchina virtuale.

Le due sezioni seguenti illustrano i passaggi necessari per ognuna delle opzioni di distribuzione di Azure Bastion nel portale di Azure. Non è ancora necessario completare nessuno di questi passaggi; questa operazione verrà eseguita nell'esercizio successivo.

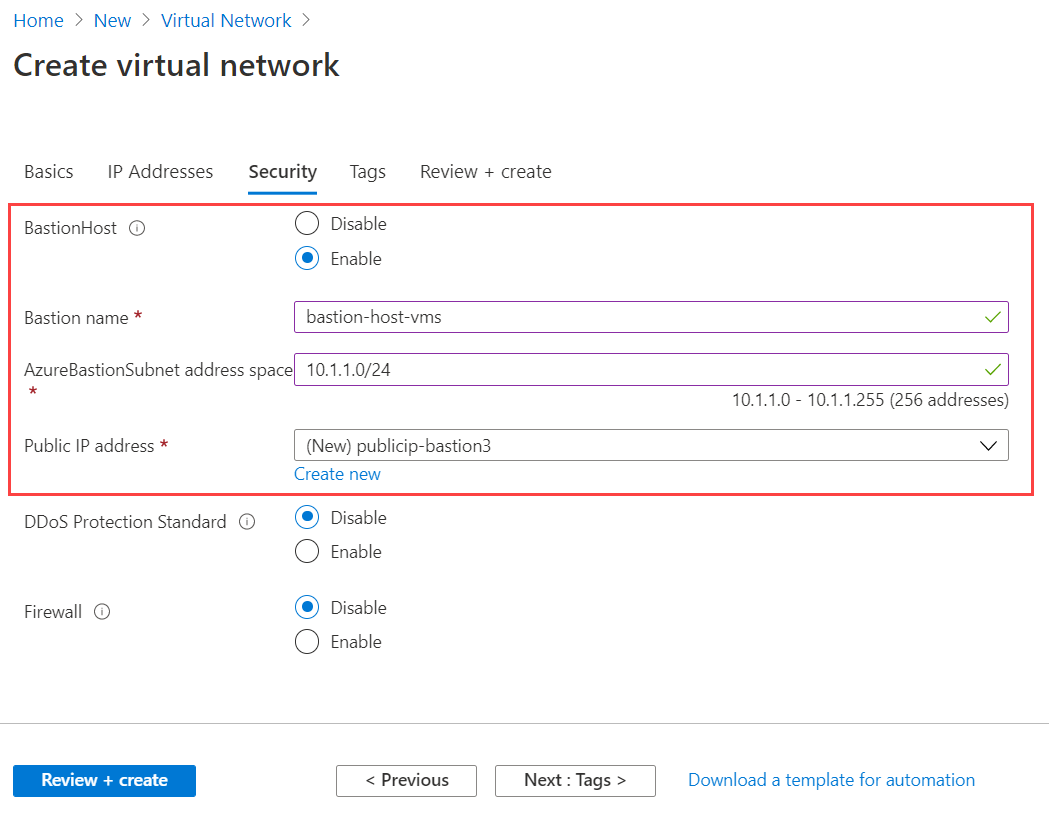

Abilitare Azure Bastion al momento della creazione di una rete virtuale

Se non è già presente una rete virtuale che si vuole usare per Azure Bastion, creare una rete virtuale e abilitare Azure Bastion nella scheda Sicurezza.

- Selezionare Abilita e immettere un nome per l'host Azure Bastion.

- Aggiungere un indirizzo di subnet con una subnet mask pari a /26 o superiore.

- Se non si ha già un indirizzo IP pubblico che si vuole usare, selezionare Crea nuovo.

- Dopo aver creato la rete virtuale, aggiungere macchine virtuali a questa rete virtuale o eseguire il peering di questa rete virtuale alla rete virtuale con le macchine virtuali.

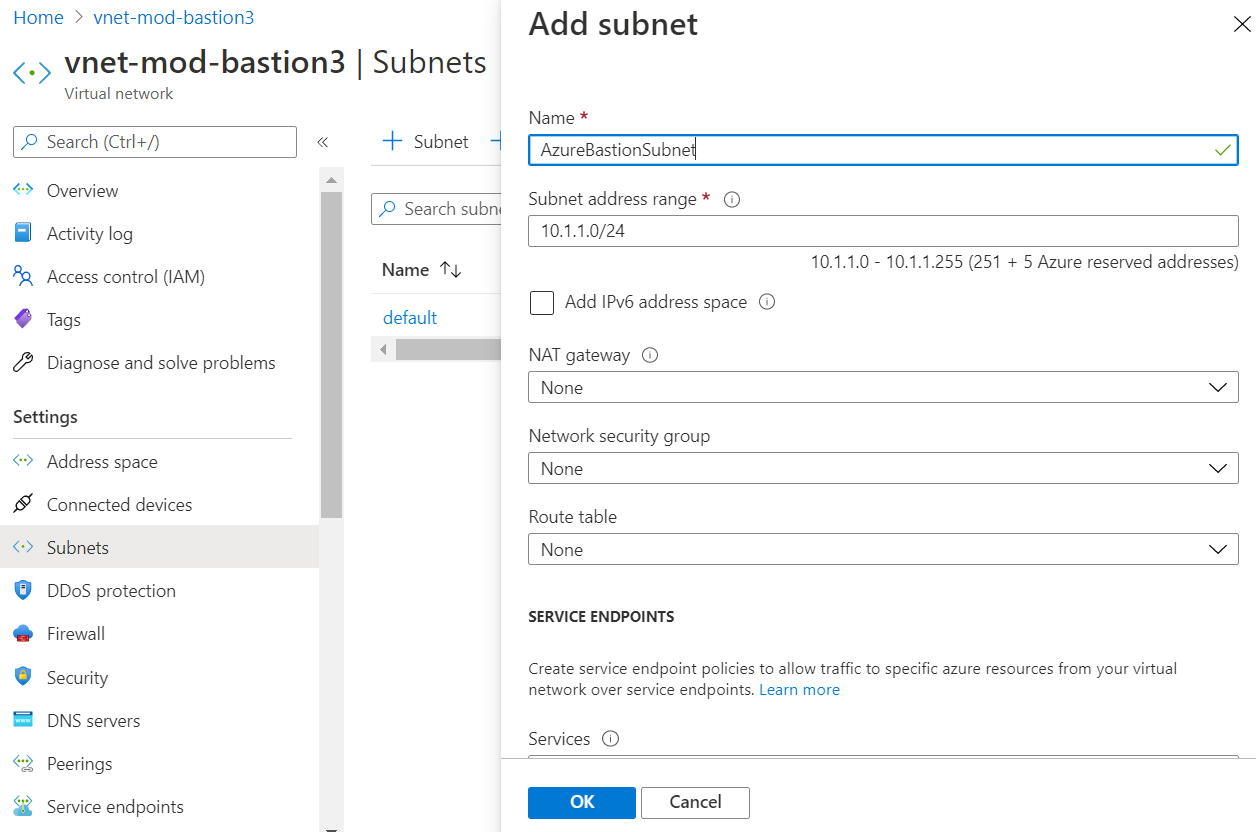

Aggiungere la subnet a una rete virtuale esistente ed effettuare il provisioning delle risorse di Azure Bastion

Nella rete virtuale esistente aggiungere una subnet denominata AzureBastionSubnet.

Per effettuare il provisioning di Azure Bastion, nel portale nella macchina virtuale selezionare Connetti>Bastion>Configura manualmente. Immettere un nome per la risorsa Azure Bastion, selezionare la subnet, creare un indirizzo IP pubblico e così via. Dopo la distribuzione di Azure Bastion, è possibile connettersi alla VM.

Distribuire Azure Bastion tramite Azure PowerShell o l'interfaccia della riga di comando di Azure

Se si vuole usare Azure PowerShell o l'interfaccia della riga di comando di Azure per distribuire Azure Bastion, eseguire i comandi destinati a creare le risorse seguenti:

- Subnet

- IP pubblico

- Risorsa Azure Bastion

Le sezioni seguenti illustrano gli esempi che è possibile usare per distribuire Azure Bastion.

Usare Azure PowerShell per distribuire Azure Bastion

Creare la subnet di Azure Bastion usando il cmdlet

New-AzVirtualNetworkSubnetConfig, quindi aggiungere la subnet alla rete virtuale esistente usandoAdd-AzVirtualNetworkSubnetConfig. Ad esempio, il comando seguente presuppone che sia già presente una rete virtuale:$subnetName = "AzureBastionSubnet" $virtualNetwork = MyVirtualNetwork $addressPrefix = "10.0.2.0/24" $subnet = New-AzVirtualNetworkSubnetConfig ` -Name $subnetName ` -AddressPrefix $addressPrefix ` Add-AzVirtualNetworkSubnetConfig ` -Name $subnetName ` -VirtualNetwork $virtualNetwork ` -AddressPrefix $addressprefixCreare un indirizzo IP pubblico per Azure Bastion. Azure Bastion usa l'indirizzo IP pubblico per consentire la connettività RDP/SSH sulla porta 443. L'indirizzo IP pubblico deve trovarsi nella stessa area della risorsa Azure Bastion.

$publicip = New-AzPublicIpAddress ` -ResourceGroupName "myBastionRG" ` -name "myPublicIP" ` -location "westus2" ` -AllocationMethod Static ` -Sku StandardCreare una risorsa Azure Bastion nella subnet denominata AzureBastionSubnet della rete virtuale.

$bastion = New-AzBastion ` -ResourceGroupName "myBastionRG" ` -Name "myBastion" ` -PublicIpAddress $publicip ` -VirtualNetwork $virtualNetwork

Usare l'interfaccia della riga di comando di Azure per distribuire Azure Bastion

Creare la subnet di Azure Bastion:

az network vnet subnet create \ --resource-group myBastionRG \ --vnet-name MyVirtualNetwork \ --name AzureBastionSubnet \ --address-prefixes 10.0.2.0/24Creare un indirizzo IP pubblico per Azure Bastion:

az network public-ip create \ --resource-group MyResourceGroup \ --name MyPublicIp \ --sku Standard \ --location westus2Creare una risorsa di Azure Bastion:

az network bastion create \ --name MyBastion \ --public-ip-address MyPublicIp \ --resource-group MyResourceGroup \ --vnet-name MyVnet \ --location westus2

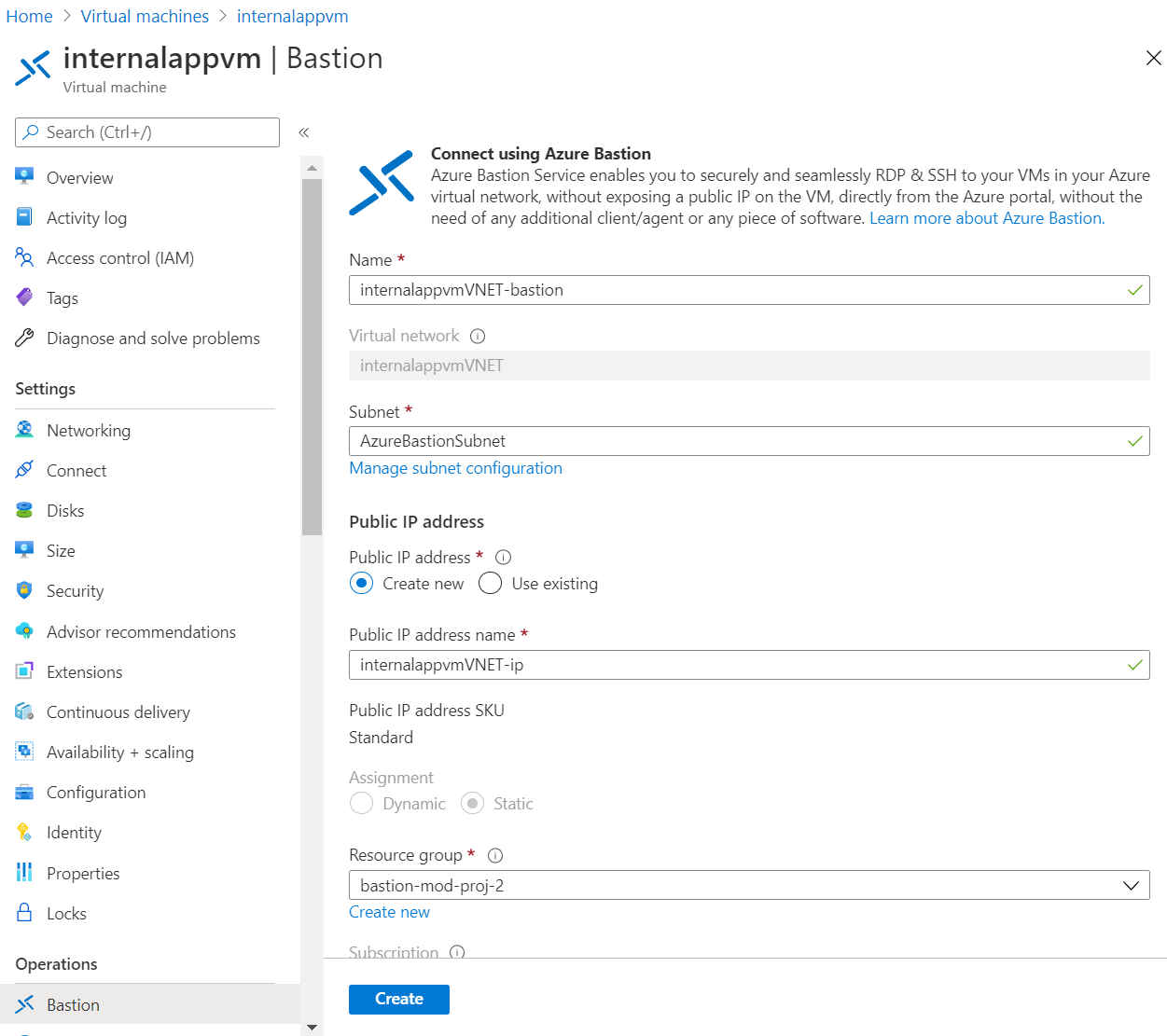

Connettersi alle VM usando Azure Bastion

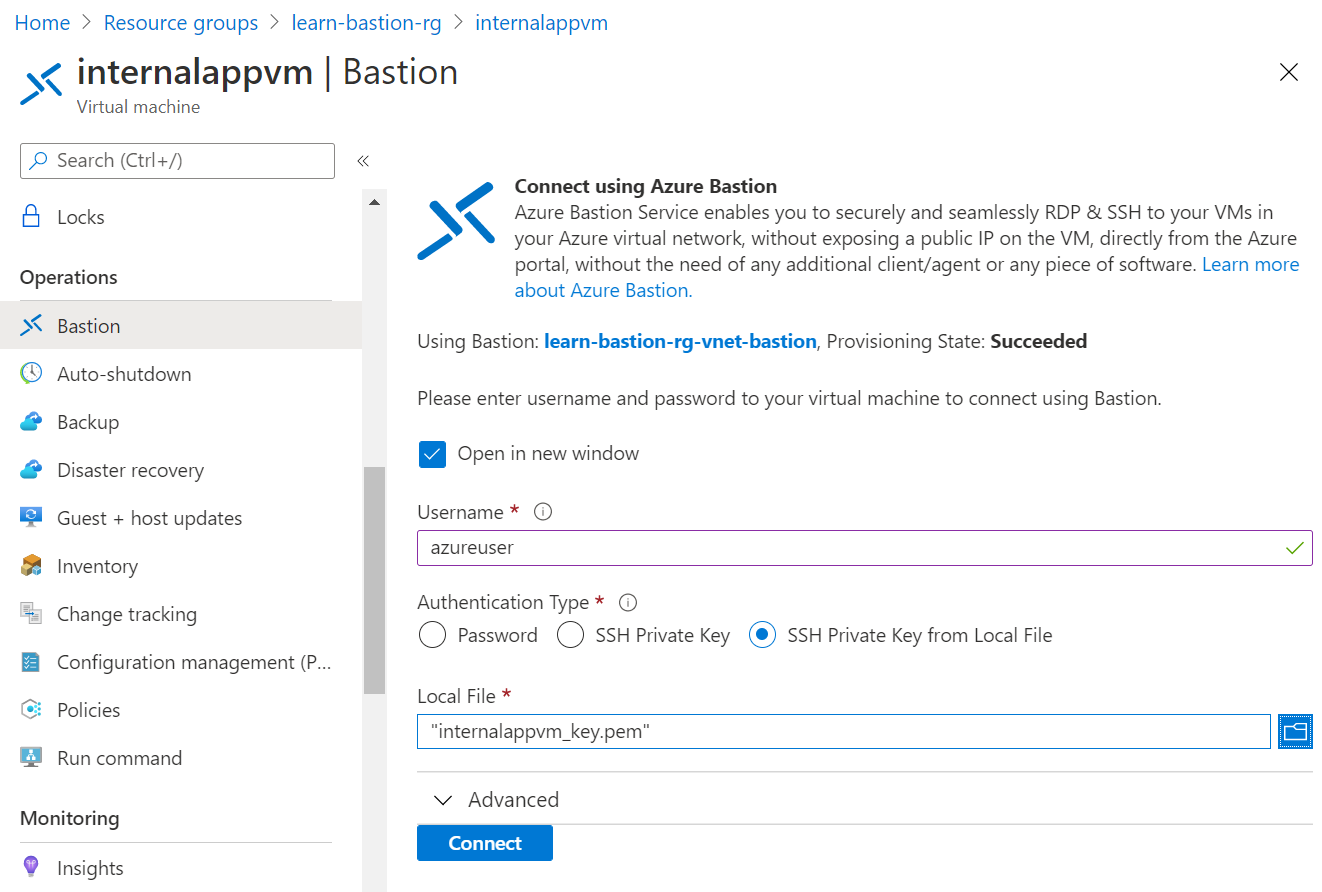

Con le risorse necessarie a disposizione, dovrebbe essere possibile connettersi alle macchine virtuali nella stessa rete virtuale o nella rete virtuale associata tramite peering. Nel portale di Azure della macchina virtuale selezionare Bastion e immettere le credenziali.

Nell'unità successiva verranno illustrate le procedure per distribuire Azure Bastion per una rete virtuale esistente.