Descrivere il panorama delle minacce

A questo punto i concetti di attacco informatico, criminale informatico e cybersecurity dovrebbero essere noti. È però necessario conoscere gli strumenti impiegati dai criminali informatici per eseguire attacchi e raggiungere i loro obiettivi. A tale scopo, verranno illustrati i concetti di panorama delle minacce, vettori di attacco, violazioni della protezione e altro ancora.

Che cosa si intende per panorama delle minacce?

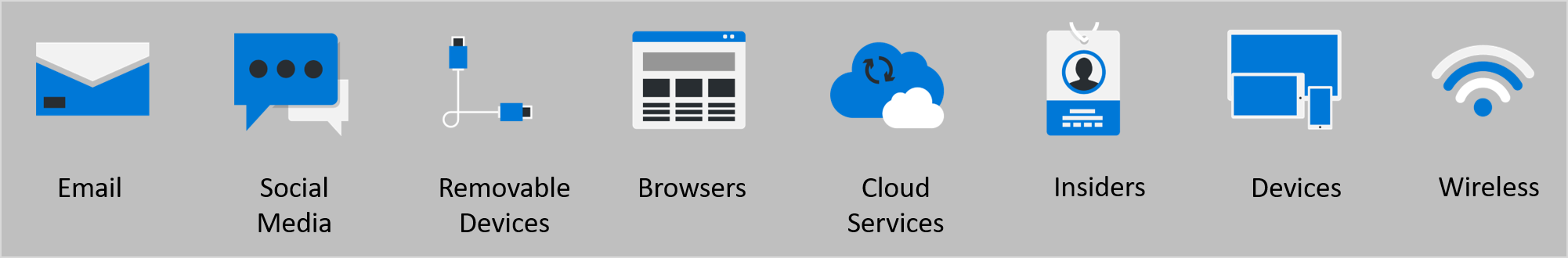

Indipendentemente dal fatto che un'organizzazione sia grande o piccola, l'intero panorama digitale con cui interagisce rappresenta un punto di ingresso per un attacco informatico. Questi possono includere:

- Account di posta elettronica

- Account di social media

- Dispositivi mobili

- Infrastruttura tecnologica dell'organizzazione

- Servizi cloud

- Persone

Collettivamente, questi vengono definiti panorama delle minacce. Si noti che il panorama delle minacce non è limitato a computer e telefoni cellulari. Può includere tutti gli elementi di proprietà o gestiti da un'organizzazione o alcuni che non lo sono. Come si apprenderà successivamente, i criminali useranno qualsiasi mezzo per montare e portare a termine un attacco.

Che cosa si intende per vettori di attacco?

Un vettore di attacco è un punto di ingresso o una route usato da un utente malintenzionato per ottenere l'accesso a un sistema.

La posta elettronica è forse il vettore di attacco più comune. I criminali informatici invieranno messaggi di posta elettronica apparentemente legittimi che inducono gli utenti a eseguire azioni, ad esempio il download di un file o la selezione di un collegamento che comprometterà il dispositivo. Un altro vettore di attacco comune è tramite le reti wireless. I soggetti malintenzionati spesso si inseriscono in reti wireless non protette in aeroporti o bar, cercando vulnerabilità nei dispositivi degli utenti che accedono alla rete wireless. Il monitoraggio degli account dei social media o persino l'accesso a dispositivi non protetti sono altre route comunemente usate per gli attacchi informatici. Tuttavia, è opportuno sapere che gli utenti malintenzionati non si basano necessariamente su uno di questi vettori. Possono infatti usare un'ampia gamma di vettori di attacco meno ovvi. Di seguito sono riportati alcuni esempi.

- Supporti rimovibili. Un utente malintenzionato può usare supporti come unità USB, cavi intelligenti, schede di archiviazione e altro ancora per compromettere un dispositivo. Ad esempio, gli utenti malintenzionati potrebbero caricare codice dannoso in dispositivi USB che vengono successivamente offerti in regalo agli utenti o lasciati in spazi pubblici. Una volta collegato il dispositivo, il danno è fatto.

- Browser. Gli utenti malintenzionati possono usare siti Web dannosi o estensioni del browser per fare in modo che gli utenti scarichino software dannoso nei dispositivi o per modificare le impostazioni del browser di un utente. Il dispositivo può quindi diventare compromesso, costituendo un punto di ingresso a un sistema o a una rete più estesa.

- Servizi cloud. Le organizzazioni si basano sempre di più sui servizi cloud per i processi e le attività quotidiane. Gli utenti malintenzionati possono compromettere risorse o servizi non protetti nel cloud. Ad esempio, un utente malintenzionato potrebbe compromettere un account in un servizio cloud e ottenere il controllo di qualsiasi risorsa o servizio accessibile a tale account. Potrebbe anche ottenere l'accesso a un altro account che dispone di maggiori autorizzazioni.

- Utenti interni. I dipendenti di un'organizzazione possono fungere da vettore in un attacco informatico, intenzionalmente o inconsapevolmente. Un dipendente potrebbe diventare vittima di un criminale informatico che ne assume l'identità come persona autorevole per ottenere accesso non autorizzato a un sistema. Si tratta di una forma di attacco di ingegneria sociale. In questo scenario il dipendente funge da vettore di attacco non intenzionale. In alcuni casi, tuttavia, un dipendente con accesso autorizzato può usarlo per rubare o causare danni.

Che cosa si intende per violazioni della sicurezza?

Qualsiasi attacco che comporta l'accesso non autorizzato a dispositivi, servizi o reti viene considerato una violazione della sicurezza. Si pensi a una violazione della sicurezza come a un'effrazione in cui un intruso (utente malintenzionato) riesce a penetrare in un edificio (un dispositivo, un'applicazione o una rete).

Le violazioni della sicurezza assumono forme diverse, incluse le seguenti:

Attacchi di ingegneria sociale

È comune considerare le violazioni della sicurezza come lo sfruttamento di alcuni difetti o vulnerabilità in un'attrezzatura o in un servizio tecnologico. Analogamente, si potrebbe ritenere che le violazioni della sicurezza si verifichino solo a causa di vulnerabilità nella tecnologia. Ma questo non è il caso. Gli utenti malintenzionati possono usare attacchi di ingegneria sociale per sfruttare o manipolare gli utenti in modo che concedano loro accesso non autorizzato a un sistema.

Nell'ingegneria sociale gli attacchi di rappresentazione si verificano quando un utente non autorizzato (utente malintenzionato) mira a guadagnarsi la fiducia di un utente autorizzato spacciandosi come persona autorevole per accedere a un sistema da un'attività illecita. Ad esempio, un criminale informatico potrebbe fingere di essere un tecnico dell'assistenza che inganna un utente costringendolo a rivelare la propria password per accedere ai sistemi di un'organizzazione.

Attacchi del browser

Indipendentemente dal dispositivo usato, desktop, portatile o telefono, i browser sono uno strumento di accesso importante per Internet. Le vulnerabilità della sicurezza in un browser possono avere un impatto significativo a causa della loro pervasività. Si supponga, ad esempio, che un utente stia lavorando a un progetto importante con una scadenza incombente. Vuole capire come risolvere un particolare problema per il progetto. Trova un sito Web che ritiene fornisca una soluzione.

Il sito Web chiede all'utente di apportare alcune modifiche alle impostazioni del browser per consentire l'installazione di un componente aggiuntivo. L'utente segue le istruzioni fornite sul sito Web e senza accorgersene compromette il browser. Si tratta di un attacco di tipo modificatore di browser, uno dei numerosi tipi diversi usati dai criminali informatici. Un utente malintenzionato può ora usare il browser per rubare informazioni, monitorare il comportamento dell'utente o compromettere un dispositivo.

Attacchi alle password

Un attacco di tipo password si verifica quando qualcuno prova a usare l'autenticazione per un account protetto da password in modo da accedere a un dispositivo o a un sistema senza autorizzazione. Gli utenti malintenzionati spesso usano software per velocizzare il processo di decifrazione e recupero delle password. Si supponga, ad esempio, che un utente malintenzionato abbia in qualche modo scoperto il nome utente dell'account aziendale di un utente.

L'utente malintenzionato prova quindi una vasta gamma di combinazioni di password possibili per accedere all'account dell'utente. Basta che la password sia corretta una sola volta per consentire all'utente malintenzionato di ottenere l'accesso. Questo è noto come attacco di forza bruta ed è uno dei molti modi in cui un criminale informatico può usare attacchi di tipo password.

Che cosa si intende per violazione dei dati?

Una violazione dei dati avviene quando un utente malintenzionato riesce ad accedere o a controllare i dati. Usando l'esempio degli utenti interni, questa violazione è simile a quando una persona ottiene l'accesso oppure ruba documenti, documenti vitali e informazioni all'interno dell'edificio:

Quando un utente malintenzionato porta a segno una violazione della sicurezza, spesso vuole colpire i dati, perché rappresentano informazioni essenziali. Misure inadeguate per la sicurezza dei dati possono causare l'accesso e il controllo dei dati da parte di un utente malintenzionato, con gravi conseguenze per la vittima, sia che si tratti di una persona, un'organizzazione o anche un ente pubblico. Questo perché i dati della vittima potrebbero essere usati impropriamente in molti modi. Ad esempio, possono essere usati per ottenere un riscatto o per causare danni finanziari o alla reputazione.