Descrivere le informazioni sull'utente presenti nel dispositivo

I dispositivi sono una parte importante della vita quotidiana e le persone dipendono dai dispositivi per molte attività. Per svolgere il proprio lavoro in modo efficiente, i dispositivi devono acquisire, archiviare e condividere molti tipi di informazioni riservate sugli utenti. È possibile che le persone non si rendano conto del livello di utilizzo di alcuni dispositivi: sono diventati quasi trasparenti per le persone. Per proteggere le informazioni riservate a cui i dispositivi possono accedere, è consigliabile essere consapevoli del modo in cui li si usa, consapevolmente o inconsapevolmente.

Che cosa sono i dispositivi?

Quando senti parlare di un “dispositivo”, qual è la prima cosa che ti viene in mente? Si penserà probabilmente ai dispositivi più familiari, ad esempio telefono, portatile o tablet. Sono però disponibili molti altri dispositivi. Ad esempio:

- Unità USB.

- Qualsiasi dispositivo connesso alla rete domestica, inclusi i dispositivi di assistenza domestica sempre attivi, stampanti, televisori, appliance, telecamere per le porte, stampanti e altro ancora.

- Cruscotti delle auto, inclusi il sistema di navigazione e il controllo vocale.

- Hotspot Wi-Fi.

Dalle abitazioni agli uffici e ovunque ci si trovi, si entra in contatto con dispositivi.

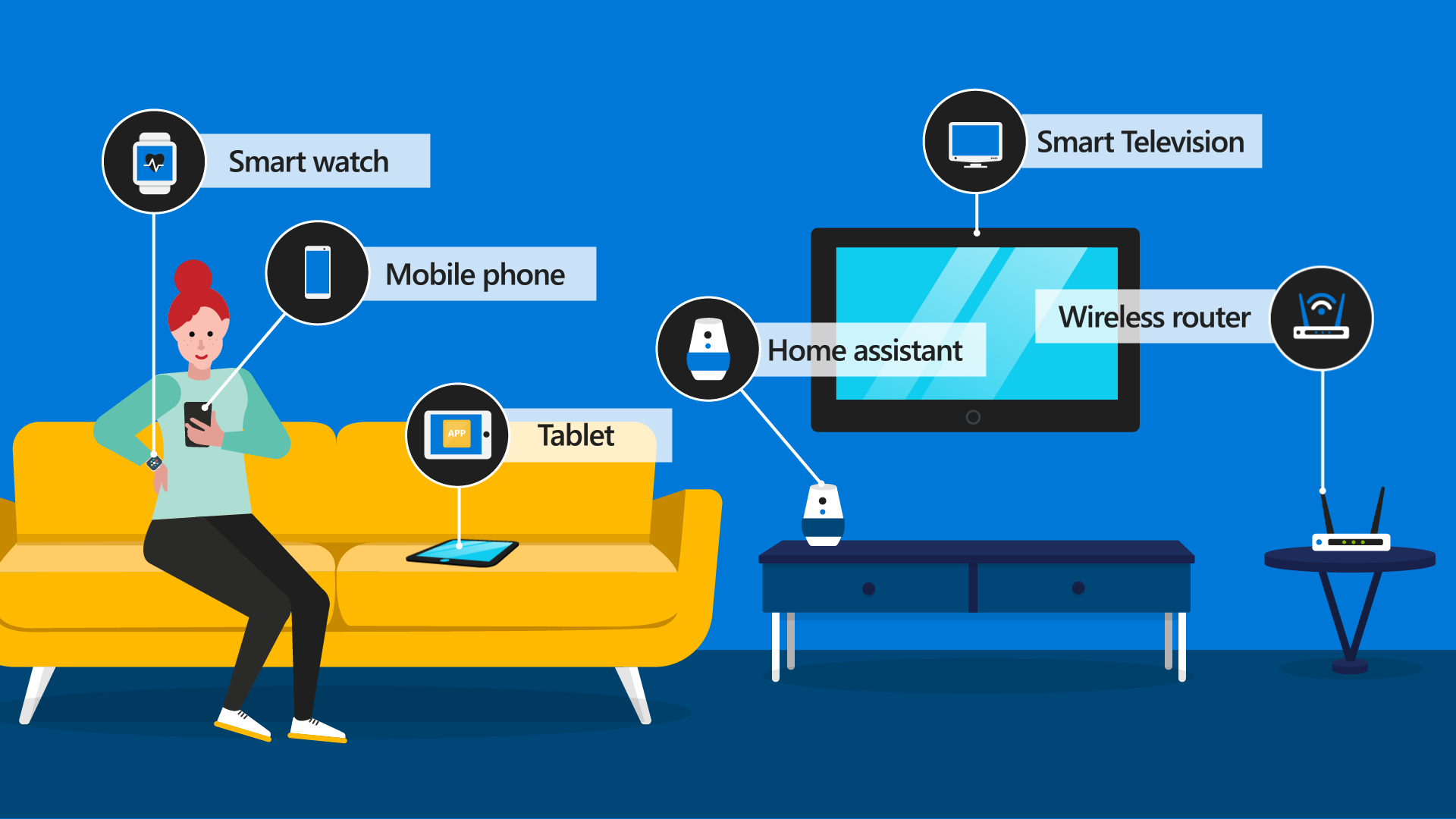

Si esamini ad esempio la situazione di Kayla. A casa è circondata da dispositivi come il telefono, l'assistente domestico sempre attivo, il tablet, lo smart watch, il router wireless e altro ancora.

Kayla usa l'auto per andare al lavoro. Il veicolo ha dispositivi incorporati che possono essere usati durante la guida, come il sistema di navigazione e il punto di accesso wireless che consente all'auto di diventare un hotspot mobile.

Al lavoro, il telefono cellulare e il computer di Kayla si connettono in modalità wireless alla rete dell'organizzazione per accedere alle risorse aziendali, inclusa una stampante. Usa anche un'unità USB per archiviare determinati file e presentazioni.

Nel contesto della cybersecurity, tutto ciò che è possibile toccare o con cui si può interagire e che può anche connettersi a qualcos'altro viene considerato un dispositivo. È possibile che si usi un dispositivo in modo consapevole, ad esempio quando si parla al telefono o quando si inserisce un'unità USB nel portatile. È anche possibile che non ci si renda conto che si sta usando un dispositivo, perché la connessione viene stabilita automaticamente, ad esempio quando il telefono si connette a un hotspot Wi-Fi, oppure perché lo si configura una volta e poi lo si dimentica, ad esempio il router nella rete domestica.

Il punto chiave in questa situazione consiste nella necessità di espandere la concezione di dispositivo. Ciò è importante perché, nel contesto della cybersecurity, tutti i dispositivi possono essere considerati vettori di attacco, ovvero obiettivi per i criminali informatici che vogliono provocare danni.

Dispositivi e dati

Perché i dispositivi sono parte integrante della vita delle persone? Ciò dipende in gran parte dal fatto che raccolgono e archiviano le informazioni e mantengono gli utenti connessi ad altri dispositivi e servizi.

Si pensi alla comodità della possibilità di ricevere informazioni in tempo reale sul traffico nel telefono cellulare o al fastidio derivante dal recapito di annunci nel dispositivo, in base alla cronologia di ricerca Internet. Questo tipo di contenuto mirato viene inviato perché i dispositivi, tramite le applicazioni, raccolgono enormi quantità di informazioni sulle persone, inclusi i dettagli della posizione, i siti Web visitati, il tempo di permanenza in un sito e molto altro ancora.

I dispositivi connessi consentono anche di accedere e condividere facilmente le informazioni. È ad esempio probabile che si sia usato il telefono cellulare per condividere foto della famiglia con gli amici, accedere a un documento di lavoro o pagare per un articolo in un negozio.

Indipendentemente dal fatto che si usi il dispositivo per attività personali o professionali o entrambe, le informazioni accessibili sono spesso riservate e private. I criminali informatici ne sono consapevoli e provano a compromettere i dispositivi per cercare di accedere ai dati.