Definire l'identità come perimetro di sicurezza primario

La collaborazione digitale è cambiata. I dipendenti e i partner hanno ora l'esigenza di collaborare e accedere alle risorse aziendali da qualsiasi luogo, con qualsiasi dispositivo e senza effetti sulla produttività. È aumentato anche velocemente il numero di persone che lavora da casa.

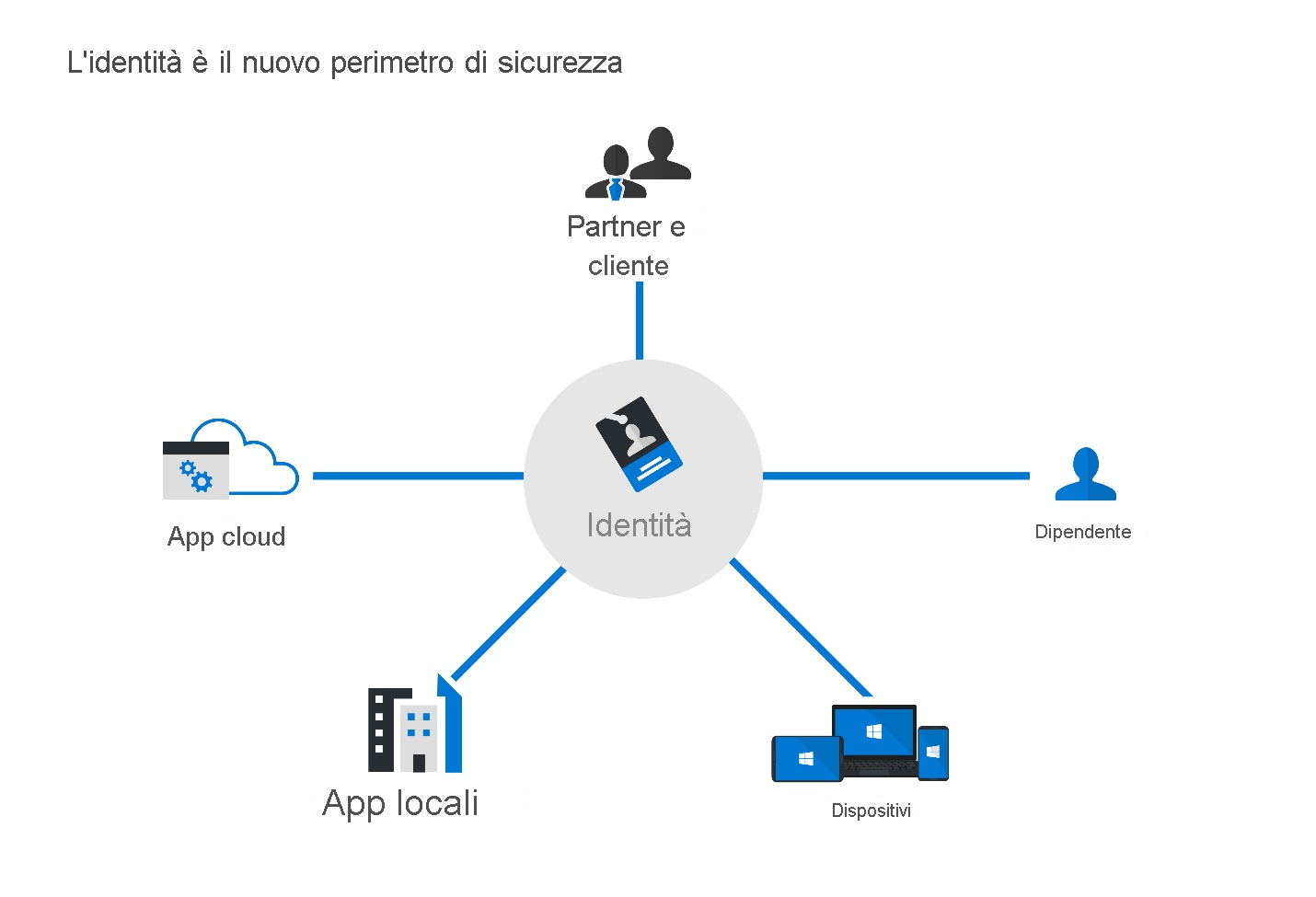

La sicurezza aziendale deve adattarsi a questa nuova realtà. Il perimetro di sicurezza non può più essere considerato limitato alla rete locale. Ora si estende a:

- Applicazioni SaaS per carichi di lavoro business critical che possono essere ospitati all'esterno della rete aziendale.

- I dispositivi personali usati dai dipendenti per accedere alle risorse aziendali (BYOD o Bring Your Own Device) quando lavorano da casa.

- I dispositivi non gestiti usati da partner o clienti quando interagiscono con i dati aziendali o collaborano con i dipendenti.

- I dispositivi IoT, o Internet delle cose, installati in tutta la rete aziendale e nelle sedi dei clienti.

Il modello di sicurezza tradizionale basato sul perimetro non è più sufficiente. L'identità è diventata il nuovo perimetro di sicurezza che consente alle organizzazioni di proteggere i propri asset.

Ma cosa si intende per identità? Un'identità è l'insieme di elementi che definiscono o caratterizzano qualcuno o qualcosa del genere. Ad esempio, l'identità di una persona include le informazioni usate per autenticarsi, come il nome utente, la password e il relativo livello di autorizzazione.

Un'identità può essere associata a un utente, a un'applicazione, a un dispositivo o a un altro elemento.

Quattro pilastri di un'infrastruttura delle identità

L'identità è un concetto esteso a un intero ambiente ed è per questo che le organizzazioni devono occuparsene in modo ampio. È disponibile una raccolta di processi, tecnologie e criteri per la gestione delle identità digitali e per controllare come vengono usate per accedere alle risorse. Per la creazione di un'infrastruttura di gestione delle identità, le organizzazioni devono tenere conto di quattro pilastri fondamentali.

- Amministrazione. L'amministrazione riguarda la creazione e la gestione/governance delle identità per utenti, dispositivi e servizi. L'amministratore ha il compito di gestire come e in quali circostanze possono cambiare le caratteristiche delle identità (creazione, aggiornamento o eliminazione).

- Autenticazione. Il pilastro di autenticazione illustra quanto un sistema IT deve conoscere di un'identità per avere una prova sufficiente che sia davvero chi dice di essere. Implica l'atto di esigere credenziali legittime da un'entità.

- Autorizzazione. Il pilastro di autorizzazione riguarda l'elaborazione dei dati di identità in ingresso per determinare il livello di accesso di una persona o un servizio autenticato all'interno dell'applicazione o del servizio a cui vuole accedere.

- Controllo. Il pilastro di controllo (o audit) riguarda il rilevamento di chi fa cosa, quando, dove e come. Il controllo include la disponibilità di report, avvisi e strumenti di governance delle identità approfonditi.

Prevedere le misure appropriate per ognuno di questi quattro pilastri è fondamentale per una soluzione completa e affidabile per il controllo degli accessi e delle identità.