Descrivere Microsoft Entra ID Protection

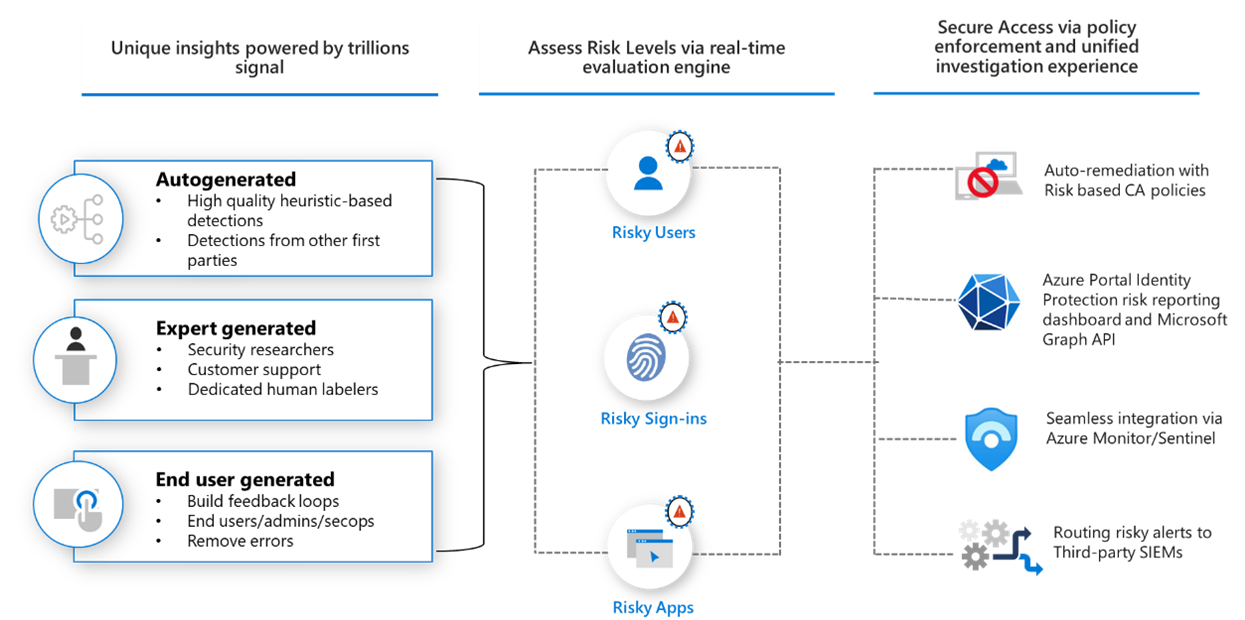

Microsoft Entra ID Protection consente alle organizzazioni di rilevare, analizzare e correggere i rischi basati sull'identità. Sono incluse identità utente e identità dei carichi di lavoro.

Questi rischi basati sull'identità possono essere poi inseriti in strumenti come l'accesso condizionale per prendere decisioni relative agli accessi oppure inviati a uno strumento per informazioni di sicurezza e gestione degli eventi (SIEM, Security Information and Event Management) per ulteriori indagini e per la correlazione.

Rilevare i rischi

Microsoft analizza trilioni di segnali al giorno per identificare potenziali minacce. Questi segnali sono ricavati dalle informazioni acquisite da Microsoft da varie risorse, tra cui Microsoft Entra ID, nello spazio dei consumatori con gli account Microsoft e nel settore dei giochi con Xbox.

Microsoft Entra ID Protection fornisce alle organizzazioni informazioni su eventuali attività sospette nel tenant e consente loro di rispondere rapidamente per evitare rischi aggiuntivi. I rilevamenti dei rischi possono includere qualsiasi attività sospetta o anomala correlata a un account utente nella directory. I rilevamenti dei rischi di ID Protection possono essere collegati a un evento di accesso (rischio di accesso) o a un singolo utente (rischio utente).

Rischio di accesso. Un accesso rappresenta la probabilità che una richiesta di autenticazione specificata non sia stata autorizzata dal proprietario dell'identità. Gli esempi includono un accesso da un indirizzo IP anonimo, un viaggio atipico (due accessi provenienti da posizioni geograficamente distanti), proprietà di accesso sconosciute e altro ancora.

Rischio utente. Un rischio utente rappresenta la probabilità di che un'identità o un account sia compromesso. Gli esempi includono credenziali perse, attività sospette segnalate dall'utente, modelli di invio sospetti e altro ancora.

Per un elenco dettagliato dei rilevamenti dei rischi utente e di accesso, vedere Rilevamenti dei rischi mappati a riskEventType

Identity Protection genera rilevamenti di rischi solo quando vengono usate le credenziali corrette nella richiesta di autenticazione. Se un utente usa credenziali non corrette, non verrà contrassegnato da Identity Protection perché il rischio di compromissione delle credenziali esiste solo se un attore dannoso usa le credenziali corrette.

I rilevamenti dei rischi possono attivare azioni come la richiesta agli utenti di fornire l'autenticazione a più fattori o di reimpostare la password oppure il blocco dell'accesso fino a quando non interviene un amministratore.

Analizzare i rischi

Tutti i rischi rilevati per un'identità vengono registrati con la creazione di report. Identity Protection offre agli amministratori tre report chiave per analizzare i rischi e intervenire:

Rilevamenti dei rischi: ogni rischio rilevato viene segnalato come un rilevamento.

Accessi a rischio: viene segnalato un accesso a rischio quando sono presenti uno o più rilevamenti di rischio per tale accesso.

Utenti a rischio: un utente a rischio viene segnalato quando una o entrambe le operazioni seguenti sono vere:

- L'utente ha uno o più accessi rischiosi.

- Sono stati segnalati uno o più rilevamenti dei rischi.

Per le aziende di cui è stato eseguito l’onboarding in Microsoft Security Copilot , il report sugli utenti a rischio comprende le funzionalità di Microsoft Security Copilot per riepilogare il livello di rischio di un utente, fornire informazioni dettagliate pertinenti all'evento imprevisto e fornire consigli per una mitigazione rapida.

Indagare sugli eventi è fondamentale per comprendere e identificare eventuali punti deboli nella strategia di sicurezza.

Correggere

Dopo aver completato un'indagine, gli amministratori potranno intervenire per correggere la condizione di rischio o sbloccare gli utenti. Le organizzazioni possono abilitare la correzione automatica usando i criteri di rischio. Ad esempio, i criteri di accesso condizionale basati sui rischi possono essere abilitati per richiedere controlli di accesso, come fornire un metodo di autenticazione sicuro, eseguire l'autenticazione a più fattori o eseguire una reimpostazione della password sicura in base al livello di rischio rilevato. Se l'utente completa correttamente il controllo di accesso, il rischio viene automaticamente corretto.

Quando la correzione automatica non è abilitata, un amministratore deve esaminare manualmente i rischi identificati nei report tramite il portale, tramite l'API o in Microsoft Defender XDR. Gli amministratori possono eseguire azioni manuali per ignorare, confermare la sicurezza o confermare la compromissione dei rischi.

Esportazione

I dati ottenuti con Identity Protection possono essere esportati in altri strumenti per l'archiviazione, oltre che per ulteriori analisi e per stabilire correlazioni. Le API basate su Microsoft Graph consentono alle organizzazioni di raccogliere questi dati per elaborarle ulteriormente in un altro strumento, ad esempio uno strumento Security Information and Event Management. I dati possono anche essere inviati a un'area di lavoro Log Analytics, dati archiviati in un account di archiviazione, trasmessi a Hub eventi o soluzioni.