Gestione dell'autenticazione

L'autenticazione di Power Platform comporta una sequenza di richieste, risposte e reindirizzamenti tra il browser dell'utente e i servizi di Power Platform o di Azure. La sequenza segue il flusso di concessione del codice di autorizzazione di Microsoft Entra ID.

Si può scegliere tra tre modelli di identità principali in Microsoft 365 quando si configurano e si gestiscono gli account utente:

Identità cloud: gli account utente si gestiscono solo in Microsoft 365. Non sono necessari server locali per gestire gli utenti, tutte le operazioni vengono eseguite nel cloud.

Identità sincronizzata: si sincronizzano gli oggetti della directory locale con Microsoft 365 e si gestiscono gli utenti in locale. È anche possibile sincronizzare le password in modo che gli utenti abbiano la stessa password in locale e nel cloud, ma si dovrà eseguire di nuovo l'accesso per usare Microsoft 365.

Identità federativa: gli oggetti directory si sincronizzano in locale con Microsoft 365 e gli utenti si gestiscono in locale. Gli utenti hanno la stessa password in locale e nel cloud e non dovranno eseguire di nuovo l'accesso per usare Microsoft 365. Questa modalità è spesso denominata Single Sign-On.

È importante considerare attentamente quale modello di identità usare per essere operativi. Pensare al tempo, alla complessità esistente e ai costi. Questi fattori sono diversi per ogni organizzazione. La scelta si basa principalmente sulle dimensioni della propria società e sul livello e l'ampiezza delle risorse IT.

Informazioni sull'identità Microsoft 365 e su Microsoft Entra ID

Microsoft 365 usa il servizio di autenticazione e identità utente basato su cloud Microsoft Entra ID per gestire gli utenti. Scegliere se configurare la gestione delle identità tra l'organizzazione locale e Microsoft 365 è una delle prime decisioni da prendere, nonché uno degli elementi fondamentali dell'infrastruttura cloud. Poiché modificare questa configurazione in un secondo momento può essere difficoltoso, valutare attentamente le opzioni per stabilire cosa funziona meglio per le esigenze della propria organizzazione.

È possibile scegliere tra due principali modelli di autenticazione in Microsoft 365 per configurare e gestire gli account utente: autenticazione cloud e autenticazione federata.

Autenticazione cloud

A seconda che si disponga o meno di un ambiente Active Directory esistente in locale, sono disponibili diverse opzioni per gestire i servizi di autenticazione e identità per gli utenti con Microsoft 365.

Solo cloud

Con il modello solo cloud, gli account utente si gestiscono solo in Microsoft 365. Non sono necessari server locali, perché tutto viene gestito nel cloud da Microsoft Entra ID. Gli utenti si creano e si gestiscono nell'interfaccia di amministrazione di Microsoft 365 o usando i cmdlet di PowerShell di Windows PowerShell. L'identità e l'autenticazione vengono gestite completamente nel cloud da Microsoft Entra ID.

Il modello solo cloud è in genere una buona scelta se:

Non si hanno altre directory utente locali.

Si ha una directory locale complessa e si desidera semplicemente evitare il lavoro di integrazione con essa.

Si dispone di una directory locale esistente, ma si desidera eseguire una versione di prova o pilota di Microsoft 365. Successivamente, è possibile abbinare gli utenti cloud agli utenti locali quando si è pronti a connettersi alla directory locale.

Sincronizzazione dell'hash delle password con accesso Single Sign-On facile

È il modo più semplice per abilitare l'autenticazione per gli oggetti directory locali in Microsoft Entra ID. Con la sincronizzazione dell'hash delle password (PHS), si sincronizzano gli oggetti dell'account utente di Active Directory locale con Microsoft 365 e si gestiscono gli utenti in locale. Gli hash delle password utente vengono sincronizzati tra Active Directory locale e Microsoft Entra ID in modo che gli utenti abbiano la stessa password in locale e nel cloud. Quando le password vengono modificate o reimpostate in locale, i nuovi hash delle password vengono sincronizzati con Microsoft Entra ID. In questo modo gli utenti possono usare sempre la stessa password per le risorse cloud e le risorse locali. Le password non vengono mai inviate a Microsoft Entra ID né memorizzate in Microsoft Entra ID senza essere crittografate. Alcune funzionalità Premium di Microsoft Entra ID, come la protezione delle identità, richiedono la sincronizzazione dell'hash delle password indipendentemente dal metodo di autenticazione selezionato. Grazie all'accesso Single Sign-On facile, gli utenti vengono automaticamente connessi a Microsoft Entra ID quando usano i dispositivi aziendali e sono connessi alla rete aziendale.

Autenticazione pass-through con accesso Single Sign-On facile

Fornisce una semplice convalida della password per i servizi di autenticazione di Microsoft Entra ID che usano un agente software in esecuzione su uno o più server locali per convalidare gli utenti direttamente con Active Directory locale. Con l'autenticazione pass-through, si sincronizzano gli oggetti dell'account utente di Active Directory locale con Microsoft 365 e si gestiscono gli utenti in locale. Consente agli utenti di accedere alle risorse e alle applicazioni sia locali sia di Microsoft 365 usando l'account e la password locali. Questa configurazione convalida le password degli utenti direttamente in Active Directory locale senza inviare gli hash delle password a Microsoft 365. Le aziende con un requisito di sicurezza per applicare immediatamente gli stati degli account utente locali, i criteri per le password e gli orari di accesso userebbero questo metodo di autenticazione. Grazie all'accesso Single Sign-On facile, gli utenti vengono automaticamente connessi a Microsoft Entra ID quando usano i dispositivi aziendali e sono connessi alla rete aziendale.

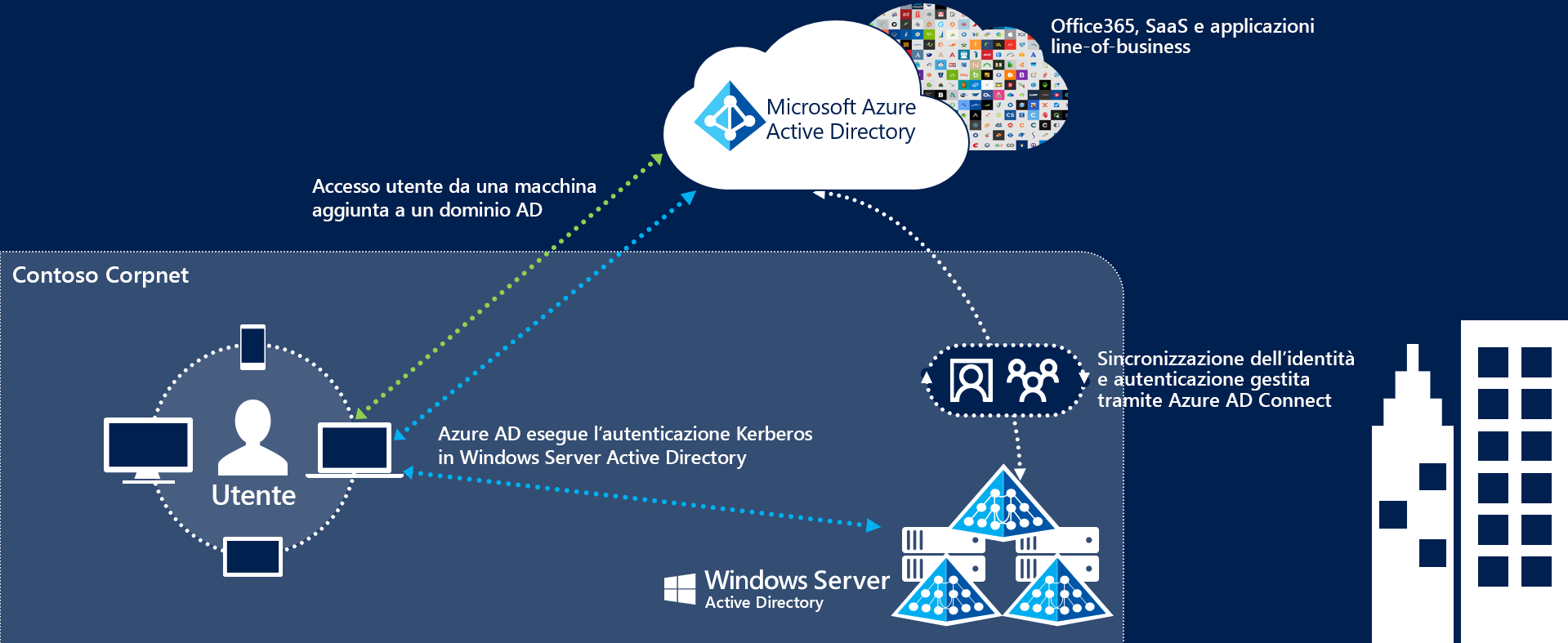

Single Sign-On

Per impostazione predefinita, Dynamics 365 Online usa Microsoft Entra ID per l'autenticazione, tuttavia, molte organizzazioni in tutto il mondo usano il servizio Active Directory locale per eseguire l'autenticazione internamente.

L'accesso Single Sign-On facile a Microsoft Entra ID (accesso SSO facile a Microsoft Entra) consente agli utenti di accedere automaticamente quando usano i dispositivi aziendali connessi alla rete aziendale. Quando è abilitato, gli utenti non hanno bisogno di digitare le password per accedere ad Microsoft Entra e, di solito non devono digitare nemmeno i nomi utente. Questa funzionalità fornisce agli utenti un facile accesso alle applicazioni basate su cloud senza la necessità di disporre di ulteriori componenti locali.

L'accesso SSO facile può essere combinato con i metodi di accesso Sincronizzazione dell'hash delle password o Autenticazione pass-through. L'accesso SSO facile non è applicabile ad Active Directory Federation Services (AD FS).

Nota

L'accesso SSO facile richiede che il dispositivo dell'utente sia aggiunto al dominio, ma non è necessario che sia aggiunto ad Microsoft Entra.

Vantaggi chiave

Esperienza utente eccellente

Gli utenti accedono automaticamente sia alle applicazioni locali sia a quelle basate su cloud.

Gli utenti non devono inserire ripetutamente le password.

Facilità di distribuzione e amministrazione: per il funzionamento non sono necessari componenti aggiuntivi in locale.

Funziona con qualsiasi metodo di autenticazione cloud: Sincronizzazione dell'hash delle password o Autenticazione pass-through.

Può essere implementato per alcuni o tutti gli utenti usando Criteri di gruppo.

Aspetti da considerare

Il nome utente di accesso può essere il nome utente predefinito locale (userPrincipalName) o un altro attributo configurato nella connessione di Microsoft Entra (ID alternativo). Entrambi i casi d'uso funzionano perché l'accesso SSO facile usa l'attestazione securityIdentifier nel ticket Kerberos per cercare l'oggetto utente corrispondente in Microsoft Entra ID.

L'accesso SSO facile è una funzionalità opportunistica. Se per qualsiasi motivo non riesce, l'esperienza di accesso dell'utente riprende il suo comportamento normale, ovvero l'utente deve inserire la propria password nella pagina di accesso.

Se un'applicazione (ad esempio,

https://myapps.microsoft.com/contoso.com) inoltra un parametro domain_hint (OpenID Connect) o whr (SAML), che identifica il tenant o il parametro login_hint, che identifica l'utente, nella richiesta di accesso ad Microsoft Entra, viene automaticamente effettuato l'accesso degli utenti senza che inseriscano nomi utente o password.Gli utenti ottengono anche un'esperienza di accesso Single Sign-On automatico se un'applicazione, ad esempio

https://contoso.crm.dynamics.com, invia le richieste di accesso agli endpoint con tenant di Microsoft Entra, ovverohttps://login.microsoftonline.com/contoso.comohttps://login.microsoftonline.com <tenant_ID>, invece che all'endpoint comune di Microsoft Entra, ovverohttps://login.microsoftonline.com/common.La disconnessione non è supportata. Ciò consente agli utenti di scegliere un altro account Microsoft Entra ID con cui accedere, invece di accedere automaticamente usando l'accesso SSO facile in modo automatico.

I client Microsoft 365 Win32 (Outlook, Word, Excel e altri) con versioni 16.0.8730.xxxx e successive sono supportati usando un flusso non interattivo. Per OneDrive, è necessario attivare la funzionalità per la configurazione automatica di OneDrive per un'esperienza di accesso automatico.

Può essere abilitata tramite la funzionalità di connessione di Microsoft Entra.

Questa è una funzionalità gratuita e non è necessaria alcuna edizione a pagamento di Microsoft Entra ID per usarla.

Federazione di un singolo ambiente di foresta AD nel cloud

L'esercitazione seguente illustra come creare un ambiente di identità ibrida usando la federazione. Questo ambiente può quindi essere usato per i test o per acquisire maggiore familiarità con il funzionamento di un'identità ibrida.

Esercitazione: Federazione di un singolo ambiente di foresta AD nel cloud

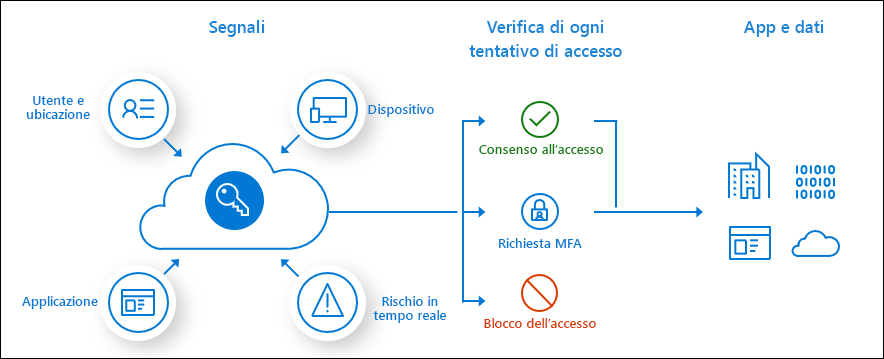

Accesso condizionale a Microsoft Entra

I criteri di accesso condizionale in Microsoft Entra ID nella loro forma più semplice sono istruzioni if-then: se (if) un utente vuole accedere a una risorsa, allora (then) deve completare un'azione.

Esempio: un responsabile delle retribuzioni di un'azienda vuole accedere all'app per le buste paga creata con Power Apps e deve eseguire l'autenticazione a più fattori per accedervi.

Gli amministratori devono raggiungere due obiettivi primari:

Consentire agli utenti di essere produttivi ovunque e in qualsiasi momento.

Proteggere le risorse dell'organizzazione.

Usando i criteri di accesso condizionale, è possibile applicare i controlli di accesso appropriati quando sono necessari per mantenere sicura l'organizzazione ed evitare che vengano applicati agli utenti quando non sono necessari. I criteri di accesso condizionale vengono applicati dopo il completamento dell'autenticazione del primo fattore.

Solo gli amministratori globali possono configurare i criteri di accesso condizionale. Non sono disponibili agli amministratori di Microsoft Power Platform o Dynamics 365.

Per informazioni su come impostare i criteri di accesso condizionale, vedere Pianificazione di una distribuzione di accesso condizionale.