Progettare e implementare Servizi certificati Active Directory

È fondamentale assicurarsi di progettare la CA interna in modo ottimale. Il progetto avrà implicazioni significative per la sicurezza e gli aspetti operativi dell'ambiente PKI.

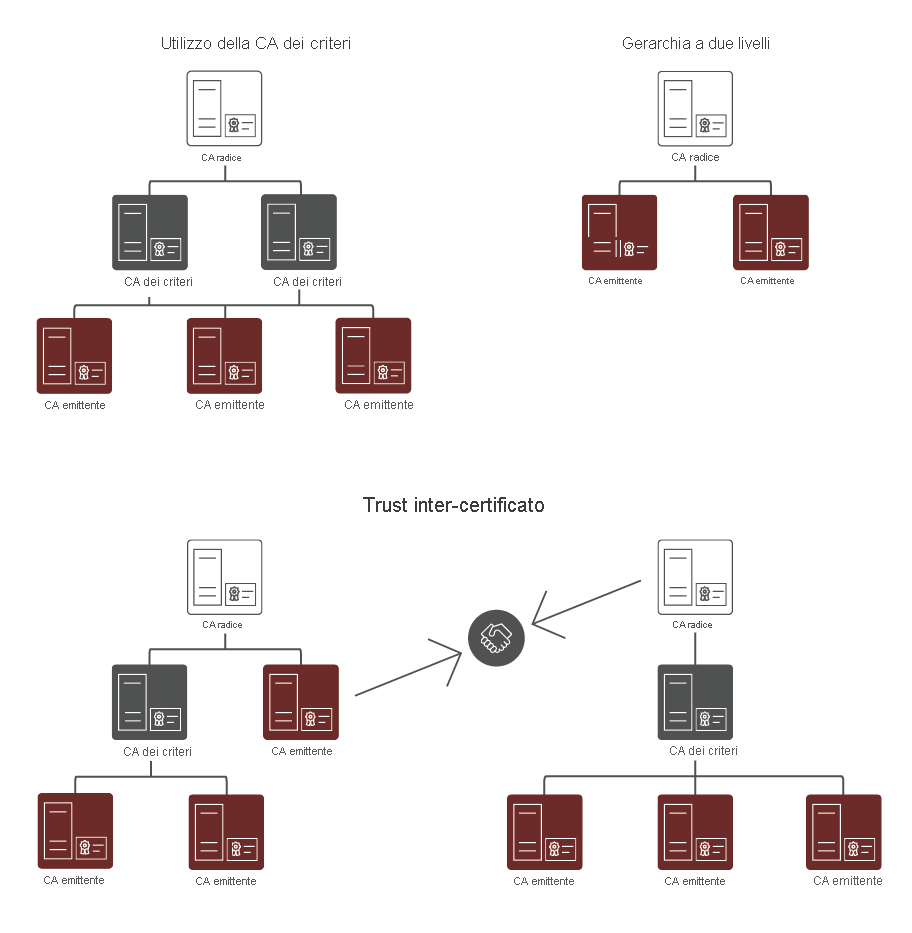

Progettazione della gerarchia basata su Servizi certificati Active Directory

Prima di implementare Servizi certificati Active Directory, è necessario progettare la gerarchia della CA. Come parte della progettazione, è necessario decidere quanti livelli di CA sono necessari e quale sarà lo scopo della CA a ogni livello. Non è consigliabile creare una gerarchia di CA con più di tre livelli, a meno che non si trovi in un ambiente complesso, altamente sicuro o distribuito. Le gerarchie di CA hanno in genere due livelli, con la CA radice al livello più alto e una CA emittente subordinata al secondo livello. La CA radice viene in genere usata per creare la gerarchia. In tal caso, la CA radice rimane offline mentre si fa affidamento sulla CA subordinata per rilasciare e gestire i certificati.

Nota

Non è strettamente necessario creare una gerarchia di CA a più livelli. Per ambienti più piccoli e meno complessi, è sufficiente implementare una CA radice. In tal caso, la CA radice offre anche funzionalità di rilascio e gestione dei certificati.

Alcune progettazioni di CA più complesse includono:

- Gerarchie di CA con una CA dei criteri. Le CA dei criteri sono CA subordinate che si trovano immediatamente al di sotto della CA radice e al di sopra delle altre CA subordinate nella gerarchia. Le CA dei criteri vengono usate per rilasciare certificati di CA alle relative CA subordinate. I certificati di CA riflettono i criteri e le procedure che un'organizzazione implementa per proteggere la propria infrastruttura a chiave pubblica, i processi che convalidano l'identità dei titolari di certificati e quelli che applicano le procedure per la gestione dei certificati. Una CA dei criteri rilascia un certificato solo ad altre CA. Le CA che ricevono questi certificati devono rispettare e applicare i criteri definiti dalla CA dei criteri. L'uso delle CA dei criteri non è obbligatorio, a meno che l'organizzazione non abbia divisioni, settori o sedi che richiedono procedure e criteri diversi per il rilascio dei certificati. Ad esempio, un'organizzazione può implementare una CA dei criteri per tutti i certificati rilasciati internamente ai dipendenti e un'altra CA dei criteri per tutti i certificati rilasciati ai terzisti.

- Gerarchie di CA con attendibilità di certificazione reciproca. In questo scenario, due gerarchie di CA indipendenti interagiscono quando avviene una certificazione incrociata, ovvero una CA di una gerarchia rilascia un certificato a una CA di un'altra gerarchia. Con questo tipo di interazione, si stabilisce una relazione di attendibilità reciproca tra diverse gerarchie di CA.

CA autonome e globali (enterprise)

Quando si usa Servizi certificati Active Directory, è possibile distribuire due tipi di CA: autonome e globali (enterprise). Questi tipi di CA non si riferiscono alla gerarchia, bensì alla funzionalità e all'integrazione con Active Directory Domain Services. Una CA autonoma non dipende da Active Directory Domain Services. Una CA globale (enterprise) richiede invece Active Directory Domain Services per fornire funzionalità aggiuntive, ad esempio la registrazione automatica. La registrazione automatica consente agli utenti di dominio e ai dispositivi aggiunti a un dominio di registrarsi automaticamente per i certificati dopo aver abilitato la registrazione automatica tramite Criteri di gruppo.

La tabella seguente illustra in dettaglio le differenze più significative tra le CA autonome e le CA globali (enterprise).

Caratteristica

CA autonoma

CA globale (enterprise)

Uso tipico

Una CA autonoma viene in genere usata come CA offline.

Una CA globale (enterprise) viene in genere usata per rilasciare certificati a utenti, computer e servizi. Non è possibile usarla come CA offline.

Dipendenze di Active Directory Domain Services

Una CA autonoma non dipende da Active Directory Domain Services.

Una CA globale (enterprise) si basa su Active Directory Domain Services come database di configurazione e registrazione. Active Directory Domain Services viene usato anche per pubblicare i certificati e i relativi metadati.

Metodi di richiesta dei certificati

Gli utenti possono richiedere certificati a una CA autonoma tramite una procedura manuale o la registrazione Web.

Gli utenti possono richiedere certificati a una CA globale (enterprise) tramite una procedura manuale, la registrazione Web, la registrazione automatica, la registrazione per conto di altri e i servizi Web.

Metodi di rilascio dei certificati

Un amministratore della CA deve approvare tutte le richieste manualmente.

La CA può rilasciare certificati o rifiutare il rilascio di certificati in modo automatico, in base a una configurazione personalizzata definita dall'amministratore della CA.

Una CA radice globale (enterprise) è la scelta più comune quando si distribuisce una singola CA in un ambiente Active Directory Domain Services. Se si distribuisce una gerarchia a due livelli con una CA subordinata in un ambiente Active Directory Domain Services, è consigliabile prendere in considerazione l'uso di un'autorità di certificazione radice autonoma come CA radice. Ciò consente di portare la CA offline senza alcun effetto sul processo di gestione dei certificati per gli utenti del dominio e i dispositivi aggiunti a un dominio.

Un altro aspetto da considerare è il tipo di installazione del sistema operativo. Entrambi gli scenari Esperienza desktop e Server Code supportano Servizi certificati Active Directory. Server Core riduce al minimo il rischio di attacchi di pirati informatici e l'overhead per la manutenzione del sistema operativo ed è quindi la scelta ottimale per l'uso di Servizi certificati Active Directory in un ambiente aziendale.

Occorre anche ricordare che non è possibile modificare i nomi dei computer, il nome di dominio o le appartenenze al dominio del computer dopo la distribuzione di una CA di qualsiasi tipo in tale computer. È pertanto importante configurare queste impostazioni prima della distribuzione.

È inoltre necessario tenere presenti alcune considerazioni specifiche per la distribuzione di una CA radice autonoma offline:

- Prima di rilasciare un certificato subordinato dalla CA radice, assicurarsi di specificare almeno un punto di distribuzione dell'elenco di revoche di certificati (CDP) e un percorso di accesso alle informazioni dell'autorità (AIA) da rendere disponibili per tutti i client. Questo requisito è dovuto al fatto che, per impostazione predefinita, il CDP e l'AIA sono definiti all'interno di una CA radice autonoma. Pertanto, quando si esclude la CA radice dalla rete, un eventuale controllo delle revoche avrà esito negativo perché i percorsi CDP e AIA non saranno accessibili. Quando si definiscono questi percorsi, è opportuno copiare manualmente le informazioni relative a CRL e AIA in tale posizione.

- Impostare un periodo di validità per i CRL che la CA radice pubblica per un lungo periodo di tempo, ad esempio un anno. Ciò significa che sarà necessario attivare la CA radice una volta all'anno per la pubblicazione di un nuovo CRL e quindi copiare il CRL in un percorso accessibile ai client. In caso contrario, dopo la scadenza del CRL nella CA radice, anche i controlli delle revoche per tutti i certificati avranno esito negativo.

- Usare Criteri di gruppo per pubblicare il certificato della CA radice in un archivio di CA radice attendibile in tutti i computer server e client. Questa operazione deve essere eseguita manualmente perché, a differenza di una CA globale (enterprise), una CA autonoma non può eseguire questa operazione in modo automatico. È anche possibile pubblicare il certificato della CA radice in Active Directory Domain Services usando lo strumento da riga di comando certutil.

Dimostrazione

Il video seguente mostra come eseguire queste operazioni:

- Configurare i prerequisiti per una CA radice globale (enterprise).

- Distribuire una CA radice globale (enterprise).

I passaggi principali del processo sono i seguenti:

- Creare un ambiente Active Directory Domain Services. Creare una foresta di Active Directory Domain Services con dominio singolo.

- Configurare i prerequisiti per una CA radice globale (enterprise). Installare il ruolo server e i relativi servizi richiesti.

- Distribuire una CA radice globale (enterprise). Configurare le impostazioni della CA radice globale (enterprise).