Funzionamento di Microsoft Sentinel

Microsoft Sentinel consente di implementare misure operative end-to-end per la sicurezza. Inizia con l'inserimento dei log e continua con la risposta automatica agli avvisi di sicurezza.

Ecco le funzionalità e i componenti principali di Microsoft Sentinel.

Connettori dati

Per prima cosa è necessario inserire i dati in Microsoft Sentinel. I connettori dati consentono di fare questo. Per connettere i connettori dati, installare prima soluzioni hub contenuto. Una volta installato, è possibile aggiungere alcuni servizi, ad esempio i log attività di Azure, selezionando semplicemente un pulsante. Altri servizi, ad esempio Syslog, richiedono una maggiore configurazione. Sono disponibili connettori dati per tutti gli scenari e le origini tra cui:

- syslog

- Common Event Format (CEF)

- TAXII (Trusted Automated eXchange of Indicator Information) per l'intelligence sulle minacce

- Attività di Azure

- Servizi di Microsoft Defender

- Amazon Web Services (AWS) e Google Cloud Platform (GCP)

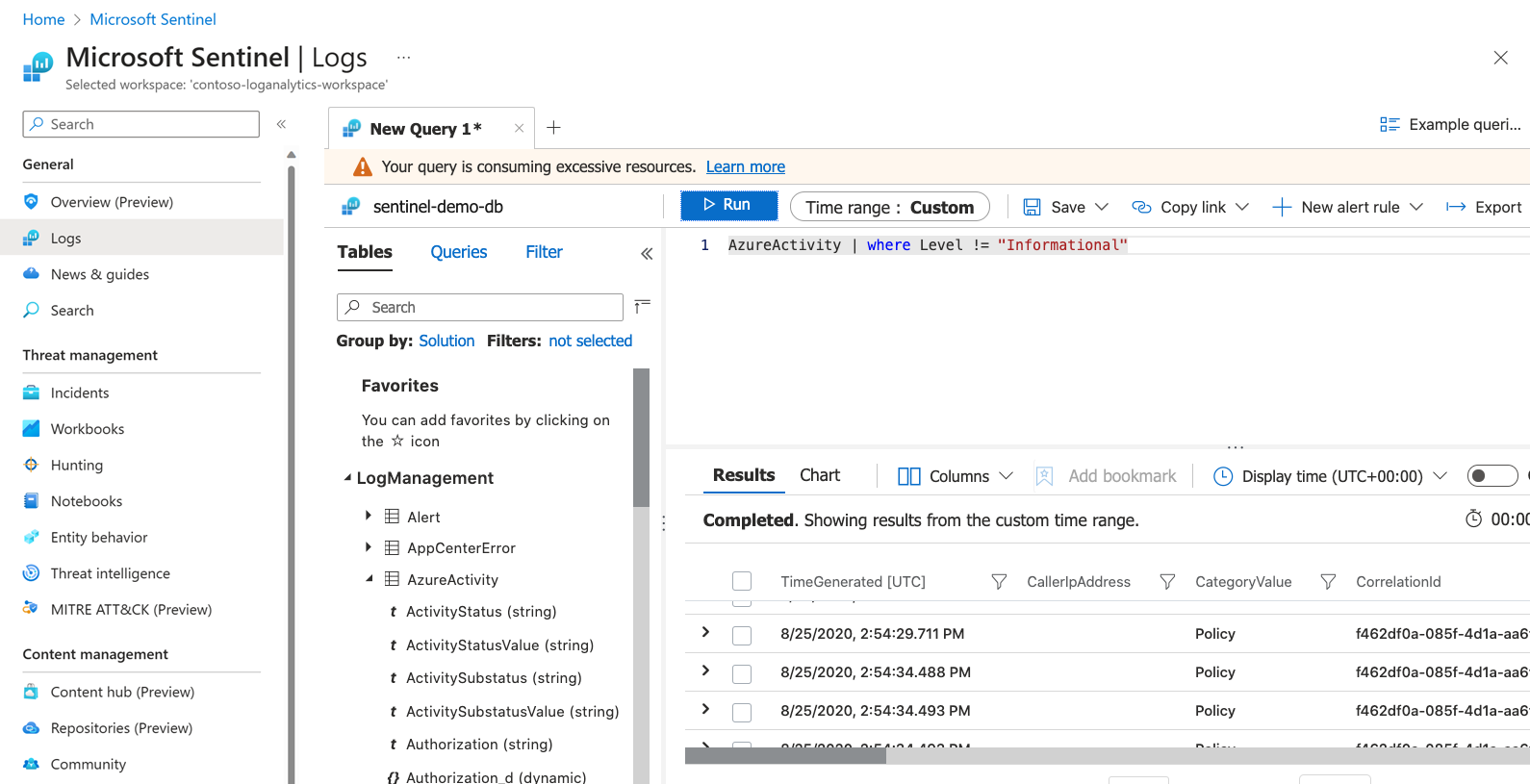

Conservazione dei log

Dopo l'inserimento dei dati in Microsoft Sentinel, i dati vengono archiviati nell'area di lavoro Log Analytics. I vantaggi offerti da Log Analytics includono la possibilità di usare il linguaggio di query Kusto (KQL) per eseguire query sui dati. KQL è un linguaggio di query avanzato che consente di ottenere approfondimenti e informazioni dettagliate dai dati.

Cartelle di lavoro

Le cartelle di lavoro consentono di visualizzare i dati all'interno di Microsoft Sentinel. Le cartelle di lavoro possono essere considerate dashboard. Ogni componente del dashboard viene creato usando una query KQL sottostante dei dati. È possibile usare le cartelle di lavoro predefinite in Microsoft Sentinel e modificarle per soddisfare esigenze specifiche o creare cartelle di lavoro personalizzate completamente nuove. Se sono già state usate le cartelle di lavoro di Monitoraggio di Azure, allora si conosce già la funzionalità poiché si tratta di un'implementazione di Sentinel delle cartelle di lavoro di Monitoraggio di Azure.

Avvisi di analisi

Dopo aver ottenuto i log e una visualizzazione dei dati, può essere molto utile eseguire analisi proattive sui dati per ricevere una notifica quando si verifica un evento sospetto. È possibile abilitare avvisi di analisi predefiniti nell'area di lavoro di Sentinel. Sono disponibili vari tipi di avvisi, alcuni dei quali possono essere modificati in base alle proprie esigenze. Altri avvisi sono basati su modelli di Machine Learning proprietari di Microsoft. È anche possibile creare avvisi pianificati personalizzati completamente nuovi.

Ricerca di minacce

In questo modulo non verrà approfondita la ricerca di minacce. Tuttavia, se gli analisti SOC devono cercare attività sospette, molte soluzioni hub contenuto forniscono query di ricerca predefinite che possono usare. Gli analisti possono anche creare query personalizzate. Sentinel si integra anche con Azure Notebooks. Offre notebook di esempio per ricerche avanzate che usano tutte le potenzialità di un linguaggio di programmazione per effettuare ricerche nei dati.

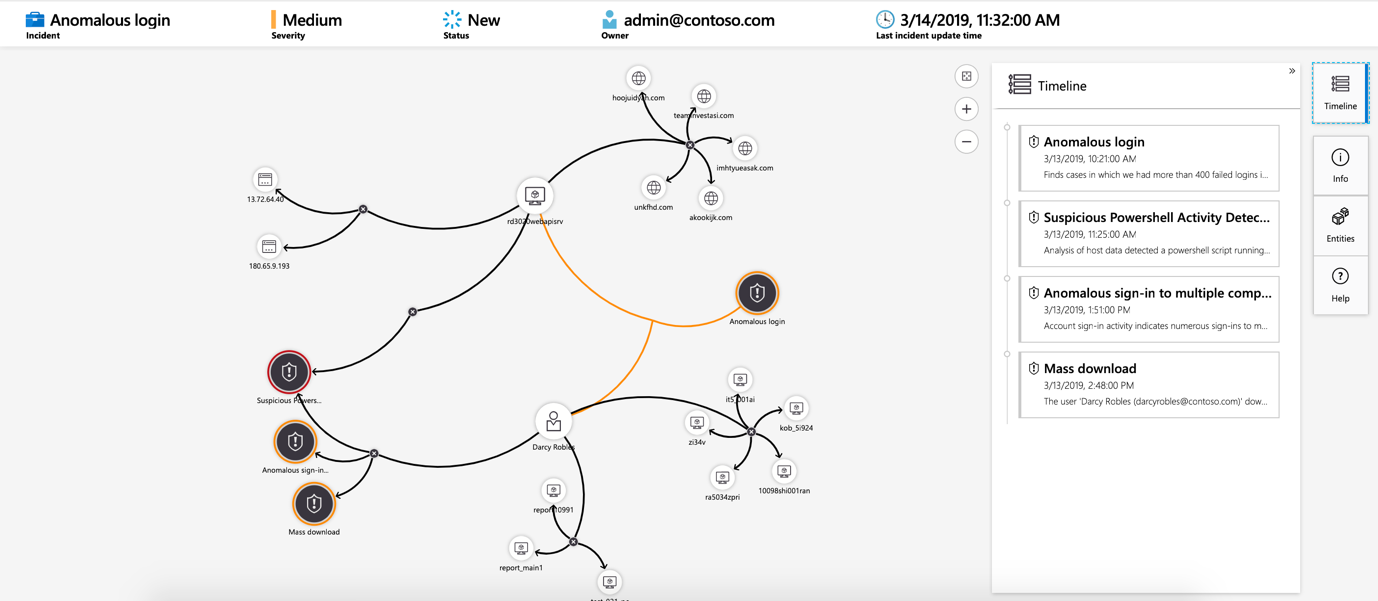

Eventi imprevisti e analisi

Un evento imprevisto viene creato quando viene attivato un avviso. In Microsoft Sentinel è possibile eseguire attività di gestione degli eventi imprevisti standard, ad esempio modificarne lo stato o assegnarli a singoli utenti per ulteriori indagini. Microsoft Sentinel include anche una funzionalità di analisi che consente di analizzare visivamente gli eventi imprevisti eseguendo il mapping di entità e dati di log lungo una sequenza temporale.

Playbook di automazione

La possibilità di rispondere automaticamente agli eventi imprevisti consente di automatizzare alcune delle operazioni di sicurezza e rendere più produttivo il centro operazioni per la sicurezza. Microsoft Sentinel consente di creare flussi di lavoro automatizzati o playbook in risposta agli eventi. Questa funzionalità può essere usata per la gestione degli eventi imprevisti, l'arricchimento, l'analisi o la correzione. Queste capacità sono spesso chiamate SOAR (Security Orchestration, Automation, and Response).

Come analista del centro operazioni per la sicurezza, è ora possibile iniziare a valutare come Microsoft Sentinel possa essere di supporto per raggiungere gli obiettivi. Ad esempio, è possibile:

- Inserire i dati dagli ambienti cloud e locali.

- Eseguire analisi sui dati.

- Gestire e analizzare gli eventi imprevisti che si verificano.

- Rispondere automaticamente usando playbook.

In altre parole, Microsoft Sentinel offre una soluzione end-to-end per le operazioni di sicurezza.