Come funziona Protezione DDoS di Azure

Dopo aver esaminato il capitolo precedente, si è compreso che Contoso trarrà vantaggio dalle protezioni aggiuntive offerte dal servizio di Protezione DDoS rispetto al servizio di Protezione dell'infrastruttura. Questa unità illustra le funzionalità di Protezione DDoS e il suo funzionamento.

Funzionalità di Protezione DDoS

Come descritto nell'unità precedente, Protezione DDoS di Azure offre più funzionalità rispetto a Protezione dell’infrastruttura.

Protezione DDoS

Quando si abilita Protezione DDoS, il primo passaggio consiste nell'associare reti virtuali o indirizzi IP alla Protezione DDoS. Vengono protetti solo i servizi con un indirizzo IP pubblico nelle reti virtuali. Ad esempio, l'indirizzo IP pubblico di un Web Application Firewall di Azure disponibile nel gateway applicazione di Azure e distribuito per le protezioni di livello 7 è protetto. Tutti i sistemi che usano indirizzi IP non indirizzabili nella rete virtuale protetta non sono inclusi nel piano di protezione. Si tratta di un vantaggio per il cliente, perché questi sistemi non sono connessi a Internet e non sono previsti addebiti per la protezione.

Nota

Per semplificare la distribuzione, è possibile configurare Protezione della rete DDoS per l'organizzazione e collegare le reti virtuali da più sottoscrizioni allo stesso piano.

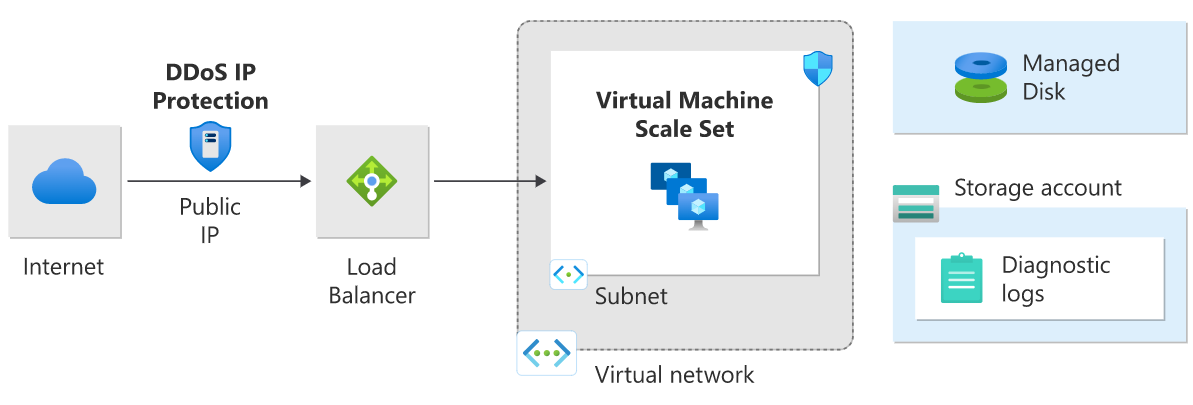

Dopo aver configurato Protezione della rete DDoS, è necessario aggiungere risorse protette. È possibile selezionare i servizi che beneficeranno di Protezione DDoS tramite gruppi di risorse, gruppi di gestione o sottoscrizioni di Azure definiti dall'utente. In alternativa, è possibile abilitare la protezione IP DDoS su un singolo indirizzo IP. Ciò è utile se si necessita di una protezione per meno di 100 indirizzi IP o se si sta testando Protezione DDoS nell'ambiente.

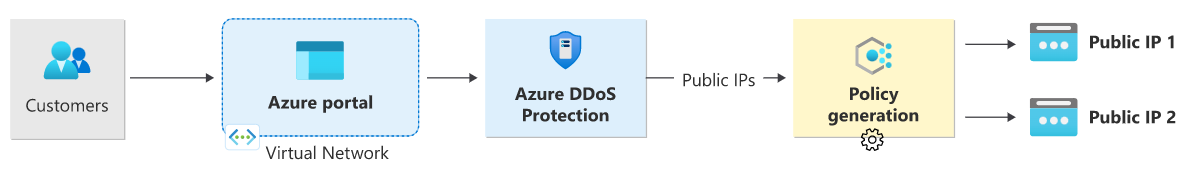

I criteri DDoS vengono generati quando si abilita Protezione DDoS. Vengono configurati automaticamente e ottimizzati applicando algoritmi di apprendimento automatico e usando un monitoraggio del traffico di rete specifico.

Protezione DDoS monitora il traffico di rete e lo confronta costantemente con i limiti definiti nei criteri DDoS. Quando il traffico supera il limite massimo, la mitigazione DDoS viene avviata automaticamente. Durante la mitigazione, i pacchetti inviati a una risorsa protetta vengono reindirizzati dal servizio Protezione DDoS. Sul traffico vengono eseguiti diversi controlli, per garantire che i pacchetti siano conformi alle specifiche Internet e che non abbiano un formato non valido. Il traffico IP valido viene inoltrato al servizio previsto. Protezione DDoS applica tre criteri di mitigazione con ottimizzazione automatica (TCP SYN, TCP e UDP) per ogni indirizzo IP pubblico associato a una risorsa protetta.

Quando il traffico diminuisce fino alla soglia applicabile, la mitigazione viene sospesa. Questa protezione non si applica agli ambienti del servizio app.

Il diagramma seguente illustra il flusso di dati tramite Protezione DDoS.

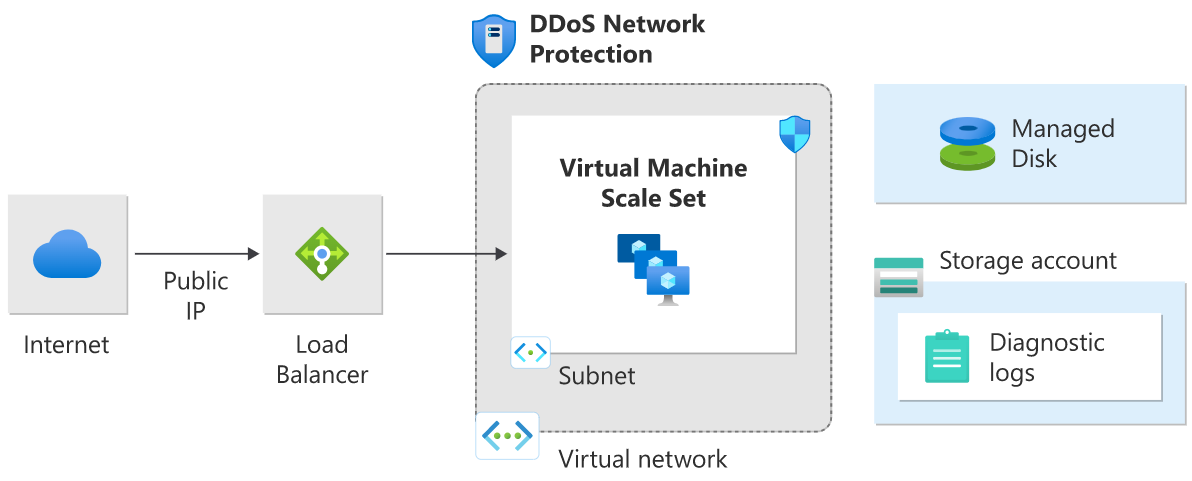

Nel diagramma seguente la protezione della rete DDoS è abilitata sulla rete virtuale del servizio di bilanciamento del carico di Azure (Internet) a cui è associato l'IP pubblico.

Nel diagramma seguente Protezione IP DDoS è abilitata nell'indirizzo IP pubblico del front-end di un servizio di bilanciamento del carico pubblico.

Ottimizzazione adattiva per Protezione DDoS di Azure

Ogni applicazione di Azure dispone di un proprio modello di traffico, che è univoco, proprio come un'impronta digitale umana. Il Protezione DDoS, il processo consiste nel rilevare l'attacco e quindi arrestarlo. Protezione DDoS usa un algoritmo di apprendimento automatico proprietario, che identifica il modello di traffico (impronta digitale) per l'applicazione e usa tale modello per creare un profilo di traffico dell'applicazione.

Nel caso in cui l'applicazione inizi a ricevere traffico al di fuori dell'intervallo standard, il limite superiore impostato per i criteri di mitigazione di Protezione DDoS verrà aumentato per supportare quello che potrebbe essere un picco stagionale.

Se qualcuno tenta di eseguire un attacco DDoS all'applicazione, il traffico continua ad aumentare. A questo punto, Protezione DDoS attiva gli avvisi, perché il traffico presenta delle anomalie. Il traffico in ingresso verso l'applicazione verrà ispezionato in tempo reale per verificare la presenza di pacchetti validi. I pacchetti non validi verranno eliminati in modo che non influiscano sulla disponibilità e sulle prestazioni dell'applicazione.

Metriche di Protezione DDoS

Nell'esempio precedente, subito dopo il rilevamento di un attacco, Protezione DDoS invia alcune notifiche usando le metriche di Monitoraggio di Azure ed eventuali avvisi di Protezione DDoS. L'attacco dovrà essere analizzato usando i dati registrati durante l'attacco stesso. A questo scopo, è possibile usare Microsoft Sentinel, gli strumenti SIEM dei partner, i log di Monitoraggio di Azure e altri servizi di diagnostica. I dati dei log vengono conservati per 30 giorni.

Testare Protezione DDoS

Il test e la convalida sono essenziali per comprendere come un sistema si comporterà durante un attacco DDoS. I clienti di Azure possono usare i partner di test approvati per testare le prestazioni dei servizi protetti durante un attacco DDoS.

- BreakingPoint Cloud: generatore di traffico self-service in cui è possibile generare traffico contro endpoint pubblici con Protezione DDoS abilitata per le simulazioni.

- Red Button: team dedicato di esperti con cui collaborare per simulare scenari di attacco DDoS reali in un ambiente controllato.

- Red Wolf: provider di test DDoS self-service o guidato con controllo in tempo reale.

È possibile usare i simulatori di attacco per:

Verificare che i servizi principali siano protetti durante un attacco DDoS.

Provare la risposta in caso di eventi imprevisti a un attacco DDoS.

Effettuare il training del personale della sicurezza.

Per altre informazioni su questi servizi, vedere i collegamenti di riferimento nell'unità di riepilogo.