Introduzione alle procedure consigliate

Questo modulo illustra l'articolo Zero Trust e i framework delle procedure consigliate per le funzionalità di cybersecurity di Microsoft.

Si supponga di essere un architetto di cybersecurity in un'organizzazione di grandi dimensioni. Si è stati incaricati di modernizzare la cybersecurity dell'organizzazione. Si sa che le procedure consigliate sono essenziali per raggiungere questo obiettivo, ma non si è certi del framework da usare. Si è sentito parlare di Zero Trust e dei suoi potenziali vantaggi, ma non si è sicuri del modo in cui iniziare. Questo modulo consente di comprendere le procedure consigliate e di adottarle in qualità di architetti della cybersecurity. Si apprenderà inoltre il concetto di Zero Trust e come iniziare a usare Zero Trust in un'organizzazione.

Il modulo è suddiviso in cinque unità:

- Introduzione alle procedure consigliate

- Introduzione a Zero Trust

- Iniziative Zero Trust

- Pilastri tecnologici di Zero Trust, parte 1

- Pilastri tecnologici di Zero Trust, parte 2

Alla fine di questo modulo, è possibile comprendere come usare le procedure consigliate in qualità di architetto della cybersecurity, nonché il concetto di Zero Trust e il modo in cui può essere usato per modernizzare la cybersecurity di un'organizzazione e quando usare framework di procedure consigliate diversi, come MCRA, CAF e WAF.

Obiettivi di apprendimento

Al termine del modulo, si sarà in grado di:

- Comprendere come usare le procedure consigliate come architetto della cybersecurity.

- Comprendere il concetto di Zero Trust e come può essere usato per modernizzare la cybersecurity di un'organizzazione.

- Comprendere quando usare framework di procedure consigliate diversi, ad esempio MCRA, CAF e WAF.

Il contenuto del modulo consente di prepararsi all'esame di certificazione SC-100: Microsoft Cybersecurity Architect.

Prerequisiti

- Conoscenza dei concetti relativi a criteri di sicurezza, requisiti, architettura Zero Trust e gestione degli ambienti ibridi

- Esperienza pratica con strategie Zero Trust, applicazione di criteri di sicurezza e sviluppo di requisiti di sicurezza in base agli obiettivi aziendali

Procedure consigliate

Le procedure consigliate sono le modalità raccomandate per eseguire attività con la massima efficacia o efficienza. Le procedure consigliate consentono di evitare errori e assicurarsi che le risorse e le energie non vengano sprecati.

Sono disponibili molti tipi di procedure consigliate:

- Istruzioni esatte su cosa fare, perché farlo, chi dovrebbe farlo e come farlo

- Principi generali per semplificare diversi tipi di decisioni e azioni

- Linee guida che fanno parte di un'architettura di riferimento che descrive i componenti che devono essere inclusi in una soluzione e come integrarli insieme

Microsoft ha incorporato le procedure consigliate per la sicurezza in vari tipi di indicazioni, tra cui:

- Architetture di riferimento per la cybersecurity Microsoft

- Microsoft Cloud Security Benchmark

- Cloud Adoption Framework (CAF)

- Azure Well-Architected Framework (WAF)

- Procedure consigliate Microsoft per la sicurezza

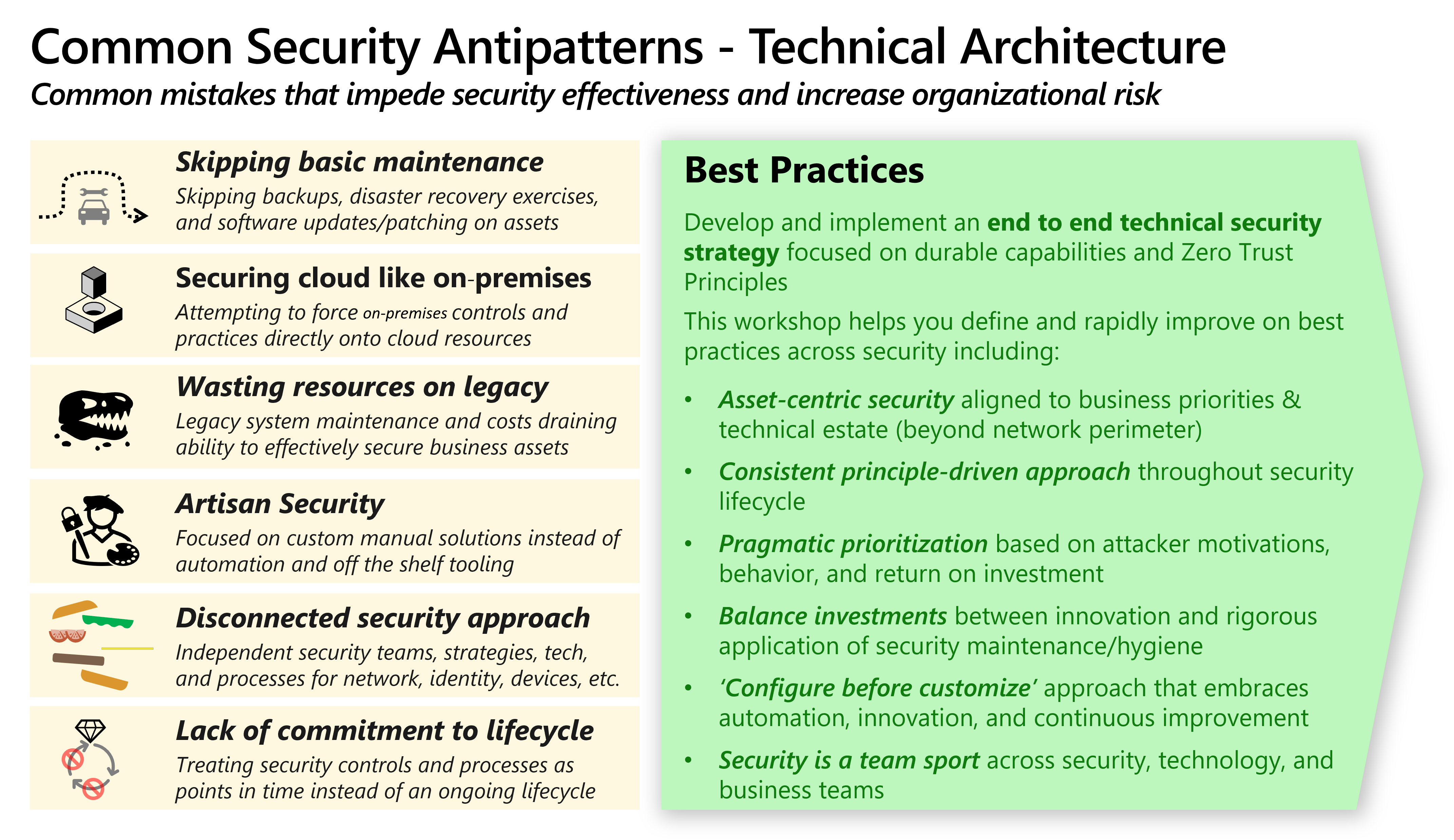

Antipattern

Un modello negativo è un errore comune che porta a risultati negativi. È l'opposto di una procedura consigliata. Molte procedure consigliate sono progettate per aiutare a evitare modelli negativi.

Un esempio di procedura consigliata che consente di superare numerosi modelli negativi consiste nell'applicare regolarmente patch di sicurezza. Microsoft ha osservato più modelli negativi che ostacolano l'applicazione su base regolare di questa procedura consigliata di base e importante per la sicurezza:

Le patch non vengono applicate (a meno che non siano critiche): questo modello negativo evita l'installazione di patch a causa di un presupposto errato secondo il quale le patch non sono importanti. Un'altra versione di questo approccio è che "Non ci succederà", ovvero una convinzione che le vulnerabilità senza patch non verranno sfruttate perché non è successo prima (o non è stato rilevato).

Attesa di patch perfette invece di sviluppo di resilienza: questo modello negativo evita le patch a causa del timore di problemi correlati alle patch. Questo modello negativo aumenta anche la probabilità di tempi di inattività a causa di utenti malintenzionati.

Modello di responsabilità infranto: questo modello negativo attribuisce al team della sicurezza la responsabilità dei risultati negativi delle patch. Questo modello di responsabilità porta alla riduzione della priorità della manutenzione della protezione da parte di altri team.

Personalizzazione eccessiva della selezione di patch: questo modello negativo usa criteri univoci per l'applicazione di patch invece di applicare tutte le patch consigliate dal produttore. Questa personalizzazione crea di fatto build personalizzate di Windows e Linux e applicazioni che non sono mai state testate in tale configurazione esatta.

Concentrazione solo sui sistemi operativi: questo modello negativo applica patch solo a server e workstation, tralasciando contenitori, applicazioni, firmware e dispositivi IoT/OT.

Uso delle procedure consigliate da parte degli architetti

Le procedure consigliate per la sicurezza devono essere integrate nelle competenze e nelle abitudini delle persone, nei processi organizzativi e nell'architettura e nell'implementazione della tecnologia.

Gli architetti di cybersecurity consentono di integrare le procedure consigliate per la sicurezza e di renderle efficaci eseguendo le operazioni seguenti:

- Integrazione di procedure consigliate nell'architettura e nei criteri di sicurezza

- Consulenza per leader della sicurezza su come integrare le procedure consigliate nei processi aziendali, nei processi tecnici e nella cultura aziendale.

- Consulenza per i team tecnici sull'implementazione di procedure consigliate e sulle funzionalità tecnologiche che semplificano l'implementazione delle procedure consigliate.

- Consulenza per altri utenti nell'organizzazione, ad esempio architetti aziendali, architetti IT, proprietari di applicazioni, sviluppatori e altri ancora, su come integrare le procedure consigliate per la sicurezza nelle rispettive aree di proprietà.

Seguire le procedure consigliate, a meno che non si abbia un motivo per evitarle. Le organizzazioni devono seguire procedure consigliate ben definite e ben ragionate, a meno che non vi sia un motivo specifico per evitare tali procedure. Anche se alcune organizzazioni possono ignorare alcune procedure consigliate per motivi validi, le organizzazioni devono prestare attenzione prima di ignorare le procedure consigliate di alta qualità come quelle fornite da Microsoft. Le procedure consigliate non sono perfettamente applicabili a tutte le situazioni, ma ne è stata dimostrata l'efficacia in altri contesti, quindi non è consigliabile ignorarle o modificarle senza una buona ragione.

Adattamento senza personalizzazione eccessiva: le procedure consigliate sono indicazioni generali adatte alla maggior parte delle organizzazioni. Potrebbe essere necessario adattare le procedure consigliate alle circostanze specifiche dell'organizzazione. È consigliabile prestare attenzione a non personalizzarle al punto in cui il valore originale viene perso. Un esempio di questo problema è l'adozione dell'autenticazione senza password e a più fattori, con la creazione di eccezioni per gli account aziendali e IT più importanti che hanno più valore per gli utenti malintenzionati.

L'adozione delle procedure consigliate ridurrà gli errori comuni e migliorerà l'efficacia e l'efficienza complessiva della sicurezza. Il diagramma seguente riepiloga modelli negativi e procedure consigliate importanti.

Quale framework è consigliabile scegliere?

| Framework | Riepilogo | Quando utilizzare | Destinatari | Organizzazioni | Materiali |

|---|---|---|---|---|---|

| Iniziative del piano di modernizzazione rapida (RaMP) per Zero Trust | Guida a Zero Trust basata su iniziative progettate per offrire risultati positivi rapidi in aree ad alto impatto. Piani organizzati cronologicamente e identificazione degli stakeholder chiave. | Quando si vuole iniziare a usare Zero Trust e ottenere rapidamente miglioramenti. | Architetti cloud, professionisti IT e decisori aziendali | Early adopter del cloud e di Zero Trust | Piani di progetto con elenchi di controllo |

| Obiettivi della distribuzione Zero Trust | Guida a Zero Trust con passaggi di configurazione dettagliati per ognuno dei pilastri tecnologici. Più completa delle iniziative del piano di modernizzazione rapida (RaMP). | Quando si vuole una guida più completa per l'implementazione di Zero Trust. | Architetti cloud, professionisti IT | Le organizzazioni che hanno iniziato a usare Zero Trust e vogliono indicazioni dettagliate per sfruttare al meglio la tecnologia. | Piani di distribuzione con obiettivi primari e secondari. |

| MCRA | MCRA è un set di diagrammi che include molte procedure consigliate correlate all'iniziativa di modernizzazione del controllo di accesso nel piano di modernizzazione rapida (RaMP) per Zero Trust | Quando si vuole: un modello iniziale per un'architettura di sicurezza, un riferimento di confronto per le funzionalità di sicurezza, informazioni sulle funzionalità Microsoft, informazioni sugli investimenti di integrazione di Microsoft | Architetti cloud, professionisti IT | Early adopter del cloud e di Zero Trust | Diapositive di Powerpoint con diagrammi |

| MCSB | Framework per valutare la postura di sicurezza dell'ambiente cloud di un'organizzazione rispetto agli standard del settore e alle procedure consigliate. | Ricerca di indicazioni su come implementare i controlli di sicurezza e monitorarli per la conformità. | Architetti cloud, professionisti IT | Tutte le date | Specifiche dettagliate dei controlli e delle baseline di servizio |

| CAF | Un framework di documentazione e implementazione per le procedure consigliate nel ciclo di vita dell'adozione del cloud, che fornisce un approccio dettagliato alla migrazione e alla gestione del cloud con Azure. | Quando si vogliono creare e implementare strategie aziendali e tecnologiche per il cloud. | Architetti cloud, professionisti IT e decisori aziendali | Organizzazioni che necessitano di indicazioni tecniche per Microsoft Azure | Procedure consigliate, documentazione e strumenti |

| WAF | Framework progettato per aiutare i clienti a creare un'infrastruttura sicura, a prestazioni elevate, resiliente ed efficiente per le applicazioni e i carichi di lavoro in Azure, usando cinque pilastri: ottimizzazione dei costi, eccellenza operativa, efficienza delle prestazioni, affidabilità e sicurezza. | Quando si sta cercando di migliorare la qualità di un carico di lavoro cloud. | Architetti cloud, professionisti IT | Tutte le date | Revisione di Azure Well-Architected, Azure Advisor, documentazione, partner, supporto e offerte di servizi, architetture di riferimento, principi di progettazione |