Introduzione a Zero Trust

Un approccio Zero Trust alla sicurezza è necessario per stare efficacemente al passo con le minacce, le modifiche alle piattaforme cloud e i cambiamenti nei modelli aziendali che rispondono a un mondo in rapida evoluzione. È possibile trovare le procedure consigliate per l'adozione di un approccio Zero Trust alla sicurezza in Microsoft Cybersecurity Reference Architecture (MCRA) e Microsoft cloud security benchmark (MCSB).

L'approccio Microsoft Zero Trust alla sicurezza si basa su tre principi: presumere una violazione, verificare in modo esplicito e privilegi minimi.

Principi guida del modello Zero Trust

Verifica esplicita - Prevedere sempre autenticazione e autorizzazione in base a tutti i punti dati disponibili.

Uso dell'accesso con privilegi minimi - Limitare l'accesso degli utenti con accesso just-in-time e just-enough (JIT/JEA), criteri adattivi basati sul rischio e protezione dei dati.

Presunzione di violazione -Ridurre al minimo il raggio d'azione e segmentare l'accesso. Verificare la crittografia end-to-end e usare l'analisi per ottenere visibilità, guidare il rilevamento delle minacce e migliorare le difese.

È questo lo scopo fondamentale del modello Zero Trust. Invece di presupporre che tutto ciò che è protetto dal firewall aziendale sia sicuro, il modello Zero Trust presuppone la presenza di una violazione e verifica ogni richiesta come se provenisse da una rete non controllata. Indipendentemente da dove ha origine la richiesta o dalle risorse a cui viene effettuato l'accesso, il modello Zero Trust è basato sul concetto di "non fidarsi mai, verificare sempre".

È progettato per adattarsi alle complessità dell'ambiente moderno che abbraccia la forza lavoro mobile, protegge persone, dispositivi, applicazioni e dati ovunque si trovino.

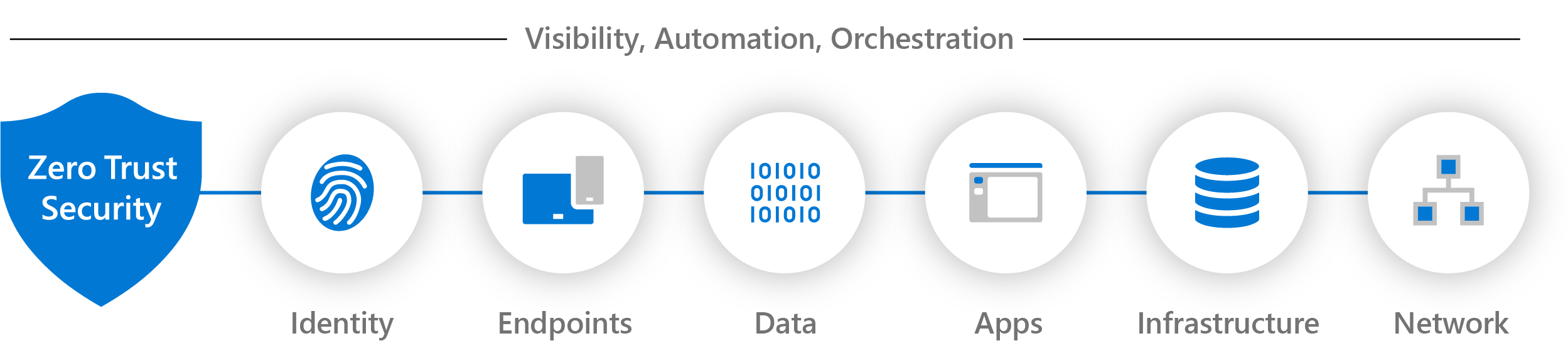

Un approccio di Attendibilità zero deve essere esteso in tutta l’infrastruttura digitale, ed essere usato come filosofia di sicurezza e strategia end-to-end integrata. Questa operazione viene eseguita implementando i controlli e le tecnologie Zero Trust in sei elementi fondamentali. Ognuna di queste è una fonte di segnale, un piano di controllo per l'imposizione e una risorsa critica da difendere.

Requisiti organizzativi diversi, implementazioni di tecnologie esistenti e fasi di sicurezza influiscono sul modo in cui è pianificata un'implementazione del modello di sicurezza Zero Trust. Usando la nostra esperienza nell'aiutare i clienti a proteggere le proprie organizzazioni, nonché a implementare il nostro modello Zero Trust, abbiamo sviluppato le indicazioni seguenti per valutare l'idoneità del cliente e per aiutarlo a creare un piano per implementare la strategia Zero Trust.

Questi principi si applicano nel settore tecnico e vengono in genere applicati a una trasformazione Zero Trust tramite una serie di iniziative di modernizzazione (RaMP) o pilastri tecnologici (con indicazioni di distribuzione per ogni pilastro).