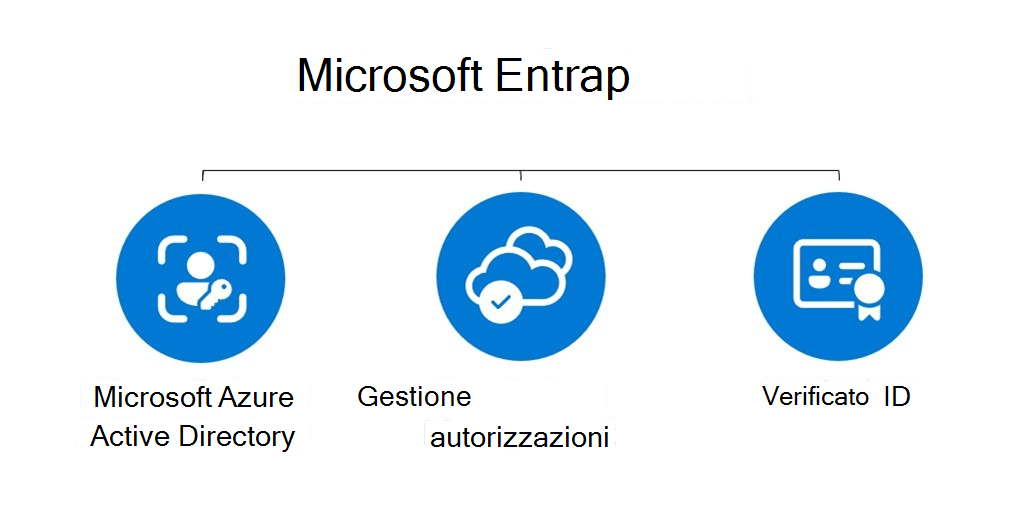

Informazioni sulle funzionalità di Azure Active Directory

Azure Active Directory (Azure AD), Parte di Microsoft Entra, è il servizio di gestione delle identità e degli accessi basato sul cloud per Microsoft 365.

È possibile usare Azure AD per controllare l'accesso alle app e alle risorse dell'app, in base ai requisiti aziendali. Ad esempio, è possibile usare Azure AD per richiedere l'autenticazione a più fattori quando si accede a risorse aziendali importanti. È anche possibile usare Azure AD per automatizzare il provisioning degli utenti tra le Windows Server AD esistenti e le app cloud, tra cui Microsoft 365. Infine, Azure AD offre potenti strumenti per proteggere automaticamente le identità e le credenziali degli utenti e soddisfare i requisiti di governance dell'accesso.

Funzionalità in Azure AD

| Categoria | Descrizione |

|---|---|

| Gestione delle applicazioni | Gestire le app cloud e locali usando Application Proxy, Single Sign-On, il portale di App personali (noto anche come pannello di accesso) e app SaaS (Software as a Service). |

| Autenticazione | Gestire la reimpostazione della password self-service Azure Active Directory, l'autenticazione a più fattori, l'elenco personalizzato di password escluse e il blocco intelligente. |

| Azure Active Directory per sviluppatori | Crea app che accedono a tutte le identità Microsoft, ottengono token per chiamare Microsoft Graph, altre API Microsoft o API personalizzate. |

| Business-to-Business (B2B) | Gestire gli utenti guest e i partner esterni, mantenendo il controllo sui propri dati aziendali. |

| Business-to-Customer (B2C) | Personalizza e controlla la modalità di iscrizione, accesso e gestione dei profili degli utenti durante l'uso delle app. |

| Accesso condizionale | Gestire l'accesso alle app cloud. |

| Gestione dei dispositivi | Gestire il modo in cui il cloud o i dispositivi locali accedono ai dati aziendali. |

| Servizi di dominio | Aggiungere macchine virtuali di Azure a un dominio senza usare controller di dominio. |

| Utenti aziendali | Gestisci l'assegnazione delle licenze, l'accesso alle app e configura i delegati usando gruppi e ruoli di amministratore. |

| Identità ibrida | Usare Azure Active Directory Connect e Connect Health per fornire una singola identità utente per l'autenticazione e l'autorizzazione a tutte le risorse, indipendentemente dalla posizione (cloud o locale). |

| Governance delle identità | Gestisci l'identità dell'organizzazione tramite controlli di accesso a dipendenti, partner aziendali, fornitori, servizi e app. È anche possibile eseguire verifiche di accesso. |

| Protezione dell'identità | Rilevare potenziali vulnerabilità che interessano le identità dell'organizzazione, configurare i criteri per rispondere ad azioni sospette e quindi intraprendere le azioni appropriate per risolverle. |

| Identità gestite per le risorse di Azure | Fornisce ai servizi di Azure un'identità gestita automaticamente in Azure AD in grado di autenticare qualsiasi servizio di autenticazione supportato da Azure AD, incluso Key Vault. |

| Privileged Identity Management (PIM) | Gestire, controllare e monitorare l'accesso all'interno dell'organizzazione. Questa funzionalità include l'accesso alle risorse in Azure AD e Azure e ad altri Microsoft Online Services, ad esempio Microsoft 365 e Intune. |

| Report e monitoraggio | Ottieni informazioni dettagliate sui modelli di sicurezza e utilizzo nel tuo ambiente. |

Collaborazione esterna in Azure Active Directory e Microsoft 365

Microsoft Teams, SharePoint e OneDrive sono tre dei modi più usati per collaborare e condividere contenuti con utenti esterni.

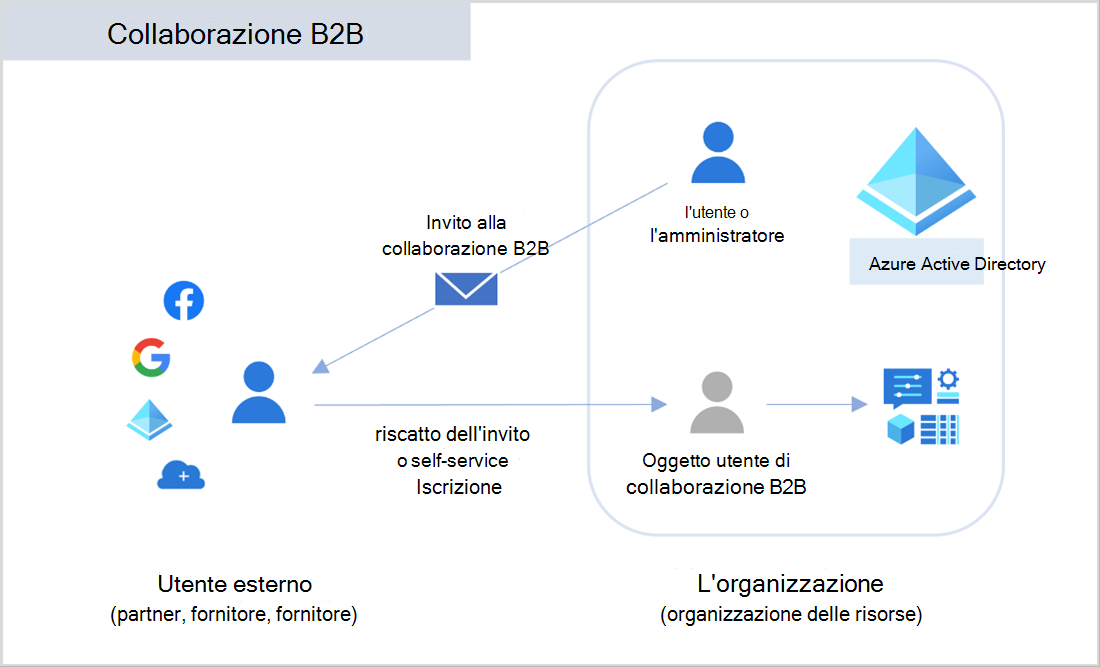

La collaborazione business-to-business (B2B) di Azure Active Directory (Azure AD) è una funzionalità all'interno delle identità esterne che consente di invitare gli utenti guest a collaborare con l'organizzazione. Grazie alla collaborazione B2B, è possibile condividere in modo sicuro applicazioni e servizi di Microsoft 365 con utenti guest di qualsiasi altra organizzazione, mantenendo al tempo stesso il controllo sui propri dati aziendali.

Con Azure AD B2B il partner usa la propria soluzione di gestione delle identità, quindi non si verifica alcun sovraccarico amministrativo esterno per l'organizzazione. Gli utenti guest accedono alle app e ai servizi con le proprie identità aziendali, dell'istituto di istruzione o dei social network.

Il partner usa le proprie identità e credenziali; Azure AD non è obbligatorio.

Non è necessario gestire account o password esterne.

Non è necessario sincronizzare gli account o gestire i cicli di vita degli account.

Gestione dei diritti di Azure AD

I dipendenti delle organizzazioni devono accedere a vari gruppi, applicazioni e siti per svolgere il proprio lavoro. La gestione di questo accesso è complessa a mano a mano che cambiano i requisiti. Le organizzazioni aziendali spesso devono affrontare problemi durante la gestione dell'accesso dei dipendenti alle risorse, ad esempio:

Gli utenti potrebbero non conoscere l'accesso che devono avere e, anche se lo fanno, potrebbero avere difficoltà a individuare le persone giuste per approvare l'accesso

Quando gli utenti trovano e ricevono l'accesso a una risorsa, possono mantenere l'accesso più a lungo di quanto richiesto per scopi aziendali

Questi problemi sono aggravati per gli utenti che hanno bisogno di accedere da un'altra organizzazione, ad esempio utenti esterni provenienti da organizzazioni della catena di fornitura o da altri partner aziendali. Ad esempio, è possibile che non si sappia chi nell'altra organizzazione deve accedere alle risorse dell'organizzazione e non saprà quali applicazioni, gruppi o siti vengono usati dall'organizzazione.

La gestione dei diritti di Azure Active Directory (Azure AD) è una funzionalità di governance delle identità che consente alle organizzazioni di gestire il ciclo di vita delle identità e degli accessi su larga scala, automatizzando i flussi di lavoro delle richieste di accesso, le assegnazioni di accesso, le verifiche e la scadenza. La gestione dei diritti di Azure AD consente di gestire in modo più efficiente l'accesso a gruppi, applicazioni e siti di SharePoint per gli utenti interni e anche per gli utenti esterni all'organizzazione che devono accedere a tali risorse.

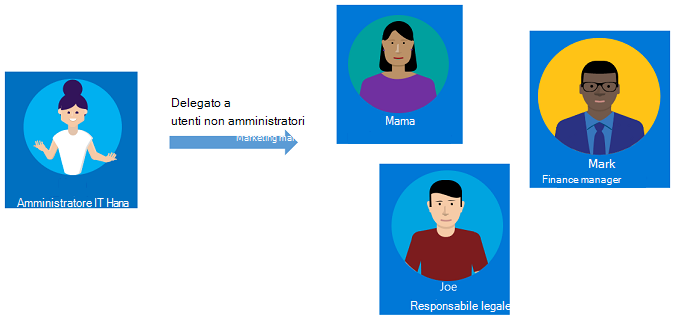

Con la gestione dei diritti, è possibile delegare la governance dell'accesso a questi non amministratori perché sono quelli che sanno quali utenti devono accedere, per quanto tempo e a quali risorse. La delega a utenti non amministratori garantisce che le persone giuste gestiscono l'accesso per i propri reparti.

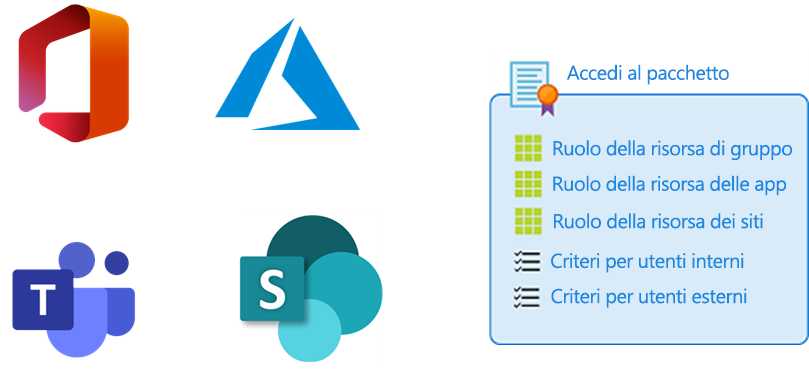

Accedere ai pacchetti

La gestione entitlement introduce in Azure AD il concetto di pacchetto di accesso. Un pacchetto di accesso è un bundle di tutte le risorse con l'accesso necessario a un utente per lavorare a un progetto o eseguire la propria attività. I pacchetti di accesso vengono usati per regolare l'accesso per i dipendenti interni e gli utenti esterni all'organizzazione. È possibile gestire l'accesso utente alle risorse seguenti con la gestione entitlement:

- Appartenenza ai gruppi di sicurezza di Azure AD.

- Appartenenza a Gruppi di Microsoft 365 e Teams.

- Assegnazione ad applicazioni aziendali di Azure AD, incluse applicazioni SaaS e applicazioni integrate personalizzate che supportano la federazione, l'accesso Single Sign-On e/o il provisioning.

- Appartenenza ai siti di SharePoint.

È anche possibile controllare l'accesso ad altre risorse che si basano su gruppi di sicurezza o Gruppi di Microsoft 365 di Azure AD. Ad esempio, è possibile:

- Licenze per Microsoft 365 usando un gruppo di sicurezza di Azure AD in un pacchetto di accesso e configurando licenze basate su gruppi per tale gruppo.

- Accedere per gestire le risorse di Azure usando un gruppo di sicurezza di Azure AD in un pacchetto di accesso e creando un'assegnazione di ruolo di Azure per tale gruppo.

- Accesso per gestire i ruoli di Azure AD usando gruppi assegnabili ai ruoli di Azure AD in un pacchetto di accesso e assegnando un ruolo di Azure AD a tale gruppo.