Identificare e monitorare gli asset esterni usando Gestione della superficie di attacco esterna di Microsoft Defender

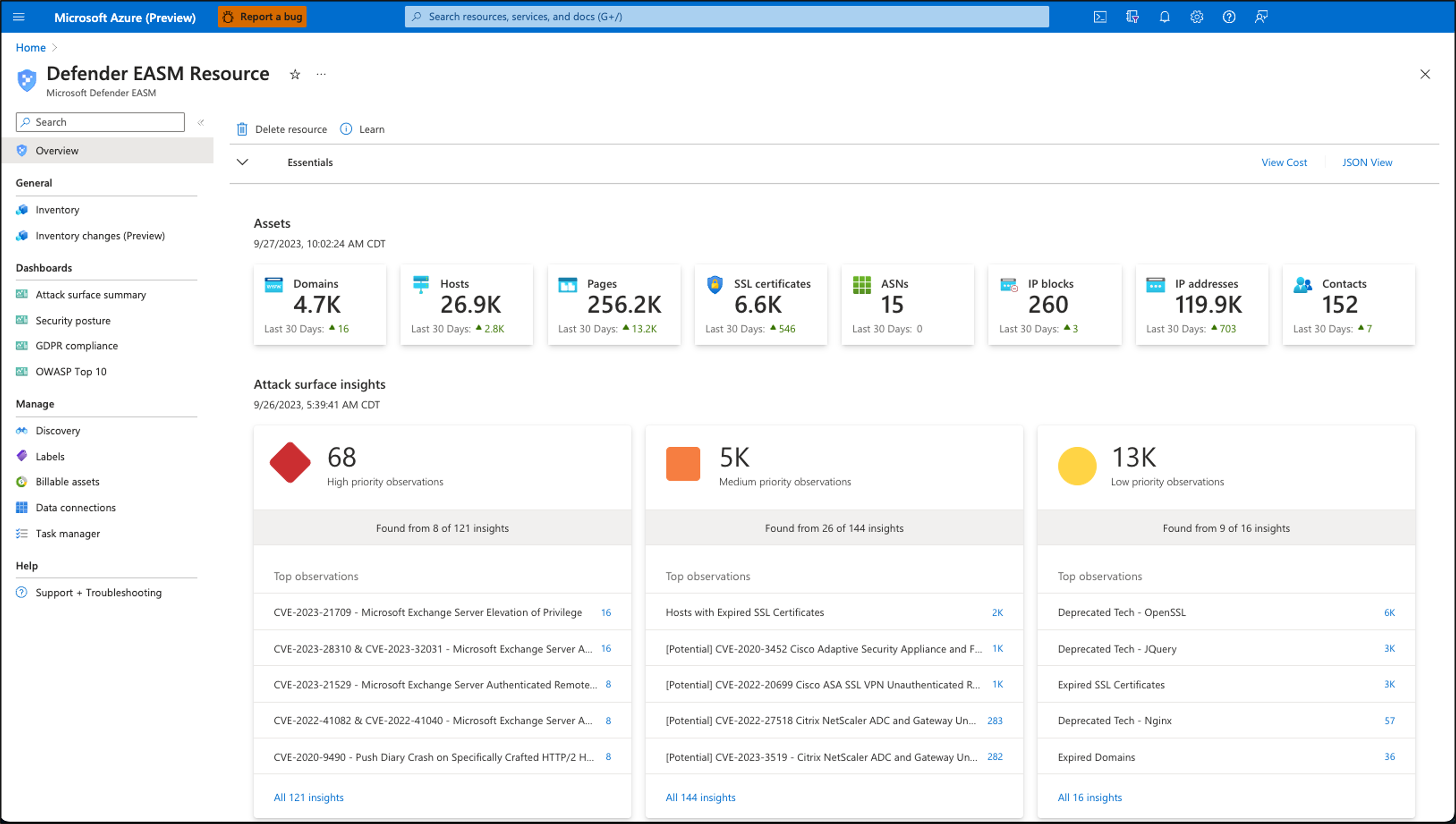

Gestione della superficie di attacco esterna di Microsoft Defender individua e mappa continuamente la superficie di attacco digitale per offrire una visualizzazione esterna dell'infrastruttura online. Questa visibilità consente ai team IT e alla sicurezza di identificare sconosciuti, classificare in ordine di priorità i rischi, eliminare le minacce ed estendere il controllo delle vulnerabilità e dell'esposizione oltre il firewall. Surface Insights sugli attacchi viene generato sfruttando le vulnerabilità e i dati dell'infrastruttura per illustrare le aree chiave di preoccupazione per l'organizzazione.

Individuazione e inventario

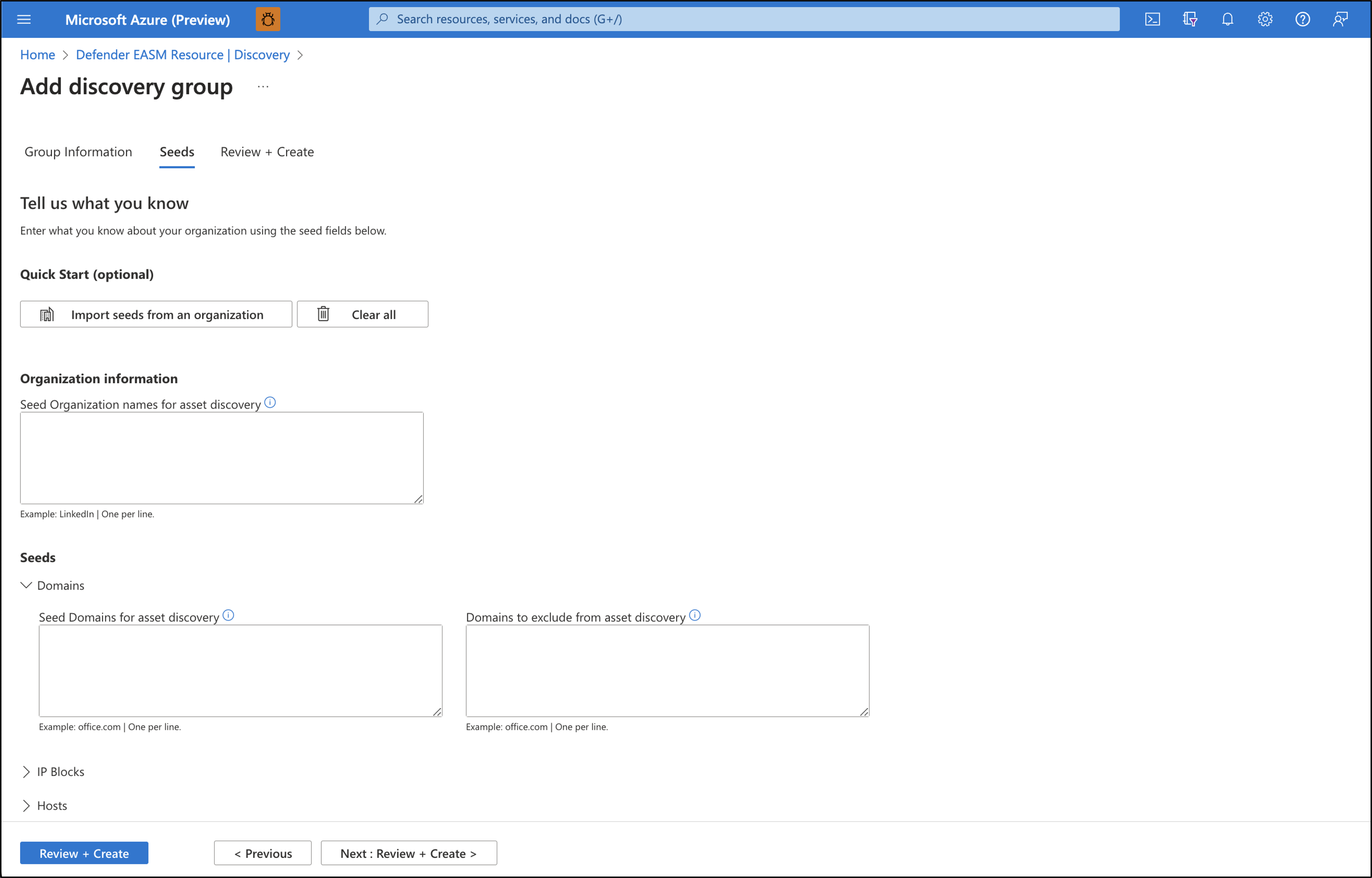

La tecnologia di individuazione proprietaria di Microsoft cerca in modo ricorsivo l'infrastruttura con connessioni osservate a asset legittimi noti per fare inferenze sulla relazione dell'infrastruttura con l'organizzazione e scoprire proprietà precedentemente sconosciute e non monitorate. Questi asset legittimi noti sono detti "semi" di scoperta; Defender EASM individua innanzitutto connessioni forti a queste entità selezionate, che si ripete per svelare più connessioni e infine compilare la superficie di attacco.

Defender EASM include l'individuazione dei tipi di asset seguenti:

- Domini

- Nomi host

- Pagine Web

- Blocchi IP

- Indirizzi IP

- ASN

- Certificati SSL

- Contatti WHOIS

Dashboard

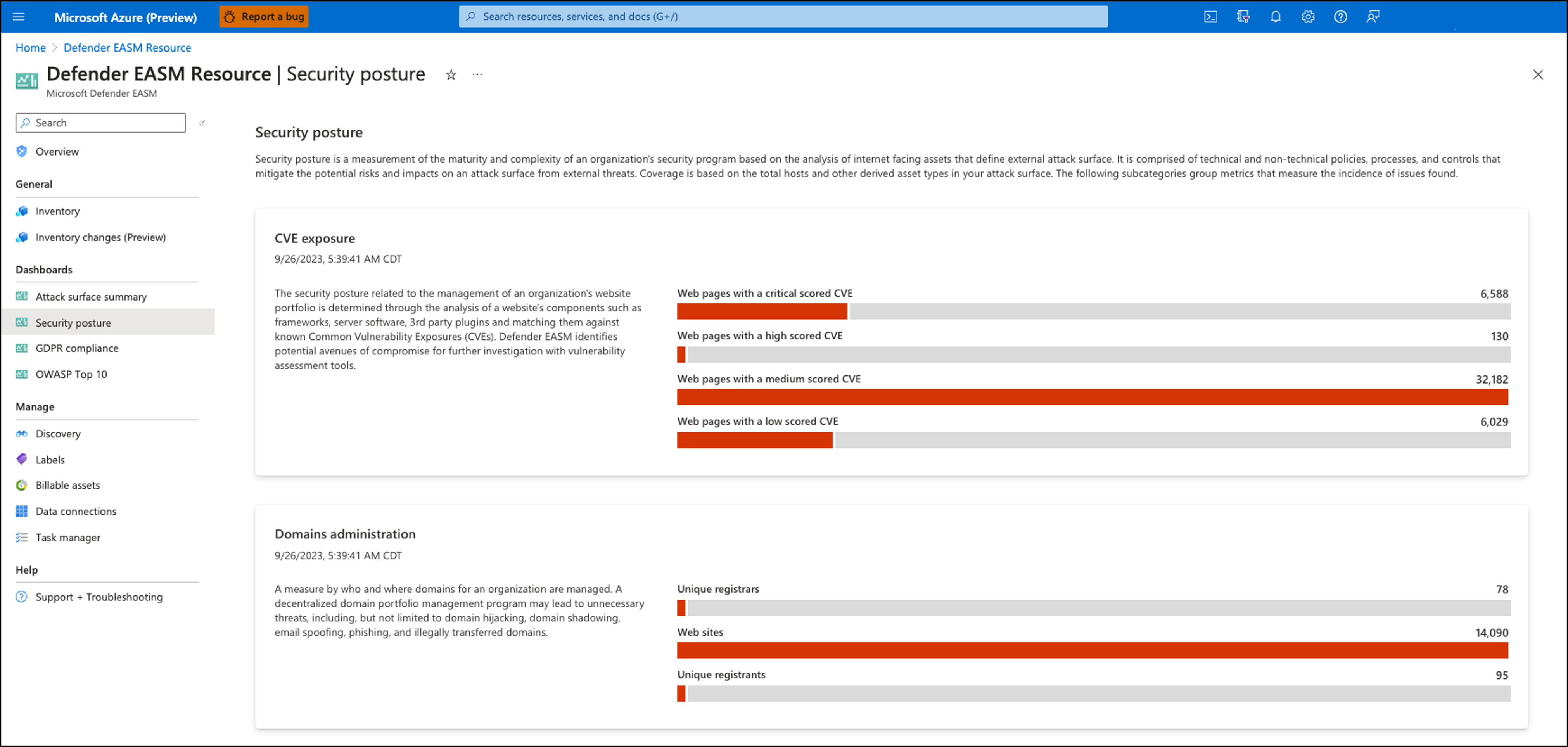

Defender EASM offre una serie di dashboard che consentono agli utenti di comprendere rapidamente l'infrastruttura online e i rischi principali per l'organizzazione. Questi dashboard sono progettati per fornire informazioni dettagliate su aree specifiche di rischio, tra cui vulnerabilità, conformità e igiene della sicurezza. Queste informazioni dettagliate consentono ai clienti di affrontare rapidamente i componenti della superficie di attacco che rappresentano il rischio maggiore per l'organizzazione.

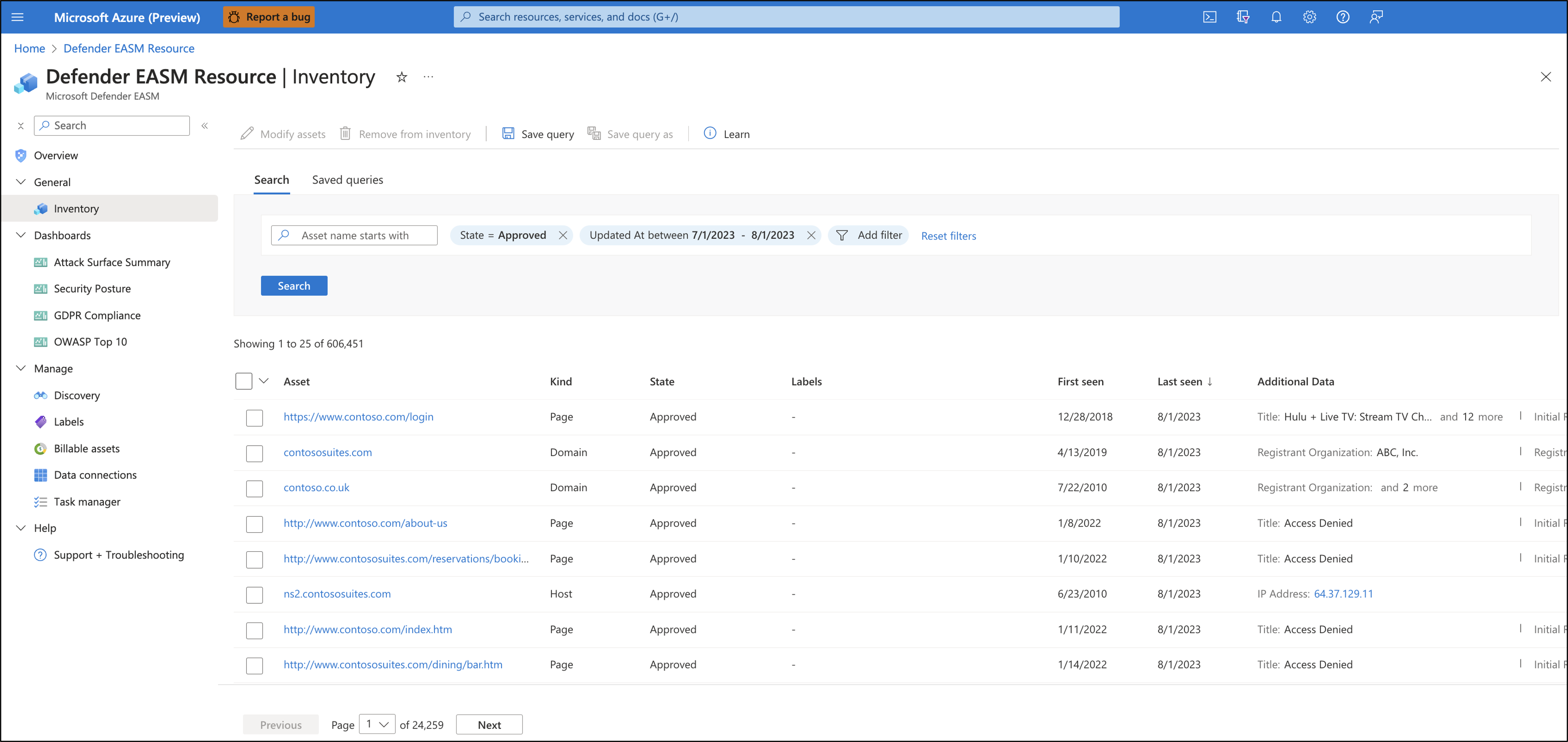

Gestione degli asset

I clienti possono filtrare l'inventario per visualizzare le informazioni dettagliate specifiche a cui si preoccupano di più. Il filtro offre un livello di flessibilità e personalizzazione che consente agli utenti di accedere a un subset specifico di asset. Ciò consente di sfruttare i dati di Defender EASM in base al caso d'uso specifico, indipendentemente dal fatto che la ricerca di asset che si connettono all'infrastruttura deprecata o l'identificazione di nuove risorse cloud.

Autorizzazioni utenti

Gli utenti a cui sono stati assegnati i ruoli Proprietario o Collaboratore possono creare, eliminare e modificare le risorse di Defender EASM e gli asset di inventario al suo interno. Questi ruoli possono usare tutte le funzionalità offerte nella piattaforma. Gli utenti a cui è stato assegnato il ruolo Lettore possono visualizzare i dati di Defender EASM, ma non possono creare, eliminare o modificare gli asset di inventario o la risorsa stessa.

Residenza dei dati, disponibilità e privacy

Gestione della superficie di attacco esterna di Microsoft Defender contiene dati globali e dati specifici del cliente. I dati Internet sottostanti sono dati Microsoft globali; le etichette applicate dai clienti sono considerate dati dei clienti. Tutti i dati dei clienti vengono archiviati nell'area geografica scelta dal cliente.

Ai fini della sicurezza, Microsoft raccoglie gli indirizzi IP degli utenti quando accedono. Questi dati vengono archiviati per un massimo di 30 giorni, ma possono essere archiviati più a lungo se necessario per analizzare potenziali usi fraudolenti o dannosi del prodotto.

Nel caso di un'area inattiva, solo i clienti nell'area interessata subiranno tempi di inattività.

Il framework di conformità Microsoft richiede l'eliminazione di tutti i dati dei clienti entro 180 giorni dall'organizzazione che non è più un cliente di Microsoft. Ciò include anche l'archiviazione dei dati dei clienti in posizioni offline, ad esempio i backup del database. Una volta eliminata una risorsa, non può essere ripristinata dai team. I dati dei clienti verranno conservati negli archivi dati per 75 giorni, ma non è possibile ripristinare la risorsa effettiva. Dopo il periodo di 75 giorni, i dati dei clienti verranno eliminati definitivamente.