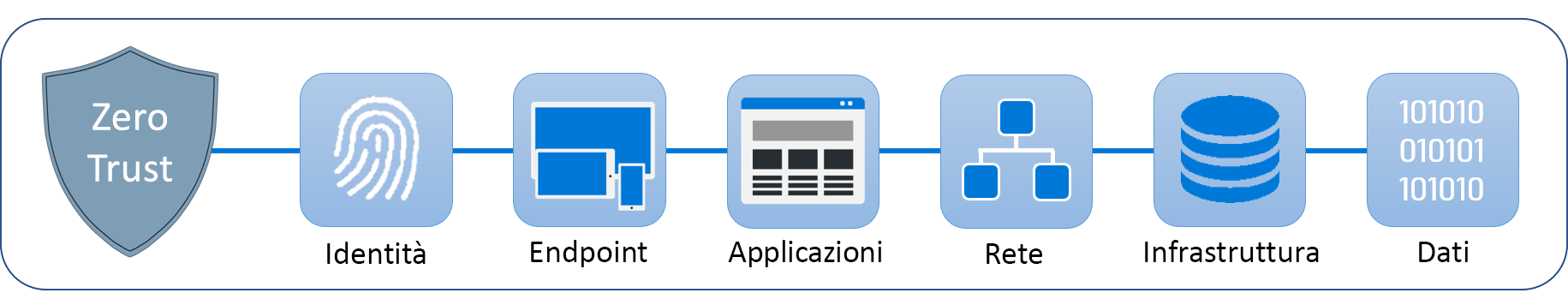

Modello di sicurezza Zero Trust

Zero Trust è una strategia di sicurezza end-to-end che monitora e controlla i sei pilastri principali della sicurezza: identità, endpoint, applicazioni, rete, infrastruttura e dati.

L'approccio Zero Trust risolve i problemi di sicurezza che emergono a causa dell'evoluzione del panorama digitale. Oggi quasi tutte le organizzazioni hanno una forza lavoro mobile, remota o ibrida, applicazioni cloud, dati archiviati in ambienti diversi e dispositivi registrati da diverse posizioni. In assenza di un modello di sicurezza affidabile, tutti questi fattori possono causare inavvertitamente una grave violazione della sicurezza.

In pratica, la regola "non fidarsi di nessuno e verificare tutto" suggerisce che ogni richiesta, dispositivo o utente non deve essere considerato attendibile e deve essere considerato una potenziale minaccia fino a quando non viene verificato da metodi di autenticazione avanzata, prima di consentire l'accesso alla rete. Ciò significa anche che gli utenti e i dispositivi possono accedere solo alle applicazioni o ai dati specifici di cui hanno bisogno.

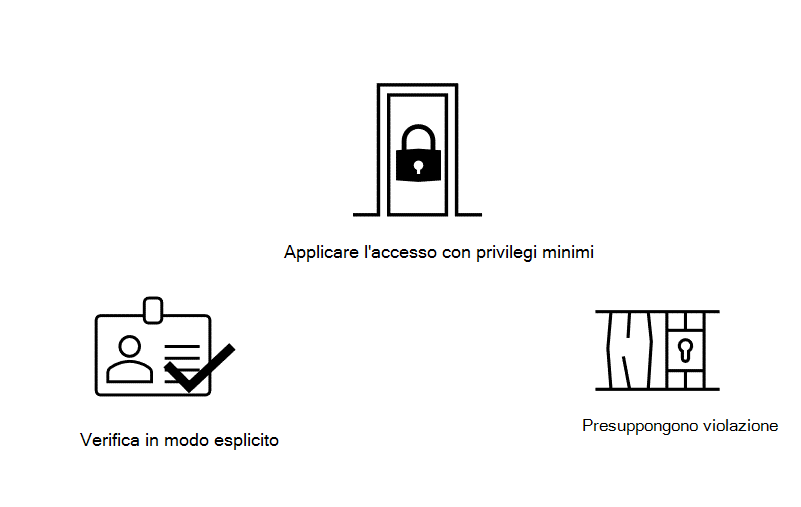

Principi Zero Trust

Il framework di sicurezza Zero Trust si basa su principi chiave per fornire più livelli di difesa:

- Verificare in modo esplicito: Zero Trust richiede una verifica dell'identità rigorosa per ogni utente e dispositivo che tenta di accedere alle risorse. Con Zero Trust, la verifica dell'identità di utenti e dispositivi è un processo continuo, spesso a più livelli. Ciò garantisce il monitoraggio e la convalida costanti di chi può accedere a cosa.

- Usare l'accesso con privilegi minimi: il principio dell'accesso con privilegi minimi garantisce che l'accesso degli utenti sia ridotto al minimo con JIT (Just-In-Time) e JEA (Just-Enough-Access). Ciò significa concedere l'accesso ai sistemi e alle applicazioni solo agli utenti autorizzati per attività specifiche per un tempo minimo.

- Presupporre una violazione: questo principio presuppone che gli utenti malintenzionati siano già nella rete e stiano cercando di spostarsi lateralmente per ottenere altre informazioni. Incorpora un approccio di negazione di tutto e usa il monitoraggio in tempo reale per valutare ogni richiesta rispetto ai comportamenti noti per limitare e controllare l'accesso. Presupporre una violazione si basa sulla mentalità di creare la necessaria separazione degli accessi per contenere i danni in una piccola area, riducendo al minimo l'impatto sull'azienda.