Introduzione

Nel loro modo più semplicistico, le reti sono una raccolta di dispositivi connessi. Questi dispositivi possono variare da laptop, desktop, smartphone e tablet, a dispositivi non usati nella pratica quotidianità come router, stampanti di rete e switch.

Le reti forniscono il backbone che consente la comunicazione tra persone, servizi e dispositivi. Queste consentono di trasmettere video, inviare messaggi, acquistare articoli, effettuare pagamenti bancari e molto altro ancora. La rete più grande del mondo, Internet, ha connesso tutto il mondo, rendendo il pianeta più piccolo di quanto i suoi abitanti immaginavano.

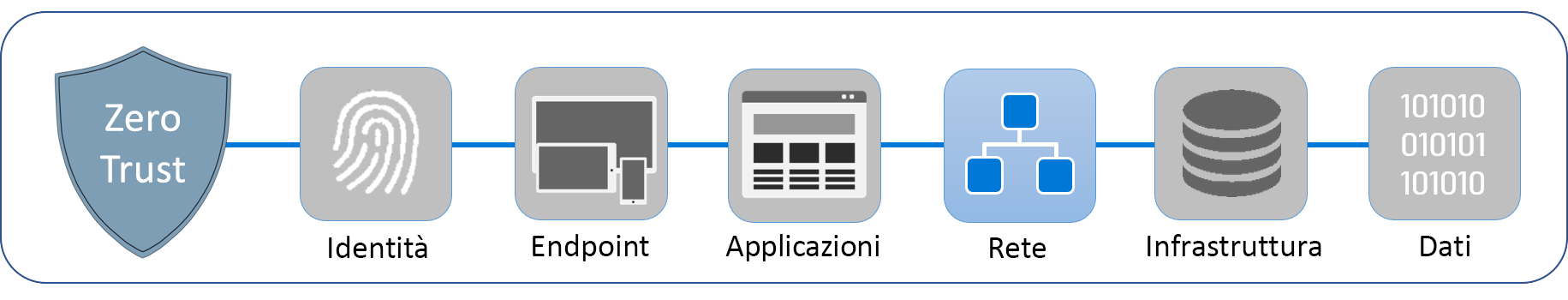

Man mano che i limiti vengono abbattuti, i dispositivi, i servizi e le app possono connettersi alle reti tramite cloud. Di conseguenza, la protezione delle reti è diventata più complessa. In questo senso è molto utile una strategia Zero Trust.

Zero Trust non è uno strumento, ma un modello di sicurezza che usa tre principi:

- Verifica in modo esplicito: eseguire sempre l'autenticazione e l'autorizzazione usando tutte le informazioni disponibili, tra cui posizione, identità, integrità del servizio o del dispositivo e altro ancora.

- Utilizzo dell'accesso con privilegi minimi: fornire solo l'accesso alla rete sufficiente per consentire a utenti, servizi e app di eseguire ciò di cui necessitano e solo quando ne hanno bisogno.

- Presupporre una violazione: supporre che tutti gli utenti e tutti gli elementi che tentano di accedere alla rete siano criminali informatici o malware e limitare l'accesso.

Una rete che segue principi Zero Trust presuppone che le violazioni degli attacchi informatici siano inevitabili e che ogni richiesta di accesso alla rete provenga da un'origine non attendibile. Lavorando su questo principio, Zero Trust consente di creare una difesa avanzata contro gli attacchi prima che si verifichino e riduce al minimo gli effetti di un attacco dannoso.

In questo modulo si apprenderà come l'approccio Zero Trust può proteggere la rete tramite la segmentazione. Si comprenderanno anche i confini di rete, l’utilizzo della protezione dalle minacce per individuare i punti deboli e il modo in cui la crittografia dei dati può ridurre al minimo la perdita di dati.