Applicazione dei criteri di BitLocker tramite Intune: problemi noti

Questo articolo consente di risolvere i problemi che possono verificarsi se si usano criteri di Microsoft Intune per gestire la crittografia BitLocker invisibile all'utente nei dispositivi. Il portale Intune indica se BitLocker non è riuscito a crittografare uno o più dispositivi gestiti.

Per iniziare a restringere la causa del problema, esaminare i log eventi come descritto in Risolvere i problemi di BitLocker. Concentrarsi sui log di gestione e operazioni nella cartella Log> applicazioni e servizidi Microsoft>Windows>BitLocker-API. Le sezioni seguenti forniscono altre informazioni su come risolvere gli eventi e i messaggi di errore indicati:

- ID evento 853: Errore: impossibile trovare un dispositivo di sicurezza TPM (Trusted Platform Module) compatibile nel computer

- ID evento 853: Errore: Crittografia unità BitLocker ha rilevato supporti di avvio (CD o DVD) nel computer

- ID evento 854: WinRE non è configurato

- ID evento 851: Produttore del contatto per l'aggiornamento del BIOS

- Messaggio di errore: Impossibile leggere la variabile UEFI 'SecureBoot'

- ID evento 846, 778 e 851: errore 0x80072f9a

- Messaggio di errore: Sono presenti impostazioni di Criteri di gruppo in conflitto per le opzioni di ripristino nelle unità del sistema operativo

Se non è presente una traccia chiara di eventi o messaggi di errore da seguire, altre aree da analizzare includono le aree seguenti:

- Esaminare i requisiti hardware per l'uso di Intune per gestire BitLocker nei dispositivi

- Esaminare la configurazione dei criteri di BitLocker

Per informazioni sulla procedura per verificare se i criteri di Intune applicano BitLocker correttamente, vedere Verificare che BitLocker funzioni correttamente.

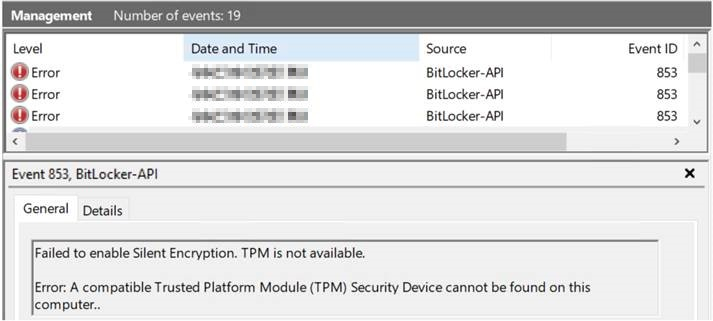

ID evento 853: Errore: impossibile trovare un dispositivo di sicurezza TPM (Trusted Platform Module) compatibile nel computer

L'ID evento 853 può contenere messaggi di errore diversi, a seconda del contesto. In questo caso, il messaggio di errore ID evento 853 indica che il dispositivo non sembra avere un TPM. Le informazioni sull'evento saranno simili all'evento seguente:

Causa dell'ID evento 853: Errore: impossibile trovare un dispositivo di sicurezza TPM (Trusted Platform Module) compatibile nel computer

Il dispositivo protetto potrebbe non avere un chip TPM o il BIOS del dispositivo potrebbe essere stato configurato per disabilitare il TPM.

Risoluzione per l'ID evento 853: Errore: impossibile trovare un dispositivo di sicurezza TPM (Trusted Platform Module) compatibile nel computer

Per risolvere questo problema, verificare le configurazioni seguenti:

- Il TPM è abilitato nel BIOS del dispositivo.

- Lo stato TPM nella console di gestione TPM è simile ai seguenti stati:

- Pronto (TPM 2.0)

- Inizializzato (TPM 1.2)

Per altre informazioni, vedere Risolvere i problemi relativi al TPM.

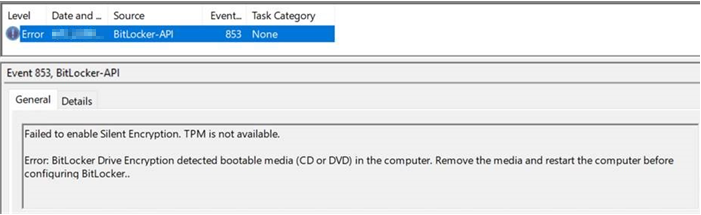

ID evento 853: Errore: Crittografia unità BitLocker ha rilevato supporti di avvio (CD o DVD) nel computer

In questo caso, viene visualizzato l'ID evento 853 e il messaggio di errore nell'evento indica che il supporto di avvio è disponibile per il dispositivo. Le informazioni sull'evento sono simili alle seguenti.

Causa dell'ID evento 853: Errore: Crittografia unità BitLocker ha rilevato supporti di avvio (CD o DVD) nel computer

Durante il processo di provisioning, la crittografia dell'unità BitLocker registra la configurazione del dispositivo per stabilire una baseline. Se la configurazione del dispositivo viene modificata in un secondo momento (ad esempio, se il supporto viene rimosso), viene avviata automaticamente la modalità di ripristino di BitLocker.

Per evitare questa situazione, il processo di provisioning si arresta se rileva un supporto rimovibile di avvio.

Risoluzione per l'ID evento 853: Errore: Crittografia unità BitLocker ha rilevato supporti di avvio (CD o DVD) nel computer

Rimuovere il supporto di avvio e riavviare il dispositivo. Dopo il riavvio del dispositivo, verificare lo stato di crittografia.

ID evento 854: WinRE non è configurato

Le informazioni sull'evento sono simili al seguente messaggio di errore:

Impossibile abilitare La crittografia invisibile all'utente. WinRe non è configurato.

Errore: questo PC non può supportare la crittografia del dispositivo perché WinRE non è configurato correttamente.

Causa dell'ID evento 854: WinRE non è configurato

Windows Recovery Environment (WinRE) è un sistema operativo Windows minimo basato su Windows Preinstallation Environment (Windows PE). WinRE include diversi strumenti che un amministratore può usare per ripristinare o reimpostare Windows e diagnosticare i problemi di Windows. Se un dispositivo non è in grado di avviare il normale sistema operativo Windows, il dispositivo tenta di avviare WinRE.

Il processo di provisioning abilita la crittografia delle unità BitLocker nell'unità del sistema operativo durante la fase di provisioning di Windows PE. Questa azione garantisce che l'unità sia protetta prima dell'installazione del sistema operativo completo. Il processo di provisioning crea anche una partizione di sistema da usare in caso di arresto anomalo del sistema.

Se WinRE non è disponibile nel dispositivo, il provisioning si arresta.

Risoluzione per l'ID evento 854: WinRE non è configurato

Questo problema può essere risolto verificando la configurazione delle partizioni del disco, lo stato di WinRE e la configurazione del caricatore di avvio di Windows seguendo questa procedura:

Passaggio 1: Verificare la configurazione delle partizioni del disco

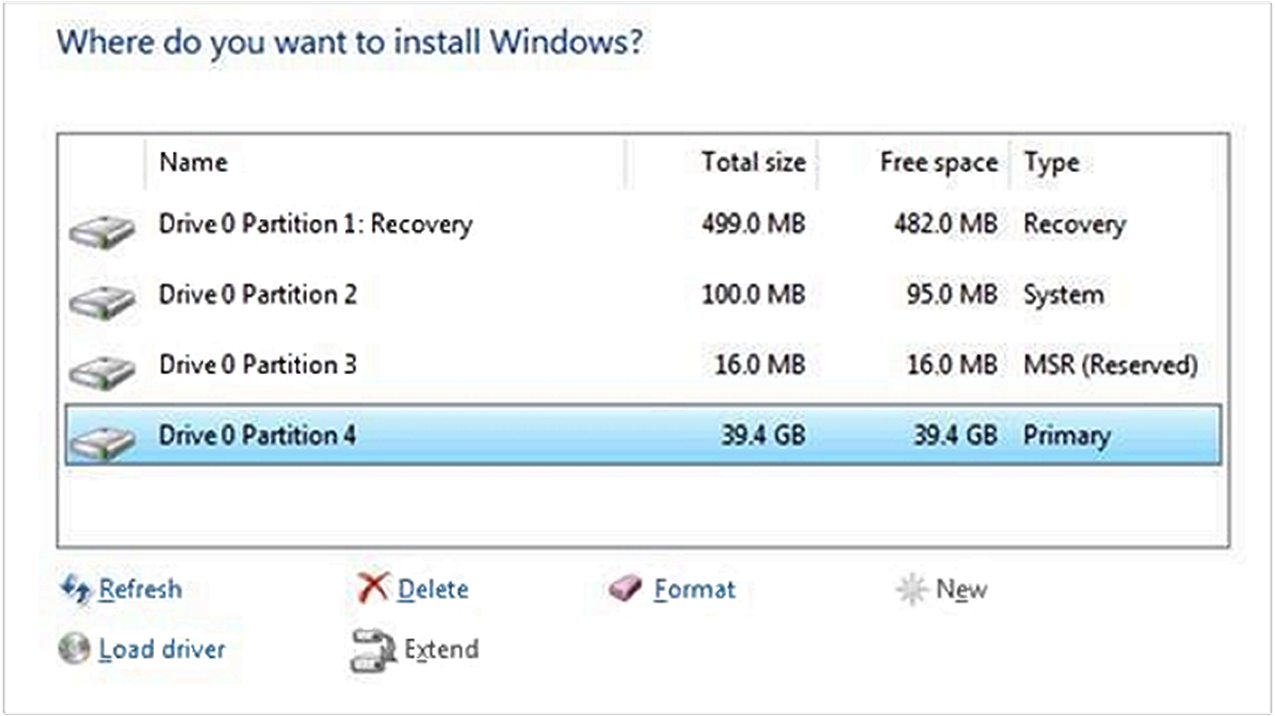

Le procedure descritte in questa sezione dipendono dalle partizioni del disco predefinite configurate da Windows durante l'installazione. Windows 11 e Windows 10 creare automaticamente una partizione di ripristino contenente il file Winre.wim. La configurazione della partizione è simile alla seguente.

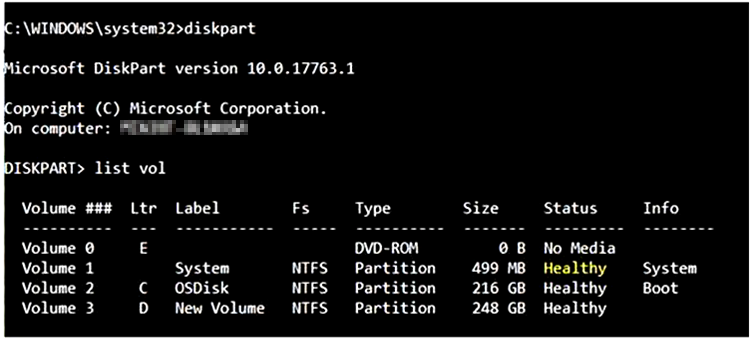

Per verificare la configurazione delle partizioni del disco, aprire una finestra del prompt dei comandi con privilegi elevati ed eseguire i comandi seguenti:

diskpart.exe

list volume

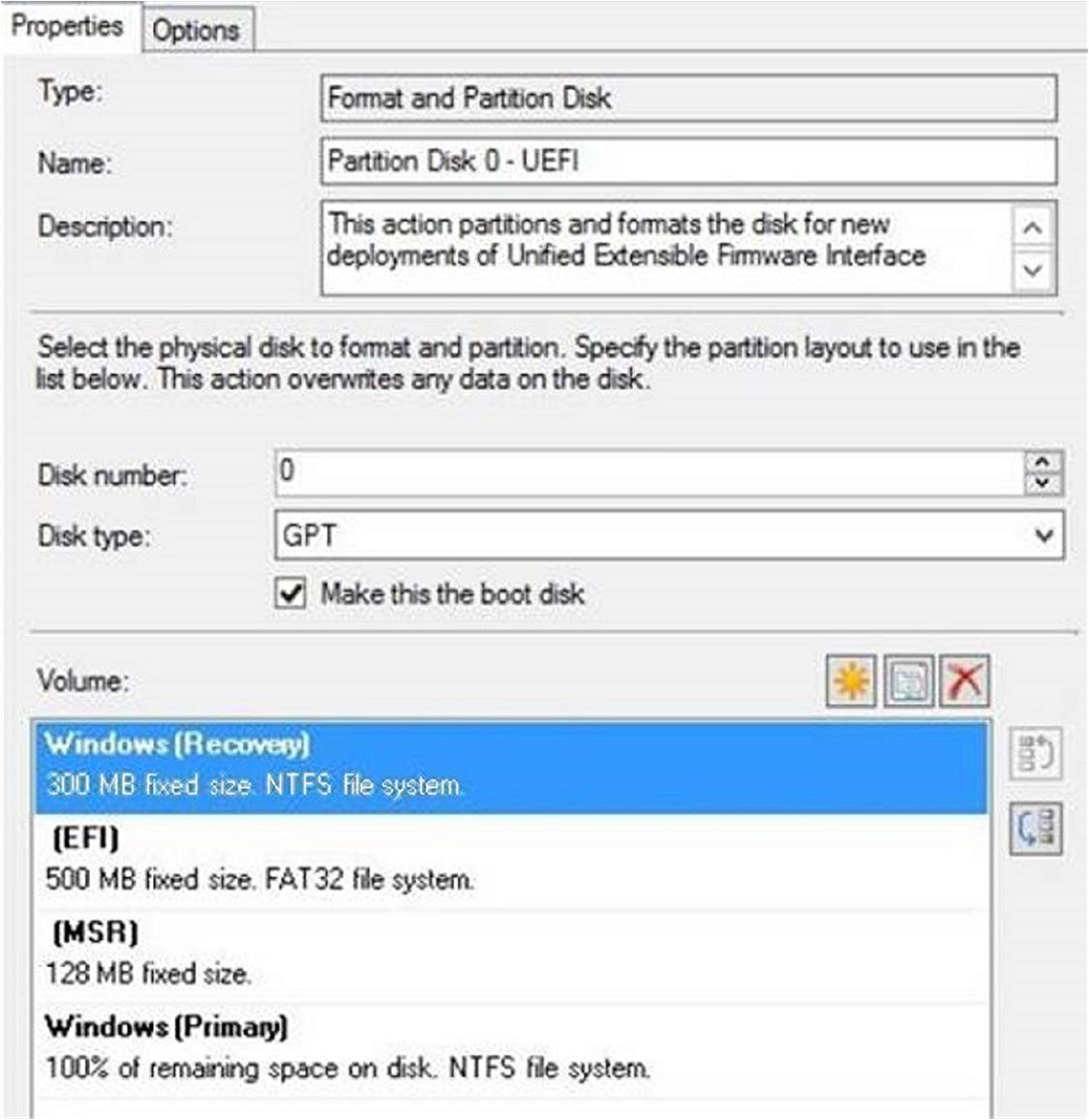

Se lo stato di uno dei volumi non è integro o se la partizione di ripristino è mancante, potrebbe essere necessario reinstallare Windows. Prima di reinstallare Windows, controllare la configurazione dell'immagine Windows di cui viene effettuato il provisioning. Assicurarsi che l'immagine usi la configurazione corretta del disco. La configurazione dell'immagine dovrebbe essere simile alla seguente (questo esempio proviene da Microsoft Configuration Manager):

Passaggio 2: Verificare lo stato di WinRE

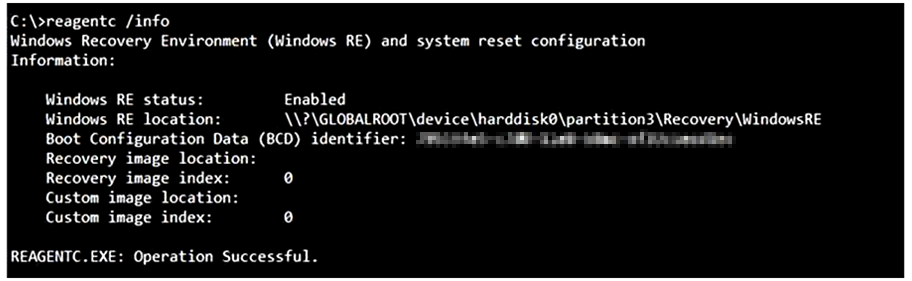

Per verificare lo stato di WinRE nel dispositivo, aprire una finestra del prompt dei comandi con privilegi elevati ed eseguire il comando seguente:

reagentc.exe /info

L'output di questo comando è simile al seguente.

Se lo stato di Ripristino Windows non è abilitato, eseguire il comando seguente per abilitarlo:

reagentc.exe /enable

Passaggio 3: Verificare la configurazione del caricatore di avvio di Windows

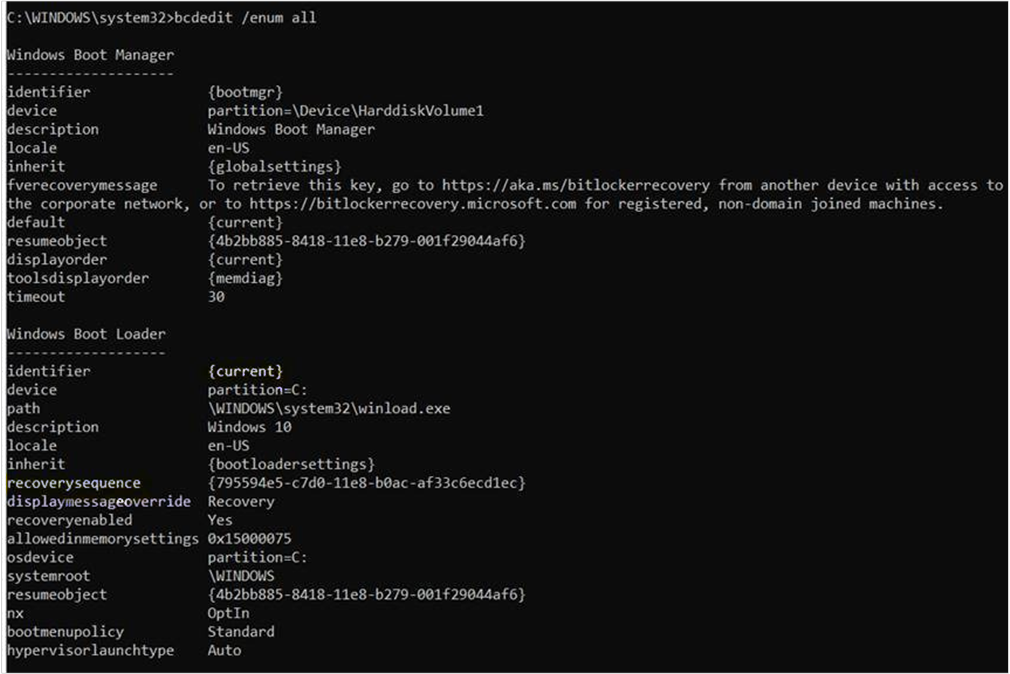

Se lo stato della partizione è integro, ma il comandoreagentc.exe /enable genera un errore, verificare se il caricatore di avvio di Windows contiene il GUID della sequenza di ripristino eseguendo il comando seguente in una finestra del prompt dei comandi con privilegi elevati:

bcdedit.exe /enum all

L'output di questo comando sarà simile all'output seguente:

Nell'output individuare la sezione Del caricatore di avvio di Windows che include l'identificatore di riga={current}. In tale sezione individuare l'attributo recoverysequence . Il valore di questo attributo deve essere un valore GUID, non una stringa di zeri.

ID evento 851: contattare il produttore per le istruzioni di aggiornamento del BIOS

Le informazioni sull'evento saranno simili al seguente messaggio di errore:

Impossibile abilitare La crittografia invisibile all'utente.

Errore: Crittografia unità BitLocker non può essere abilitata nell'unità del sistema operativo. Per istruzioni sull'aggiornamento del BIOS, contattare il produttore del computer.

Causa dell'ID evento 851: contattare il produttore per le istruzioni di aggiornamento del BIOS

Il dispositivo deve avere un BIOS UEFI (Unified Extensible Firmware Interface). La crittografia dell'unità BitLocker invisibile all'utente non supporta il BIOS legacy.

Risoluzione per l'ID evento 851: contattare il produttore per le istruzioni di aggiornamento del BIOS

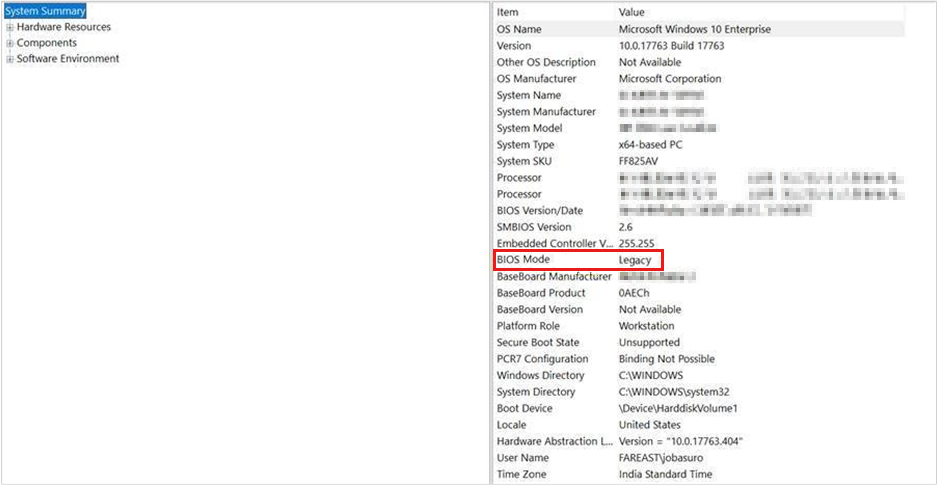

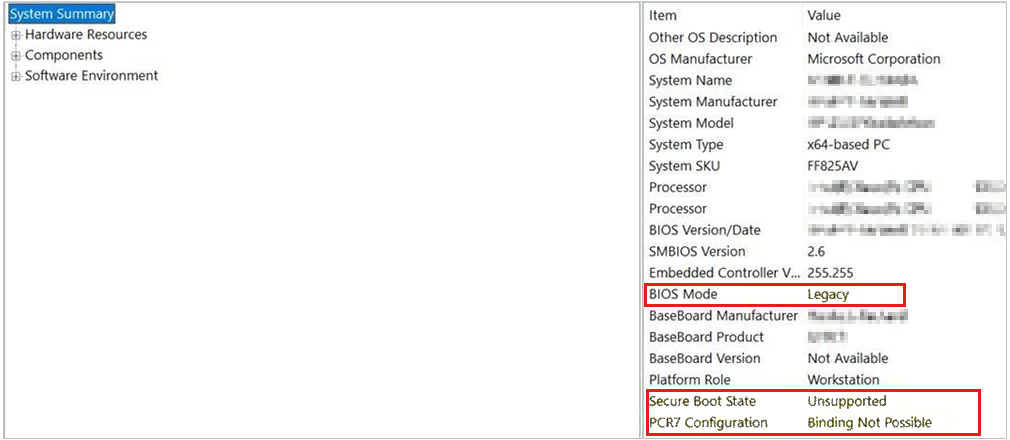

Per verificare la modalità BIOS, usare l'applicazione System Information seguendo questa procedura:

Selezionare Start e immettere msinfo32 nella casella Di ricerca .

Verificare che l'impostazione della modalità BIOS sia UEFI e non legacy.

Se l'impostazione modalità BIOS è Legacy, il firmware UEFI deve essere passato alla modalità UEFI o EFI . I passaggi per passare alla modalità UEFI o EFI sono specifici del dispositivo.

Nota

Se il dispositivo supporta solo la modalità legacy, non è possibile usare Intune per gestire Crittografia dispositivi BitLocker nel dispositivo.

Messaggio di errore: Impossibile leggere la variabile UEFI 'SecureBoot'

Viene visualizzato un messaggio di errore simile al seguente:

Errore: BitLocker non può usare l'avvio protetto per l'integrità perché non è stato possibile leggere la variabile UEFI 'SecureBoot'. Un privilegio obbligatorio non è mantenuto dal client.

Messaggio di causa dell'errore: impossibile leggere la variabile UEFI 'SecureBoot'

Un registro di configurazione della piattaforma (PCR) è una posizione di memoria nel TPM. In particolare, PCR 7 misura lo stato di avvio protetto. La crittografia dell'unità BitLocker invisibile all'utente richiede l'attivazione dell'avvio protetto.

Risoluzione del messaggio di errore: impossibile leggere la variabile UEFI 'SecureBoot'

Questo problema può essere risolto verificando il profilo di convalida PCR del TPM e lo stato di avvio protetto seguendo questa procedura:

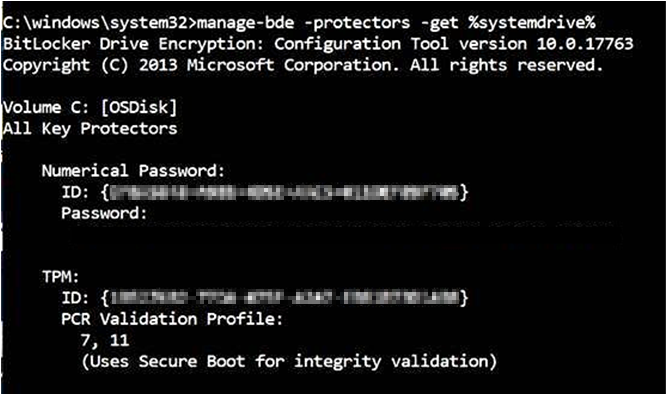

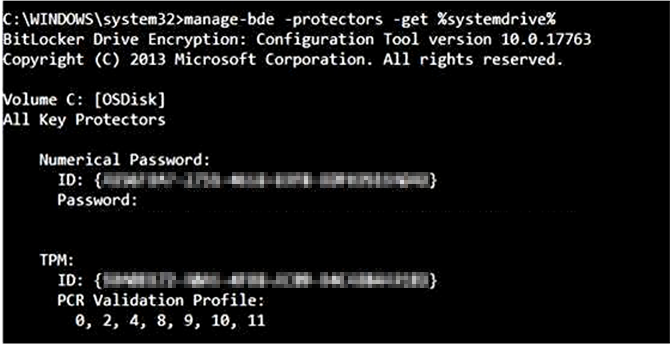

Passaggio 1: Verificare il profilo di convalida PCR del TPM

Per verificare che PCR 7 sia in uso, aprire una finestra del prompt dei comandi con privilegi elevati ed eseguire il comando seguente:

Manage-bde.exe -protectors -get %systemdrive%

Nella sezione TPM dell'output di questo comando verificare se l'impostazione Profilo di convalida PCR include 7, come indicato di seguito:

Se il profilo di convalida PCR non include 7 (ad esempio, i valori includono 0, 2, 4 e 11, ma non 7), l'avvio protetto non è attivato.

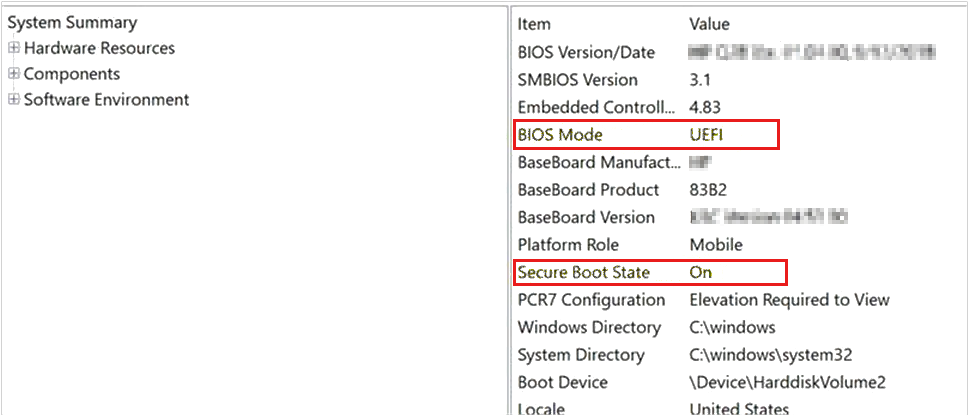

2: Verificare lo stato di avvio protetto

Per verificare lo stato di avvio protetto, usare l'applicazione System Information seguendo questa procedura:

Selezionare Start e immettere msinfo32 nella casella Di ricerca .

Verificare che l'impostazione Stato avvio protetto sia attivata, come indicato di seguito:

Se l'impostazione Stato di avvio protetto non è supportata, la crittografia BitLocker invisibile all'utente non può essere usata nel dispositivo.

Nota

Il cmdlet Di PowerShell Confirm-SecureBootUEFI può essere usato anche per verificare lo stato di avvio protetto aprendo una finestra di PowerShell con privilegi elevati ed eseguendo il comando seguente:

Confirm-SecureBootUEFI

Se il computer supporta l'avvio protetto e l'avvio protetto è abilitato, questo cmdlet restituisce "True".

Se il computer supporta l'avvio protetto e l'avvio protetto è disabilitato, questo cmdlet restituisce "False".

Se il computer non supporta l'avvio protetto o è un computer BIOS (non UEFI), questo cmdlet restituisce "Cmdlet non supportato in questa piattaforma".

ID evento 846, 778 e 851: errore 0x80072f9a

Considerare lo scenario descritto di seguito:

Intune criterio viene distribuito per crittografare un dispositivo Windows 10, versione 1809 e la password di ripristino viene archiviata in Microsoft Entra ID. Come parte della configurazione dei criteri, è stata selezionata l'opzione Consenti agli utenti standard di abilitare la crittografia durante Microsoft Entra join.

La distribuzione dei criteri ha esito negativo e l'errore genera gli eventiseguenti in Visualizzatore eventi nella cartella APIMicrosoft> Windows >BitLocker registri >applicazioni e servizi:

ID evento:846

Evento: non è stato possibile eseguire il backup delle informazioni di ripristino di Crittografia unità BitLocker per il volume C: nel Microsoft Entra ID.

TraceId: {cbac2b6f-1434-4faa-a9c3-597b17c1dfa3} Errore: Codice errore HResult sconosciuto: 0x80072f9a

ID evento:778

Evento: il volume C di BitLocker è stato ripristinato a uno stato non protetto.

ID evento: 851

Evento: non è stato possibile abilitare La crittografia invisibile all'utente.

Errore: codice di errore HResult sconosciuto: 0x80072f9a.

Questi eventi fanno riferimento al codice di errore 0x80072f9a.

Causa dell'ID evento 846, 778 e 851: errore 0x80072f9a

Questi eventi indicano che l'utente connesso non dispone dell'autorizzazione per leggere la chiave privata nel certificato generato come parte del processo di provisioning e registrazione. Di conseguenza, l'aggiornamento dei criteri MDM di BitLocker non riesce.

Il problema riguarda Windows 10 versione 1809.

Risoluzione per l'ID evento 846, 778 e 851: Errore 0x80072f9a

Per risolvere questo problema, installare l'aggiornamento del 21 maggio 2019 .

Messaggio di errore: Sono presenti impostazioni di Criteri di gruppo in conflitto per le opzioni di ripristino nelle unità del sistema operativo

Viene visualizzato un messaggio di errore simile al seguente:

Errore: Crittografia unità BitLocker non può essere applicata a questa unità perché sono presenti impostazioni di Criteri di gruppo in conflitto per le opzioni di ripristino nelle unità del sistema operativo. Non è possibile archiviare le informazioni di ripristino in Active Directory Domain Services quando non è consentita la generazione di password di ripristino. Chiedere all'amministratore di sistema di risolvere questi conflitti di criteri prima di tentare di abilitare BitLocker...

Risoluzione del messaggio di errore: sono presenti impostazioni di Criteri di gruppo in conflitto per le opzioni di ripristino nelle unità del sistema operativo

Per risolvere questo problema, esaminare le impostazioni dell'oggetto Criteri di gruppo per individuare eventuali conflitti. Per altre informazioni, vedere la sezione successiva Esaminare la configurazione dei criteri di BitLocker.

Per altre informazioni sugli oggetti Criteri di gruppo e BitLocker, vedere Informazioni di riferimento sulla Criteri di gruppo di BitLocker.

Esaminare la configurazione dei criteri di BitLocker

Per informazioni sulla procedura per usare i criteri insieme a BitLocker e Intune, vedere le risorse seguenti:

- Gestione di BitLocker per le aziende: gestione dei dispositivi aggiunti a Microsoft Entra ID

- Informazioni di riferimento sulla Criteri di gruppo di BitLocker

- Informazioni di riferimento sul provider di servizi di configurazione

- Provider di servizi di configurazione dei criteri - BitLocker

- BitLocker CSP

- Abilitare i criteri supportati da ADMX in MDM

- gpresult

Intune offre i tipi di imposizione seguenti per BitLocker:

- Automatico (applicato quando il dispositivo viene aggiunto Microsoft Entra ID durante il processo di provisioning. Questa opzione è disponibile in Windows 10 versione 1703 e successive.

- Invisibile all'utente (criteri di Endpoint Protection. Questa opzione è disponibile in Windows 10 versione 1803 e successive.

- Interattivo (criteri endpoint per le versioni di Windows precedenti a Windows 10 versione 1803).

Se il dispositivo viene eseguito Windows 10 versione 1703 o successiva, supporta Lo standby moderno (noto anche come Instant Go) ed è conforme a HSTI, aggiungendo il dispositivo a Microsoft Entra ID attiva la crittografia automatica del dispositivo. Non è necessario un criterio di protezione degli endpoint separato per applicare la crittografia del dispositivo.

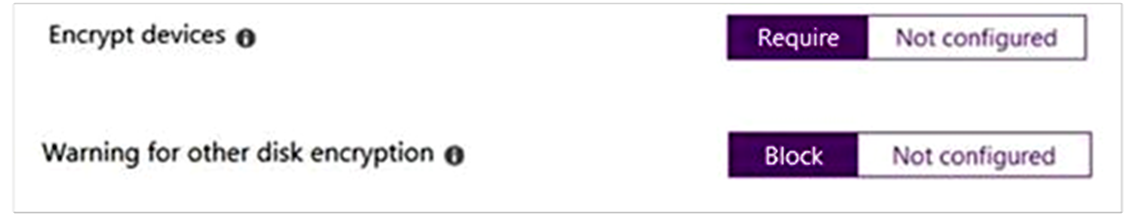

Se il dispositivo è conforme a HSTI ma non supporta Lo standby moderno, è necessario configurare criteri di protezione degli endpoint per applicare la crittografia dell'unità BitLocker invisibile all'utente. Le impostazioni per questo criterio devono essere simili alle impostazioni seguenti:

I riferimenti URI OMA per queste impostazioni sono i seguenti:

URI OMA: ./Device/Vendor/MSFT/BitLocker/RequireDeviceEncryption

Tipo di valore: Integer

Valore: 1 (1 = Richiedi, 0 = Non configurato)URI OMA: ./Device/Vendor/MSFT/BitLocker/AllowWarningForOtherDiskEncryption

Tipo di valore: Integer

Valore: 0 (0 = Bloccato, 1 = Consentito)

Nota

A causa di un aggiornamento del provider di servizi di configurazione dei criteri di BitLocker, se il dispositivo usa Windows 10 versione 1809 o successiva, è possibile usare criteri di protezione degli endpoint per applicare crittografia dispositivo BitLocker invisibile all'utente anche se il dispositivo non è conforme a HSTI.

Nota

Se l'impostazione Avviso per altre crittografie dischi è impostata su Non configurato, la procedura guidata di crittografia unità BitLocker deve essere avviata manualmente.

Se il dispositivo non supporta lo standby moderno ma è conforme a HSTI e usa una versione di Windows precedente a Windows 10, versione 1803, un criterio di protezione degli endpoint con le impostazioni descritte in questo articolo fornisce la configurazione dei criteri al dispositivo. Tuttavia, Windows notifica all'utente di abilitare manualmente Crittografia unità BitLocker. Quando l'utente seleziona la notifica, avvia la procedura guidata Crittografia unità BitLocker.

Intune fornisce impostazioni che possono essere usate per configurare la crittografia automatica dei dispositivi per i dispositivi Autopilot per gli utenti standard. Ogni dispositivo deve soddisfare i requisiti seguenti:

- Essere conforme a HSTI

- Supporto dello standby moderno

- Usare Windows 10 versione 1803 o successiva

I riferimenti URI OMA per queste impostazioni sono i seguenti:

- URI OMA: ./Device/Vendor/MSFT/BitLocker/AllowStandardUserEncryption

Tipo di valore: valore intero : 1

Nota

Questo nodo funziona insieme ai nodi RequireDeviceEncryption e AllowWarningForOtherDiskEncryption . Per questo motivo, quando vengono impostate le impostazioni seguenti:

- RequireDeviceEncryption su 1

- AllowStandardUserEncryption su 1

- AllowWarningForOtherDiskEncryption to 0

Intune applica la crittografia BitLocker invisibile all'utente per i dispositivi Autopilot con profili utente standard.

Verifica del corretto funzionamento di BitLocker

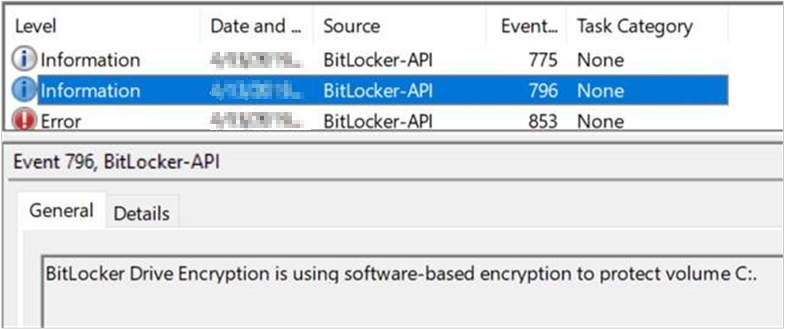

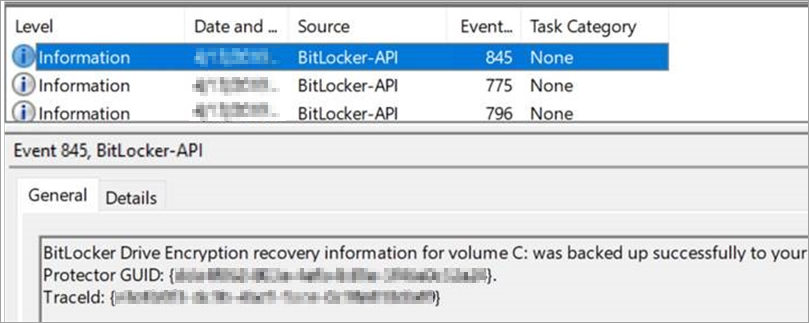

Durante le normali operazioni, la crittografia dell'unità BitLocker genera eventi come l'ID evento 796 e l'ID evento 845.

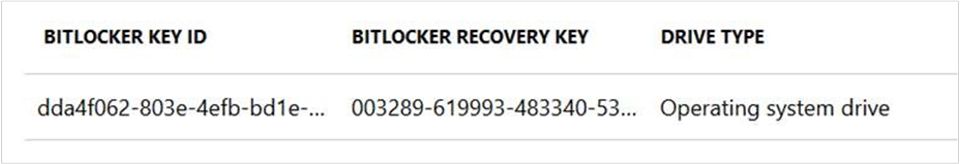

È anche possibile determinare se la password di ripristino di BitLocker è stata caricata in Microsoft Entra ID controllando i dettagli del dispositivo nella sezione dispositivi Microsoft Entra.

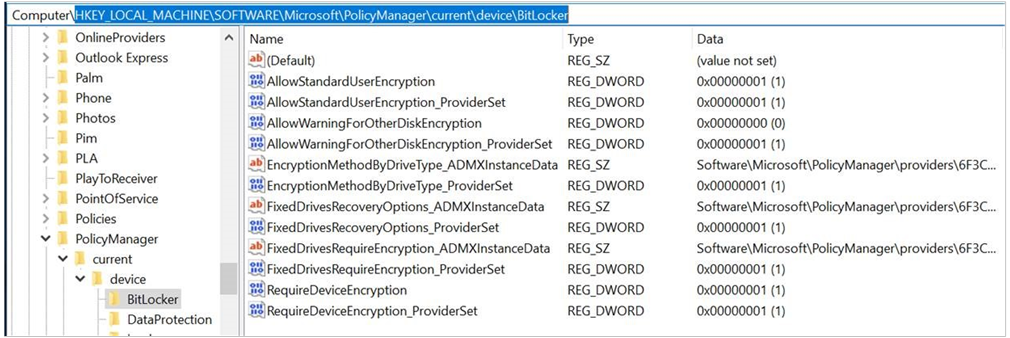

Nel dispositivo controllare il registro Editor per verificare le impostazioni dei criteri nel dispositivo. Verificare le voci nelle sottochiavi seguenti:

HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\PolicyManager\current\device\BitLockerHKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\PolicyManager\current\device