Linee guida per la risoluzione dei problemi di Windows LAPS

Questa guida fornisce i concetti fondamentali da usare per la risoluzione dei problemi relativi alla soluzione password dell'amministratore locale di Windows (Windows LAPS).

Windows LAPS è una funzionalità di Windows che gestisce e esegue automaticamente il backup della password di un account amministratore locale nei dispositivi aggiunti a Microsoft Entra o aggiunti a Windows Server Active Directory. È anche possibile usare Windows LAPS per gestire e eseguire automaticamente il backup della password dell'account DSRM (Directory Services Repair Mode) nei controller di dominio di Active Directory di Windows Server. Un amministratore autorizzato può recuperare la password DSRM e usarla. Per altre informazioni, vedere Che cos'è Windows LAPS?

Note

- Questo articolo riguarda Windows LAPS (la nuova funzionalità), non per i LAPS legacy o la versione precedente di LAPS.

- Questo articolo elenca solo alcune delle principali cause radice possibili. Altre cause possono esistere anche ma rimangono sconosciute.

- L'elenco seguente contiene gli ID evento più comuni e potrebbe non includere tutti gli eventi LAPS di Windows.

Risoluzione dei problemi di Windows LAPS con gli eventi di Windows

Per visualizzare gli eventi LAPS di Windows, passare a Registri applicazioni e servizi Microsoft>>Windows>LAPS>Operational in Visualizzatore eventi.

Note

- L'elaborazione di Windows LAPS inizia con l'ID evento 10003 e termina con l'evento ID 10004.

- Se l'elaborazione del ciclo corrente non riesce per qualsiasi motivo, viene registrato l'ID evento 10005.

Windows LAPS include due scenari:

Windows LAPS Active Directory

I computer client sono configurati per archiviare la password in Active Directory.

Windows LAPS Azure Microsoft Entra ID

I computer client sono configurati per archiviare la password in Microsoft Entra ID.

La tabella seguente elenca gli ID evento registrati in scenari diversi:

| ID evento | Scenario |

|---|---|

| 10006 | Windows LAPS Active Directory |

| 10011 | Windows LAPS Active Directory |

| 10012 | Windows LAPS Active Directory |

| 10013 | Windows LAPS Active Directory e Microsoft Entra ID |

| 10017 | Windows LAPS Active Directory |

| 10019 | Windows LAPS Active Directory e Microsoft Entra ID |

| 10025 | Windows LAPS Microsoft Entra ID |

| 10026 | Windows LAPS Microsoft Entra ID |

| 10027 | Windows LAPS Active Directory e Microsoft Entra ID |

| 10028 | Windows LAPS Microsoft Entra ID |

| 10032 | Windows LAPS Microsoft Entra ID |

| 10034 | Windows LAPS Active Directory |

| 10035 | Windows LAPS Active Directory |

| 10048 | Windows LAPS Active Directory e Microsoft Entra ID |

| 10049 | Windows LAPS Active Directory e Microsoft Entra ID |

| 10056 | Windows LAPS Active Directory |

| 10057 | Windows LAPS Active Directory |

| 10059 | Windows LAPS Microsoft Entra ID |

| 10065 | Windows LAPS Active Directory |

ID evento 10006

LAPS password encryption is required but the Active Directory domain is not yet at 2016 domain functional level. The password was not updated and no changes will be made until this is corrected

Per impostazione predefinita, Windows LAPS crittografa la password dell'account gestito nel computer client. Per supportare la crittografia, il livello di funzionalità del dominio deve essere Windows Server 2016.

Risoluzione

- Aumentare il livello di funzionalità del dominio, se necessario.

- Disabilitare i Criteri di gruppo Abilita crittografia password per i computer client.

Note

Non è consigliabile disabilitare la crittografia delle password archiviata nel controller di dominio.

ID evento 10011

LAPS failed when querying Active Directory for the current computer state

Windows LAPS periodicamente (ogni ora) esegue query su Active Directory per verificare lo stato del computer e il computer client usa il servizio Netlogon per individuare un controller di dominio.

Risoluzione

Se ci si trova in un ambiente in cui è disponibile la connettività solo a un controller di dominio scrivibile, aprire le porte di rete tra il computer client e il controller di dominio.

Per altre informazioni, vedere Panoramica del servizio e requisiti delle porte di rete per Windows.

ID evento 10012

The Active Directory schema has not been updated with the necessary LAPS attributes

Per introdurre Windows LAPS, è necessario estendere lo schema con gli attributi LAPS di Windows. In alternativa, se si usa Windows LAPS in modalità di emulazione LAPS legacy, è necessario estendere lo schema con gli attributi LAPS legacy. Questo problema si verifica per uno dei motivi seguenti:

Causa radice 1

Lo schema non è stato esteso con i nuovi attributi LAPS di Windows.

Causa radice 2

Esiste una replica di Active Directory temporanea tra il controller di dominio locale (DC) e il controller di dominio primario (PDC).

Causa radice 3

Problema di replica di Active Directory nel controller di dominio locale.

Risoluzione della causa radice 1

Eseguire il Update-LapsADSchema cmdlet di PowerShell per aggiornare lo schema di Active Directory usando i privilegi di amministratore dello schema.

Se si usa l'emulazione LAPS legacy, estendere lo schema con il Update-AdmPwdADSchema cmdlet di PowerShell (questa azione richiede prima di tutto l'installazione del prodotto LAPS legacy).

Risoluzione della causa radice 2

A causa della latenza di replica, gli attributi dello schema non sono stati replicati nel controller di dominio locale. È possibile usare lo snap-in LDP o ADSIEDIT per identificare se gli attributi dello schema LAPS di Windows sono stati replicati. Forzare la replica di Active Directory della partizione dello schema con il master dello schema usando il comando seguente:

repadmin /replicate DC2.contoso.com PDC.contoso.com CN=Schema,CN=Configuration,DC=contoso,dc=com /force

Note

- Sostituire

DC2.contoso.comcon il nome del controller di dominio identificato dall'ID evento 10055 nei registri eventi di Windows LAPS. - Sostituire

PDC.contoso.comcon il nome del PDC nell'ambiente. È possibile identificare il PDC usando ilnltest /dsgetdc:contoso.com /pdc /forcecomando .

Risoluzione della causa radice 3

Si è verificato un problema di replica di Active Directory tra il controller di dominio locale e altri controller di dominio nel dominio. È possibile visualizzare l'ID evento 10055 nei registri eventi di Windows LAPS per verificare il nome del controller di dominio ed eseguire il repadmin /showreps comando per identificare eventuali errori di replica.

Per altre informazioni, vedere Risoluzione dei problemi di replica di Active Directory.

ID evento 10013

LAPS failed to find the currently configured local administrator account

Windows LAPS legge il nome dell'amministratore locale da Criteri di gruppo o l'impostazione nome dell'account amministratore di Intune da gestire. Se questa impostazione non è configurata, cercherà l'account locale con un ID di sicurezza (SID) che termina con 500 (amministratore). Se Windows LAPS non riesce a trovare l'account, viene registrato l'ID evento 10013.

Nella versione corrente di Windows LAPS non esiste alcuna funzionalità per creare l'utente gestito.

Risoluzione

Verificare e verificare che l'utente gestito sia presente negli utenti locali usando uno dei metodi seguenti:

- Usare lusrmgr.msc per aprire Utenti e gruppi locali.

- Eseguire il comando

net user.Note

Assicurarsi che non siano presenti spazi finali all'inizio e alla fine dell'account.

ID evento 10017

LAPS failed to update Active Directory with the new password. The current password has not been modified

Si tratta di un evento di stato alla fine di un ciclo di elaborazione LAPS di Windows. Questo evento non ha alcuna causa radice, quindi è necessario esaminare l'elaborazione precedente degli eventi in cui Windows LAPS ha riscontrato un problema.

Risoluzione

- Aprire un prompt dei comandi di PowerShell con privilegi elevati ed eseguire il

Invoke-lapsPolicyProcessingcmdlet . - Aprire Visualizzatore eventi e passare a Registri>>applicazioni e servizi Microsoft Windows>LAPS>Operational.

- Filtrare l'elaborazione più recente degli eventi a partire dall'ID evento 10003 fino all'ID evento 10005.

- Correggere eventuali errori prima dell'ID evento 10017.

ID evento 10019

LAPS failed to update the local admin account with the new password

Windows LAPS non può aggiornare la password dell'account utente gestito in locale nel computer locale. Windows LAPS ha trovato l'utente gestito, ma ha avuto problemi a modificare la password.

Risoluzione

- Identificare se si verifica un problema di risorsa, ad esempio una perdita di memoria o un problema di memoria insufficiente. Riavviare il computer per verificare se si osserva un errore simile.

- Un'applicazione o un driver di filtro di terze parti che gestisce lo stesso utente gestito non consente a Windows LAPS di gestire la password.

ID evento 10025

Azure discovery failed

Il dispositivo (aggiunto a Microsoft Entra o aggiunto ibrido) configurato con Windows LAPS per archiviare le password in Microsoft Entra ID deve individuare l'endpoint di registrazione dell'organizzazione.

Risoluzione

- Verificare che sia possibile connettersi correttamente all'endpoint di registrazione (

https://enterpriseregistration.windows.net). Se si apre Microsoft Edge o Google Chrome e ci si connette all'endpoint di registrazione (https://enterpriseregistration.windows.net), viene visualizzato un messaggio "Endpoint non trovato". Questo messaggio indica che è possibile connettersi all'endpoint di registrazione dell'organizzazione. - Se si usa un server proxy, verificare che il proxy sia configurato nel contesto di sistema. È possibile aprire un prompt dei comandi con privilegi elevati ed eseguire il

netsh winhttp show proxycomando per visualizzare il proxy.

ID evento 10026

LAPS was unable to authenticate to Azure using the device identity

Questo problema si verifica se si verifica un problema con il token di aggiornamento primario (PRT) del dispositivo.

Risoluzione

- Verificare di aver abilitato la funzionalità Windows LAPS nel tenant di Azure.

- Verificare che il computer non sia stato eliminato o disabilitato nel tenant di Azure.

- Aprire un prompt dei comandi, eseguire il

dsregcmd /statuscomando e verificare la presenza di eventuali errori nelle sezioni seguenti:Device statusSSO dataDiagnostic data

- Verificare il messaggio di errore usando il comando dsregcmd e risolvere il problema.

- Risolvere i problemi relativi ai dispositivi aggiunti all'ambiente ibrido di Microsoft Entra usando Risolvere i problemi relativi ai dispositivi aggiunti all'ambiente ibrido di Microsoft Entra.

- Usare lo strumento di risoluzione dei problemi di registrazione dei dispositivi per identificare e risolvere eventuali problemi di registrazione del dispositivo.

- Se viene visualizzato un messaggio di errore, vedere Codici di errore di autenticazione e autorizzazione di Microsoft Entra per la descrizione dell'errore e ulteriori operazioni di risoluzione dei problemi.

ID evento 10027

LAPS was unable to create an acceptable new password. Please verify that the LAPS password length and complexity policy is compatible with the domain and local password policy settings

Windows LAPS non può aggiornare la password dell'account utente gestito in locale nel computer locale. Windows LAPS ha trovato l'utente gestito, ma ha avuto problemi a modificare la password.

Risoluzione

Controllare i criteri password nel computer eseguendo il

net accountscomando in un prompt dei comandi. Convalidare uno dei criteri password se non soddisfano i criteri dei criteri password configurati da Windows LAPS, ad esempio la complessità delle password, la lunghezza della password o l'età delle password.Identificare se l'impostazione viene applicata tramite un oggetto Criteri di gruppo locale, un oggetto Criteri di gruppo di dominio o impostazioni di sicurezza locali eseguendo il

GPRESULT /hcomando . Modificare l'oggetto Criteri di gruppo o le impostazioni di sicurezza in modo che corrispondano alle impostazioni della password dell'oggetto Criteri di gruppo LAPS di Windows. Le impostazioni vengono configurate tramite l'impostazione Impostazioni password nell'oggetto Criteri di gruppo o in Intune (MDM).Note

I criteri password configurati in Active Directory, nell'oggetto Criteri di gruppo locale o nelle impostazioni di sicurezza devono corrispondere alle impostazioni della password di Windows LAPS oppure devono contenere impostazioni inferiori a quelle della configurazione delle impostazioni password di Windows LAPS.

Controllare se sono presenti filtri password di terze parti che potrebbero bloccare l'impostazione della password.

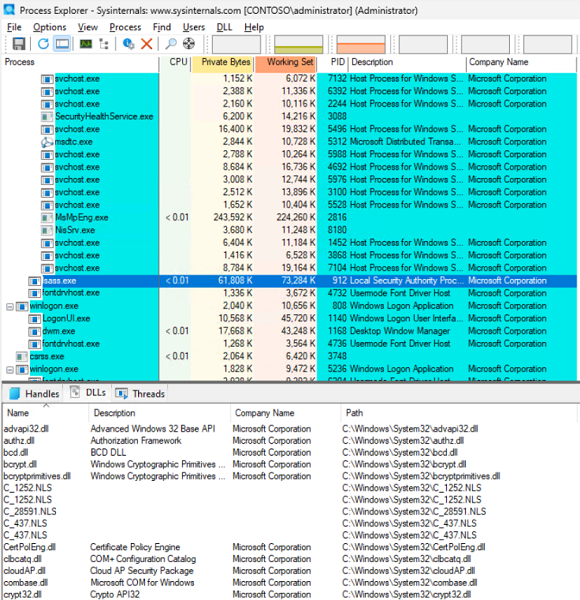

Scaricare Esplora processi.

Estrarre ed eseguire Esplora processi come amministratore.

Selezionare il processo di LSASS.exe nel riquadro sinistro.

Selezionare Visualizza>mostra riquadro inferiore.

Selezionare Visualizza>DLL visualizzazione>riquadro inferiore.

Nel riquadro inferiore vengono visualizzate le DLL o i moduli caricati. Identificare se sono presenti moduli di terze parti usando il campo Nome società (moduli diversi da Microsoft).

Esaminare l'elenco di DLL per identificare se il nome della DLL di terze parti (modulo) contiene alcune parole chiave, ad esempio "sicurezza", "password" o "criteri". Disinstallare o arrestare l'applicazione o il servizio che potrebbe usare questa DLL.

Computer aggiunto a Microsoft Entra ID

È possibile gestire l'ID Microsoft Entra o i dispositivi aggiunti ibrida usando gestione di dispositivi mobili (MDM) (Intune), oggetti Criteri di gruppo locali o qualsiasi software di terze parti simile.

- Controllare i criteri password nel computer eseguendo il

net accountscomando in un prompt dei comandi. Convalidare uno dei criteri password se non soddisfano i criteri dei criteri password configurati da Windows LAPS, ad esempio la complessità delle password, la lunghezza della password o l'età delle password. - Identificare se i criteri in conflitto vengono applicati tramite Intune, oggetti Criteri di gruppo locali o un software di terze parti simile, ad esempio Intune, per gestire i criteri password nel computer.

ID evento 10028

LAPS failed to update Azure Active Directory with the new password

Il computer client Windows LAPS aggiorna periodicamente le password. Questo evento viene visualizzato se il computer client configurato con Windows LAPS non può aggiornare la password a Microsoft Entra ID.

Risoluzione

- Verificare di aver abilitato la funzionalità Windows LAPS nel tenant di Azure.

- Verificare che il computer non sia stato eliminato o disabilitato nel tenant di Azure.

- Aprire un prompt dei comandi ed eseguire il

dsregcmd /statuscomando per verificare la presenza di eventuali errori nelle sezioni seguenti:Device statusSSO dataDiagnostic data

- Verificare il messaggio di errore usando il comando dsregcmd e risolvere il problema.

- Usare Risolvere i problemi relativi ai dispositivi aggiunti all'ambiente ibrido di Microsoft Entra per risolvere i problemi relativi ai dispositivi aggiunti all'ambiente ibrido di Microsoft Entra.

- Usare lo strumento di risoluzione dei problemi di registrazione dei dispositivi per identificare e risolvere eventuali problemi di registrazione del dispositivo.

- Se viene visualizzato un messaggio di errore, vedere Codici di errore di autenticazione e autorizzazione di Microsoft Entra per la descrizione dell'errore e ulteriori operazioni di risoluzione dei problemi.

ID evento 10032

LAPS was unable to authenticate to Azure using the device identity

Potrebbero verificarsi problemi relativi all'autenticazione di Microsoft Entra quando si usa il token di aggiornamento primario del dispositivo.

Risoluzione

- Verificare di aver abilitato la funzionalità LAPS di Windows nel tenant di Azure.

- Verificare che il computer non sia stato eliminato o disabilitato nel tenant di Azure.

- Aprire un prompt dei comandi ed eseguire il

dsregcmd /statuscomando per verificare la presenza di eventuali errori nelle sezioni seguenti:Device statusSSO dataDiagnostic data

- Verificare il messaggio di errore usando il comando dsregcmd e risolvere il problema.

- Usare Risolvere i problemi relativi ai dispositivi aggiunti all'ambiente ibrido di Microsoft Entra per risolvere i problemi relativi ai dispositivi aggiunti all'ambiente ibrido di Microsoft Entra.

- Usare lo strumento di risoluzione dei problemi di registrazione dei dispositivi per identificare e risolvere eventuali problemi di registrazione del dispositivo.

- Se viene visualizzato un messaggio di errore, vedere Codici di errore di autenticazione e autorizzazione di Microsoft Entra per la descrizione dell'errore e ulteriori operazioni di risoluzione dei problemi.

ID evento 10034

The configured encryption principal is an isolated (ambiguous) name. This must be corrected before the configured account's password can be managed. Please specify the name in either user@domain.com or domain\user format.

L'entità di crittografia viene configurata tramite l'impostazione Configura decrittografie password autorizzate usando oggetti Criteri di gruppo o MDM (Intune). Sembra che l'impostazione non sia configurata correttamente.

Risoluzione

Correggere la configurazione di Intune o oggetto Criteri di gruppo. Questa impostazione accetta due valori:

- SID di un gruppo di dominio o di un utente

- Nome gruppo in <Nome dominio\<Nome>> gruppo, <Nome> dominio\<Nome> utente o <Nome> utente@<Nome dominio>

Note

Verificare che non siano presenti spazi finali all'inizio e alla fine dell'impostazione.

ID evento 10035

The configured encryption principal name could not be mapped to a known account. This must be corrected before the configured account's password can be managed.

L'entità di crittografia viene configurata tramite l'impostazione Configura decrittografie password autorizzate usando oggetti Criteri di gruppo o MDM (Intune). L'impostazione accetta un SID o un nome di gruppo di dominio in <Nome di dominio\<Nome>> gruppo, <Nome> dominio\<Nome> utente o <Nome> utente@<Nome> dominio. L'errore si verifica quando il client WINDOWS LAPS non riesce a risolvere un SID in un nome o un nome in un SID.

Risoluzione

- Verificare che il gruppo di dominio esista in Active Directory e che non sia stato eliminato.

- Se il gruppo viene appena creato, attendere che la replica di Active Directory converge sul controller di dominio locale del computer client.

- Usare lo strumento Sysinternal PsGetSid per risolvere manualmente il SID o il nome.

- Scaricare PsGetSid.

- Estrarre il file scaricato e aprire un prompt dei comandi con privilegi elevati nel computer client in cui si verifica il problema.

- Eseguire il comando

psgetsid -accepteula <SID> or <Name>. Usare il SID o il nome indicato nell'ID evento 10035.

- Controllare se sono presenti errori di replica di Active Directory nella foresta e risolverli. Per altre informazioni, vedere Risoluzione dei problemi di replica di Active Directory.

ID evento 10048

The currently pending post-authentication reset timer has been retried the maximum allowed number attempts and will no longer be scheduled

Il nuovo tentativo di post-autenticazione è il numero di operazioni di ripetizione dei tentativi tentate di reimpostare la password con la directory appropriata (ID Microsoft Entra o Active Directory). Se questo numero supera il massimo di 100 in un avvio, questo evento viene attivato.

Risoluzione

- Identità in caso di problemi di connessione alla directory appropriata, ad esempio Active Directory o ID Microsoft Entra.

- Risolvere eventuali altri errori durante l'elaborazione degli eventi LAPS di Windows.

ID evento 10049

LAPS attempted to reboot the machine as a post-authentication action but the operation failed

Windows LAPS può essere configurato per un'azione di post-autenticazione usando l'impostazione Azioni post-autenticazione con oggetti Criteri di gruppo o MDM (Intune). In questo scenario, l'impostazione è configurata per riavviare il computer se rileva un'azione di post-autenticazione. Questo evento indica che il computer non può essere riavviato.

Risoluzione

- Identificare se è presente un'applicazione che blocca un arresto del computer.

- Identificare se si dispone dei privilegi necessari per arrestare il computer.

ID evento 10056

LAPS failed to locate a writable domain controller

Il client Windows LAPS usa l'operazione di modifica LDAP (Lightweight Directory Access Protocol) per scrivere password in Active Directory dal client Windows LAPS. Windows LAPS deve individuare un controller di dominio scrivibile nel dominio per scrivere la password dell'account gestito.

Risoluzione

Aprire un prompt dei comandi nel computer client ed eseguire il comando :

nltest /dsgetdc:<Domain Name> /force /writableSe viene visualizzato l'errore 1355 (non è possibile trovare il controller di dominio per il dominio), significa che è necessario risolvere il problema di individuazione del controller di dominio scrivibile.

Se ci si trova in un ambiente in cui è disponibile la connettività solo a un controller di dominio scrivibile, aprire le porte di rete tra il computer client e il controller di dominio. Per altre informazioni, vedere Panoramica del servizio e requisiti delle porte di rete per Windows.

ID evento 10057

LAPS was unable to bind over LDAP to the domain controller with an <Error Code>:

Durante un'elaborazione in background pianificata, Windows LAPS deve connettersi a un controller di dominio. Questa elaborazione viene eseguita usando il contesto del computer. Questo errore viene visualizzato se si verifica un problema di autenticazione di Active Directory tra il computer client e il controller di dominio.

Risoluzione

Verificare che l'account del computer non venga eliminato in Active Directory.

Convalidare eventuali problemi del canale sicuro tra il client e il controller di dominio eseguendo un comando con privilegi elevati:

nltest /sc_query:<Domain Name>Ricongiunire il computer al dominio.

Note

Assicurarsi di conoscere la password dell'amministratore locale.

ID evento 10059

Azure returned a failure code

L'evento contiene anche un errore HTTP. L'errore si verifica durante la connessione, l'autenticazione o l'aggiornamento della password all'ID Microsoft Entra.

Risoluzione

- Verificare che sia possibile connettersi correttamente all'endpoint di registrazione di Microsoft Entra (

https://enterpriseregistration.windows.net). - Verificare di aver abilitato la funzionalità Windows LAPS nel tenant di Azure.

- Verificare che il computer non sia stato eliminato o disabilitato nel tenant di Azure.

- Aprire un prompt dei comandi ed eseguire il

dsregcmd /statuscomando per verificare la presenza di eventuali errori nelle sezioni seguenti:Device statusSSO dataDiagnostic data

- Verificare il messaggio di errore usando il comando dsregcmd e risolvere il problema.

- Usare Risolvere i problemi relativi ai dispositivi aggiunti all'ambiente ibrido di Microsoft Entra per risolvere i problemi relativi ai dispositivi aggiunti all'ambiente ibrido di Microsoft Entra.

- Usare lo strumento di risoluzione dei problemi di registrazione dei dispositivi per identificare e risolvere eventuali problemi di registrazione del dispositivo.

- Se viene visualizzato un messaggio di errore, vedere Codici di errore di autenticazione e autorizzazione di Microsoft Entra per la descrizione dell'errore e ulteriori operazioni di risoluzione dei problemi.

ID evento 10065

LAPS received an LDAP_INSUFFICIENT_RIGHTS error trying to update the password using the legacy LAPS password attribute. You should update the permissions on this computer's container using the Update-AdmPwdComputerSelfPermission cmdlet, for example:

Questo errore si verifica perché il computer client Windows LAPS deve scrivere password dell'utente gestito.

Questo problema può verificarsi anche se si sposta il computer in un'unità organizzativa diversa e l'unità organizzativa di destinazione non dispone dell'autorizzazione automatica per il computer.

Risoluzione

Se non è stato eseguito il cmdlet PowerShell di Windows LAPS per assegnare l'autorizzazione self-permission all'account computer, eseguire il cmdlet seguente:

Set-LapsADComputerSelfPermission -identity <OU Name>Ad esempio:

Set-LapsADComputerSelfPermission -Identity LAPSOU Set-LapsADComputerSelfPermission -Identity OU=LAPSOU,DC=contoso,DC=ComNote

È possibile usare un nome distinto (DN) se si ha lo stesso nome per l'unità organizzativa, ma in gerarchie diverse.

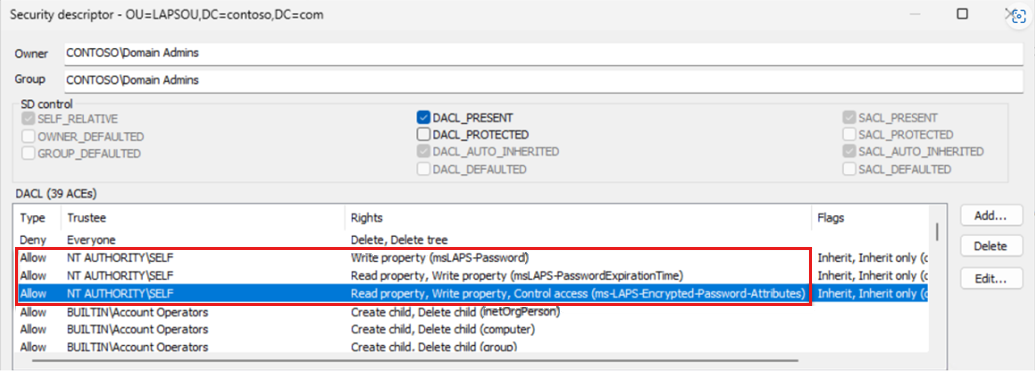

Verificare che l'account computer disponga dell'autorizzazione self-service per l'unità organizzativa in cui è presente l'account del computer.

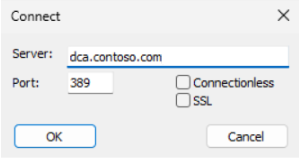

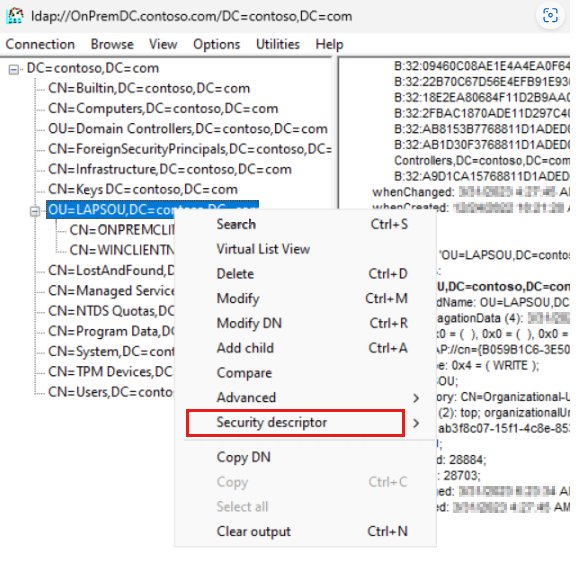

Accesso a un controller di dominio con privilegi di amministratore di dominio

Aprire LDP.exe.

Selezionare Connessione>connetti e configurare il server e la porta come indicato di seguito:

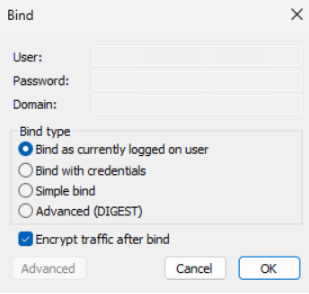

Selezionare Associazione connessione>, configurare le impostazioni seguenti e quindi selezionare OK.

Selezionare Visualizza>albero. Nell'elenco a discesa BaseDN selezionare quindi il dominio in cui si trova il computer client.

Esplorare l'albero dei domini per identificare l'unità organizzativa in cui si trovano i computer client. Fare clic con il pulsante destro del mouse sull'unità organizzativa e selezionare Modifica descrittore>di sicurezza.

Ordinare la colonna Trustee e trovare i diritti utente seguenti per

NT AUTHORITY\SELFle autorizzazioni per l'attributomsLAPS-Password.