Rilevamento delle minacce nella piattaforma SecOps unificata di Microsoft

Le minacce alla cybersecurity abbondano nel panorama tecnologico attuale. Un sacco di rumore è creato dallo spettro costante di violazione e un'abbondanza di segnali disponibili per i centri operativi di sicurezza. La piattaforma SecOps unificata di Microsoft separa le minacce interattive dal rumore. Ogni servizio nella piattaforma SecOps unificata di Microsoft aggiunge i propri rilevamenti ottimizzati in modo che corrispondano alla carnagione della soluzione fornita e lo uniscano in un unico dashboard.

La piattaforma SecOps unificata di Microsoft nel portale di Microsoft Defender esegue il pull dei rilevamenti sotto forma di avvisi e eventi imprevisti da Microsoft Defender XDR, Microsoft Sentinel e Microsoft Defender per il cloud.

Rilevamento delle minacce nel portale di Microsoft Defender

I team di sicurezza hanno bisogno di attenzione e chiarezza per eliminare i falsi positivi. Il portale di Microsoft Defender correla e unisce avvisi e eventi imprevisti da tutte le soluzioni di sicurezza e conformità Microsoft supportate e unifica il rilevamento delle minacce da soluzioni esterne tramite Microsoft Sentinel e Microsoft Defender per il cloud. La correlazione e l'unione di questi segnali offre contesto e priorità avanzati. Ad esempio, un attacco di phishing Adversary-in-The-Middle (AiTM) potrebbe avere parti del puzzle delle minacce sparse tra più origini. Il portale di Defender raggruppa questi elementi in una storia di attacco, fornendo allo stesso tempo un'interruzione dell'attacco e una risposta guidata per correggere la minaccia.

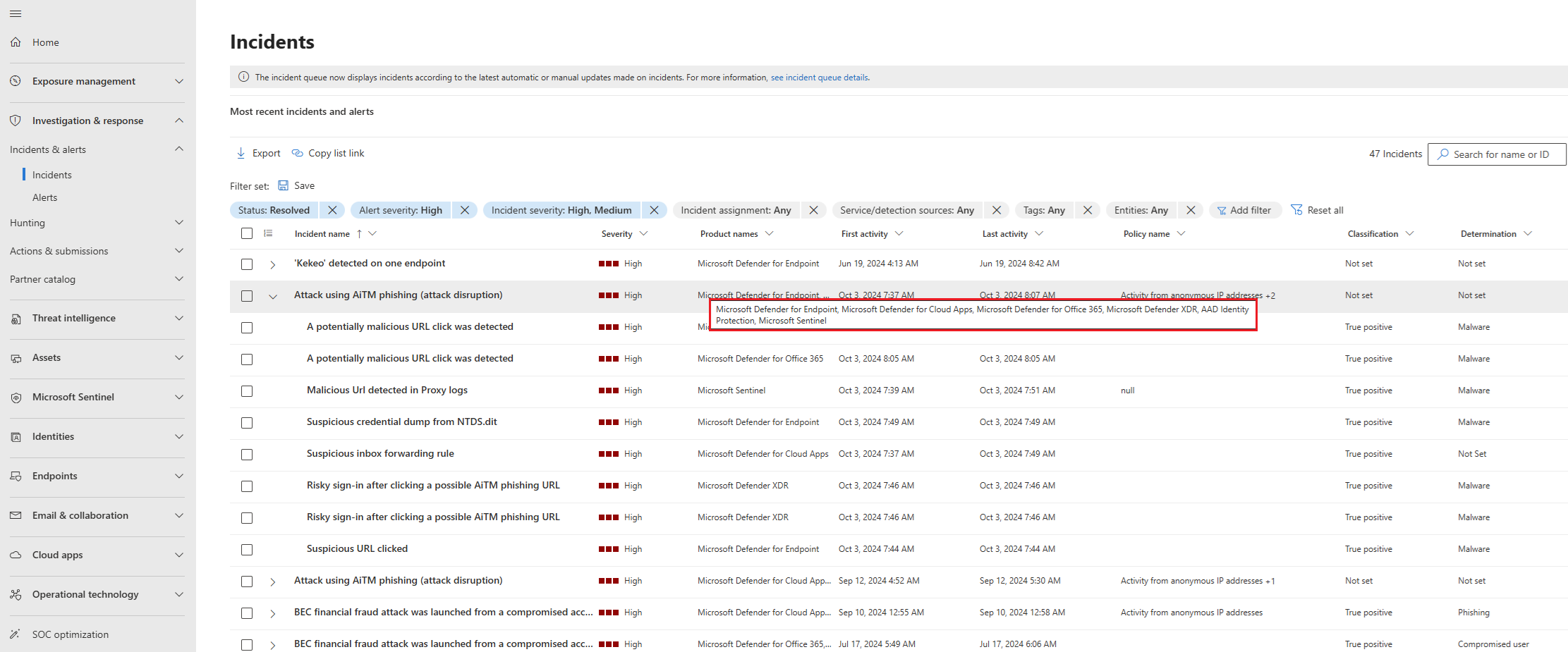

L'immagine seguente mostra il dashboard degli eventi imprevisti che correla i segnali provenienti da più servizi, incluse le singole origini di rilevamento per una storia di attacco AiTM completa.

Ogni prodotto di sicurezza Microsoft supportato abilitato sblocca più segnali da trasmettere nel portale di Defender. Per altre informazioni su come questi segnali vengono uniti e classificati in ordine di priorità, vedere Eventi imprevisti e avvisi nel portale di Microsoft Defender.

rilevamento delle minacce Microsoft Defender XDR

Defender XDR ha una funzionalità di correlazione univoca che offre un ulteriore livello di analisi dei dati e rilevamento delle minacce. La tabella seguente fornisce esempi di come i servizi di sicurezza supportati vengono ottimizzati per rilevare le minacce corrispondenti al carattere della soluzione.

| servizio Defender XDR | Specialità di rilevamento delle minacce |

|---|---|

| Microsoft Defender per endpoint | Microsoft Defender antivirus rileva malware polimorfici con analisi euristica e basata sul comportamento su endpoint come dispositivi mobili, desktop e altro ancora. |

| Microsoft Defender per Office 365 | Rileva phishing, malware, collegamenti con armi e altro ancora in posta elettronica, Teams e OneDrive. |

| Microsoft Defender per identità | Rileva l'escalation dei privilegi, lo spostamento laterale, l'individuazione, l'evasione della difesa, la persistenza e altro ancora nelle identità locali e cloud. |

| Microsoft Defender for Cloud Apps | Rileva le attività sospette tramite l'analisi del comportamento degli utenti e delle entità (UEBA) tra le applicazioni cloud. |

| Gestione delle vulnerabilità di Microsoft Defender | Rileva le vulnerabilità nei dispositivi che forniscono un contesto significativo per le indagini. |

| Microsoft Entra ID Protection | Rileva i rischi associati agli accessi come viaggi impossibili, IP degli attori delle minacce verificati, credenziali perse, spray di password e altro ancora. |

| Prevenzione della perdita di dati Microsoft | Rileva i rischi e il comportamento associati all'oversharing e all'esfiltrazione di informazioni sensibili nei servizi di Microsoft 365, nelle applicazioni di Office, negli endpoint e altro ancora. |

Per altre informazioni, vedere Che cos'è Microsoft Defender XDR?

rilevamento delle minacce Microsoft Sentinel

Microsoft Sentinel connesso al portale di Defender consente la raccolta dei dati da un numero elevato di origini Microsoft e non Microsoft, ma non si ferma qui. Con le funzionalità di gestione delle minacce di Microsoft Sentinel, si ottengono gli strumenti necessari per rilevare e organizzare le minacce all'ambiente.

| Funzionalità di gestione delle minacce | Funzionalità di rilevamento | Ulteriori informazioni |

|---|---|---|

| Copertura CK&MITRE ATT | Organizzare la copertura di rilevamento delle minacce e comprendere le lacune. | Informazioni sulla copertura della sicurezza da parte del framework MITRE ATT&CK® |

| Analisi | Le regole analizzano costantemente i dati per generare avvisi e eventi imprevisti e integrano tali segnali nel portale di Defender. | Rilevare le minacce predefinite |

| Watchlist | Gestire relazioni significative nell'ambiente per migliorare la qualità e la priorità dei rilevamenti. | Watchlist in Microsoft Sentinel |

| Cartelle | Rilevare le minacce con informazioni visive, in particolare per monitorare l'integrità della raccolta dati e comprendere le lacune che impediscono il corretto rilevamento delle minacce. | Visualizzare i dati con le cartelle di lavoro |

| Regole di riepilogo | Ottimizza i log con volumi elevati e rumorosi per rilevare le minacce nei dati di valore a bassa sicurezza. | Generare avvisi sulle corrispondenze di intelligence sulle minacce sui dati di rete |

Per altre informazioni, vedere Connettere Microsoft Sentinel al portale di Microsoft Defender.

Microsoft Defender per il rilevamento delle minacce cloud

Defender for Cloud fornisce il rilevamento delle minacce per generare avvisi e eventi imprevisti monitorando continuamente gli asset dei cloud con analisi della sicurezza avanzata. Questi segnali sono integrati direttamente nel portale di Defender per la classificazione di correlazione e gravità. Ogni piano abilitato in Defender for Cloud aggiunge ai segnali di rilevamento trasmessi nel portale di Defender. Per altre informazioni, vedere Avvisi ed eventi imprevisti in Microsoft Defender XDR.

Defender per cloud rileva le minacce in un'ampia gamma di carichi di lavoro. La tabella seguente fornisce esempi di alcune delle minacce rilevate. Per altre informazioni su avvisi specifici, vedere Elenco di riferimento avvisi di sicurezza.

| Piano defender per il cloud | Specialità di rilevamento delle minacce |

|---|---|

| Defender per server | Rileva le minacce per Linux e Windows in base a errori antimalware, attacchi senza file, attacchi crypto mining e ransomware, attacchi di forza bruta e molti altri. |

| Defender per l'archiviazione | Rileva il contenuto di phishing e la distribuzione di malware, l'accesso e l'individuazione sospetti, l'estrazione di dati insolita e altro ancora. |

| Defender per contenitori | Rileva le minacce nel piano di controllo e nel runtime del carico di lavoro per l'esposizione a rischio, attività dannose o di crypto mining, attività della shell Web, simulazioni personalizzate e altro ancora. |

| Defender per database | Rileva sql injection, fuzzing, accesso insolito, tentativi di forza bruta e altro ancora. |

| Defender per LE API | Rileva picchi sospetti di traffico, accesso da indirizzi IP dannosi, tecniche di individuazione ed enumerazione degli endpoint API e altro ancora. |

| Protezione dalle minacce per l'intelligenza artificiale | Rileva le minacce nelle applicazioni di intelligenza artificiale generative per i tentativi di jailbreak, l'esposizione ai dati sensibili, l'IA danneggiata e altro ancora. |

Per altre informazioni, vedere Avvisi di sicurezza e eventi imprevisti.