Isolamento e sicurezza della rete

Si applica a: Windows Server 2022, Windows Server 2019, Windows Server 2016

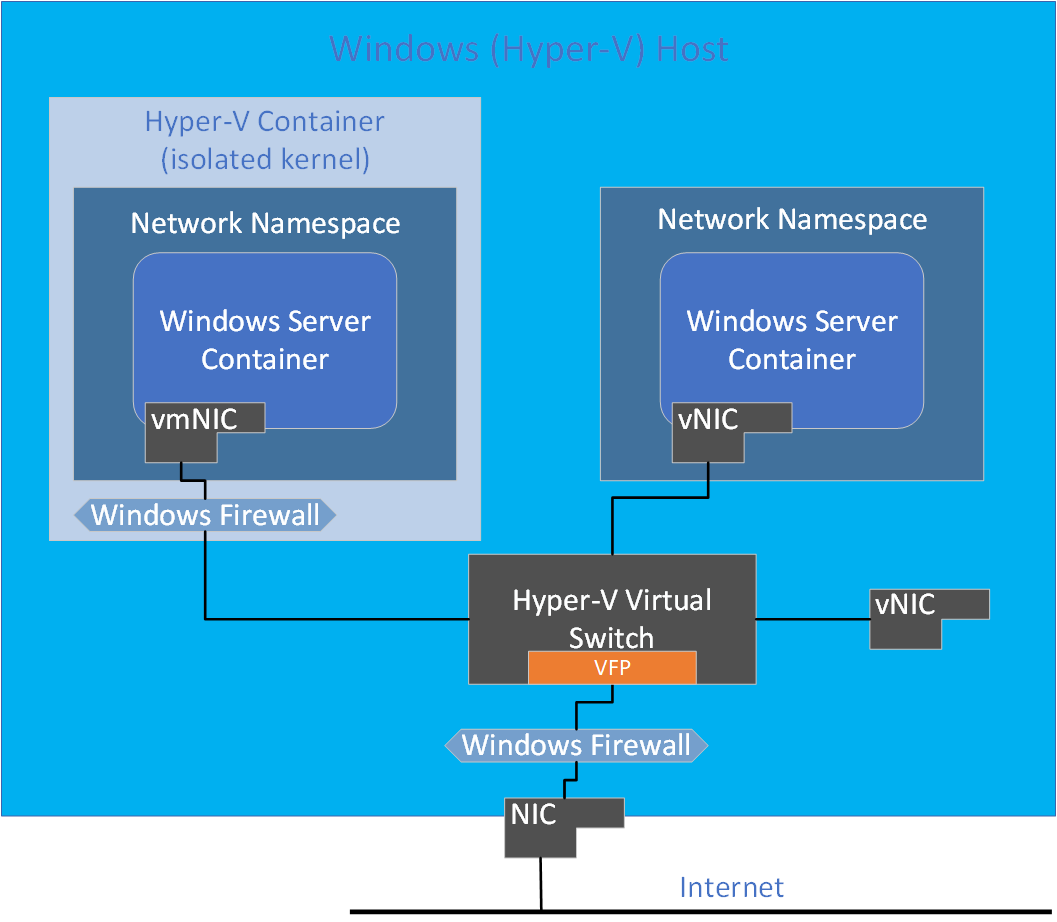

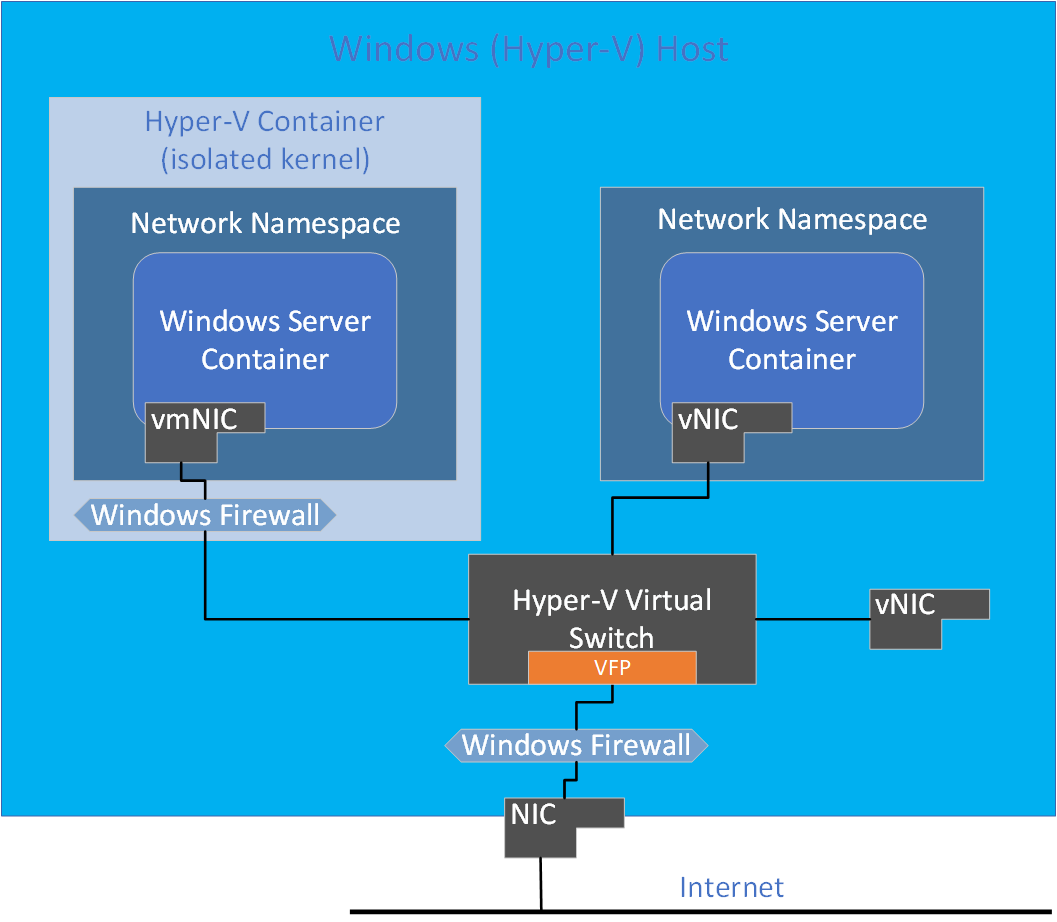

Isolamento con spazi dei nomi di rete

Ogni endpoint contenitore viene inserito nel proprio spazio dei nomi di rete. La scheda di rete virtuale host di gestione e lo stack di rete host si trovano nello spazio dei nomi di rete predefinito. Per applicare l'isolamento di rete tra contenitori nello stesso host, viene creato uno spazio dei nomi di rete per ogni contenitore di Windows Server e contenitori eseguiti in Isolamento Hyper-V in cui è installata la scheda di rete per il contenitore. I contenitori di Windows Server usano una scheda di rete virtuale host per collegarsi al commutatore virtuale. L'isolamento Hyper-V usa una scheda di rete vm sintetica (non esposta alla macchina virtuale di utilità) per collegarsi al commutatore virtuale.

Eseguire il cmdlet di PowerShell seguente per ottenere tutti i raggruppamenti di rete nello stack di protocolli:

Get-NetCompartment

Sicurezza di rete

A seconda di quale contenitore e driver di rete viene usato, gli ACL di porta vengono applicati tramite una combinazione di Windows Firewall e della piattaforma VFP (Virtual Filtering Platform) di Azure.

Contenitori di Windows Server

I valori seguenti usano il firewall degli host Windows (illuminati con spazi dei nomi di rete) e VFP:

- Impostazione predefinita in uscita: ALLOW ALL

- In ingresso predefinito: ALLOW ALL (TCP, UDP, ICMP, IGMP) traffico di rete non richiesto

- NEGA TUTTO il traffico di rete non da questi protocolli

Nota

Prima di Windows Server versione 1709 e Windows 10 Fall Creators Update, la regola in ingresso predefinita era DENY all. Gli utenti che eseguono queste versioni precedenti possono creare regole ALLOW in ingresso con docker run -p (inoltro porta).

Isolamento Hyper-V

I contenitori in esecuzione nell'isolamento Hyper-V hanno un kernel isolato e quindi eseguire la propria istanza di Windows Firewall con la configurazione seguente:

- ALLOW ALL predefinito in Windows Firewall (in esecuzione nella macchina virtuale di utilità) e VFP.

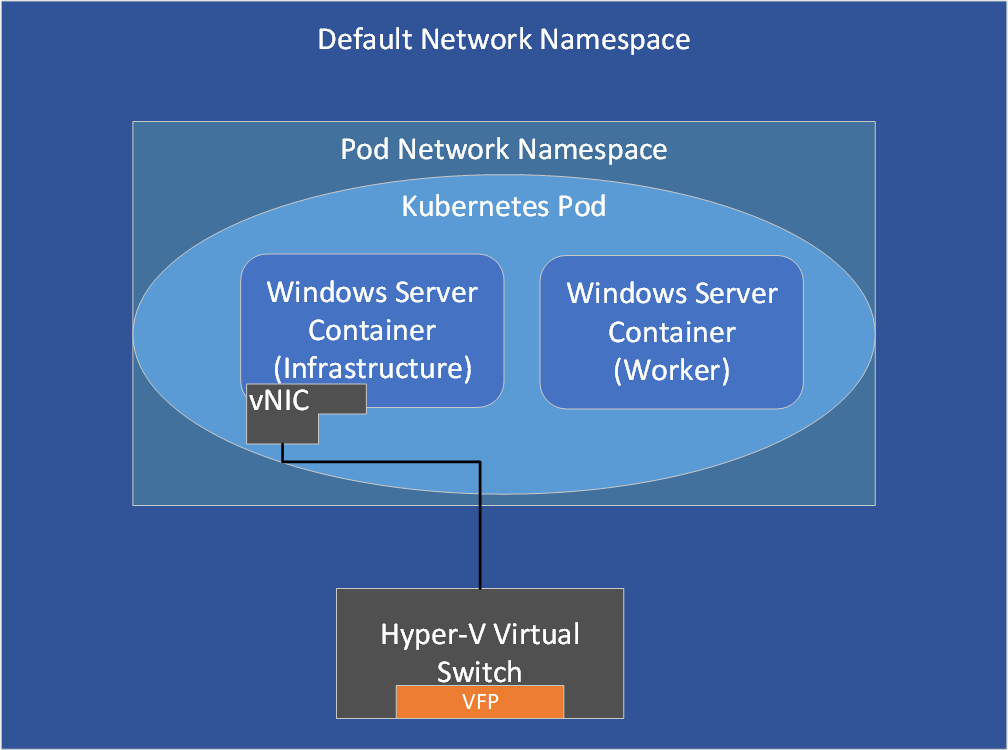

Pod Kubernetes

In un pod Kubernetes viene prima creato un contenitore dell'infrastruttura a cui è collegato un endpoint. I contenitori appartenenti allo stesso pod, inclusi i contenitori di infrastruttura e di lavoro, condividono uno spazio dei nomi di rete comune (ad esempio lo stesso spazio IP e porta).

Personalizzazione degli ACL di porta predefinita

Se si desidera modificare gli ACL di porta predefiniti, esaminare l'argomento Servizio rete host prima di modificare le porte. Sarà necessario aggiornare i criteri all'interno dei componenti seguenti:

Nota

Per l'isolamento Hyper-V in modalità Transparent e NAT, attualmente non è possibile riconfigurare gli ACL di porta predefiniti, che si riflette in base a una "X" nella tabella seguente:

| Driver di rete | Contenitori di Windows Server | Isolamento Hyper-V |

|---|---|---|

| Modalità trasparente | Windows Firewall | X |

| NAT | Windows Firewall | X |

| L2Bridge | Entrambe | VFP |

| L2Tunnel | Entrambe | VFP |

| Sovrapposizione (Overlay) | Entrambe | VFP |