Configurare i criteri di autenticazione

In ADFS, in Windows Server 2012 R2, entrambi controllo di accesso e il meccanismo di autenticazione sono stati migliorati con più fattori che includono dati utente, dispositivo, posizione e l'autenticazione. Questi miglioramenti consentono, attraverso l'interfaccia utente o tramite Windows PowerShell, di gestire il rischio di concedere le autorizzazioni di accesso alle applicazioni protette da AD FS tramite il controllo dell'accesso a più fattori e l'autenticazione a più fattori che si basano sull'identità dell'utente o sull'appartenenza a un gruppo, sulla posizione in rete, sui dati del dispositivo aggiunto all'area di lavoro e sullo stato di autenticazione quando è stata eseguita l'autenticazione a più fattori (MFA).

Per ulteriori informazioni sull'autenticazione a più fattori e sul controllo dell'accesso a più fattori in Active Directory Federation Services (AD FS) in Windows Server 2012 R2, vedere gli argomenti seguenti:

Configurare i criteri di autenticazione tramite lo snap-in Gestione di ADFS

L'appartenenza a amministratori, o equivalente nel computer locale è il requisito minimo per completare queste procedure. Informazioni dettagliate sull'utilizzo degli account appropriati e appartenenze dominio gruppi predefiniti locali e.

In ADFS, in Windows Server 2012 R2, è possibile specificare un criterio di autenticazione in un ambito globale che è applicabile a tutte le applicazioni e servizi protetti da ADFS. È inoltre possibile impostare criteri di autenticazione per applicazioni specifiche e i servizi che si basano su attendibilità e sono protetti da ADFS. Specifica un criterio di autenticazione per un'applicazione specifica per ogni componente attendibilità non esegue l'override di criteri di autenticazione globali. Se globale o per ogni componente attendibilità del criterio di autenticazione richiede l'autenticazione a più Fattori, autenticazione a più Fattori viene attivata quando l'utente tenta di eseguire l'autenticazione per questo trust della relying party. Criteri di autenticazione globali rappresentano il fallback per i trust della relying party per applicazioni e servizi che non dispongono di un criterio specifico di autenticazione configurato.

Per configurare l'autenticazione principale a livello globale in Windows Server 2012 R2

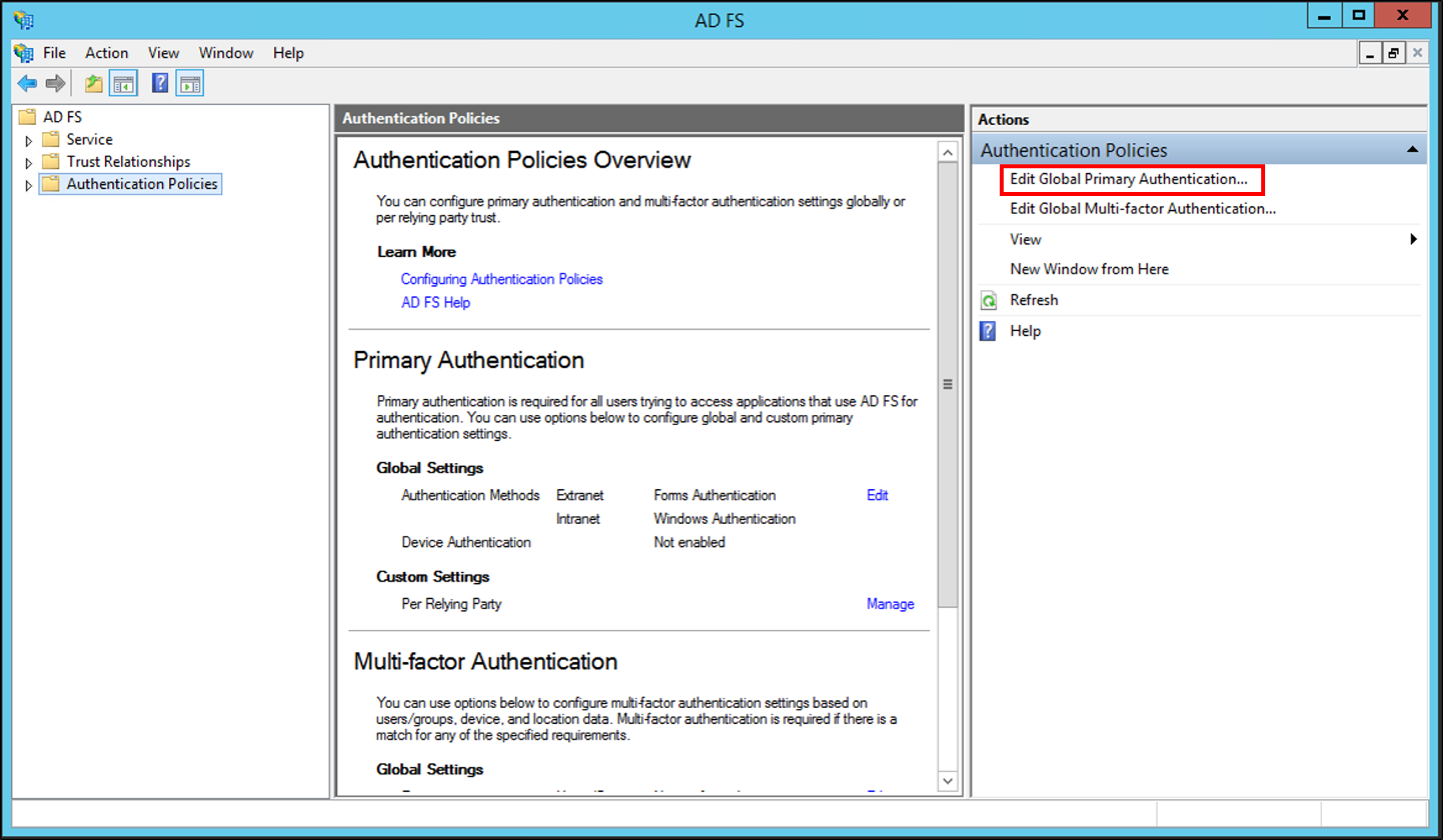

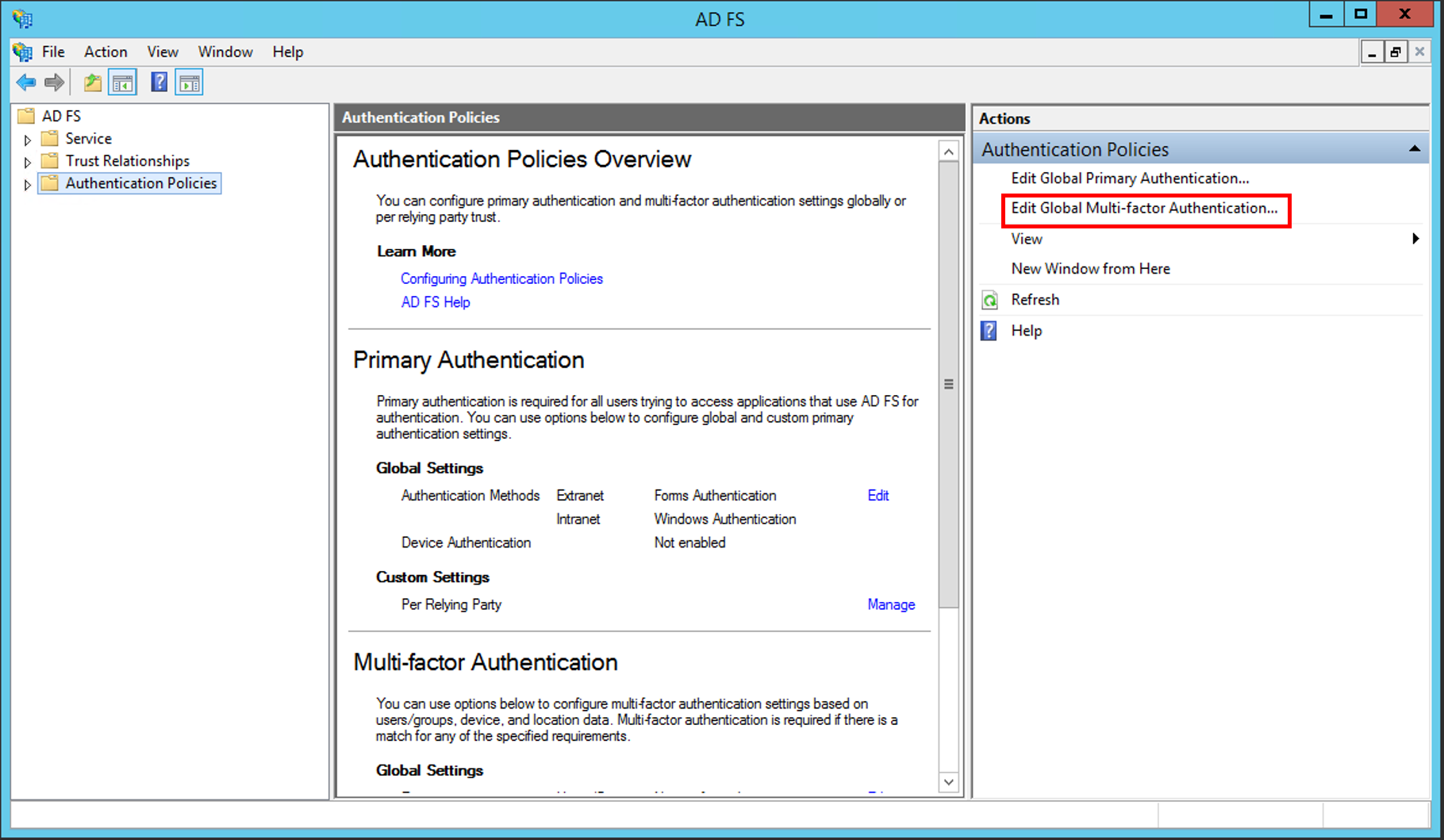

In Server Manager, fare clic su strumenti, quindi selezionare Gestione ADFS.

Nello snap-in ADFS fare clic su Criteri di autenticazione.

Nel autenticazione primaria fare clic su modificare accanto a impostazioni globali. È anche possibile fare clic con il pulsante destro del mouse su Criteri di autenticazione e scegliere Modifica autenticazione primaria globale oppure, nel riquadro Azioni, selezionare Modifica autenticazione primaria globale.

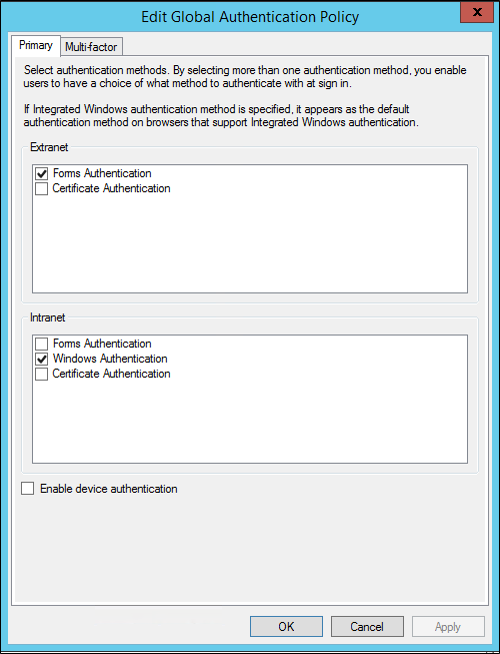

Nel Modifica criteri di autenticazione globali finestra via il primario scheda, è possibile configurare le impostazioni seguenti come parte di criteri di autenticazione globali:

Metodi di autenticazione da utilizzare per l'autenticazione principale. È possibile selezionare i metodi di autenticazione disponibili sotto il Extranet e Intranet.

L'autenticazione del dispositivo tramite il abilitare l'autenticazione del dispositivo casella di controllo. Per ulteriori informazioni, vedere accedere a una rete aziendale da qualsiasi dispositivo per SSO e trasparente secondo fattore di autenticazione di applicazioni aziendali.

Per configurare l'autenticazione principale per ogni componente attendibilità

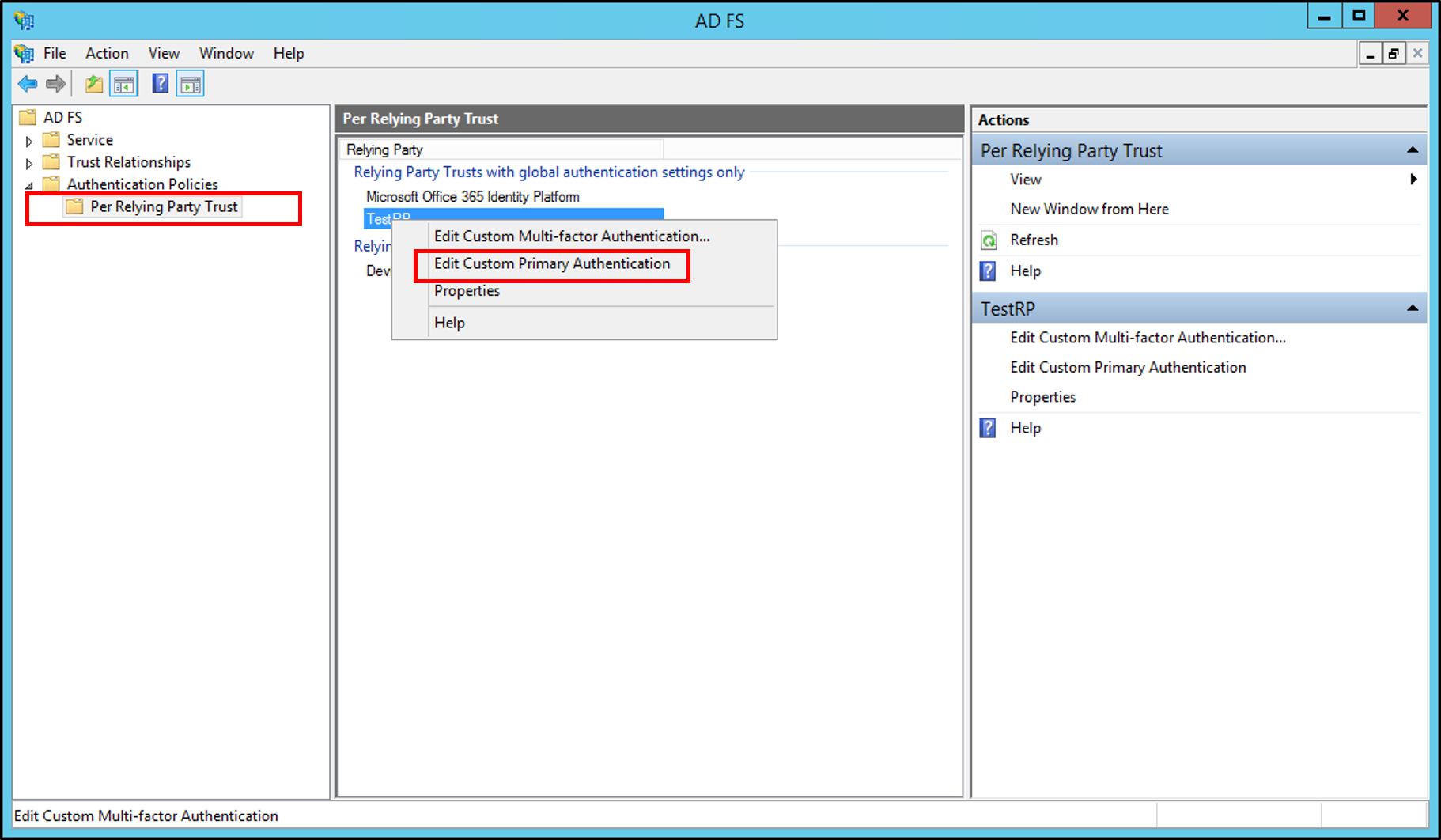

In Server Manager, fare clic su strumenti, quindi selezionare Gestione ADFS.

Nello snap-in AD FS fare clic su Criteri di autenticazione\Per trust relying party, quindi fare clic sul trust della relying party per cui si desidera configurare i criteri di autenticazione.

Fare clic con il pulsante destro del mouse sul trust della relying party per cui si desidera configurare i criteri di autenticazione, quindi scegliere Modifica autenticazione primaria personalizzata oppure, nel riquadro Azioni, selezionare Modifica autenticazione primaria personalizzata.

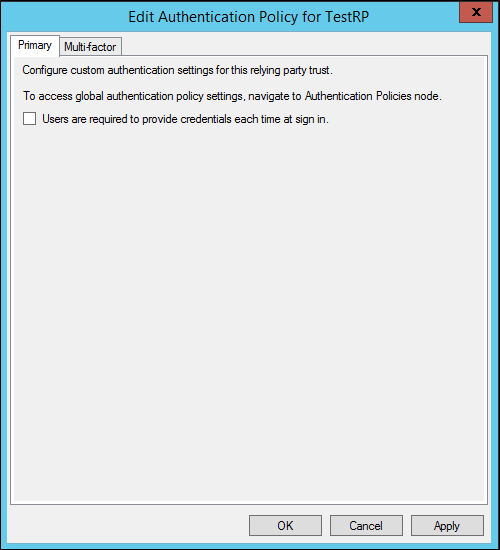

Nella finestra Modifica criterio di autenticazione per <relying_party_trust_name>, nella scheda Primaria, è possibile configurare la seguente impostazione come parte del criterio di autenticazione Per trust relying party:

- Se gli utenti devono specificare le proprie credenziali a ogni accesso tramite la casella di controllo Gli utenti devono specificare le credenziali a ogni accesso.

- Se gli utenti devono specificare le proprie credenziali a ogni accesso tramite la casella di controllo Gli utenti devono specificare le credenziali a ogni accesso.

Per configurare l'autenticazione a più fattori a livello globale

In Server Manager, fare clic su strumenti, quindi selezionare Gestione ADFS.

Nello snap-in ADFS fare clic su Criteri di autenticazione.

Nella sezione Autenticazione a più fattori fare clic su Modifica accanto a Impostazioni globali. È anche possibile fare clic con il pulsante destro del mouse su Criteri di autenticazione e scegliere Modifica autenticazione globale a più fattori oppure, nel riquadro Azioni, selezionare Modifica autenticazione globale a più fattori.

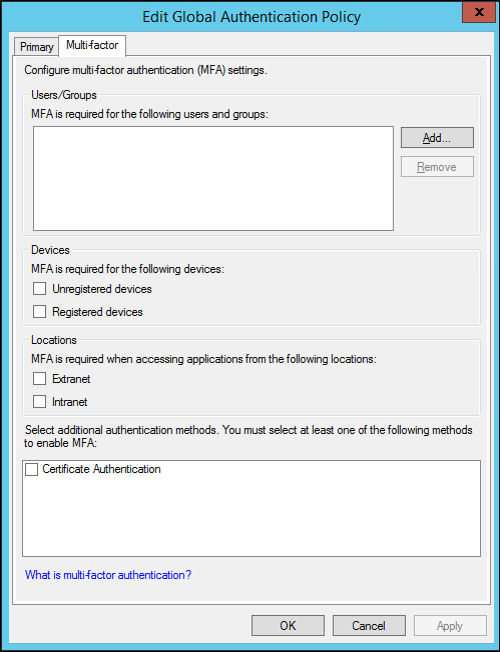

Nella finestra Modifica criterio di autenticazione globale, nella scheda A più fattori, è possibile configurare le seguenti impostazioni come parte del criterio di autenticazione globale a più fattori:

Impostazioni o condizioni per l'autenticazione a più fattori tramite le opzioni disponibili nelle sezioni Utenti/Gruppi, Dispositivi e Posizioni.

Per abilitare l'autenticazione a più Fattori per queste impostazioni, è necessario selezionare almeno un metodo di autenticazione aggiuntivo. L'autenticazione del certificato predefinito disponibile l'opzione. È inoltre possibile configurare altri metodi di autenticazione aggiuntivi personalizzati, ad esempio, Windows Azure Active Authentication. Per ulteriori informazioni, vedere Guida allo scenario: gestire i rischi con l'autenticazione a più fattori aggiuntiva per le applicazioni con.

Avviso

È possibile configurare metodi di autenticazione aggiuntivi solo a livello globale.

Per configurare l'autenticazione a più fattori per un trust della relying party

In Server Manager, fare clic su strumenti, quindi selezionare Gestione ADFS.

Nello snap-in AD FS fare clic su Criteri di autenticazione\Per trust relying party, quindi fare clic sul trust della relying party per cui si desidera configurare l'autenticazione a più fattori.

Fare clic con il pulsante destro del mouse sul trust della relying party per cui si desidera configurare l'autenticazione a più fattori, quindi scegliere Modifica autenticazione a più fattori personalizzata oppure, nel riquadro Azioni, selezionare Modifica autenticazione a più fattori personalizzata.

Nella finestra Modifica criterio di autenticazione per <relying_party_trust_name>, sotto la scheda A più fattori, è possibile configurare le seguenti impostazioni come parte del criterio di autenticazione del trust della relying party:

- Impostazioni o condizioni per l'autenticazione a più fattori tramite le opzioni disponibili nelle sezioni Utenti/Gruppi, Dispositivi e Posizioni.

Configurare i criteri di autenticazione tramite Windows PowerShell

Windows PowerShell consente una maggiore flessibilità nell'utilizzo di vari fattori di controllo degli accessi e del meccanismo di autenticazione disponibili in AD FS in Windows Server 2012 R2 per configurare i criteri di autenticazione e le regole di autorizzazione necessari per implementare un vero accesso condizionale alle risorse protette da AD FS.

Appartenenza al gruppo Administrators o equivalente nel computer locale è il requisito minimo per completare queste procedure. Per informazioni dettagliate sull'utilizzo degli account e delle appartenenze ai gruppi appropriati, vedere Gruppi predefiniti locali e di dominio (http://go.microsoft.com/fwlink/?LinkId=83477).

Per configurare un metodo di autenticazione aggiuntivo tramite Windows PowerShell

- Nel server federativo, aprire la finestra di comando Windows PowerShell ed eseguire il comando seguente.

`Set-AdfsGlobalAuthenticationPolicy –AdditionalAuthenticationProvider CertificateAuthentication `

Avviso

Per verificare la corretta esecuzione del comando, è possibile eseguire il comando Get-AdfsGlobalAuthenticationPolicy .

Per configurare un trust della relying party per l'autenticazione a più fattori basato sui dati di appartenenza al gruppo di un utente

- Nel server federativo aprire la finestra di comando di Windows PowerShell ed eseguire il comando seguente:

`$rp = Get-AdfsRelyingPartyTrust –Name relying_party_trust`

Avviso

Assicurarsi di sostituire <relying_party_trust> con il nome del trust della relying party.

- Nella stessa finestra di comando di Windows PowerShell, eseguire il comando seguente.

$MfaClaimRule = "c:[Type == '"https://schemas.microsoft.com/ws/2008/06/identity/claims/groupsid'", Value =~ '"^(?i) <group_SID>$'"] => issue(Type = '"https://schemas.microsoft.com/ws/2008/06/identity/claims/authenticationmethod'", Value '"https://schemas.microsoft.com/claims/multipleauthn'");"

Set-AdfsRelyingPartyTrust –TargetRelyingParty $rp –AdditionalAuthenticationRules $MfaClaimRule

Nota

Assicurarsi di sostituire <group_SID> con il valore dell'identificatore di sicurezza (SID) del gruppo Active Directory (AD).

Per configurare l'autenticazione a più Fattori in base a livello globale su dati di appartenenza al gruppo degli utenti

- Nel server federativo, aprire la finestra di comando Windows PowerShell ed eseguire il comando seguente.

$MfaClaimRule = "c:[Type == '" https://schemas.microsoft.com/ws/2008/06/identity/claims/groupsid'", Value == '"group_SID'"]

=> issue(Type = '"https://schemas.microsoft.com/ws/2008/06/identity/claims/authenticationmethod'", Value = '"https://schemas.microsoft.com/claims/multipleauthn'");"

Set-AdfsAdditionalAuthenticationRule $MfaClaimRule

Nota

Assicurarsi di sostituire <group_SID> con il valore del SID del gruppo AD.

Per configurare l'autenticazione a più fattori a livello globale in base alla posizione dell'utente

- Nel server federativo, aprire la finestra di comando Windows PowerShell ed eseguire il comando seguente.

$MfaClaimRule = "c:[Type == '" https://schemas.microsoft.com/ws/2012/01/insidecorporatenetwork'", Value == '"true_or_false'"]

=> issue(Type = '"https://schemas.microsoft.com/ws/2008/06/identity/claims/authenticationmethod'", Value = '"https://schemas.microsoft.com/claims/multipleauthn'");"

Set-AdfsAdditionalAuthenticationRule $MfaClaimRule

Nota

Assicurarsi di sostituire <true_or_false> con true o false. Il valore dipende la condizione della regola specifica che è basata su se la richiesta di accesso proviene dall'extranet o intranet.

Per configurare l'autenticazione a più fattori a livello globale in base ai dati del dispositivo dell'utente

- Nel server federativo, aprire la finestra di comando Windows PowerShell ed eseguire il comando seguente.

$MfaClaimRule = "c:[Type == '" https://schemas.microsoft.com/2012/01/devicecontext/claims/isregistereduser'", Value == '"true_or_false"']

=> issue(Type = '"https://schemas.microsoft.com/ws/2008/06/identity/claims/authenticationmethod'", Value = '"https://schemas.microsoft.com/claims/multipleauthn'");"

Set-AdfsAdditionalAuthenticationRule $MfaClaimRule

Nota

Assicurarsi di sostituire <true_or_false> con true o false. Il valore dipende dalla condizione della regola specifica, che si basa sul fatto che il dispositivo sia aggiunto o meno all'area di lavoro.

Per configurare l'autenticazione a più fattori a livello globale, se la richiesta di accesso proviene dalla rete extranet e da un dispositivo non aggiunto all'area di lavoro

- Nel server federativo, aprire la finestra di comando Windows PowerShell ed eseguire il comando seguente.

`Set-AdfsAdditionalAuthenticationRule "c:[Type == '"https://schemas.microsoft.com/2012/01/devicecontext/claims/isregistereduser'", Value == '"true_or_false'"] && c2:[Type == '"https://schemas.microsoft.com/ws/2012/01/insidecorporatenetwork'", Value == '" true_or_false '"] => issue(Type = '"https://schemas.microsoft.com/ws/2008/06/identity/claims/authenticationmethod'", Value ='"https://schemas.microsoft.com/claims/multipleauthn'");" `

Nota

Assicurarsi di sostituire entrambe le istanze di <true_or_false> con true o false, a seconda delle condizioni specifiche della regola. Le condizioni della regola si basano sul fatto che il dispositivo sia aggiunto o meno all'area di lavoro e che la richiesta di accesso provenga dalla rete extranet o intranet.

Per configurare autenticazione a più Fattori a livello globale, se l'accesso proviene da un utente extranet che appartiene a un determinato gruppo

- Nel server federativo, aprire la finestra di comando Windows PowerShell ed eseguire il comando seguente.

Set-AdfsAdditionalAuthenticationRule "c:[Type == `"https://schemas.microsoft.com/ws/2008/06/identity/claims/groupsid`", Value == `"group_SID`"] && c2:[Type == `"https://schemas.microsoft.com/ws/2012/01/insidecorporatenetwork`", Value== `"true_or_false`"] => issue(Type = `"https://schemas.microsoft.com/ws/2008/06/identity/claims/authenticationmethod`", Value =`"https://schemas.microsoft.com/claims/

Nota

Assicurarsi di sostituire <group_SID> con il valore del SID del gruppo e <true_or_false> con true o false, a seconda della condizione specifica della regola che si basa sul fatto che la richiesta di accesso provenga dalla rete extranet o intranet.

Per concedere l'accesso a un'applicazione in base ai dati dell'utente tramite Windows PowerShell

Nel server federativo, aprire la finestra di comando Windows PowerShell ed eseguire il comando seguente.

$rp = Get-AdfsRelyingPartyTrust –Name relying_party_trust

Nota

Assicurarsi di sostituire <relying_party_trust> con il valore del trust della relying party.

Nella stessa finestra di comando di Windows PowerShell, eseguire il comando seguente.

$GroupAuthzRule = "@RuleTemplate = `"Authorization`" @RuleName = `"Foo`" c:[Type == `"https://schemas.microsoft.com/ws/2008/06/identity/claims/groupsid`", Value =~ `"^(?i)<group_SID>$`"] =>issue(Type = `"https://schemas.microsoft.com/authorization/claims/deny`", Value = `"DenyUsersWithClaim`");" Set-AdfsRelyingPartyTrust –TargetRelyingParty $rp –IssuanceAuthorizationRules $GroupAuthzRule

Nota

Assicurarsi di sostituire <group_SID> con il valore del SID del gruppo AD.

Per concedere l'accesso a un'applicazione protetta da AD FS solo se l'identità dell'utente è stata convalidata con MFA

- Nel server federativo, aprire la finestra di comando Windows PowerShell ed eseguire il comando seguente.

`$rp = Get-AdfsRelyingPartyTrust –Name relying_party_trust `

Nota

Assicurarsi di sostituire <relying_party_trust> con il valore del trust della relying party.

Nella stessa finestra di comando di Windows PowerShell, eseguire il comando seguente.

$GroupAuthzRule = "@RuleTemplate = `"Authorization`" @RuleName = `"PermitAccessWithMFA`" c:[Type == `"https://schemas.microsoft.com/claims/authnmethodsreferences`", Value =~ `"^(?i)https://schemas\.microsoft\.com/claims/multipleauthn$`"] => issue(Type = `"https://schemas.microsoft.com/authorization/claims/permit`", Value = '"PermitUsersWithClaim'");"

Per concedere l'accesso a un'applicazione protetta da AD FS solo se la richiesta di accesso proviene da un dispositivo aggiunto all'area di lavoro e registrato per l'utente

Nel server federativo, aprire la finestra di comando Windows PowerShell ed eseguire il comando seguente.

$rp = Get-AdfsRelyingPartyTrust –Name relying_party_trust

Nota

Assicurarsi di sostituire <relying_party_trust> con il valore del trust della relying party.

- Nella stessa finestra di comando di Windows PowerShell, eseguire il comando seguente.

$GroupAuthzRule = "@RuleTemplate = `"Authorization`"

@RuleName = `"PermitAccessFromRegisteredWorkplaceJoinedDevice`"

c:[Type == `"https://schemas.microsoft.com/2012/01/devicecontext/claims/isregistereduser`", Value =~ `"^(?i)true$`"] => issue(Type = `"https://schemas.microsoft.com/authorization/claims/permit`", Value = `"PermitUsersWithClaim`");

Per concedere l'accesso a un'applicazione protetta da AD FS solo se la richiesta di accesso proviene da un dispositivo aggiunto all'area di lavoro e registrato per un utente la cui identità è stata convalidata con MFA

- Nel server federativo, aprire la finestra di comando Windows PowerShell ed eseguire il comando seguente.

`$rp = Get-AdfsRelyingPartyTrust –Name relying_party_trust `

Nota

Assicurarsi di sostituire <relying_party_trust> con il valore del trust della relying party.

Nella stessa finestra di comando di Windows PowerShell, eseguire il comando seguente.

$GroupAuthzRule = '@RuleTemplate = "Authorization" @RuleName = "RequireMFAOnRegisteredWorkplaceJoinedDevice" c1:[Type == `"https://schemas.microsoft.com/claims/authnmethodsreferences`", Value =~ `"^(?i)http://schemas\.microsoft\.com/claims/multipleauthn$`"] && c2:[Type == `"https://schemas.microsoft.com/2012/01/devicecontext/claims/isregistereduser`", Value =~ `"^(?i)true$"] => issue(Type = "https://schemas.microsoft.com/authorization/claims/permit`", Value = `"PermitUsersWithClaim`");"

Per concedere l'accesso extranet a un'applicazione protetta da ADFS solo se la richiesta di accesso proviene da un utente la cui identità viene convalidata con autenticazione a più Fattori

- Nel server federativo, aprire la finestra di comando Windows PowerShell ed eseguire il comando seguente.

`$rp = Get-AdfsRelyingPartyTrust –Name relying_party_trust`

Nota

Assicurarsi di sostituire <relying_party_trust> con il valore del trust della relying party.

- Nella stessa finestra di comando di Windows PowerShell, eseguire il comando seguente.

$GroupAuthzRule = "@RuleTemplate = `"Authorization`"

@RuleName = `"RequireMFAForExtranetAccess`"

c1:[Type == `"https://schemas.microsoft.com/claims/authnmethodsreferences`", Value =~ `"^(?i)http://schemas\.microsoft\.com/claims/multipleauthn$`"] &&

c2:[Type == `"https://schemas.microsoft.com/ws/2012/01/insidecorporatenetwork`", Value =~ `"^(?i)false$`"] => issue(Type = `"https://schemas.microsoft.com/authorization/claims/permit`", Value = `"PermitUsersWithClaim`");"