ATA のインストール - 手順 6

適用対象: Advanced Threat Analytics バージョン 1.9

手順 6: イベント 収集を構成する

イベント コレクションの構成

検出機能を強化するには、ATA には、4776、4732、4733、4728、4729、4756、4757、7045 の Windows イベントが必要です。 これらの Windows イベントは、ATA ライトウェイト ゲートウェイによって自動的に読み取られるか、ATA ライトウェイト ゲートウェイが展開されていない場合は、SIEM イベントをリッスンするように ATA ゲートウェイを構成するか、 Windows イベント転送を構成することで、2 つの方法のいずれかで ATA ゲートウェイに転送できます。

注:

ATA バージョン 1.8 以降の場合、ATA ライトウェイト ゲートウェイでは Windows イベント収集の構成は不要になりました。 ATA ライトウェイト ゲートウェイは、イベント転送を構成する必要なく、イベントをローカルで読み取るようになりました。

ATA では、ドメイン コントローラーとの間のネットワーク トラフィックの収集と分析に加えて、Windows イベントを使用して検出をさらに強化できます。 NTLM にはイベント 4776 が使用され、機密グループの変更の検出を強化するために、さまざまな検出とイベント 4732、4733、4728、4729、4756、および 4757 が強化されます。 これは、SIEM から受信するか、ドメイン コントローラーから Windows イベント転送を設定することで受け取ることができます。 収集されたイベントは、ドメイン コントローラーのネットワーク トラフィックを介して使用できない追加情報を ATA に提供します。

SIEM/Syslog

ATA が Syslog サーバーからのデータを使用できるようにするには、次の手順を実行する必要があります。

- SIEM/Syslog サーバーから転送されたイベントをリッスンして受け入れるように ATA ゲートウェイ サーバーを構成します。

注:

ATA は IPv4 でのみリッスンし、IPv6 はリッスンしません。

- ATA ゲートウェイに特定のイベントを転送するように SIEM/Syslog サーバーを構成します。

重要

- すべての Syslog データを ATA ゲートウェイに転送しないでください。

- ATA では、SIEM/Syslog サーバーからの UDP トラフィックがサポートされます。

特定のイベントの別のサーバーへの転送を構成する方法については、SIEM/Syslog サーバーの製品ドキュメントを参照してください。

注:

SIEM/Syslog サーバーを使用しない場合は、WINDOWS イベント ID 4776 を転送して ATA によって収集および分析されるように Windows ドメイン コントローラーを構成できます。 Windows イベント ID 4776 は、NTLM 認証に関するデータを提供します。

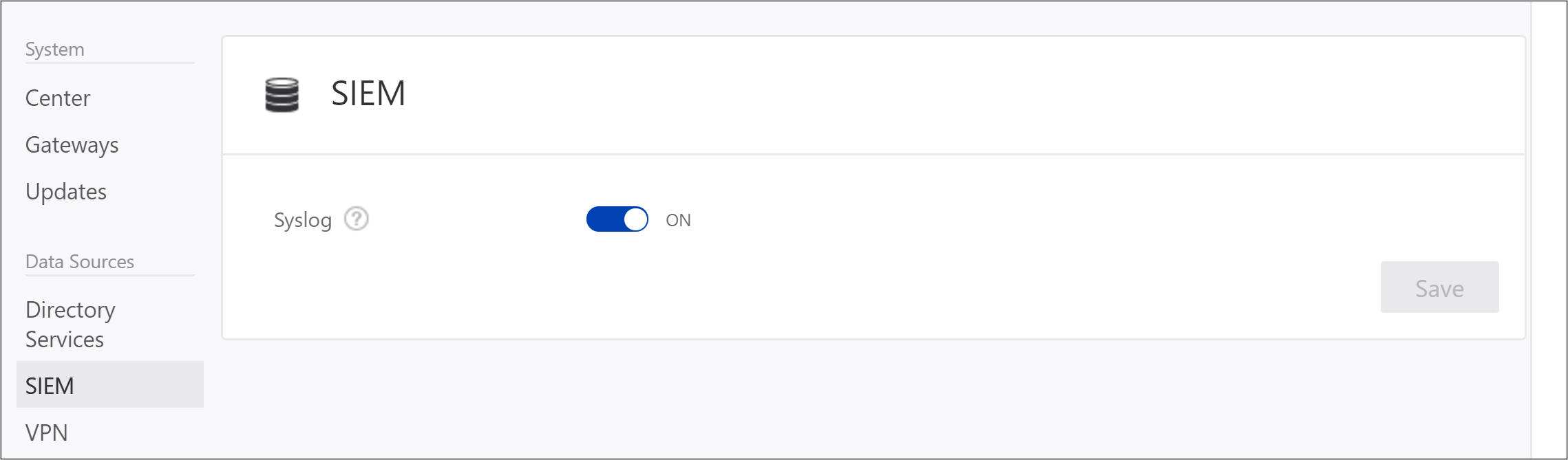

SIEM イベントをリッスンするように ATA ゲートウェイを構成する

ATA 構成の [ データ ソース ] で [ SIEM ] をクリックし、[ Syslog ] をオンにして [保存] をクリック します。

WINDOWS イベント ID 4776 を ATA ゲートウェイの 1 つの IP アドレスに転送するように SIEM または Syslog サーバーを構成します。 SIEM の構成の詳細については、SIEM サーバーごとの特定の書式設定要件に関する SIEM オンライン ヘルプまたはテクニカル サポート オプションを参照してください。

ATA では、次の形式の SIEM イベントがサポートされています。

RSA Security Analytics

<Syslog ヘッダー>RsaSA\n2015-May-19 09:07:09\n4776\nMicrosoft-Windows-Security-Auditing\nSecurity\XXXXX.subDomain.domain.org.il\nYYYYY$\nMMM \n0x0

Syslog ヘッダーは省略可能です。

すべてのフィールドの間に "\n" 文字区切り記号が必要です。

フィールドの順序は次のとおりです。

- RsaSA 定数 (必ず表示されます)。

- 実際のイベントのタイムスタンプ (EM への到着または ATA への送信時のタイムスタンプではないことを確認してください)。 できればミリ秒単位の精度で、これは重要です。

- Windows イベント ID

- Windows イベント プロバイダー名

- Windows イベント ログ名

- イベントを受信しているコンピューターの名前 (この場合は DC)

- 認証するユーザーの名前

- ソース ホスト名の名前

- NTLM の結果コード

順序は重要であり、メッセージには他に何も含めないでください。

MicroFocus ArcSight

CEF:0|Microsoft|Microsoft Windows||Microsoft-Windows-Security-Auditing:4776|ドメイン コントローラーがアカウントの資格情報を検証しようとしました。|Low|externalId=4776 cat=Security rt=1426218619000 shost=KKKKKK dhost=YYYYYY.subDomain.domain.com duser=XXXXXX cs2=Security cs3=Microsoft-Windows-Security-Auditing cs4=0x0 cs3Label=EventSource cs4Label=Reason またはエラー コード

プロトコル定義に準拠している必要があります。

syslog ヘッダーなし。

ヘッダー部分 (パイプで区切られた部分) が存在する必要があります (プロトコルに記載されています)。

Extension パーツの次のキーは、イベントに存在する必要があります。

- externalId = Windows イベント ID

- rt = 実際のイベントのタイムスタンプ (SIEM への到着または ATA への送信時のタイムスタンプではないことを確認してください)。 できればミリ秒単位の精度で、これは重要です。

- cat = Windows イベント ログ名

- shost = ソース ホスト名

- dhost = イベントを受信しているコンピューター (この場合は DC)

- duser = ユーザー認証

この順序は 拡張機能 パーツにとって重要ではありません

次の 2 つのフィールドには、カスタム キーと keyLable が必要です。

- "EventSource"

- "理由またはエラー コード" = NTLM の結果コード

Splunk

<Syslog ヘッダー>\r\nEventCode=4776\r\nLogfile=Security\r\nSourceName=Microsoft-Windows-Security-Auditing\r\nTimeGenerated=20150310132717.784882-000\r\ComputerName=YYYYY\r\nMessage=

コンピューターがアカウントの資格情報を検証しようとしました。

認証パッケージ: MICROSOFT_AUTHENTICATION_PACKAGE_V1_0

ログオン アカウント: 管理者

ソース ワークステーション: SIEM

エラー コード: 0x0

Syslog ヘッダーは省略可能です。

すべての必須フィールドの間に "\r\n" 文字区切り記号があります。 これらは制御文字 CRLF (16 進数の 0D0A) であり、リテラル文字ではないことに注意してください。

フィールドは key=value 形式です。

次のキーが存在し、値を持っている必要があります。

- EventCode = Windows イベント ID

- Logfile = Windows イベント ログ名

- SourceName = Windows イベント プロバイダー名

- TimeGenerated = 実際のイベントのタイムスタンプ (SIEM への到着または ATA への送信時のタイムスタンプではないことを確認してください)。 形式は yyyyMMddHHmmss.FFFFFF と一致する必要があります。できればミリ秒単位の精度で、これは重要です。

- ComputerName = ソース ホスト名

- メッセージ = Windows イベントの元のイベント テキスト

メッセージ キーと値は最後にする必要があります。

key=value ペアの順序は重要ではありません。

QRadar

QRadar では、エージェントを介したイベント収集が有効になります。 エージェントを使用してデータが収集された場合、時間形式はミリ秒データなしで収集されます。 ATA はミリ秒のデータを必要とするため、エージェントレス Windows イベント コレクションを使用するように QRadar を設定する必要があります。 詳細については、「 QRadar: MSRPC プロトコルを使用したエージェントレス Windows イベント コレクション」を参照してください。

<13>Feb 11 00:00:00 %IPADDRESS% AgentDevice=WindowsLog AgentLogFile=Security Source=Microsoft-Windows-Security-Auditing Computer=%FQDN% User= Domain= EventID=4776 EventIDCode=4776 EventType=8 EventCategory=14336 RecordNumber=1961417 TimeGenerated=1456144380009 TimeWritten=1456144380009 Message=The computer attempted to validate the credentials for an account. Authentication Package: MICROSOFT_AUTHENTICATION_PACKAGE_V1_0 Logon Account: Administrator Source Workstation: HOSTNAME Error Code: 0x0

必要なフィールドは次のとおりです。

コレクションのエージェントの種類

Windows イベント ログ プロバイダー名

Windows イベント ログ ソース

DC 完全修飾ドメイン名

Windows イベント ID

TimeGenerated は、実際のイベントのタイムスタンプです (SIEM への到着または ATA への送信時のタイムスタンプではないことを確認してください)。 形式は yyyyMMddHHmmss.FFFFFF と一致する必要があります。できればミリ秒単位の精度で、これは重要です。

メッセージは、Windows イベントの元のイベント テキストです

キーと値のペアの間に \t があることを確認します。

注:

Windows イベント コレクションに WinCollect を使用することはサポートされていません。