ATA を使用して横移動パスを調査する

適用対象: Advanced Threat Analytics バージョン 1.9

機密性の高いユーザーを保護するために最善を尽くし、管理者が頻繁に変更する複雑なパスワードを持っていても、マシンは強化され、データは安全に格納されるため、攻撃者は横移動パスを使用して機密性の高いアカウントにアクセスできます。 横移動攻撃では、機密性の高いユーザーが機密性の高いユーザーがローカル権限を持つマシンにサインインするときに、攻撃者はインスタンスを利用します。 攻撃者は横に移動し、機密性の低いユーザーにアクセスし、コンピューター間を移動して機密性の高いユーザーの資格情報を取得できます。

横方向の移動パスとは

横移動とは、攻撃者が機密性の高いアカウントを使用して機密性の高いアカウントにアクセスする場合です。 これは、 疑わしいアクティビティ ガイドに記載されているメソッドを使用して実行できます。 攻撃者は横移動を使用して、ネットワーク内の管理者を特定し、アクセスできるマシンを学習します。 この情報とさらに移動すると、攻撃者はドメイン コントローラー上のデータを利用できます。

ATA を使用すると、攻撃者が横移動で成功するのを防ぐために、ネットワーク上で先制的なアクションを実行できます。

リスクの高い機密性の高いアカウントを検出する

機密性の高いアカウントまたはリソースへの接続が原因でネットワーク内のどの機密アカウントが脆弱であるかを特定の期間内に検出するには、次の手順に従います。

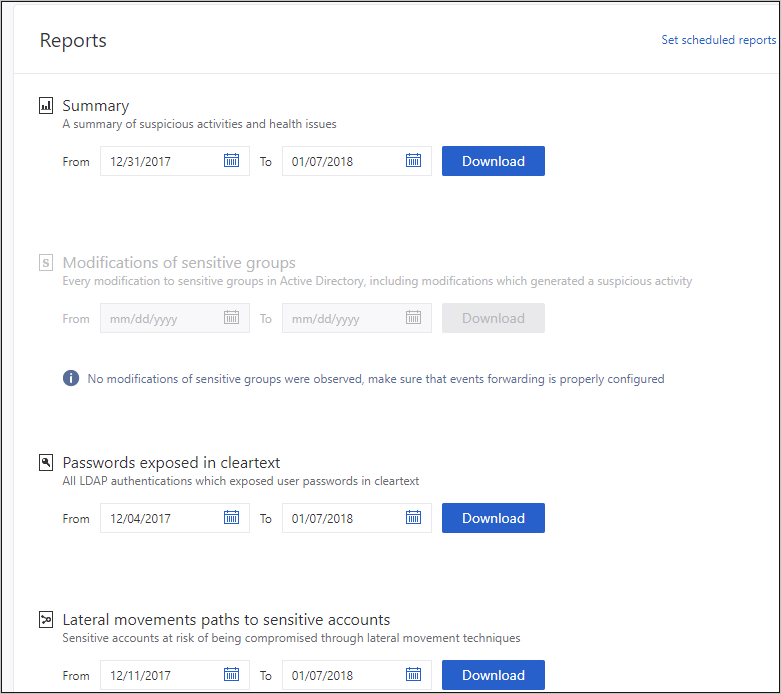

ATA コンソール メニューで、[レポート] アイコン [

![レポート] アイコン](media/ata-report-icon.png) を選択します。

を選択します。[ 機密性の高いアカウントへの横移動パス] で、横移動パスが見つからない場合、レポートは淡色表示されます。横移動パスがある場合、レポートの日付は、関連するデータがあるときに最初の日付を自動的に選択します。

[ダウンロード] を選択します。

作成された Excel ファイルには、危険にさらされている機密性の高いアカウントに関する詳細が表示されます。 [ 概要 ] タブには、危険なリソースの機密性の高いアカウント、コンピューター、および平均の数を詳しく示すグラフが表示されます。 [ 詳細 ] タブには、懸念すべき機密性の高いアカウントの一覧が表示されます。 パスは以前に存在していたパスであり、現在は使用できない可能性があることに注意してください。

調査

どの機密性の高いアカウントが危険にさらされているかがわかったので、ATA で詳しく学習し、予防措置を講じることができます。

ATA コンソールで、エンティティが横移動パス横アイコンまたは

にある場合にエンティティ プロファイルに追加される

にある場合にエンティティ プロファイルに追加される 移動バッジを検索します。 これは、過去 2 日間に横移動パスがあった場合に使用できます。

移動バッジを検索します。 これは、過去 2 日間に横移動パスがあった場合に使用できます。開いたユーザー プロファイル ページで、[ 横移動パス ] タブを選択します。

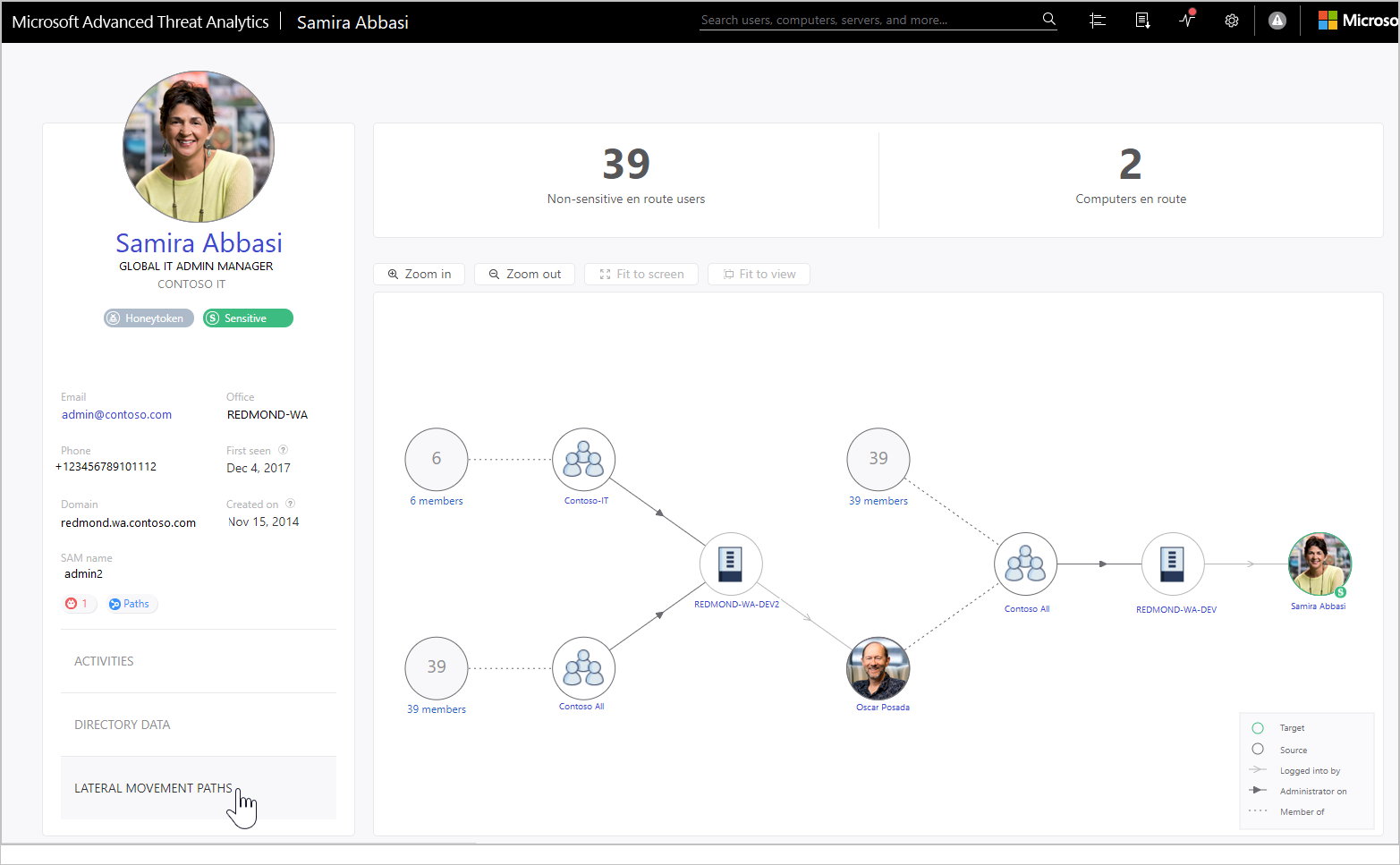

表示されるグラフは、機密性の高いユーザーへの可能なパスのマップを提供します。 グラフには、過去 2 日間に行われた接続が表示されます。

グラフを確認して、機密性の高いユーザーの資格情報の公開について学習できる内容を確認します。 たとえば、このマップでは、灰色で ログインした 矢印に従って、Samira が特権資格情報でサインインした場所を確認できます。 この場合、Samira の機密性の高い資格情報がコンピューター REDMOND-WA-DEV に保存されました。 次に、最も露出と脆弱性を生み出したコンピューターにサインインした他のユーザーを確認します。 これを確認するには、黒い矢印の [管理者 ] を参照して、リソースに対する管理者特権を持つユーザーを確認します。 この例では、Contoso All グループのすべてのユーザーが、そのリソースからユーザー資格情報にアクセスできます。

予防のベスト プラクティス

横移動を防ぐ最善の方法は、機密性の高いユーザーが、同じコンピューターで管理者権限を持つ機密性の高いユーザーがいないセキュリティで保護されたコンピューターにサインインする場合にのみ、管理者の資格情報を使用するようにすることです。 この例では、Samira が REDMOND-WA-DEV にアクセスする必要がある場合は、管理者資格情報以外のユーザー名とパスワードでサインインするか、REDMOND-WA-DEV のローカル管理者グループから Contoso All グループを削除します。

また、不要なローカル管理アクセス許可を持つユーザーがいないことを確認することもお勧めします。 この例では、Contoso All のすべてのユーザーが REDMOND-WA-DEV に対する管理者権限を本当に必要としているかどうかを確認チェック。

ユーザーが必要なリソースにのみアクセスできることを確認します。 この例では、オスカー・ポサダはサミラの露出を大幅に広げます。 グループ Contoso All に含める必要はありますか? 露出を最小限に抑えるために作成できるサブグループはありますか?

ヒント

過去 2 日間にアクティビティが検出されない場合、グラフは表示されませんが、横移動パス レポートは、過去 60 日間の横移動パスに関する情報を提供するために引き続き使用できます。

ヒント

ATA が横移動パス検出に必要な SAM-R 操作を実行できるようにサーバーを設定する方法については、 SAM-R を構成します。