Azure Active Directory B2C アプリを Microsoft Entra アプリ ギャラリーに公開する

Microsoft Entra アプリ ギャラリーは、数千ものアプリのカタログです。 アプリ ギャラリーにより、シングル サインオン (SSO) のデプロイおよび構成と、ユーザー設定の自動化が簡単になっています。 ギャラリーでは、Workday、ServiceNow、Zoom など、人気のあるクラウド アプリを見つけることができます。

この記事では、Azure Active Directory B2C (Azure AD B2C) アプリを Microsoft Entra アプリ ギャラリーで公開する方法について説明します。 アプリを公開すると、顧客が自分の Microsoft Entra テナントにアプリを追加するときに選択できるオプションのリストに含まれます。

以下に、アプリ ギャラリーに Azure AD B2C アプリを追加する利点の一部を示します。

- アプリの Microsoft との統合が検証されます。

- お使いのアプリと Microsoft Entra アプリの間で SSO アクセスが有効になります。

- 顧客はクイック検索を使用して、ギャラリーでアプリを見つけることができます。

- アプリの構成は単純かつ最小限です。

- 顧客に、手順を追った構成のチュートリアルが提供されます。

- 顧客は、組織内のさまざまなユーザーやグループにアプリを割り当てることができます。

- テナント管理者はアプリに、テナント全体の管理者の同意を付与できます。

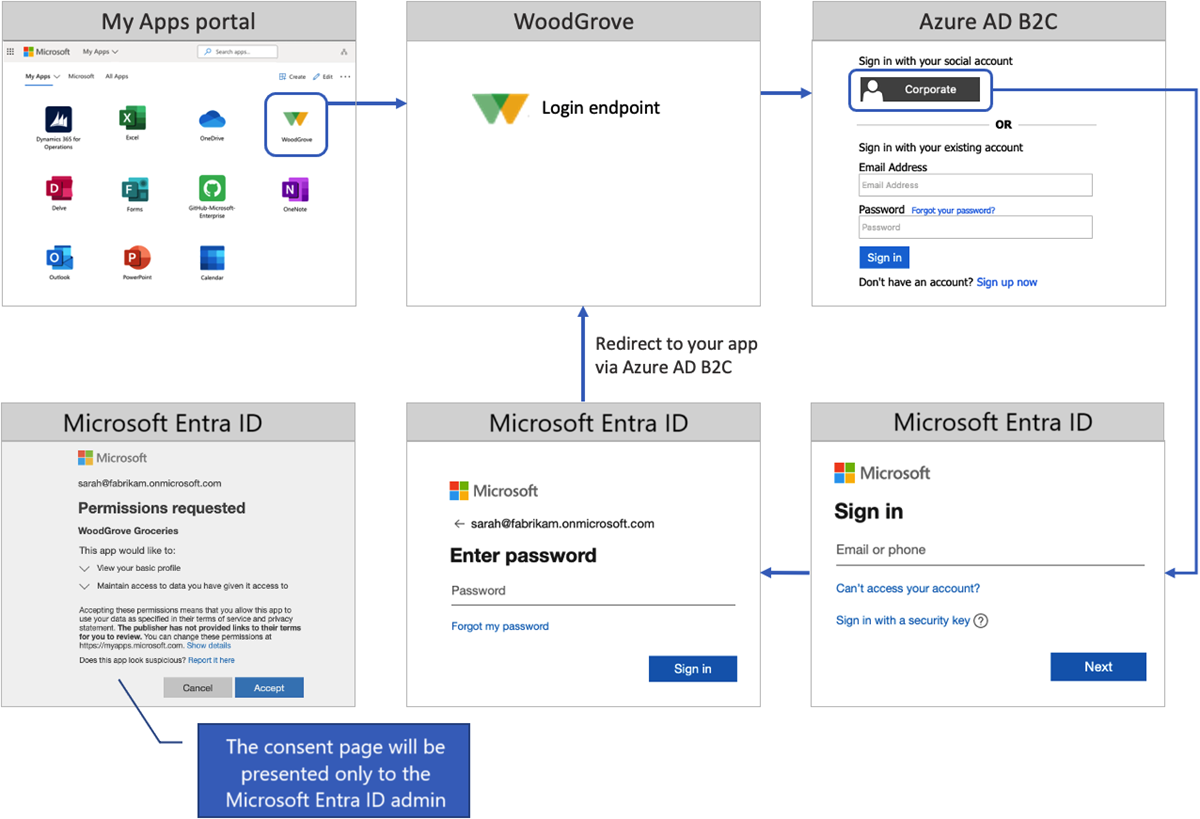

サインイン フローの概要

サインイン フローでは、次の手順が実行されます。

- ユーザーがマイ アプリ ポータルにアクセスして、アプリを選択します。 アプリによって、アプリのサインイン URL が開かれます。

- アプリのサインイン URL によって承認要求が開始され、ユーザーは Azure AD B2C 認証エンドポイントにリダイレクトされます。

- ユーザーは Microsoft Entra ID の "企業" アカウントでサインインすることを選択します。 ユーザーは Azure AD B2C によって Microsoft Entra 認証エンドポイントに移動され、そこで、職場のアカウントを使用してサインインします。

- Microsoft Entra SSO セッションがアクティブである場合、ユーザーは再度サインインを求められることなく、Microsoft Entra ID によってアクセス トークンが発行されます。 それ以外の場合、ユーザーにもう一度サインインするように求めるメッセージが表示されます。

ユーザーの SSO セッションと Microsoft Entra ID の設定によっては、以下のことを求められる場合があります。

メール アドレスまたは電話番号を入力する。

パスワードを入力するか、Microsoft 認証アプリでサインインする。

多要素認証を完了する。

同意ページを受け入れます。 顧客のテナント管理者は、アプリにテナント全体の管理者の同意を付与できます。 同意が付与されると、同意ページはユーザーに表示されなくなります。

サインインに成功すると、Microsoft Entra ID から Azure AD B2C にトークンが返されます。 Azure AD B2C では、トークンの要求を検証して読み取ってから、アプリケーションにトークンを返します。

前提条件

- 「Active Directory B2C でのカスタム ポリシーの概要」にある手順を完了する。

- まだ行っていない場合は、Web アプリケーションを登録します。

ステップ 1: Azure AD B2C にアプリケーションを登録する

Azure AD B2C を使用してアプリにサインインできるようにするには、Azure AD B2C ディレクトリにアプリを登録します。 アプリを登録すると、アプリと Azure AD B2C の間に信頼関係が確立されます。

まだ行っていない場合は、Web アプリケーションを登録します。 後で、このアプリを Azure アプリ ギャラリーに登録します。

手順 2: マルチテナント Microsoft Entra ID のサインインを設定する

任意の Microsoft Entra テナントから、従業員とコンシューマーが Azure AD B2C を使用してサインインできるようにする場合は、マルチ テナント Microsoft Entra ID のサインインの設定に関するガイダンスに従ってください。

ステップ 3: アプリを準備する

アプリでサインイン エンドポイントの URL をコピーします。

Web アプリケーションのサンプルを使用する場合、サインイン URL は https://localhost:5001/MicrosoftIdentity/Account/SignIn? です。 この URL が、アプリにサインインするために、ユーザーが Microsoft Entra アプリ ギャラリーによって移動される場所です。

運用環境では、通常アプリ登録のリダイレクト URI は、パブリックにアクセスできるアプリが稼働中のエンドポイントです。 応答 URL は、https で始まる必要があります。

ステップ 4: Azure AD B2C アプリを公開する

最後に、マルチテナント アプリを Microsoft Entra アプリ ギャラリーに追加します。 Microsoft Entra アプリ ギャラリーへのアプリの公開に関するページの手順に従ってください。 アプリ ギャラリーにアプリを追加するには、以下の手順を実行します。

以下の情報を使用してアプリを送信します。

Question 指定する必要がある回答 送信する要求の種類を選択してください。 [ギャラリーの一覧にアプリケーションを表示する] を選択します。 ギャラリーの一覧にアプリケーションを表示するときには、どの機能を有効にしますか? [フェデレーション SSO (SAML、WS-Fed と OpenID Connect)] を選択します。 アプリケーションのフェデレーション プロトコルを選択します [OpenID Connect と OAuth 2.0] を選択します。 アプリケーション (クライアント) ID Azure AD B2C アプリケーションの ID を指定します。 アプリケーションのサインイン URL 「ステップ 3. アプリを準備する」で構成したように、アプリのサインイン URL を指定します。 マルチテナント [はい] を選択します。