認証とユーザーのアクセス許可

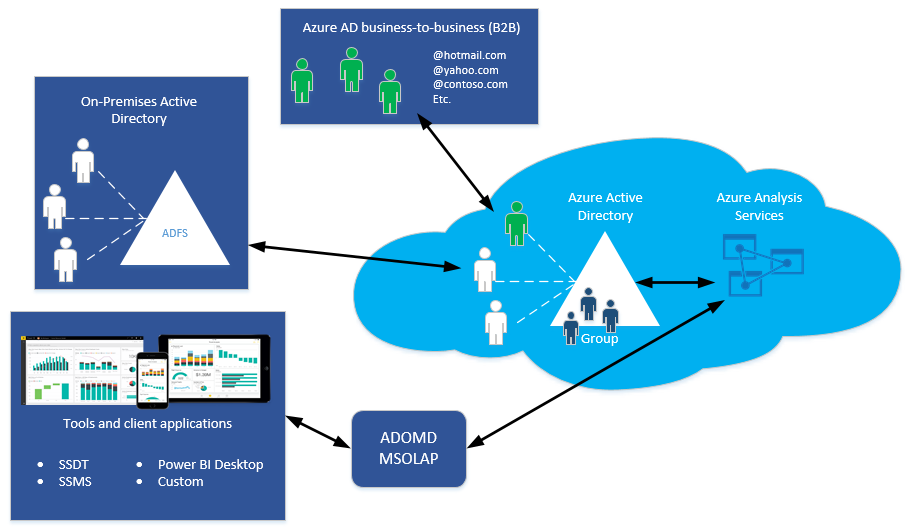

Azure Analysis Services では、ID 管理とユーザー認証に Microsoft Entra ID を使用します。 Azure Analysis Services サーバーを作成、管理、またはこのサーバーに接続するユーザーには、同じサブスクリプション内の Microsoft Entra テナントに有効なユーザー ID が必要です。

Azure Analysis Services は、Microsoft Entra B2B コラボレーションをサポートしています。 B2B では、組織外のユーザーを Microsoft Entra ディレクトリにゲスト ユーザーとして招待することができます。 別の Microsoft Entra テナント ディレクトリのユーザーまたは任意の有効なメール アドレスを持つユーザーをゲストにすることができます。 招待されたユーザーが、Azure から電子メールで送信される招待状を受け入れると、ユーザー ID がテナント ディレクトリに追加されます。 それらの ID をセキュリティ グループに、またはサーバー管理者またはデータベース ロールのメンバーとして追加できます。

認証

すべてのクライアント アプリケーションとツールは、Analysis Services クライアント ライブラリ (AMO、MSOLAP、ADOMD) の 1 つ以上を使ってサーバーに接続します。

3 つのクライアント ライブラリはすべて、Microsoft Entra の対話型フローと非対話型認証方法の両方をサポートします。 2 つの非対話型方法である Active Directory パスワード認証方法と Active Directory 統合認証方法は、AMOMD と MSOLAP を利用しているアプリケーションで使用できます。 これら 2 つの方式では、サインインのためのポップアップ ダイアログ ボックスは表示されません。

Excel や Power BI Desktop などのクライアント アプリケーションと、SSMS や Visual Studio 向け Analysis Services プロジェクト拡張機能などのツールは、通常の更新プログラムを使用してクライアント ライブラリの最新バージョンをインストールします。 Power BI Desktop、SSMS、Analysis Services プロジェクト拡張機能は毎月更新されます。 Excel は Microsoft 365 で更新されています。 Microsoft 365 の更新は頻度が低く、組織によっては遅延チャネルを使用して、更新が最大 3 か月間遅延されるようにしています。

使用するクライアント アプリケーションまたはツールに応じて、認証の種類とサインインの方法が異なる場合があります。 各アプリケーションは、Azure Analysis Services のようなクラウド サービスに接続するためのさまざまな機能をサポートしている場合があります。

Power BI Desktop、Visual Studio、SSMS では、Microsoft Entra 多要素認証 (MFA) もサポートする対話型の認証方式である Active Directory ユニバーサル認証がサポートされています。 Microsoft Entra 多要素認証は、シンプルなサインイン プロセスを提供しながら、データやアプリケーションへのアクセスを保護するのに役立ちます。 Azure MFA は、複数の検証オプション (電話、テキスト メッセージ、スマート カードと暗証番号 (PIN)、モバイル アプリ通知) による強力な認証を提供します。 Microsoft Entra ID との対話型 MFA はポップアップ ダイアログ ボックスで検証できます。 ユニバーサル認証を使うことをお勧めします。

ユニバーサル認証が選択されていないか、使用できない (Excel) 場合に、Windows アカウントを使って Azure にサインインするには、Active Directory フェデレーション サービス (AD FS) が必要です。 フェデレーションでは、Microsoft Entra ID および Microsoft 365 のユーザーはオンプレミスの資格情報を使って認証されて、Azure リソースにアクセスできます。

SQL Server Management Studio (SSMS)

Azure Analysis Services サーバーは、Windows 認証、Active Directory パスワード認証、Active Directory のユニバーサル認証を使って SSMS V17.1 以降からの接続をサポートします。 一般に、以下の理由で Active Directory のユニバーサル認証の使用をお勧めします。

対話型と非対話型の認証方法をサポートしています。

Azure AS テナントに招待された Azure B2B ゲスト ユーザーをサポートしています。 サーバーへの接続時に、ゲスト ユーザーは Active Directory のユニバーサル認証を選ぶ必要があります。

多要素認証 (MFA) をサポートします。 Microsoft Entra 多要素認証は、電話、テキスト メッセージ、スマート カードと暗証番号 (PIN)、モバイル アプリ通知など、各種確認オプションでデータとアプリケーションへのアクセスを保護するのに役立ちます。 Microsoft Entra ID との対話型 MFA はポップアップ ダイアログ ボックスで検証できます。

Visual Studio

Visual Studio は、MFA サポートがある Active Directory のユニバーサル認証を使って Azure Analysis Services に接続します。 ユーザーは、最初のデプロイ時に Azure にサインインするよう求められます。 ユーザーは、デプロイしているサーバーでサーバー管理者のアクセス許可を持つアカウントを使って Azure にサインインする必要があります。 初めて Azure にサインインするときに、トークンが割り当てられます。 将来の再接続のためにトークンはメモリにキャッシュされます。

Power BI Desktop

Power BI Desktop は、MFA サポートがある Active Directory のユニバーサル認証を使って Azure Analysis Services に接続します。 ユーザーは、最初の接続時に Azure にサインインするよう求められます。 ユーザーは、サーバー管理者またはデータベース ロールに含まれているアカウントを使用して Azure にサインインする必要があります。

Excel

Excel ユーザーは、Windows アカウント、組織 ID (メール アドレス)、または外部のメール アドレスを使ってサーバーに接続できます。 外部のメール ID は、ゲスト ユーザーとして Microsoft Entra ID に存在する必要があります。

ユーザーのアクセス許可

サーバー管理者は、Azure Analysis Services サーバー インスタンスに固有です。 Azure portal、SSMS、Visual Studio などのツールを使って接続し、設定の構成やユーザー ロールの管理などのタスクを実行します。 既定では、サーバーを作成したユーザーは、自動的に Analysis Services サーバー管理者として追加されます。 他の管理者は、Azure Portal または SSMS を使って追加できます。 サーバー管理者には、同じサブスクリプションの Microsoft Entra テナントにアカウントが必要です。 詳しくは、「サーバー管理者の管理」をご覧ください。

データベース ユーザーは、Excel や Power BI などのクライアント アプリケーションを使ってモデル データベースに接続します。 ユーザーは、データベース ロールに追加する必要があります。 データベース ロールは、データベースに対して管理者、プロセス、または読み取りアクセス許可を定義します。 管理者のアクセス許可を含むロールのデータベース ユーザーは、サーバー管理者とは異なることを理解することが重要です。 ただし、既定では、サーバー管理者はデータベース管理者でもあります。 詳しくは、「データベース ロールとユーザーの管理」をご覧ください。

Azure リソース所有者。 リソース所有者は、Azure サブスクリプションのリソースを管理します。 リソース所有者は、Azure portal のアクセス制御を使用して、または Azure Resource Manager テンプレートで、サブスクリプション内の所有者または共同作成者のロールに Microsoft Entra ユーザー ID を追加できます。

![Azure Portal の [アクセス制御 (IAM)]](media/analysis-services-manage-users/aas-manage-users-rbac.png)

このレベルのロールは、Portal で完了可能なタスクまたは Azure Resource Manager テンプレートを使って完了可能なタスクを実行する必要のあるユーザーまたはアカウントに適用します。 詳細については、Azure ロールベースのアクセス制御 (Azure RBAC) に関する記事を参照してください。

データベース ロール

テーブル モデル向けに定義されているロールは、データベース ロールです。 つまり、ロールには、Microsoft Entra ユーザーとセキュリティ グループから構成されるメンバーが含まれます。このセキュリティ グループは、メンバーが model データベースに対して実行できるアクションを定義する特定のアクセス許可を持ちます。 データベース ロールは、データベース内に個別のオブジェクトとして作成され、そのロールが作成されたデータベースにのみ適用されます。

既定では、テーブル モデル プロジェクトの新規作成時点では、モデル プロジェクトにロールはありません。 ロールは、Visual Studio の [ロール マネージャー] ダイアログ ボックスを使用して定義できます。 モデル プロジェクトのデザイン時にロールが定義された場合、それらはモデル ワークスペース データベースにのみ適用されます。 モデルを配置すると、同じロールが配置済みモデルに適用されます。 モデルのデプロイ後、サーバーとデータベースの管理者は、SSMS を使ってロールとメンバーを管理できます。 詳しくは、「データベース ロールとユーザーの管理」をご覧ください。

考慮事項と制限事項

- Azure Analysis Services では、One-Time Password for B2B ユーザーの使用はサポートされていません

次のステップ

Microsoft Entra グループを使ってリソースへのアクセスを管理する

データベース ロールとユーザーの管理

サーバー管理者の管理

Azure ロールベースのアクセス制御 (Azure RBAC)