ワークスペース ゲートウェイを仮想ネットワークに統合するためのネットワーク リソース要件

適用対象: Premium

ネットワーク分離は、API Management ワークスペース ゲートウェイのオプション機能です。 この記事では、ゲートウェイを Azure 仮想ネットワークに統合するときのネットワーク リソース要件について説明します。 一部の要件は、必要な受信と送信のアクセス モードによって異なります。 次のクエリ モードがサポートされています。

- パブリック受信アクセス、プライベート送信アクセス (パブリック/プライベート)

- プライベート受信アクセス、プライベート送信アクセス (プライベート/プライベート)

API Management のネットワーク オプションの詳細については、「仮想ネットワークを使用して Azure API Management の受信または送信トラフィックをセキュリティで保護する」を参照してください。

Note

- ワークスペース ゲートウェイのネットワーク構成は、API Management インスタンスのネットワーク構成とは無関係です。

- 現時点では、ワークスペース ゲートウェイは、ゲートウェイの作成時にのみ仮想ネットワークに設定できます。 ゲートウェイのネットワーク構成または設定を後で変更することはできません。

ネットワークの場所

- 仮想ネットワークは、API Management インスタンスと同じリージョンおよび Azure サブスクリプションに存在する必要があります。

サブネットの要件

- サブネットを別の Azure リソース (別のワークスペース ゲートウェイを含む) と共有することはできません。

サブネットのサイズ

- 最小: /27 (32 アドレス)

- 最大: /24 (256 アドレス) - おすすめ

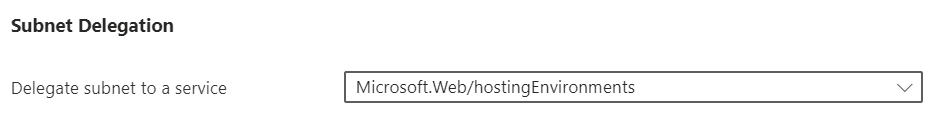

サブネットの委任

目的の受信および送信アクセスを有効にするには、サブネットを次のように委任する必要があります。

サブネットの委任の構成については、「サブネットの委任を追加または削除する」を参照してください。

パブリック/プライベート モードでは、サブネットを Microsoft.Web/serverFarms サービスに委任する必要があります。

Note

サブネットをサービスに委任できるように、サブスクリプションに Microsoft.Web/serverFarms リソース プロバイダーを登録することが必要になる場合があります。

ネットワーク セキュリティ グループ (NSG) のルール

受信接続を明示的に許可するには、ネットワーク セキュリティ グループ (NSG) をサブネットにアタッチする必要があります。 NSG で次の規則を構成します。 これらの規則の優先順位は、既定の規則よりも高く設定します。

| ソース / ターゲット ポート | Direction | トランスポート プロトコル | ソース | 到着地 | 目的 |

|---|---|---|---|---|---|

| */80 | 受信 | TCP | AzureLoadBalancer | ワークスペース ゲートウェイ のサブネット範囲 | 内部正常性 ping トラフィックを許可する |

| */80,443 | 受信 | TCP | インターネット | ワークスペース ゲートウェイ のサブネット範囲 | 受信トラフィックを許可する |

プライベート/プライベート構成の DNS 設定

プライベート/プライベート ネットワーク構成では、ワークスペース ゲートウェイへの受信アクセスを有効にするには、独自の DNS を管理する必要があります。

以下のことが推奨されます。

- Azure DNS プライベート ゾーンを構成します。

- その Azure DNS プライベート ゾーンをワークスペース ゲートウェイのデプロイ先 VNet にリンクします。

Azure DNS でのプライベート ゾーンの設定方法を確認してください。

既定のホスト名でのアクセス

API Management ワークスペースを作成すると、ワークスペース ゲートウェイに既定のホスト名が割り当てられます。 ホスト名は、Azure portal でワークスペース ゲートウェイの [概要] ページにプライベート仮想 IP アドレスと共に表示されます。 既定のホスト名の形式は <gateway-name>-<random hash>.gateway.<region>-<number>.azure-api.net です。 例: team-workspace-123456abcdef.gateway.uksouth-01.azure-api.net。

Note

ワークスペース ゲートウェイは、プライベート VIP アドレスではなく、エンドポイントで構成されたホスト名に対する要求にのみ応答します。

DNS レコードを構成する

VNet 内からワークスペースにアクセスするための A レコードを DNS サーバーに作成します。 エンドポイント レコードをワークスペース ゲートウェイのプライベート VIP アドレスにマップします。

テスト目的で、API Management がデプロイされている VNet に接続されているサブネット内の仮想マシン上のホスト ファイルを更新できます。 ワークスペース ゲートウェイのプライベート仮想 IP アドレスを 10.1.0.5 と仮定すると、次の例に示すようにホスト ファイルをマップできます。 hosts マッピング ファイルは、%SystemDrive%\drivers\etc\hosts (Windows) または /etc/hosts (Linux、macOS) にあります。

| 内部仮想 IP アドレス | ゲートウェイ ホスト名 |

|---|---|

| 10.1.0.5 | teamworkspace.gateway.westus.azure-api.net |