チュートリアル: Azure App Service on Linux と MySQL を使用して Tomcat Web アプリを構築する

このチュートリアルでは、MySQL データベースに接続する (Azure Database for MySQL を使用) セキュリティで保護された Tomcat アプリケーションを Azure App Service で構築、構成、デプロイする方法を示します。 Azure App Service は、高いスケーラビリティを備え、パッチを自己適用する Web ホスティング サービスであり、アプリを Windows または Linux に簡単にデプロイできます。 終えると、Azure App Service on Linux で動作する Tomcat アプリができあがります。

このチュートリアルでは、次の作業を行う方法について説明します。

- Azure App Service と Azure Database for MySQL の既定でのセキュリティ保護アーキテクチャを作成する。

- マネージド ID と Key Vault 参照を使用して接続シークレットをセキュリティで保護する。

- Tomcat サンプル アプリを GitHub リポジトリから App Service にデプロイする。

- アプリケーション コード内で App Service アプリの設定にアクセスする。

- アプリケーション コードを更新して再デプロイする。

- App Service から診断ログをストリーム配信する。

- Azure portal でアプリを管理する。

- Azure Developer CLI を使用して、同じアーキテクチャをプロビジョニングし、デプロイする。

- GitHub Codespaces と GitHub Copilot を使用して開発ワークフローを最適化する。

前提条件

- アクティブなサブスクリプションが含まれる Azure アカウント。 Azure アカウントがない場合は、無料で作成できます。

- GitHub アカウント。 1 つ無料で取得することもできます。

- Java と Tomcat の開発に関する知識。

- (オプション) GitHub Copilot を試す場合は、GitHub Copilot アカウント。 30 日間の無料試用版が提供されています。

- アクティブなサブスクリプションが含まれる Azure アカウント。 Azure アカウントがない場合は、無料で作成できます。

- Azure Developer CLI がインストールされていること。 Azure Developer CLI が既にインストールされているため、Azure Cloud Shell の手順に従うことができます。

- Java と Tomcat の開発に関する知識。

- (オプション) GitHub Copilot を試す場合は、GitHub Copilot アカウント。 30 日間の無料試用版が提供されています。

最後までスキップする

このチュートリアルでは、サンプル アプリをすばやくデプロイし、それが Azure で動作していることを確認できます。 単に Azure Cloud Shell で次のコマンドを実行し、プロンプトに従うだけです。

mkdir msdocs-tomcat-mysql-sample-app

cd msdocs-tomcat-mysql-sample-app

azd init --template msdocs-tomcat-mysql-sample-app

azd up

1.サンプルを実行する

最初に、開始点としてサンプルのデータ駆動型アプリを設定します。 便宜のために、サンプル リポジトリには開発コンテナー構成が含まれています。 開発コンテナーには、データベース、キャッシュ、サンプル アプリケーションに必要なすべての環境変数など、アプリケーションの開発に必要なすべてのものが含まれています。 開発コンテナーは、GitHub codespace で実行できます。つまり、Web ブラウザーを使用して任意のコンピューターでサンプルを実行できます。

手順 1: 新しいブラウザー ウィンドウ内で次を実行します。

- GitHub アカウントにサインインします。

- https://github.com/Azure-Samples/msdocs-tomcat-mysql-sample-app/fork に移動します。

- [メイン ブランチのみをコピーする] をオフにします。 すべてのブランチが必要です。

- [Create fork] (フォークの作成) を選択します。

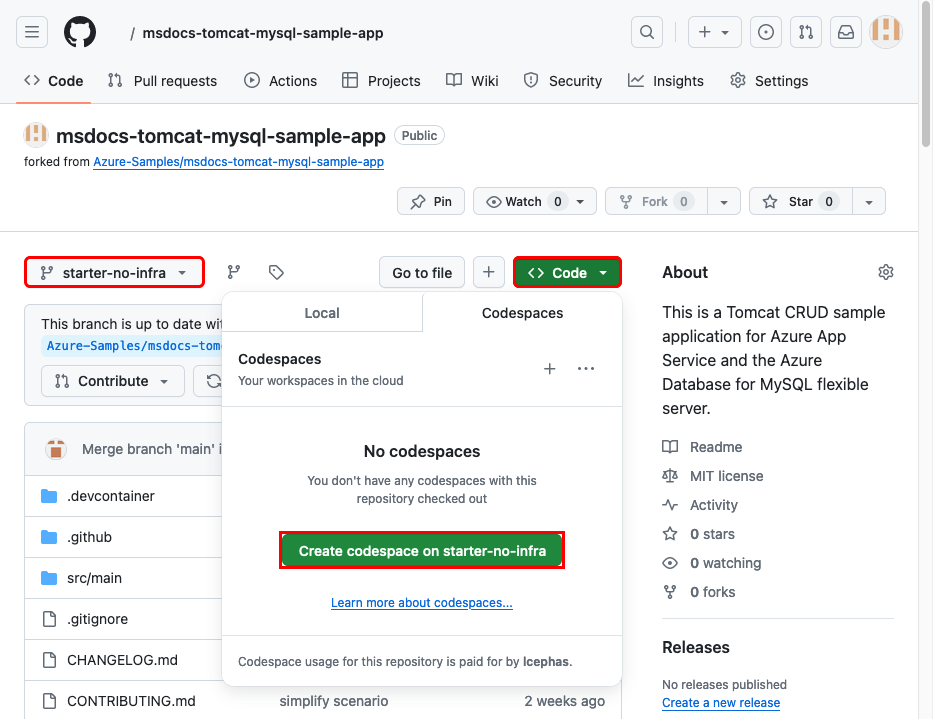

手順 2: GitHub フォークで、次の操作を行います。

- スターター ブランチの [メイン]>[starter-no-infra] を選択します。 このブランチにはサンプル プロジェクトだけが含まれており、Azure 関連のファイルや構成はありません。

- [コード]>[starter-no-infra に codespace を作成する] を選択します。 codespace の設定には数分かかります。

手順 3: codespace ターミナルで次のことを行います。

mvn jetty:runを実行します。- ''

Your application running on port 80 is available.'' という通知が表示されたら、[ブラウザーで開く] を選択します。 新しいブラウザー タブにサンプル アプリケーションが表示されるはずです。Jetty サーバーを停止するには、「Ctrl+C」と入力します。

ヒント

このリポジトリについて GitHub Copilot に質問できます。 次に例を示します。

- @workspace このプロジェクトは何を行いますか?

- @workspace .devcontainer フォルダーは何を行いますか?

問題がある場合は、 「トラブルシューティング」セクションを確認してください。

2.App Service と MySQL を作成する

まず、Azure リソースを作成します。 このチュートリアルで使用される手順では、App Service と Azure Database for MySQL を含む既定でセキュリティ保護された一連のリソースを作成します。 作成プロセスでは、次のように指定します。

- 名前: Web アプリの名前。 これは、アプリの DNS 名の一部として

https://<app-name>-<hash>.<region>.azurewebsites.netの形式で使用されます。 - 世界でアプリを物理的に実行するためのリージョン。 これは、アプリの DNS 名の一部としても使用されます。

- アプリのランタイム スタック。 ここで、アプリに使う Java のバージョンを選びます。

- アプリのホスティング プラン。 これは、アプリの一連の機能と容量のスケーリングを含む価格レベルです。

- アプリのリソース グループ。 リソース グループを使うと、アプリケーションに必要なすべての Azure リソースを (論理コンテナーに) グループ化できます。

Azure portal にサインインし、以下の手順に従って Azure App Service リソースを作成します。

手順 1: Azure portal 内で次を実行します。

- Azure portal の上部にある検索バーに「Web app database」と入力します。

- [Marketplace] の見出しの下にある [Web アプリとデータベース] というラベルの付いた項目を選びます。 作成ウィザードに直接移動することもできます。

手順 2:[Web アプリとデータベースの作成] ページ内で、このフォームに次のように入力します。

- [リソース グループ]: [新規作成] を選択し、msdocs-tomcat-mysql-tutorial の名前を使用します。

- [リージョン]: 近くの任意の Azure リージョン。

- [名前]: msdocs-tomcat-mysql-XYZ。この XYZ は任意のランダムな 3 文字です。

- [ランタイム スタック]: Java 17。

- [Java Web サーバー スタック]: Apache Tomcat 10.1。

- [エンジン]: データベース エンジンとしては、[MySQL - フレキシブル サーバー] が既定で自動的に選ばれます。 そうでない場合は、それを選択します。 Azure Database for MySQL - フレキシブル サーバーは、Azure でのフル マネージドのサービスとしての MySQL データベースであり、最新のコミュニティ エディションと互換性があります。

- [ホスティング プラン]: [Basic]。 準備ができたら、運用価格レベルにスケールアップできます。

- [Review + create](レビュー + 作成) を選択します。

- 検証が完了した後、 [作成] を選択します。

手順 3: このデプロイは完了するまでに数分かかります。 デプロイが完了したら、[リソースに移動] ボタンを選択します。 App Service アプリに直接移動しますが、次のリソースが作成されます。

- [リソース グループ]: 作成されたすべてのリソースのコンテナー。

- [App Service プラン]: App Service のコンピューティング リソースを定義します。 Basic レベルの Linux プランが作成されます。

- [App Service]: アプリを表し、App Service プランで実行されます。

- [仮想ネットワーク]: App Service アプリと統合され、バックエンド ネットワーク トラフィックを分離します。

- Azure Database for MySQL Flexible Server: 仮想ネットワークからのみアクセス可能です。 サーバー上にデータベースとユーザーが作成されます。

- プライベート DNS ゾーン: 仮想ネットワーク内のデータベース サーバーの DNS 解決を有効にします。

問題がある場合は、 「トラブルシューティング」セクションを確認してください。

3.セキュリティで保護された接続のシークレット

データベース接続文字列は、作成ウィザードによって自動的にアプリ設定として既に生成されています。 ただし、セキュリティのベスト プラクティスは、App Service からシークレットを完全に排除することです。 シークレットをキー コンテナーに移動し、サービス コネクタを利用してアプリ設定を Key Vault 参照に変更します。

手順 1: 既存の接続文字列を取得する

- App Service ページの左側のメニューで、[設定] > [環境変数] を選びます。

- [AZURE_MYSQL_CONNECTIONSTRING] を選択します。 これには JDBC 接続文字列が含まれています。 有効な Oracle、SQL Server、PostgreSQL、または MySQL 接続文字列を含むアプリ設定を追加すると、App Service によって、それが Java Naming and Directory Interface (JNDI) データ ソースとして Tomcat サーバーの context.xml ファイルに挿入されます。

- [アプリケーション設定の追加/編集] の [値] フィールドで、文字列の末尾にある password= の部分を見つけます。

- 後で使用するために、Password= の後のパスワード文字列をコピーしておきます。 このアプリ設定を使用すると、プライベート エンドポイントの背後でセキュリティ保護された MySQL データベースに接続できます。 ただし、シークレットは App Service アプリに直接保存されますが、これは最適ではありません。 これを変更します。

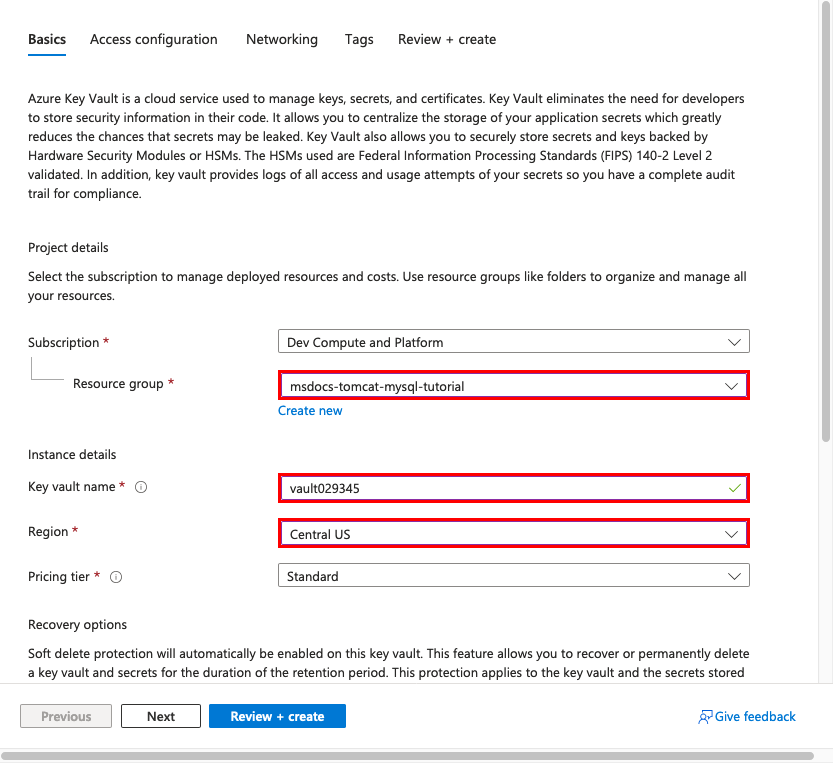

手順 2: シークレットを安全に管理するためのキー コンテナーを作成する

- 上部の検索バーに「キー コンテナー」と入力し、[Marketplace]>[Key Vault] を選択します。

- [リソース グループ] で、[msdocs-tomcat-mysql-tutorial] を選択します。

- [キー コンテナー名] に、文字と数字のみで構成される名前を入力します。

- [リージョン] をリソース グループと同じ場所に設定します。

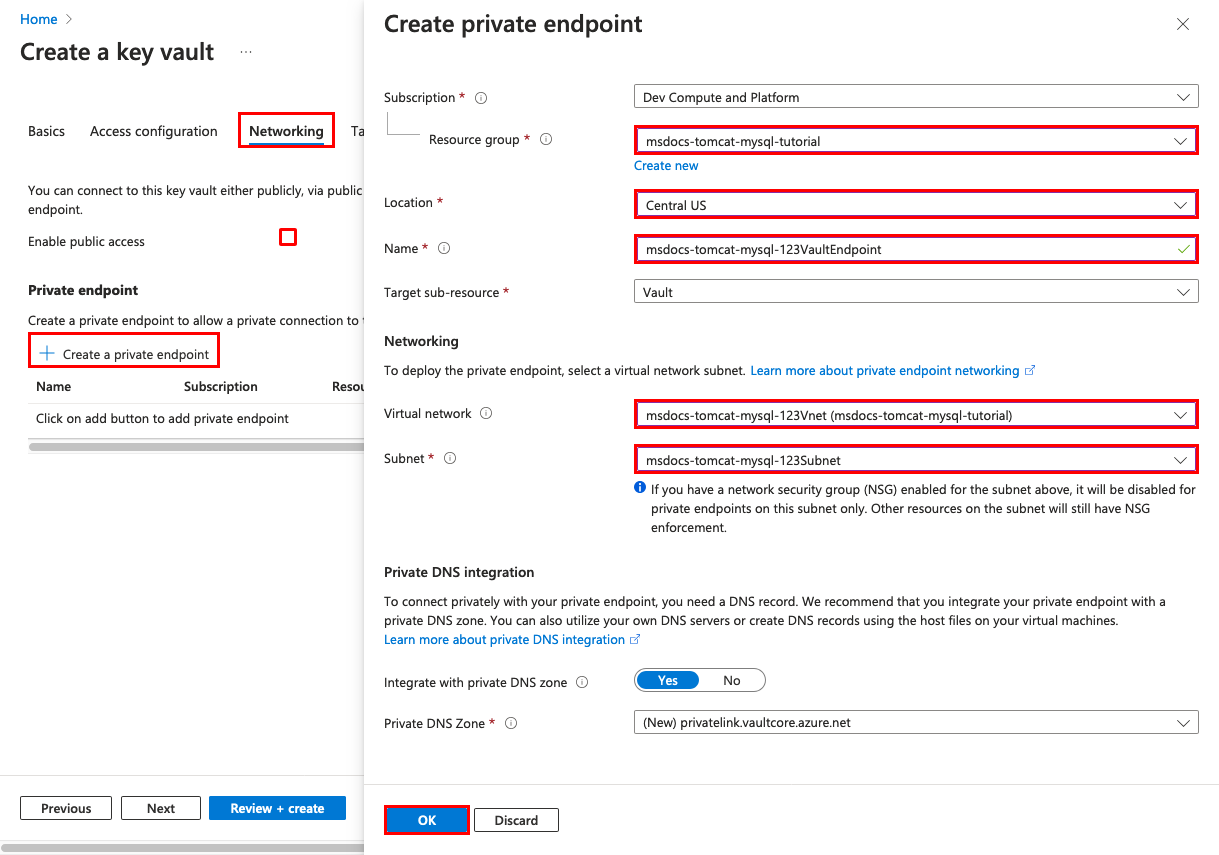

手順 3: プライベート エンドポイントを使用してキー コンテナーをセキュリティ保護する

- [ネットワーク] タブを選択します。

- [パブリック アクセスを有効にする] の選択を解除します。

- [プライベート エンドポイントを作成する] を選択します。

- [リソース グループ] で、[msdocs-tomcat-mysql-tutorial] を選択します。

- [名前] に、文字と数字のみで構成されるプライベート エンドポイントの名前を入力します。

- [リージョン] をリソース グループと同じ場所に設定します。

- ダイアログの [場所] で、App Service アプリと同じ場所を選択します。

- [リソース グループ] で、[msdocs-tomcat-mysql-tutorial] を選択します。

- [名前] に「msdocs-tomcat-mysql-XYZVaultEndpoint」と入力します。

- [仮想ネットワーク] で、[msdocs-tomcat-mysql-XYZVnet] を選択します。

- [サブネット] で、[msdocs-tomcat-mysql-XYZSubnet] を選択します。

- [OK] を選択します。

- [Review + create](確認と作成) を選択し、次に [作成] を選択します。 キー コンテナーのデプロイが完了するまで待ちます。 "デプロイが完了しました" と表示されます。

手順 4: サービス コネクタを構成する

- 上部の検索バーに「msdocs-tomcat-mysql」と入力し、次に msdocs-tomcat-mysql-XYZ という App Service リソースを選択します。

- [App Service] ページの左側にあるメニューで、[設定] > [サービス コネクタ] を選択します。 既にコネクタが存在しますが、これはアプリ作成ウィザードによって作成されたものです。

- コネクタの横にあるチェックボックスをオンにし、[編集] を選択します。

- [基本] タブで、[クライアントの種類] を [Java] に設定します。

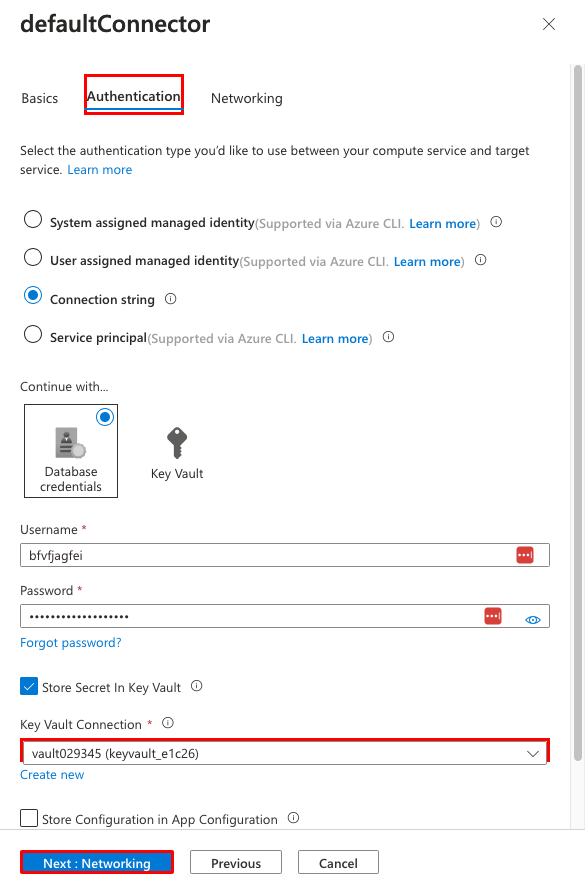

- 認証 タブを選択します。

- [パスワード] に、先ほどコピーしたパスワードを貼り付けます。

- [シークレットを Key Vault に保存する] を選択します。

- [Key Vault 接続] で、[新規作成] を選択します。 [接続の作成] ダイアログが編集ダイアログの上に開きます。

手順 5: Key Vault の接続を確立する

- Key Vault 接続の [接続の作成] ダイアログの [キー コンテナー] で、前に作成したキー コンテナーを選びます。

- [確認および作成] を選択します。 [システム割り当てマネージド ID] が [選択済み] に設定されていることがわかります。

- 検証が完了したら、[作成] を選択します。

手順 6: Service Connector の構成を完了する

- defaultConnector の編集ダイアログに戻ります。 [認証] タブで、キー コンテナー コネクタが作成されるまで待ちます。 完了すると、Key Vault 接続ドロップダウンで自動的に選択されます。

- [次へ: ネットワーク] を選択します。

- [保存] を選択します。 "更新に成功しました" という通知が表示されるまで待ちます。

手順 7: Key Vault 統合を確認する

- 左側のメニューで、もう一度 [設定] > [環境変数] を選びます。

- [AZURE_MYSQL_CONNECTIONSTRING] の横にある [値の表示] を選択します。 値は

@Microsoft.KeyVault(...)になります。これは、シークレットがキー コンテナーで管理されるようになったため、これがキー コンテナー参照であることを意味します。

まとめると、このプロセスでは、App Service の環境変数から MySQL の接続文字列を取得し、プライベート アクセスを使ってセキュリティ保護されたシークレット管理用の Azure キー コンテナを作成して、キー コンテナーにパスワードを格納するようにサービス コネクタを更新しました。 App Service アプリとキー コンテナーの間に、システム割り当てマネージド ID を使ってセキュリティ保護された接続を確立し、接続文字列が Key Vault 参照を使うことを確認してセットアップを検証しました。

問題がある場合は、 「トラブルシューティング」セクションを確認してください。

4.JNDI データ ソースを確認する

Oracle、SQL Server、PostgreSQL、または MySQL の有効な JDBC 接続文字列を含むアプリ設定を追加すると、App Service によって、それが Java Naming and Directory Interface (JNDI) データ ソースとして Tomcat サーバーの context.xml ファイルに追加されます。 この手順では、アプリ コンテナーへの SSH 接続を使用して、JNDI データ ソースを検証します。 このプロセスでは、Tomcat コンテナーの SSH シェルにアクセスする方法について説明します。

手順 1: [App Service] ページに戻り、次の操作を行います。

- 左側のメニューで、[SSH] を選択します。

- [Go] \(移動) を選択します。

手順 2: SSH ターミナルで、cat /usr/local/tomcat/conf/context.xml を実行します。 jdbc/AZURE_MYSQL_CONNECTIONSTRING_DS という名前の JNDI リソースが追加されたことがわかります。 このデータ ソースは後で使います。

Note

/home 内のファイルへの変更のみが、アプリの再起動後も保持されます。 たとえば、/usr/local/tomcat/conf/server.xml を編集した場合、これらの変更はアプリの再起動後に保持されません。

問題がある場合は、 「トラブルシューティング」セクションを確認してください。

5.サンプル コードをデプロイする

この手順では、GitHub Actions を使用して GitHub のデプロイを構成します。 これは、App Service にデプロイする多くの方法の 1 つにすぎませんが、デプロイ プロセスで継続的インテグレーションを実現する優れた方法でもあります。 既定では、GitHub リポジトリに git push があるたびにビルドとデプロイのアクションが起動されます。

Tomcat の規則と同様に、Tomcat のルート コンテキストにデプロイする場合は、ビルドされた成果物に ROOT.war という名前を付けます。

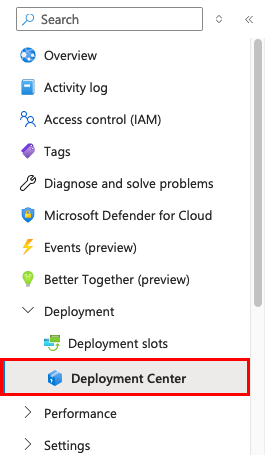

手順 1: [App Service] ページに戻り、左側のメニューで [デプロイ センター] を選択します。

手順 2: [デプロイ センター] ページで次のことを行います。

- [ソース] で、[GitHub] を選びます。 既定では、ビルド プロバイダーとして GitHub Actions が選ばれます。

- GitHub アカウントにサインインし、プロンプトに従って Azure を承認します。

- [組織] で、自分のアカウントを選びます。

- [リポジトリ] で、[msdocs-tomcat-mysql-sample-app] を選択します。

- [ブランチ] で、[starter-no-infra] を選択します。 これは、Azure 関連のファイルや構成を含まない、サンプル アプリで作業したのと同じブランチです。

- [認証の種類] で、[ユーザー割り当て ID] を選択します。

- 上部のメニューから、[保存] を選択します。 App Service は、選んだ GitHub リポジトリの

.github/workflowsディレクトリに、ワークフロー ファイルをコミットします。 既定では、デプロイ センターでは Microsoft Entra (OIDC 認証) を使用して、認証するワークフローのユーザー割り当て ID を作成します。 代替認証オプションについては、「GitHub Actions を使用した App Service へのデプロイ」を参照してください。

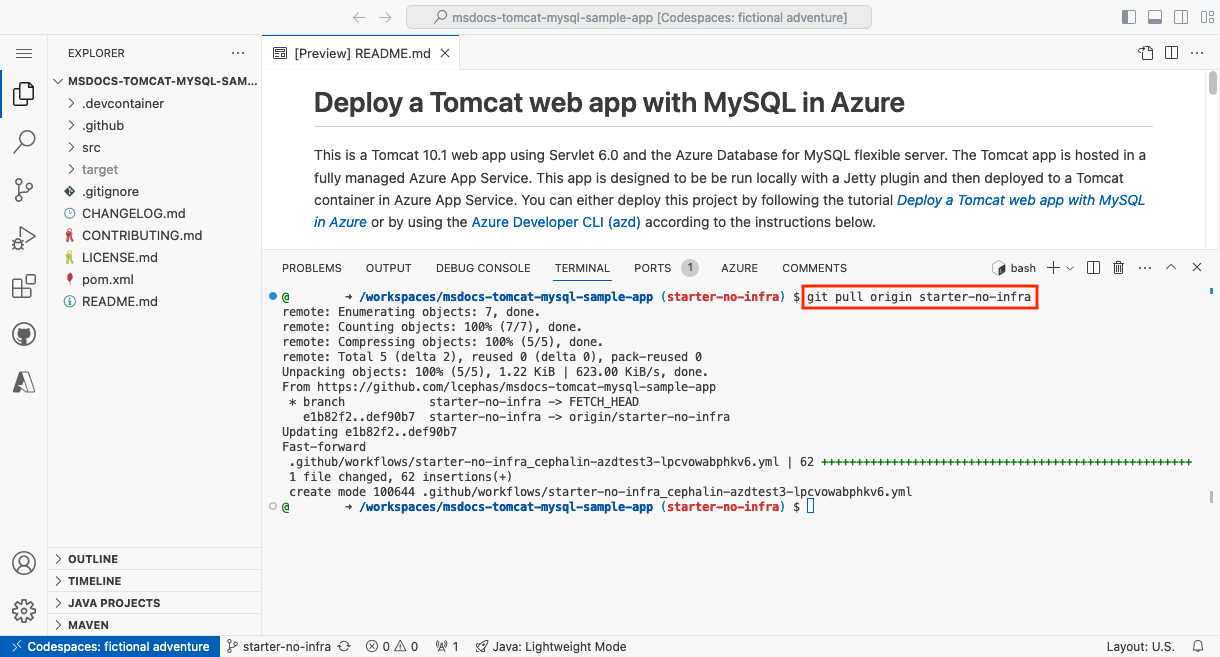

手順 3: サンプル フォークの GitHub codespace に戻り、git pull origin starter-no-infra を実行します。

これにより、新しくコミットされたワークフロー ファイルが codespace にプルされます。

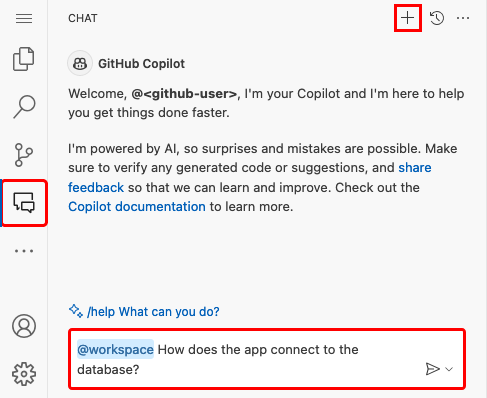

ステップ 4 (オプション 1: GitHub Copilot を使用する):

- チャット ビューをクリックし、次に [+] をクリックして、新しいチャット セッションを開始します。

- "@workspace アプリはデータベースにどのように接続しますか?" と質問すると、Copilot が

jdbc/MYSQLDSデータ ソースとその構成方法について説明してくれる場合があります。 - 「@workspace persistence.xml で定義されたデータ ソースを Tomcat の既存の JNDI データ ソースに置き換えたいのですが、動的に行う必要があります。」と質問します。 Copilot から、以下の「オプション 2: GitHub Copilot を使用しない」のステップにあるものと同様のコードの提案が示されると考えられ、場合によっては ContextListener クラスで変更を行うように指示されることもあります。

- エクスプローラーで src/main/java/com/microsoft/azure/appservice/examples/tomcatmysql/ContextListener.java を開き、

contextInitializedメソッドにコードの提案を追加します。 GitHub Copilot では毎回同じ応答が返されるわけではありません。応答を絞り込むために、さらなる質問が必要になる場合があります。 ヒントについては、「自分の codespace で GitHub Copilot を使用して何ができますか?」を参照してください。

ステップ 4 (オプション 2: GitHub Copilot を使用しない):

- エクスプローラーで src/main/java/com/microsoft/azure/appservice/examples/tomcatmysql/ContextListener.java を開きます。 アプリケーションが起動すると、このクラスによって、src/main/resources/META-INF/persistence.xml 内のデータベース設定が読み込まれます。

contextIntialized()メソッドで、コメント化されたコード (行 29-33) を見つけ、それをコメント解除します。 このコードでは、AZURE_MYSQL_CONNECTIONSTRINGアプリ設定が存在するかどうかを確認し、データ ソースをjava:comp/env/jdbc/AZURE_MYSQL_CONNECTIONSTRING_DSに変更します。これは、前に SSH シェルで context.xml 内に見つけたデータ ソースです。

手順 5:

- [ソース管理] 拡張機能を選びます。

- テキスト ボックスに、

Configure Azure data sourceのようなコミット メッセージを入力します。 - [コミット] を選択し、[はい] で確定します。

- [変更の同期 1] を選択し、[OK] で確認します。

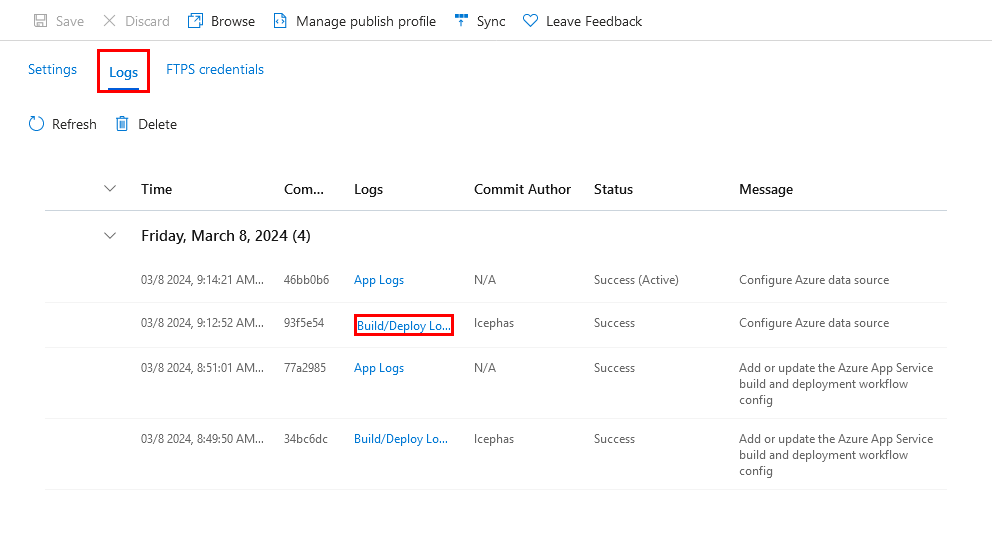

手順 6: Azure portal 内の [デプロイ センター] ページ内に戻り、次のことを行います。

- [ログ] を選択します。 新しいデプロイの実行が、コミットされた変更から既に開始されています。

- デプロイの実行のログ項目で、最新のタイムスタンプを持つ [ビルドまたはデプロイ ログ] エントリを選びます。

手順 7: GitHub リポジトリに移動したら、GitHub アクションが実行されていることを確認します。 ワークフロー ファイルでは、ビルドとデプロイという 2 つの異なるステージを定義します。 GitHub が実行されて、[完了] の状態が表示されるまで待ちます。 所要時間は約 5 分です。

問題がある場合は、 「トラブルシューティング」セクションを確認してください。

6.アプリの参照

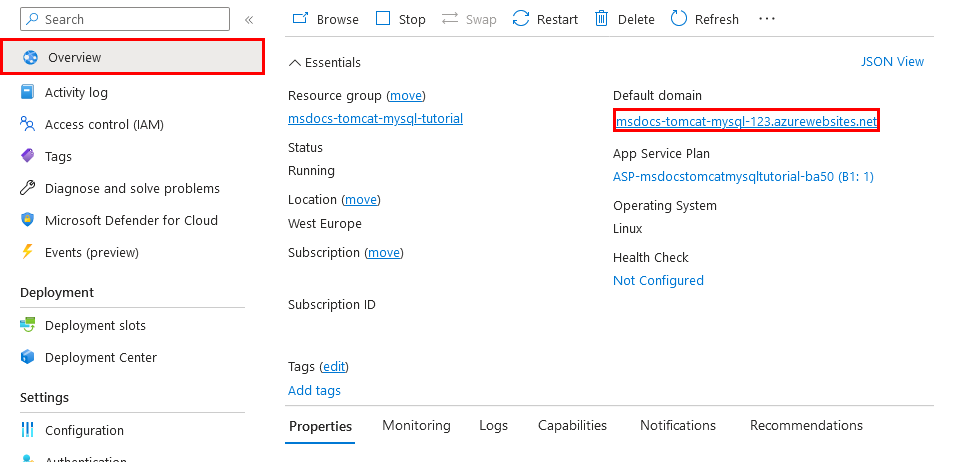

手順 1: [App Service] ページ内で、次を実行します。

- 左側のメニューから [概要] を選びます。

- アプリの URL を選びます。

手順 2: この一覧にいくつかのタスクを追加します。 おめでとうございます。Azure Database for MySQL へのセキュリティで保護された接続を使用して、Web アプリが Azure App Service で実行されています。

問題がある場合は、 「トラブルシューティング」セクションを確認してください。

7.診断ログをストリーミングする

Azure App Service では、アプリケーションに関する問題の診断に役立つように、コンソールに出力されたすべてのメッセージが収集されます。 次のスニペットに示すように、このサンプル アプリケーションには、この機能を示す標準の Log4j ログ記録ステートメントが含まれています。

@WebServlet(urlPatterns = "/")

public class ViewServlet extends HttpServlet {

private static Logger logger = LogManager.getLogger(ViewServlet.class.getName());

@Override

protected void doGet(HttpServletRequest req, HttpServletResponse resp) throws ServletException, IOException {

logger.info("GET /");

EntityManagerFactory emf = (EntityManagerFactory) req.getServletContext().getAttribute("EMFactory");

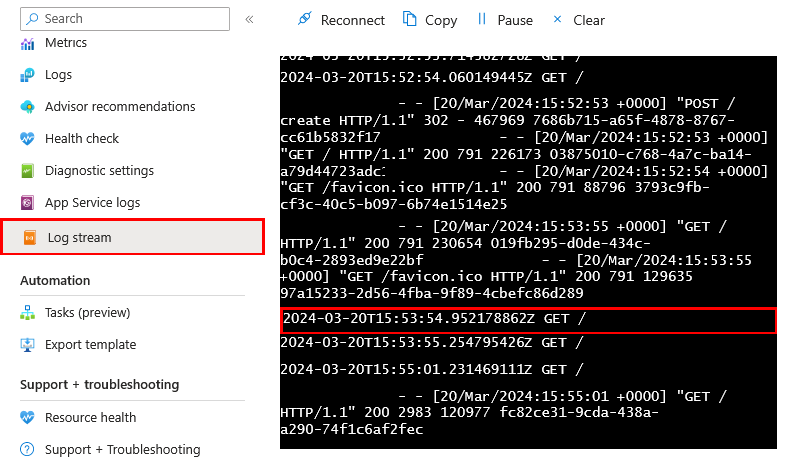

手順 1: [App Service] ページ内で、次を実行します。

- 左側のメニューから、[App Service ログ] を選びます。

- [アプリケーション ログ記録] で [ファイル システム] を選びます。

- 上部のメニューから、[保存] を選択します。

手順 2:左側のメニューから [ログ ストリーム] を選択します。 プラットフォーム ログとコンテナー内のログを含む、アプリのログが表示されます。

Java アプリでのログについて詳しくは、シリーズの「.NET、Node.js、Python、Java アプリケーション用の Azure Monitor OpenTelemetry を有効にする」をご覧ください。

問題がある場合は、 「トラブルシューティング」セクションを確認してください。

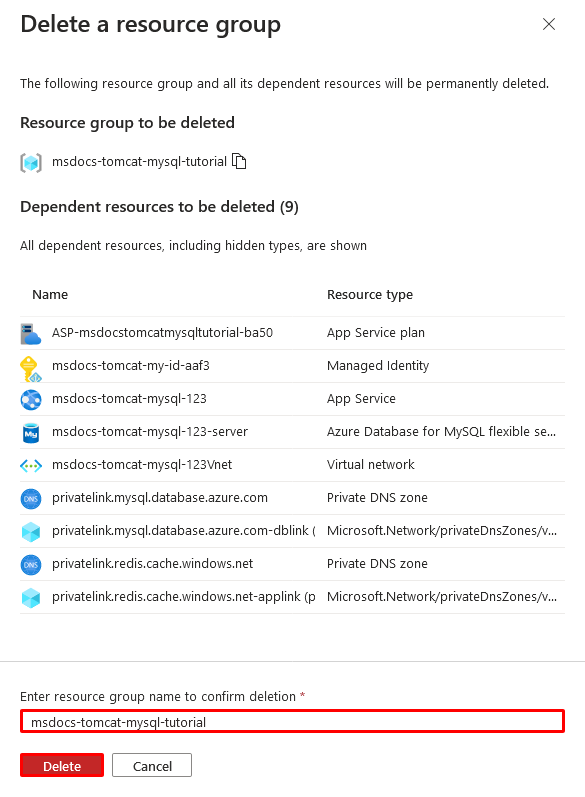

8.リソースをクリーンアップする

完了したら、リソース グループを削除することで、Azure サブスクリプションからすべてのリソースを削除できます。

手順 1: Azure portal の上部にある検索バーで次を行います。

- リソース グループ名を入力します。

- リソース グループを選択します。

手順 2: [リソース グループ] ページ内で、[リソース グループの削除] を選びます。

ステップ 3:

- リソース グループ名を入力して削除を確認します。

- [削除] を選択します。

- もう一度 [削除] を選択して確定します。

2.Azure リソースを作成してサンプル アプリをデプロイする

このステップでは、Azure リソースを作成し、サンプル アプリを App Service on Linux にデプロイします。 このチュートリアルで使用される手順では、App Service と Azure Database for MySQL を含む既定でセキュリティ保護された一連のリソースを作成します。

開発コンテナーには、既に Azure Developer CLI (AZD) が含まれています。

リポジトリのルートから、

azd initを実行します。azd init --template tomcat-app-service-mysql-infraメッセージが表示されたら、次の回答を入力します。

Question Answer The current directory is not empty. (現在のディレクトリが空ではありません。) Would you like to initialize a project here in '<your-directory>'? ('<ディレクトリ>' でプロジェクトを初期化しますか?) Y What would you like to do with these files? (これらのファイルをどうしますか?) Keep my existing files unchanged (既存のファイルを変更しないでそのままにする) Enter a new environment name (新しい環境の名前を入力してください) 一意の名前を入力します。 AZD テンプレートでは、この名前を Azure での Web アプリの DNS 名の一部として使用します ( <app-name>-<hash>.azurewebsites.net)。 英数字とハイフンを使用できます。azd auth loginコマンドを実行し、プロンプトに従って Azure にサインインします。azd auth login必要な Azure リソースを作成し、

azd upコマンドを使用してアプリ コードをデプロイします。 プロンプトに従って、Azure リソースの目的のサブスクリプションと場所を選択します。azd upazd upコマンドが完了するまで約 15 分かかります (大部分の時間は Redis キャッシュに費やされます)。 また、アプリケーションのコードのコンパイルとデプロイも行われますが、後でコードを変更して App Service で動くようにします。 実行中、このコマンドは、Azure のデプロイへのリンクを含む、プロビジョニングとデプロイのプロセスに関するメッセージを提供します。 完了すると、コマンドはデプロイ アプリケーションへのリンクも表示します。この AZD テンプレートには、次の Azure リソースを使用して既定でセキュリティ保護されたアーキテクチャを生成するファイル (azure.yaml と infra ディレクトリ) が含まれています。

- [リソース グループ]: 作成されたすべてのリソースのコンテナー。

- [App Service プラン]: App Service のコンピューティング リソースを定義します。 B1 レベルの Linux プランが作成されます。

- [App Service]: アプリを表し、App Service プランで実行されます。

- [仮想ネットワーク]: App Service アプリと統合され、バックエンド ネットワーク トラフィックを分離します。

- Azure Database for MySQL Flexible Server: DNS ゾーン統合を通じて仮想ネットワークからのみアクセス可能です。 サーバー上にデータベースが自動的に作成されます。

- [Azure Cache for Redis]: 仮想ネットワーク内からのみアクセスできます。

- プライベート エンドポイント: 仮想ネットワーク内のキー コンテナーと Redis キャッシュのアクセス エンドポイント。

- [プライベート DNS ゾーン]: 仮想ネットワーク内のキー コンテナー、データベース サーバー、Redis キャッシュの DNS 解決を可能にします。

- [Log Analytics ワークスペース]: アプリでログを配布するためのターゲット コンテナーとして機能します。ここでは、ログにクエリを実行することもできます。

- [キー コンテナー]: AZD を使用して再デプロイしたときにデータベース パスワードを同じに維持するために使用されます。

コマンドによるリソースの作成とアプリケーション コードのデプロイが初めて完了したときには、デプロイされたサンプル アプリはまだ機能しません。これは、Azure のデータベースに接続するために少し変更を加える必要があるためです。

問題がある場合は、 「トラブルシューティング」セクションを確認してください。

3.接続文字列を確認する

使用している AZD テンプレートにより、接続変数がアプリ設定として既に自動的に生成されており、それらが便宜のためにターミナルに出力されます。 アプリの設定は、接続のシークレットをコード リポジトリに残さないための 1 つの方法です。

AZD の出力で、アプリ設定

AZURE_MYSQL_CONNECTIONSTRINGを見つけます。 設定名のみが表示されます。 これらは、AZD の出力では次のようになります。App Service app has the following connection strings: - AZURE_MYSQL_CONNECTIONSTRING - AZURE_REDIS_CONNECTIONSTRING - AZURE_KEYVAULT_RESOURCEENDPOINT - AZURE_KEYVAULT_SCOPEAZURE_MYSQL_CONNECTIONSTRINGには、Azure の MySQL データベースへの接続文字列が含まれています。 これは、後でコードで使用する必要があります。便宜のために、AZD テンプレートでは、アプリのアプリ設定ページへの直接リンクが示されます。 そのリンクを見つけ、それを新しいブラウザー タブで開きます。

有効な Oracle、SQL Server、PostgreSQL、または MySQL 接続文字列を含むアプリ設定を追加すると、App Service では、それを Java Naming and Directory Interface (JNDI) データ ソースとして Tomcat サーバーの context.xml ファイルに追加します。

問題がある場合は、 「トラブルシューティング」セクションを確認してください。

4.JNDI データ ソースを確認する

この手順では、アプリ コンテナーへの SSH 接続を使用して、Tomcat サーバー内の JNDI データ ソースを確認します。 このプロセスでは、Tomcat コンテナーの SSH シェルにアクセスする方法について説明します。

AZD の出力で、SSH セッションの URL を見つけ、ブラウザーでそこに移動します。 出力では次のようになります。

Open SSH session to App Service container at: https://<app-name>-<hash>.scm.azurewebsites.net/webssh/host

SSH ターミナルで

cat /usr/local/tomcat/conf/context.xmlを実行します。jdbc/AZURE_MYSQL_CONNECTIONSTRING_DSという名前の JNDI リソースが追加されたことがわかります。 このデータ ソースは後で使います。

Note

/home 内のファイルへの変更のみが、アプリの再起動後も保持されます。 たとえば、/usr/local/tomcat/conf/server.xml を編集した場合、これらの変更はアプリの再起動後に保持されません。

問題がある場合は、 「トラブルシューティング」セクションを確認してください。

5.サンプル コードを変更して再デプロイする

GitHub codespace で、[チャット] ビューをクリックし、次に + をクリックして、新しいチャット セッションを開始します。

"@workspace アプリはデータベースにどのように接続しますか?" と質問すると、Copilot が

jdbc/MYSQLDSデータ ソースとその構成方法について説明してくれる場合があります。"@workspace persistence.xml で定義されているデータ ソースを Tomcat の既存の JNDI データ ソースに置き換えたいが、それを動的に実行したい。" と質問すると、Copilot は、以下のオプション 2: GitHub Copilot なしの手順と同様のコード提案を表示し、ContextListener クラスに変更を加えるように指示する場合があります。

エクスプローラーで src/main/java/com/microsoft/azure/appservice/examples/tomcatmysql/ContextListener.java を開き、

contextInitializedメソッドにコードの提案を追加します。GitHub Copilot から返される応答は毎回同じではありません。応答を微調整するために、他の質問が必要になる場合があります。 ヒントについては、「自分の codespace で GitHub Copilot を使用して何ができますか?」を参照してください。

codespace ターミナルで

azd deployを実行します。azd deploy

ヒント

また、azd package、azd provision、azd deploy のすべてを実行する azd up だけを常に使用することもできます。

War ファイルのパッケージ化方法を確認するには、azd package --debug を単独で実行します。

問題がある場合は、 「トラブルシューティング」セクションを確認してください。

6.アプリの参照

AZD の出力で、アプリの URL を見つけ、ブラウザーでそこに移動します。 URL は、AZD の出力では次のようになります。

Deploying services (azd deploy) (✓) Done: Deploying service web - Endpoint: https://<app-name>-<hash>.azurewebsites.net/

一覧にいくつかのタスクを追加します。

おめでとうございます。Azure Database for MySQL へのセキュリティで保護された接続を使用して、Web アプリが Azure App Service で実行されています。

問題がある場合は、 「トラブルシューティング」セクションを確認してください。

7.診断ログをストリーミングする

Azure App Service はコンソール ログをキャプチャできるので、アプリケーションに関する問題の診断に役立ちます。 便宜のために、AZD テンプレートでは、既にローカル ファイル システムへのログ記録が有効になっており、それらのログが Log Analytics ワークスペースに配布されています。

次のスニペットに示すように、このサンプル アプリケーションには、この機能を示す標準の Log4j ログ記録ステートメントが含まれています。

@WebServlet(urlPatterns = "/")

public class ViewServlet extends HttpServlet {

private static Logger logger = LogManager.getLogger(ViewServlet.class.getName());

@Override

protected void doGet(HttpServletRequest req, HttpServletResponse resp) throws ServletException, IOException {

logger.info("GET /");

EntityManagerFactory emf = (EntityManagerFactory) req.getServletContext().getAttribute("EMFactory");

AZD の出力で、App Service ログをストリーミングするためのリンクを見つけ、ブラウザーでそこに移動します。 このリンクは、AZD の出力では次のようになります。

Stream App Service logs at: https://portal.azure.com/#@/resource/subscriptions/<subscription-guid>/resourceGroups/<group-name>/providers/Microsoft.Web/sites/<app-name>/logStream

Java アプリでのログについて詳しくは、シリーズの「.NET、Node.js、Python、Java アプリケーション用の Azure Monitor OpenTelemetry を有効にする」をご覧ください。

問題がある場合は、 「トラブルシューティング」セクションを確認してください。

8.リソースをクリーンアップする

現在のデプロイ環境内のすべての Azure リソースを削除するには、azd down を実行し、プロンプトに従います。

azd down

トラブルシューティング

- mvn jetty:run で "<クラス> が複数の場所からスキャンされました" という警告が多数表示される

- Azure Database for MySQL フレキシブル サーバーのポータル デプロイ ビューに競合状態が表示される

- デプロイされたサンプル アプリにタスク リスト アプリが表示されない

- デプロイされたサンプル アプリに "404 ページが見つかりません" というエラーが表示される

mvn jetty:run で "<クラス> が複数の場所からスキャンされました" という警告が多数表示される

この警告は無視してかまいません。 これらの警告が Maven Jetty プラグインに表示されるのは、アプリの pom.xml に、Jetty で既に標準で提供されている jakarta.servlet.jsp.jstl の依存関係が含まれているためです。 必要なのは Tomcat の依存関係です。

Azure Database for MySQL フレキシブル サーバーのポータル デプロイ ビューに競合状態が表示される

サブスクリプションや選択したリージョンによっては、Azure Database for MySQL フレキシブル サーバーのデプロイの状態が Conflict になり、[操作の詳細] に次のメッセージが表示されることがあります。

InternalServerError: An unexpected error occured while processing the request.

このエラーの原因である可能性が最も高いのは、選択したリージョンのサブスクリプションに対する制限です。 デプロイのために別のリージョンを選択してみてください。

デプロイされたサンプル アプリにタスク リスト アプリが表示されない

タスク リスト アプリの代わりに Hey, Java developers! ページが表示される場合は、App Service でまだ、最新のコード デプロイから更新されたコンテナーを読み込んでいる最中である可能性があります。 数分待ってからページを更新してください。

デプロイされたサンプル アプリに "404 ページが見つかりません" というエラーが表示される

java:comp/env/jdbc/AZURE_MYSQL_CONNECTIONSTRING_DS データ ソースを使用するためのコード変更を行ったことを確認してください。 その変更を行ってコードを再デプロイした場合は、App Service でまだ、更新されたコンテナーを読み込んでいる最中である可能性があります。 数分待ってからページを更新してください。

よく寄せられる質問

- この設定にはいくらかかりますか。

- 他のツールを使用して仮想ネットワークの背後の MySQL サーバーに接続するにはどうすればよいですか?

- GitHub Actions でのローカル アプリの開発はどのように行いますか。

- ユーザー割り当て ID を作成するためのアクセス許可がありません

- 自分のコードスペースで GitHub Copilot を使用して何ができますか?

この設定にはいくらかかりますか。

作成したリソースの価格は次のとおりです。

- App Service プランは Basic レベルで作成され、スケールアップまたはスケールダウンできます。 「App Service の価格」をご覧ください。

- MySQL フレキシブル サーバーは B1ms レベルで作成され、スケールアップまたはスケールダウンできます。 Azure 無料アカウントでは、B1ms レベルは 12 か月間、月間の上限まで無料です。 「Azure Database for MySQL の価格」をご確認ください。

- Azure Cache for Redis は、最小キャッシュ サイズの Basic レベルで作成されます。 このレベルには少ないコストがかかります。 高い可用性、クラスタリング、およびその他の機能のために、より高いパフォーマンス レベルにスケールアップできます。 「Azure Cache for Redis の価格」を参照してください。

- 仮想ネットワークでは、ピアリングなどの追加機能を構成しない限り、料金は発生しません。 「Azure Virtual Network の価格」を参照してください。

- プライベート DNS ゾーンでは、少額の料金が発生します。 「Azure DNS の価格」を参照してください。

他のツールを使用して仮想ネットワークの背後の MySQL サーバーに接続するにはどうすればよいですか?

- Tomcat コンテナーにも現在

mysql-clientターミナルはありません。 必要な場合は、それを手動でインストールする必要があります。 インストールしたものがアプリの再起動後は保持されないことに注意してください。 - MySQL Workbench のようなデスクトップ ツールから接続するには、マシンが仮想ネットワーク内にある必要があります。 たとえば、いずれかのサブネット内の Azure VM、または Azure 仮想ネットワークとサイト間 VPN で接続されているオンプレミス ネットワーク内のマシンなどです。

- また、仮想ネットワークに Azure Cloud Shell を統合することもできます。

GitHub Actions でのローカル アプリの開発はどのように行いますか。

App Service から自動生成されたワークフロー ファイルを例として使用すると、git push ごとに新しいビルドとデプロイの実行が起動されます。 GitHub リポジトリのローカル クローンから、必要な更新を行い、GitHub にプッシュします。 次に例を示します。

git add .

git commit -m "<some-message>"

git push origin main

ユーザー割り当て ID を作成するためのアクセス許可がありません

「デプロイ センターから GitHub Actions デプロイを設定する」を参照してください。

自分のコードスペースで GitHub Copilot を使用して何ができますか?

codespace を作成したときに、既に GitHub Copilot チャット ビューが表示されていることに気付いたかもしれません。 便宜のために、GitHub Copilot チャット拡張機能をコンテナー定義 (.devcontainer/devcontainer.json を参照) に含めています。 ただし、GitHub Copilot アカウント (30 日間の無料試用版を利用できます) が必要です。

GitHub Copilot に話しかけるときのヒントを、いくつか次に示します。

- 1 つのチャット セッションでは、質問と回答は相互に基づいて構築されていくので、質問を調整すると、得られる回答を絞り込むことができます。

- 既定では、GitHub Copilot からリポジトリ内のファイルにはアクセスできません。 ファイルに関する質問を問い合わせるには、まず、エディターでファイルを開きます。

- GitHub Copilot がその回答を準備するときにリポジトリ内のすべてのファイルにアクセスできるようにするには、

@workspaceで質問を開始します。 詳細については、Use the @workspace agentを参照してください。 - チャット セッションでは、GitHub Copilot は変更を提案でき、場合によっては (

@workspaceを使用して) 変更を行う箇所も提案できますが、変更を行うことはできません。 提案された変更を追加してテストするかどうかは、ご自身が決める必要があります。

次のように、得られる回答を微調整するために役立つことが他にもあります。

- データ ソース jdbc/AZURE_MYSQL_CONNECTIONSTRING_DS を使うように、このコードを変更してください。

- コード内のいくつかのインポートでは javax を使用していますが、私は Jakarta アプリを使用しています。

- 私は、環境変数AZURE_MYSQL_CONNECTIONSTRING が設定されている場合にのみ、このコードを実行したいと考えています。

- このコードを、ローカルではなく Azure App Service でのみ実行したいと考えています。

次のステップ

App Service での Java アプリの実行の詳細については、開発者ガイドを参照してください。

カスタム ドメインと証明書を使用してアプリをセキュリティで保護する方法について説明します。

![[Web アプリとデータベース] ウィザードで新しいアプリとデータベースを構成する方法を示すスクリーンショット。](media/tutorial-java-tomcat-mysql-app/azure-portal-create-app-mysql-2.png)

![Azure portal 内の [リソース グループの削除] ボタンの場所を示すスクリーンショット。](media/tutorial-java-tomcat-mysql-app/azure-portal-clean-up-resources-2.png)