Azure Managed Lustre でカスタマー マネージド暗号化キーを使用する

Azure Key Vault を使用して、Azure Managed Lustre ファイル システムに格納されているデータの暗号化に使用されるキーの所有権を制御できます。 この記事では、Azure Managed Lustre を使用したデータ暗号化にカスタマー マネージド キーを使用する方法について説明します。

Note

Azure に格納されているすべてのデータは、既定で Microsoft が管理するキーを使用して保存時に暗号化されます。 この記事の手順に従う必要があるのは、データが Azure Managed Lustre クラスターに格納されるときにデータの暗号化に使用されるキーを管理する場合のみです。

VM ホストの暗号化 は、Lustre ディスクのカスタマー キーを追加した場合でも、Azure Managed Lustre ファイル システムにデータを保持するマネージド ディスク上のすべての情報を保護します。 カスタマー マネージド キーを追加すると、高いセキュリティ ニーズに対して追加レベルのセキュリティが提供されます。 詳細については、「 Azure ディスク ストレージのサーバー側暗号化を参照してください。

Azure Managed Lustre のカスタマー マネージド キー暗号化を有効にするには、次の 3 つの手順があります。

- キーを格納するように Azure Key Vault を設定します。

- そのキー コンテナーにアクセスできるマネージド ID を作成します。

- ファイル システムを作成するときに、カスタマー マネージド キーの暗号化を し 使用するキー コンテナー、キー、およびマネージド ID を指定します。

この記事では、これらの手順について詳しく説明します。

ファイル システムを作成した後は、カスタマー マネージド キーと Microsoft マネージド キーを変更することはできません。

前提条件

既存のキー コンテナーとキーを使用することも、Azure Managed Lustre で使用する新しいキー コンテナーを作成することもできます。 キー コンテナーとキーが正しく構成されていることを確認するには、次の必要な設定を参照してください。

キー コンテナーとキーを作成する

暗号化キーを格納するように Azure キー コンテナーを設定します。 Azure Managed Lustre を使用するには、キー コンテナーとキーがこれらの要件を満たしている必要があります。

キー コンテナーのプロパティ

Azure Managed Lustre で使用するには、次の設定が必要です。 必要に応じて表示されないオプションを構成できます。

[基本] :

- サブスクリプション - Azure Managed Lustre クラスターに使用されるのと同じサブスクリプションを使用します。

- リージョン - キー コンテナーは、Azure Managed Lustre クラスターと同じリージョンに存在する必要があります。

- 価格レベル - Azure Managed Lustre では Standard レベルで十分です。

- 論理的な削除 - Azure Managed Lustre は、キー コンテナーでまだ構成されていない場合に論理的な削除を有効にします。

- 消去保護 - 消去保護を有効にします。

アクセス ポリシー] をクリックします。

- アクセス構成 - Azure ロールベースのアクセス制御に設定します。

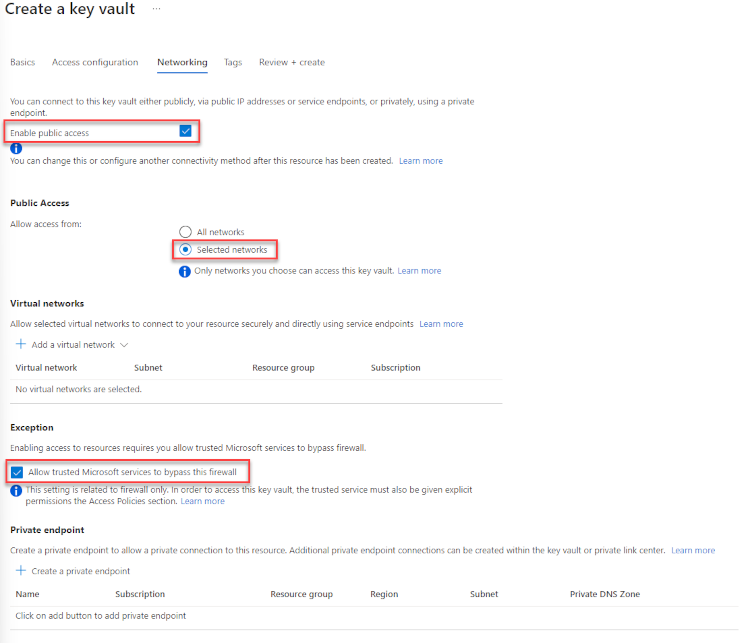

[ネットワーク]:

パブリック アクセス - 有効にする必要があります。

[アクセスの許可 - すべてのネットワークを選択するか アクセスを制限する必要がある場合は、 選択されたネットワークを選択します

- 選択されたネットワークが選択されている場合は、次の Exception セクションで、このファイアウォールオプションをバイパスするには、信頼されたMicrosoft サービスを有効にする必要があります。

Note

既存のキー コンテナーを使用している場合は、ネットワーク設定セクションを確認して、 [アクセス元 からアクセスを すべてのネットワークからのパブリック アクセスを許可する]が設定されていることを確認するか必要に応じて変更を加えることができます。

重要なプロパティ

- キーの種類 - RSA

- RSA キー サイズ - 2048

- 有効 - はい

キー コンテナーのアクセス許可:

Azure Managed Lustre システムを作成するユーザーには、 Key Vault 共同作成者ロールと同等のアクセス許可が必要です。 Azure Key Vault を設定および管理するには、同じアクセス許可が必要です。

詳細については、「キー コンテナーへのアクセスをセキュリティで保護する」を参照してください。

Azure Key Vault の基本の詳細を確認します。

ユーザー割り当てマネージド ID を作成する

Azure Managed Lustre ファイル システムでは、キー コンテナーにアクセスするためにユーザー割り当てマネージド ID が必要です。

マネージド ID は、Microsoft Entra ID を介して Azure サービスにアクセスするときにユーザー ID の代わりに使用されるスタンドアロン ID 資格情報です。 他のユーザーと同様に、ロールとアクセス許可を割り当てることができます。 マネージド ID の詳細を確認してください。

ファイル システムを作成し、キー コンテナーへのアクセス権を付与する前に、この ID を作成します。

Note

キー コンテナーにアクセスできないマネージド ID を指定した場合、ファイル システムを作成することはできません。

詳細については、マネージド ID のドキュメントを参照してください。

カスタマー マネージド暗号化キーを使用して Azure Managed Lustre ファイル システムを作成する

Azure Managed Lustre ファイル システムを作成するときは、Disk 暗号化キー タブを使用して、Disk 暗号化キーの種類設定で Customer managed を選択します。 Customer キーの設定および管理 ID に関するその他のセクションが表示されます。

カスタマー マネージド キーは作成時にのみ設定できることに注意してください。 既存の Azure Managed Lustre ファイル システムに使用される暗号化キーの種類を変更することはできません。

カスタマー キーの設定

Customer キーの設定のリンクを選択して、キー コンテナー、キー、およびバージョンの設定を選択します。 このページから新しい Azure Key Vault を作成することもできます。 新しいキー コンテナーを作成する場合は、マネージド ID にアクセス権を付与することを忘れないでください。

Azure Key Vault が一覧に表示されない場合は、次の要件を確認してください。

- ファイル システムはキー コンテナーと同じサブスクリプションにありますか?

- ファイル システムはキー コンテナーと同じリージョンにありますか?

- Azure portal とキー コンテナーの間にネットワーク接続がありますか?

コンテナーを選択したら、使用可能なオプションから個々のキーを選択するか、新しいキーを作成します。 キーは、2,048 ビット RSA キーである必要があります。

選択したキーのバージョンを指定します。 バージョン管理の詳細については、 Azure Key Vault のドキュメントを参照してください。

マネージド ID の設定

管理 ID のリンクを選択し Azure Managed Lustre ファイル システムがキー コンテナーへのアクセスに使用する ID を選択します。

これらの暗号化キーの設定を構成したら、 Review + create タブに進み、通常どおりファイル システムの作成を完了します。

次のステップ

これらの記事では、Azure Key Vault とカスタマー マネージド キーを使用して Azure でデータを暗号化する方法が詳しく説明されています。