ネットワーク セキュリティ境界で Azure Monitor を構成する (プレビュー)

この記事では、Azure Monitor リソース用にネットワーク セキュリティ境界 (NSP) を構成するプロセスについて説明します。 ネットワーク セキュリティ境界は、仮想ネットワークの外側にデプロイされた PaaS サービス間の通信に対してセキュリティ保護された境界を提供するネットワーク分離機能です。 これらの PaaS サービスは、境界内で相互に通信でき、受信と送信のパブリック アクセス規則を使って境界の外側にあるリソースとも通信できます。

ネットワーク セキュリティ境界では、サポートされている Azure Monitor リソースのネットワーク分離の設定を使ってネットワーク アクセスを制御できます。 ネットワーク セキュリティ境界を構成したら、次のアクションを実行できます。

- NSP で定義される受信と送信のアクセス規則に基づいて、サポートされている Azure Monitor リソースへのネットワーク アクセスを制御します。

- サポートされている Azure Monitor リソースへのすべてのネットワーク アクセスをログします。

- NSP 内にないサービスへのデータ流出をブロックします。

地域

Azure ネットワーク セキュリティ境界は現在、パブリック プレビュー段階です。 Azure Monitor のネットワーク セキュリティ境界機能が現在利用できるのは、以下の 6 つのリージョンにおいてです。

- 米国東部

- 米国東部 2

- 米国中北部

- 米国中南部

- 米国西部

- 米国西部 2

サポートされているコンポーネント

次の表の一覧は、ネットワーク セキュリティ境界でサポートされている Azure Monitor のコンポーネントと、その最小 API バージョンです。

| リソース | リソースの種類 | API バージョン |

|---|---|---|

| データ収集エンドポイント (DCE) | Microsoft.Insights/dataCollectionEndpoints | 2023-03-11 |

| Log Analytics ワークスペース | Microsoft.OperationalInsights/workspaces | 2023-09-01 |

| ログ クエリ アラート | Microsoft.Insights/ScheduledQueryRules | 2022-08-01-preview |

| アクション グループ 1 2 | Microsoft.Insights/actionGroups | 2023-05-01 |

1 NSP はリージョン アクション グループを使用して活動します。 グローバル アクション グループは、既定でパブリック ネットワーク アクセスになります。

2 現在、NSP でサポートされているアクションの種類は Eventhub のみです。 その他のすべてのアクションは、既定でパブリック ネットワーク アクセスになります。

Azure Monitor の次のコンポーネントは、ネットワーク セキュリティ境界ではサポートされません。

- Application Insights Profiler for .NET とスナップショット デバッガー

- Log Analytics のカスタマー マネージド キー

- NSP に関連付けられている Log Analytics ワークスペースを含むリソース間クエリ

Note

Application Insights の場合は、Application Insights リソースに使われる Log Analytics ワークスペース用に NSP を構成します。

ネットワーク セキュリティ境界を作成する

Azure portal、Azure CLI、または PowerShell を使って、ネットワーク セキュリティ境界を作成します。

Log Analytics ワークスペースをネットワーク セキュリティ境界に追加する

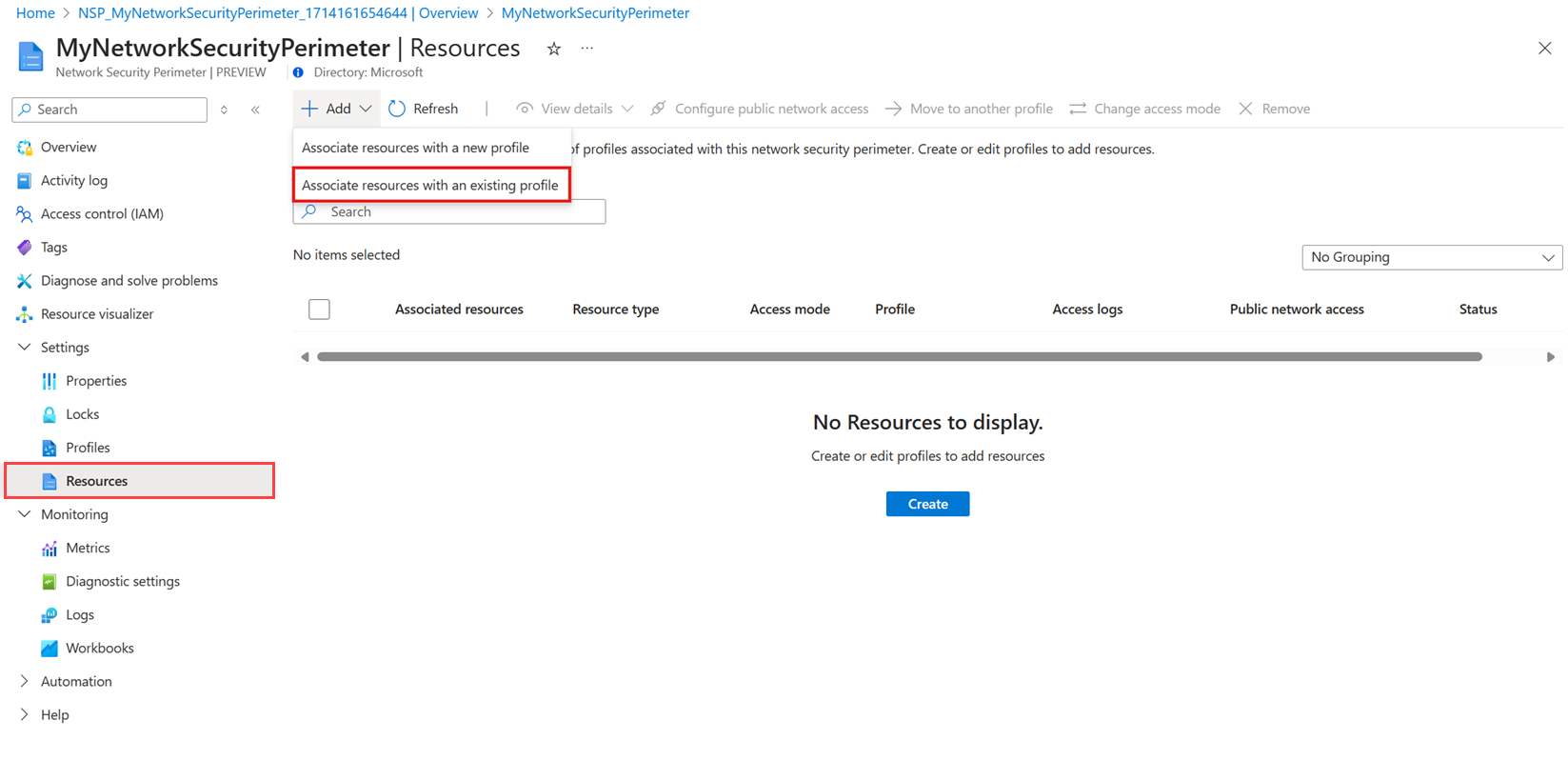

Azure portal の [ネットワーク セキュリティ境界] メニューから、お使いのネットワーク セキュリティ境界を選びます。

[リソース] を選んでから、[追加] -> [リソースを既存のプロファイルに関連付ける] を選びます。

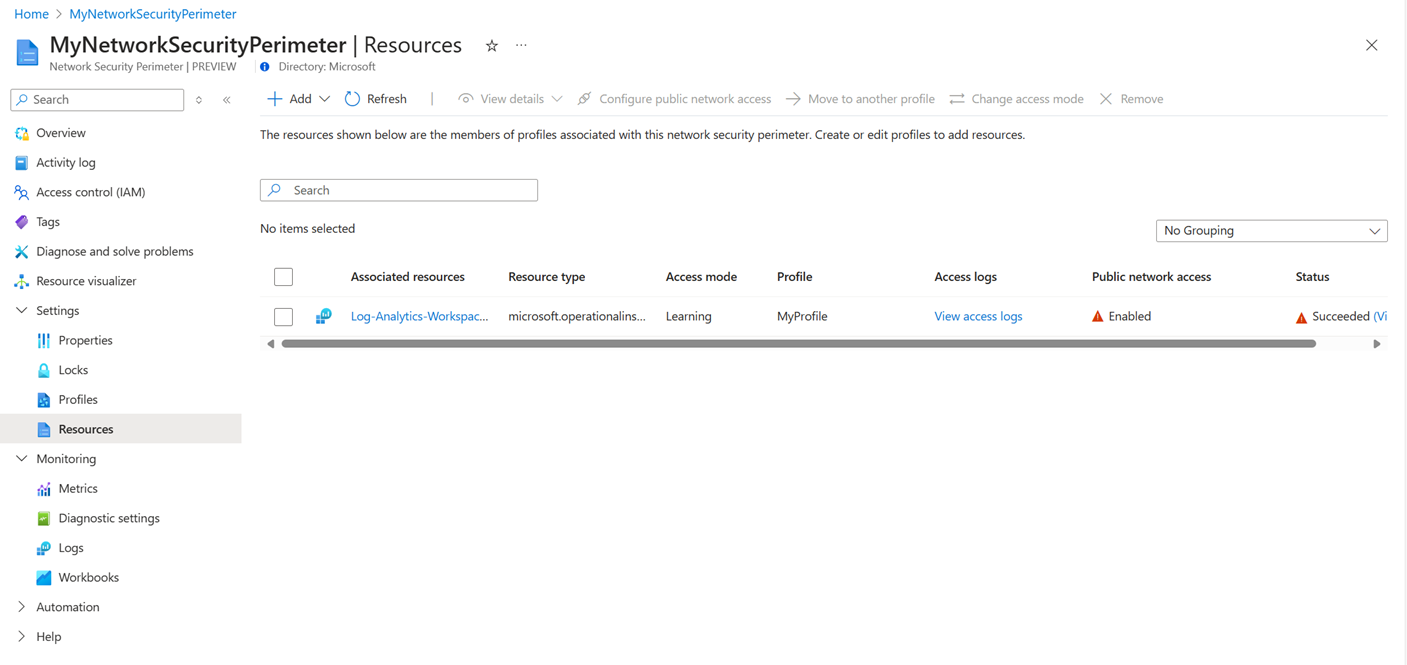

Log Analytics ワークスペース リソースと関連付けるプロファイルを選びます。

[関連付け] を選んでから、Log Analytics ワークスペースを選びます。

画面の左下のセクションで [関連付け] を選んで、NSP との関連付けを作成します。

重要

リソース グループ間またはサブスクリプション間で Log Analytics ワークスペースを転送する場合は、それをネットワーク セキュリティ境界 (NSP) にリンクしてセキュリティ ポリシーを維持します。 ワークスペースを削除する場合は、その関連付けも NSP から必ず削除してください。

Log Analytics ワークスペースのアクセス規則

NSP プロファイルでは、境界を経由するアクセスを許可または拒否する規則を指定します。 境界内では、すべてのリソースがネットワーク レベルで相互にアクセスできますが、その場合でも認証と認可の対象になります。 NSP の外側にあるリソースの場合は、受信と送信のアクセス規則を指定する必要があります。 インバウンド規則では、入ることを許可する接続を指定し、アウトバウンド規則では、出ることを許可する要求を指定します。

Note

ネットワーク セキュリティ境界に関連付けられているすべてのサービスは、同じネットワーク セキュリティ境界に関連付けられている他のサービスへの受信と送信のアクセスが、マネージド ID とロールの割り当てを使って認証されたときは、そのアクセスを暗黙的に許可します。 ネットワーク セキュリティ境界の外部のアクセスを許可するとき、または API キーを使って認証されたアクセスに対してのみ、アクセス規則を作成する必要があります。

NSP 受信アクセス規則を追加する

NSP 受信アクセス規則では、インターネットおよび境界の外部のリソースが、境界の内部のリソースと接続するのを許可できます。

NSP では、2 種類の受信アクセス規則がサポートされています。

- IP アドレス範囲。 IP アドレスまたは範囲は、クラスレス ドメイン間ルーティング (CIDR) 形式である必要があります。 CIDR 表記の例として、8.8.8.0/24 があります。これは、8.8.8.0 から 8.8.8.255 の範囲の IP を表しています。 この種類の規則では、範囲内の任意の IP アドレスからの受信が許可されます。

- [サブスクリプション]: この種類の規則では、サブスクリプションからの任意のマネージド ID を使って認証されたインバウンド アクセスが許可されます。

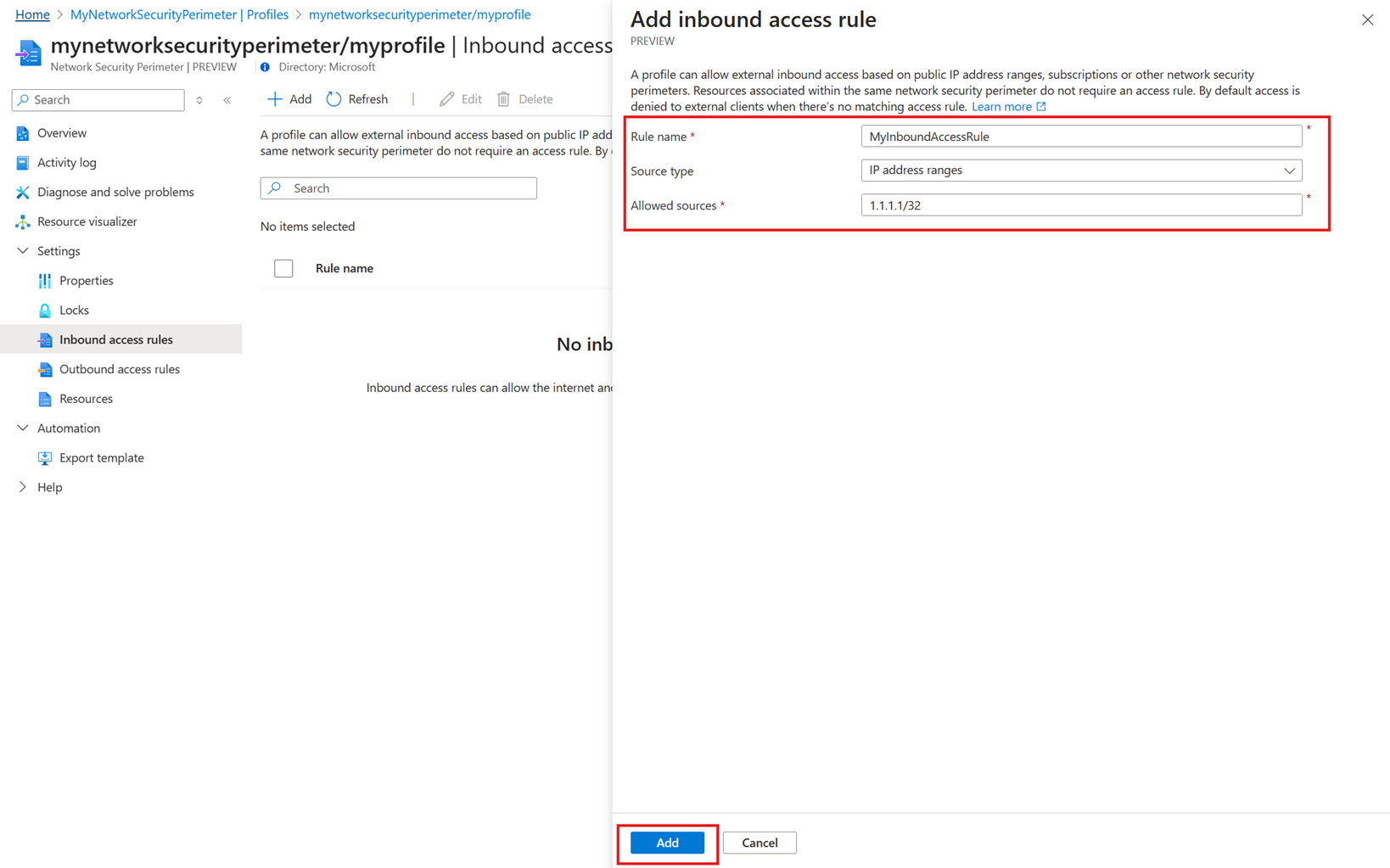

Azure portal を使って NSP 受信アクセス規則を追加するには、次のプロセスを使います。

Azure portal でネットワーク セキュリティ境界リソースに移動します。

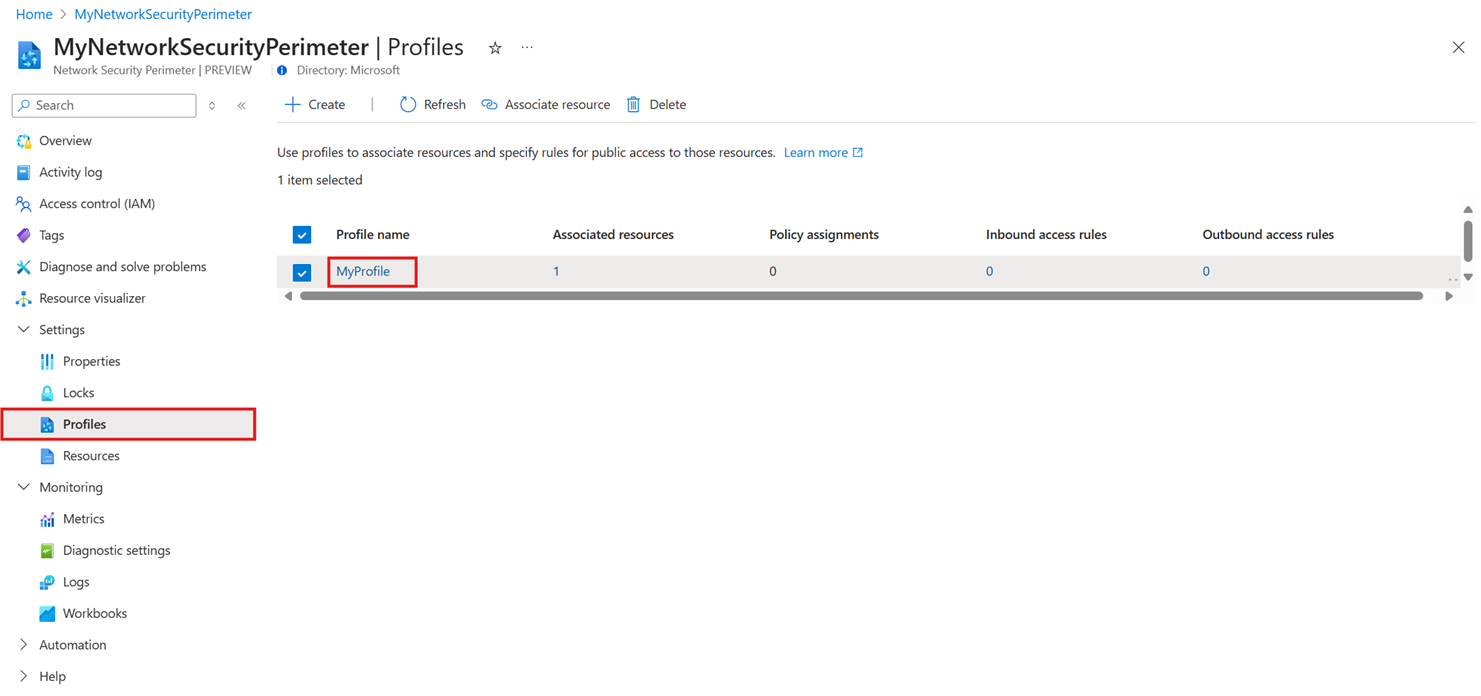

[プロファイル] を選んでから、NSP で使っているプロファイルを選びます。

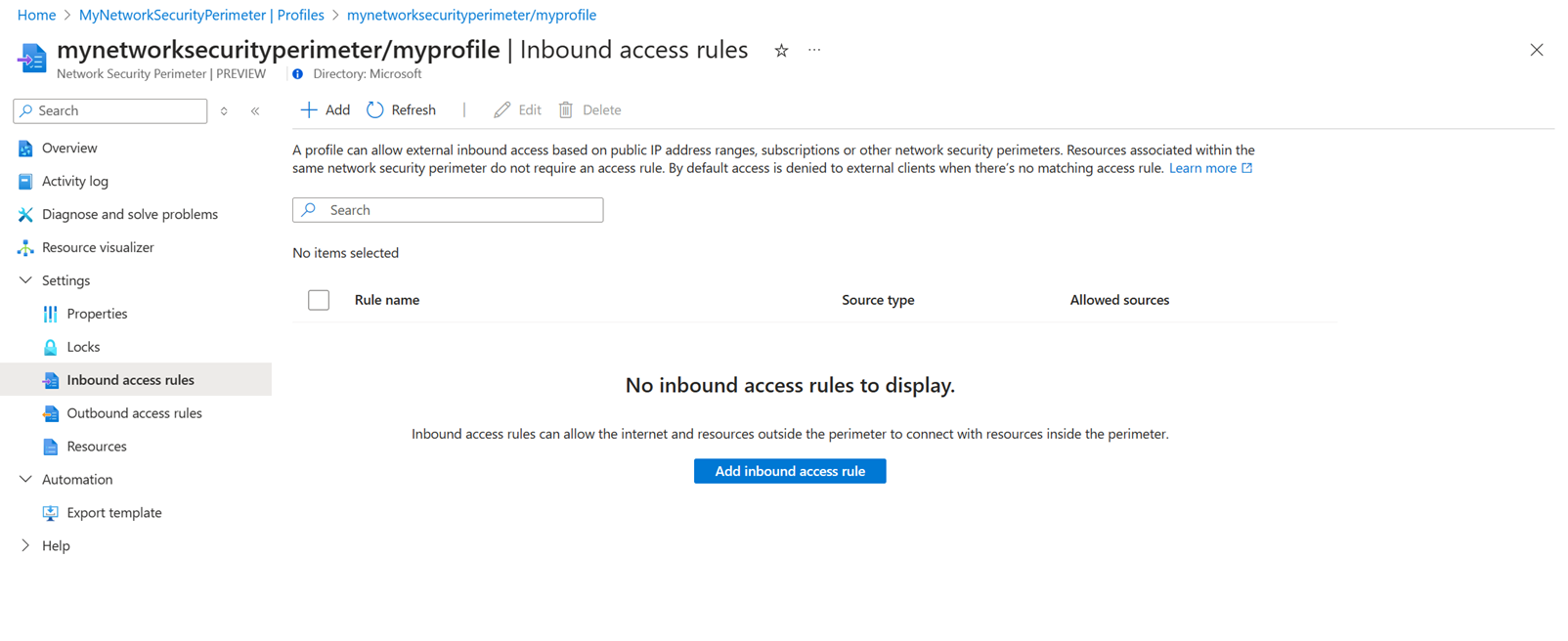

[受信アクセス規則] を選びます。

[追加] または [受信アクセス規則の追加] をクリックします。 次の値を入力または選択します。

設定 値 規則の名前 受信アクセス規則の名前。 MyInboundAccessRule など。 Source Type 有効な値は、IP アドレス範囲またはサブスクリプションです。 許可されるソース IP アドレス範囲を選んだ場合は、インバウンド アクセスを許可する IP アドレス範囲を CIDR 形式で入力します。 Azure IP の範囲は、「Azure IP 範囲とサービス タグ - パブリック クラウド」でわかります。 サブスクリプションを選んだ場合は、インバウンド アクセスを許可するサブスクリプションを使います。 [追加] をクリックして、受信アクセス規則を作成します。

NSP 送信アクセス規則を追加する

Log Analytics ワークスペースのデータ エクスポートを使うと、ワークスペース内の特定のテーブルのデータを連続してエクスポートできます。 データが Azure Monitor パイプラインに到着したら、Azure ストレージ アカウントまたは Azure Event Hubs にエクスポートできます。

セキュリティ境界内の Log Analytics ワークスペースは、同じ境界内のストレージとイベント ハブにのみ接続できます。 他の接続先には、接続先の完全修飾ドメイン名 (FQDN) に基づく送信アクセス規則が必要です。 たとえば、ネットワーク セキュリティ境界に関連付けられているサービスから mystorageaccount.blob.core.windows.net のような FQDN への送信アクセスを許可します。

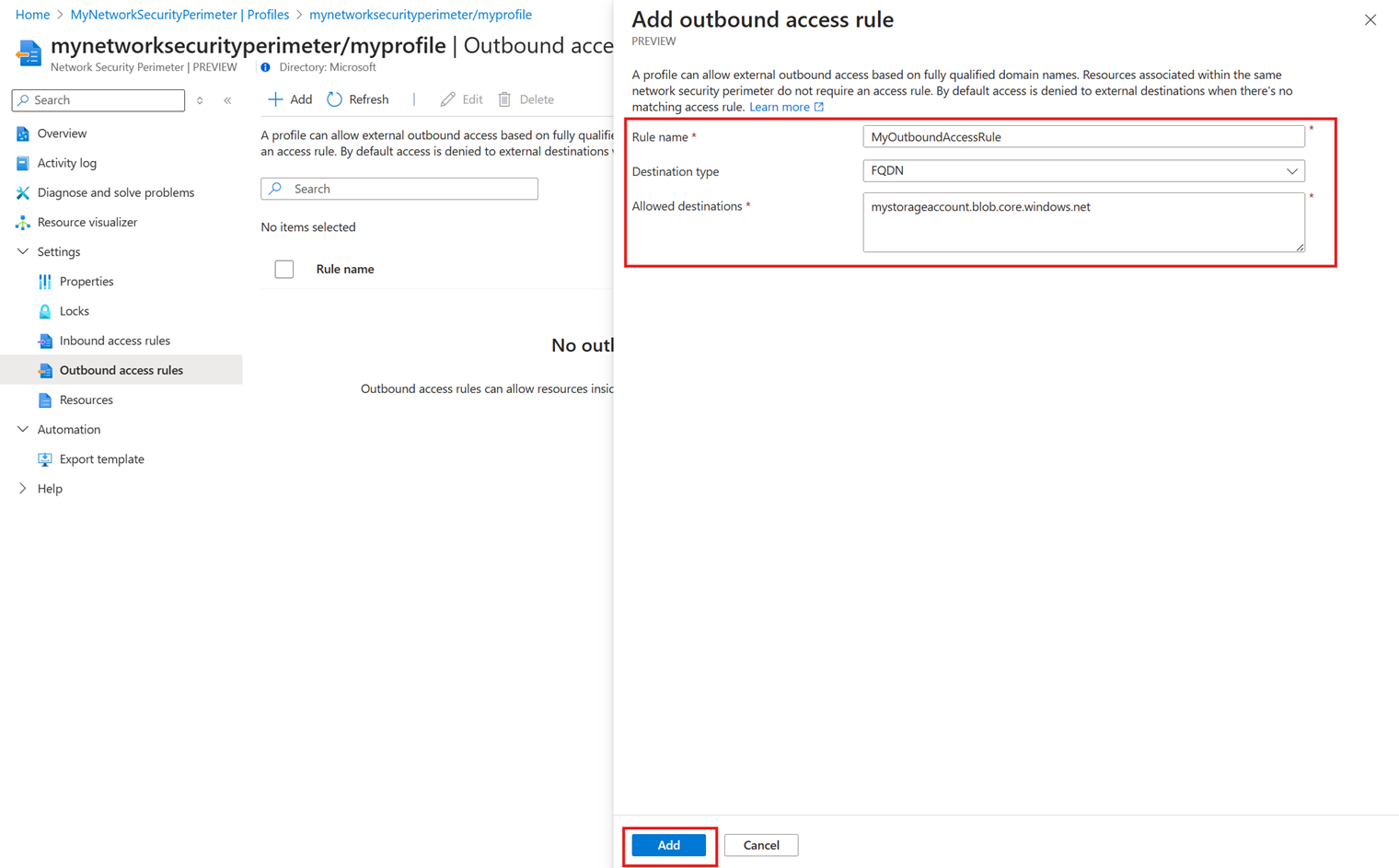

Azure portal を使って NSP 送信アクセス規則を追加するには、次のプロセスを使います。

Azure portal でネットワーク セキュリティ境界リソースに移動します。

[プロファイル] を選んでから、NSP で使っているプロファイルを選びます。

[送信アクセス規則] を選びます。

[追加] または [送信アクセス規則の追加] をクリックします。 次の値を入力または選択します。

設定 値 規則の名前 送信アクセス規則の名前。 MyOutboundAccessRule など。 変換先の型 FQDN のままにします。 許可される宛先 送信アクセスを許可する FQDN のコンマ区切りの一覧を入力します。 [追加] を選んで、アウトバウンド アクセス規則を作成します。

次のステップ

- Azure でのネットワーク セキュリティ境界の詳細を参照してください。