Azure Monitor SCOM マネージド インスタンスのコンピューター グループとグループ管理されたサービス アカウントを作成する

この記事では、オンプレミスの Active Directory でグループ管理されたサービス アカウント (gMSA) アカウント、コンピューター グループ、ドメイン ユーザー アカウントを作成する方法について説明します。

Note

Azure Monitor SCOM マネージド インスタンスのアーキテクチャの詳細については、「Azure Monitor SCOM マネージド インスタンス」を参照してください。

Active Directory の前提条件

Active Directory 操作を実行するには、 RSAT: Active Directory Domain Services と Lightweight Directory Tools 機能をインストールします。 次に、Active Directory ユーザーとコンピューター ツールをインストールします。 このツールは、ドメイン接続のあるマシンにインストールできます。 すべての Active Directory 操作を実行するには、管理者アクセス許可を使用してこのツールにログインする必要があります。

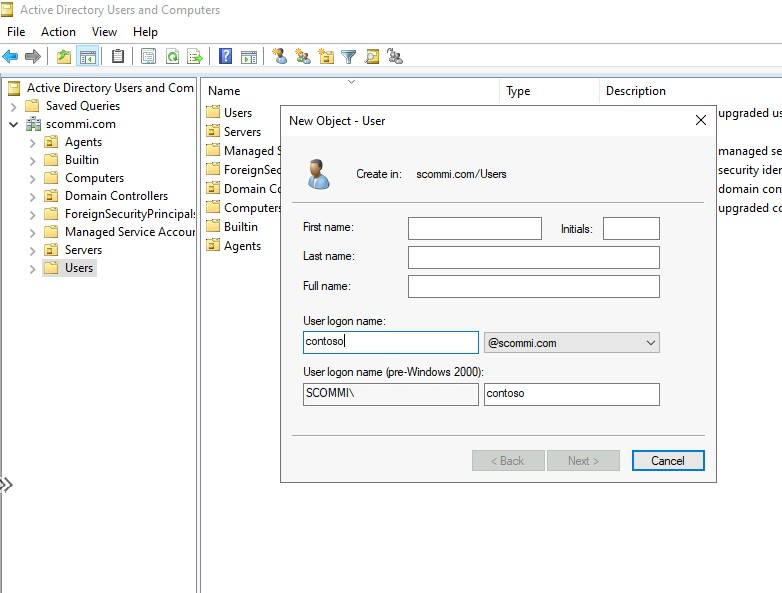

Active Directory でドメイン アカウントを構成する

Active Directory インスタンスにドメイン アカウントを作成します。 ドメイン アカウントは、一般的な Active Directory アカウントです。 (管理者以外のアカウントを指定できます)。このアカウントを使用して、System Center Operations Manager Management サーバーを既存のドメインに追加します。

このアカウントに、他のサーバーをドメインに参加させるアクセス許可があることを確認します。 既存のドメイン アカウントにこれらのアクセス許可がある場合は、それを使用できます。

後の手順で構成されたドメイン アカウントを使用して、SCOM マネージド インスタンスのインスタンスとその後の手順を作成します。

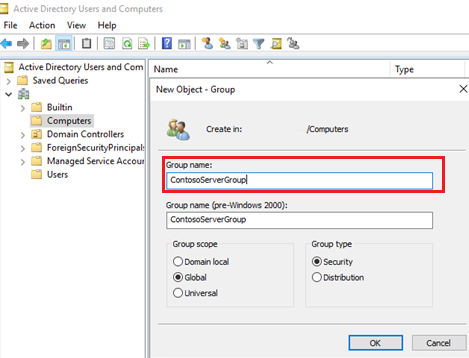

コンピューター グループを作成して構成する

Active Directory インスタンスにコンピューター グループを作成します。 詳細については、「Create a Group in Active Directory (Active Directory でのグループの作成)」をご覧ください。 グループのすべてのメンバーが gMSA 資格情報を取得できるように、作成するすべての Management サーバーがこのグループの一部になります。 (これらの資格情報は、後の手順で作成します)。グループ名にはスペースを含めることはできません。また、アルファベットのみを使用する必要があります。

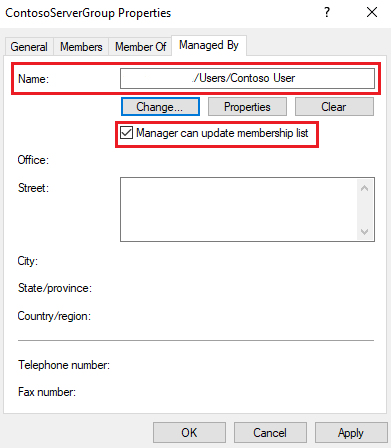

このコンピューター グループを管理するには、作成したドメイン アカウントにアクセス許可を付与します。

グループのプロパティを選択し、[管理基準 (Managed By)] を選択します。

[名前] には、ドメイン アカウントの名前を入力します。

[マネージャーがメンバーシップ リストを更新できる] チェックボックスをオンにします。

gMSA アカウントを作成して構成する

管理サーバー サービスを実行し、サービスを認証するための gMSA を作成します。 PowerShell コマンドを使用して、gMSA サービス アカウントを作成します。 DNS ホスト名を使用して静的 IP を構成し、手順 8 と同じ DNS 名静的 IP に関連付けることもできます。

New-ADServiceAccount ContosogMSA -DNSHostName "ContosoLB.aquiladom.com" -PrincipalsAllowedToRetrieveManagedPassword "ContosoServerGroup" -KerberosEncryptionType AES128, AES256 -ServicePrincipalNames MSOMHSvc/ContosoLB.aquiladom.com, MSOMHSvc/ContosoLB, MSOMSdkSvc/ContosoLB.aquiladom.com, MSOMSdkSvc/ContosoLB

そのコマンドについて説明します。

ContosogMSAは gMSA 名です。ContosoLB.aquiladom.comは、ロード バランサーの DNS 名です。 同じ DNS 名を使用して静的 IP を作成し、手順 8 と同じ DNS 名静的 IP に関連付けます。ContosoServerGroupは、Active Directory で作成された (前に指定された) コンピューター グループです。MSOMHSvc/ContosoLB.aquiladom.com、SMSOMHSvc/ContosoLB、MSOMSdkSvc/ContosoLB.aquiladom.com、MSOMSdkSvc/ContosoLBはサービス プリンシパル名です。

Note

gMSA 名が 14 文字を超える場合は、$ 記号を含め、SamAccountName を 15 文字未満に設定してください。

ルート キーが有効でない場合は、次のコマンドを使用します:

Add-KdsRootKey -EffectiveTime ((get-date).addhours(-10))

作成した gMSA アカウントがローカル管理者アカウントであることを確認します。 Active Directory レベルのローカル管理者にグループ ポリシー オブジェクト ポリシーがある場合は、ローカル管理者として gMSA アカウントを持っていることを確認します。

重要

Active Directory 管理者とネットワーク管理者の両方との広範な通信の必要性を最小限に抑えるには、「自己検証」を参照してください。 この記事では、Active Directory 管理者とネットワーク管理者が構成の変更を検証し、実装が成功したことを確認するために使用する手順について説明します。 このプロセスにより、Operations Manager 管理者から Active Directory 管理者とネットワーク管理者への不要なやり取りが減ります。この構成により、管理者の時間が節約されます。