Microsoft Entra ID の Windows 認証用に Azure SQL Managed Instance を構成する

適用対象: Azure SQL Managed Instance

この記事では、Microsoft Entra ID (旧 Azure Active Directory) プリンシパルの Windows 認証をサポートするマネージド インスタンスを構成する方法について説明します。 Azure SQL Managed Instance を設定する手順は、受信信頼ベースの認証フローと最新の対話型認証フローの両方で同じです。

前提条件

Microsoft Entra プリンシパルの Windows 認証用にマネージド インスタンスを構成するには、次の前提条件が必要です。

| 前提条件 | 説明 |

|---|---|

| Az.Sql PowerShell モジュール | この PowerShell モジュールには、Azure SQL リソースの管理コマンドレットが用意されています。 次の PowerShell コマンドを実行して、このモジュールをインストールします。 Install-Module -Name Az.Sql |

| Microsoft Graph PowerShell モジュールをインストールします。 | このモジュールでは、ユーザーおよびサービス プリンシパル管理などの Microsoft Entra 管理タスク用の管理コマンドレットが提供されます。 次の PowerShell コマンドを実行して、このモジュールをインストールします。 Install-Module –Name Microsoft.Graph |

| マネージド インスタンス | 新しいマネージド インスタンスを作成することも、既存のマネージド インスタンスを使用することもできます。 マネージド インスタンスに対する Microsoft Entra 認証を有効にする必要があります。 |

Azure SQL Managed Instance 向けに Microsoft Entra 認証を構成する

Microsoft Entra プリンシパルの Windows 認証を有効にするには、各マネージド インスタンスでシステムによって割り当てられたサービス プリンシパルを有効にする必要があります。 システムによって割り当てられたサービス プリンシパルにより、マネージド インスタンス ユーザーは Kerberos プロトコルを使用して認証できます。 また、各サービス プリンシパルに管理者の同意を許可する必要があります。

システム割り当てのサービス プリンシパルを有効にする

システム割り当てのサービスプリンシパルをマネージド インスタンスに対して有効にするには:

- Azure portal にサインインします。

- Managed Instance に移動します。

- [ID] を選択します。

- システム割り当てのサービス プリンシパルを有効にします。

![[システム割り当てのサービス プリンシパル] が [オン] にセットされている、Azure portal での Managed Instance の ID ウィンドウのスクリーンショット。](media/winauth-azuread/azure-portal-managed-instance-identity-enable-system-assigned-service-principal.png?view=azuresql)

- [保存] を選択します。

システム割り当てのサービス プリンシパルに管理者の同意を許可する

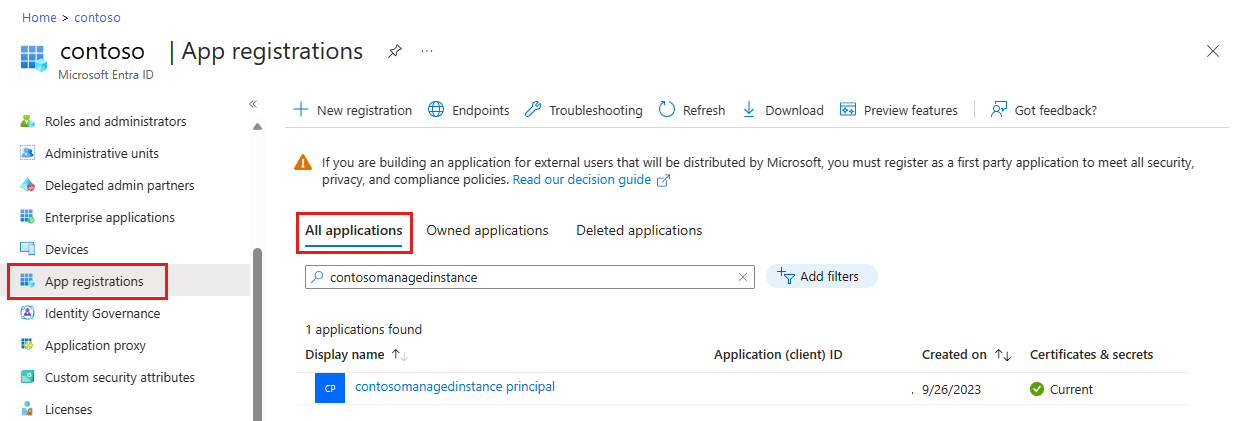

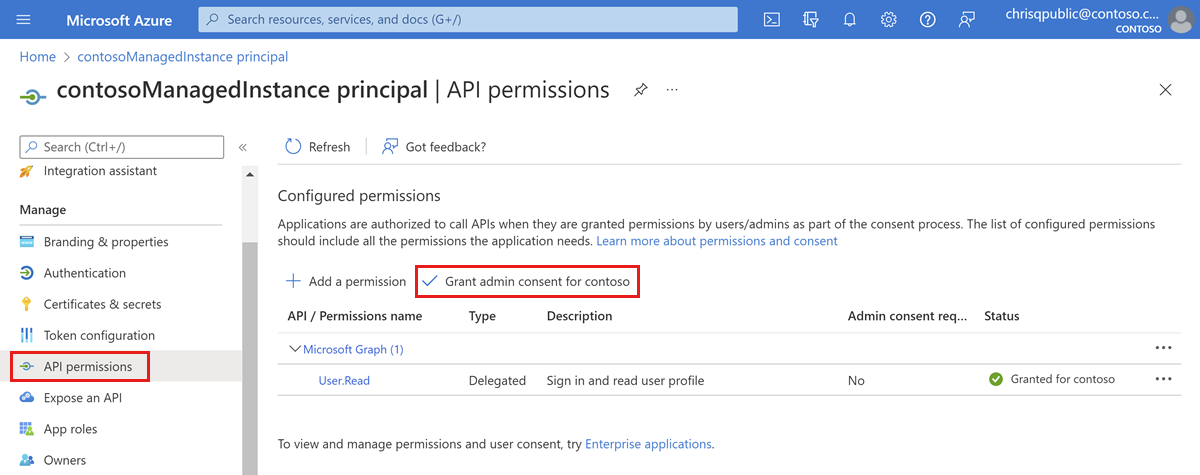

Azure portal にサインインします。

Microsoft Entra ID を開きます。

[アプリの登録] を選択します。

ストレージ アカウントに一致する表示名のアプリケーションを選択します。 名前は、

<managedinstancename> principalの形式になります。[API のアクセス許可] を選択します。

[管理者の同意の付与] を選択します。

プロンプトで [はい] を選択して、 管理者の同意確認を許可します。

Windows 認証を使用してマネージド インスタンスに接続します。

受信した信頼ベースの認証フローまたは最新の対話型認証フローのいずれかを既に実装している場合は、クライアントのバージョンに応じて、Windows 認証を使用しててマネージド インスタンスへの接続をテストできるようになりました。

SQL Server Management Studio (SSMS) を使用して接続をテストするには、「クイックスタート: SSMS を使用して Azure SQL Database または Azure SQL Managed Instance に接続してクエリを実行する」の手順に従います。 認証の種類に [Windows 認証] を選択します。

![[サーバー名] エリアにマネージド インスタンス名があり、[認証] に [Windows 認証] が設定されている、SQL Server Management Studio のダイアログ ボックス。](media/winauth-azuread/winauth-connect-to-managed-instance.png?view=azuresql)

次のステップ

Azure SQL Managed Instance で Microsoft Entra プリンシパルの Windows 認証を実装する方法の詳細については、次を参照してください。