チュートリアル: 単一サブネット可用性グループの前提条件 - Azure VM 上の SQL Server

適用対象: Azure VM 上の SQL Server

ヒント

可用性グループをデプロイする方法は多数あります。 デプロイを簡略化し、Always On 可用性グループに対して Azure Load Balancer または分散ネットワーク名 (DNN) を不要にするには、同じ Azure 仮想ネットワーク内の複数のサブネットに SQL Server 仮想マシン (VM) を作成します。 可用性グループを 1 つのサブネットに既に作成している場合は、マルチサブネット環境に移行できます。

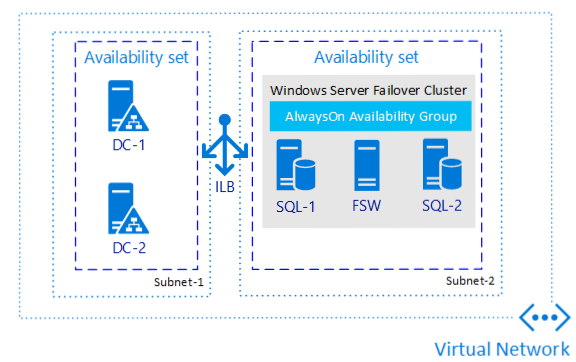

このチュートリアルでは、1 つのサブネット内の Azure 仮想マシンに SQL Server Always On 可用性グループを作成するための前提条件を満たす方法を説明します。 前提条件を満たすと、1 つのリソース グループ内に 1 つのドメイン コントローラー、2 つの SQL Server VM、および 1 つの監視サーバーがあることになります。

この記事では、可用性グループ環境を手動で構成します。 Azure portal、PowerShell または Azure CLI、または Azure クイックスタート テンプレートを使用して、手順を自動化することもできます。

推定所要時間: 前提条件を満たすまでには数時間かかる場合があります。 この時間の多くは、仮想マシンの作成に費やされます。

次の図に、チュートリアルで構築するものを示します。

注意

これで、Azure Migrate を使用して、可用性グループ ソリューションを Azure VM 上の SQL Server にリフト アンド シフトできるようになりました。 詳細については、可用性グループの移行に関する記事を参照してください。

可用性グループのドキュメントの確認

このチュートリアルでは、SQL Server Always On 可用性グループに関する基本的な知識があることを前提としています。 このテクノロジに詳しくない場合は、Always On 可用性グループの概要 (SQL Server)に関する記事を参照してください。

Azure アカウントの作成

Azure アカウントが必要です。 無料の Azure アカウントを作成するか、Visual Studio サブスクライバーの特典を有効にすることができます。

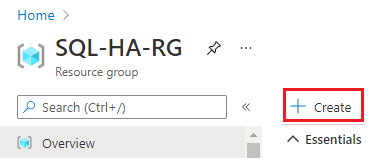

リソース グループを作成する

Azure portal でリソース グループを作成するには、次の手順に従います。

Azure portal にサインインします。

[+ リソースの作成] を選択します。

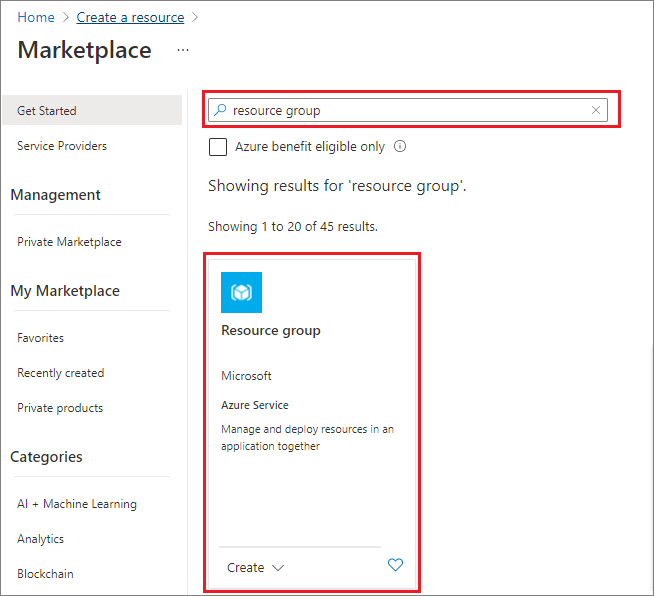

Marketplace の検索ボックスで「リソース グループ」を検索し、Microsoft の [リソース グループ] タイルを選択します。 [作成] を選択します

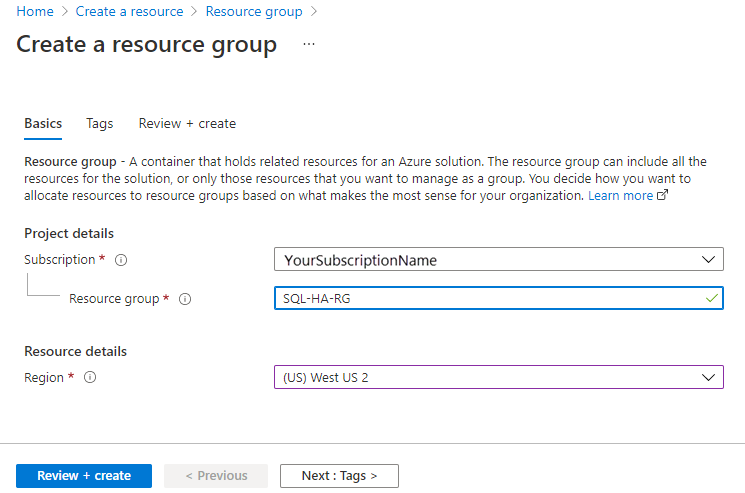

[リソース グループの作成] ページで、値を入力してリソース グループを作成します。

- ドロップダウン リストから適切な Azure サブスクリプションを選択します。

- リソース グループの名前 (SQL-HA-RG など) を入力します。

- ドロップダウン リストから場所 (米国西部 2 など) を選びます。 以降のすべてのリソースをこの場所にデプロイしてください。

- [確認と作成] を選択してリソース パラメーターを確認し、 [作成] を選択してリソース グループを作成します。

ネットワークとサブネットの作成

次は、Azure リソース グループにネットワークとサブネットを作成します。

このチュートリアルのソリューションでは、1 つの仮想ネットワークと 1 つのサブネットを使用します。 Azure におけるネットワークの詳細については、仮想ネットワークの概要に関するページを参照してください。

Azure portal で仮想ネットワークを作成するには、次の手順に従います。

Azure portal で、ご利用のリソース グループに移動して [+ 作成] を選びます。

Marketplace の検索ボックスで「仮想ネットワーク」を検索し、Microsoft の [仮想ネットワーク] タイルを選択します。 [作成] を選択します

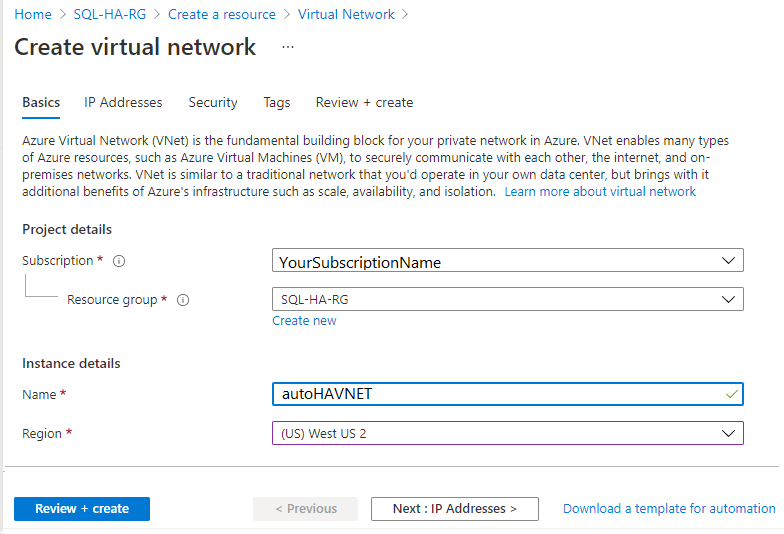

[仮想ネットワークの作成] ページの [基本] タブで、次の情報を入力します。

- [プロジェクトの詳細] の [サブスクリプション] で、適切な Azure サブスクリプションを選択します。 [リソース グループ] で、さきほど作成した SQL-HA-RG などのリソース グループを選択します。

- [インスタンスの詳細] で、仮想ネットワークの名前 (autoHAVNETなど) を指定します。 ドロップダウン リストで、リソース グループに対して選択したのと同じリージョンを選択します。

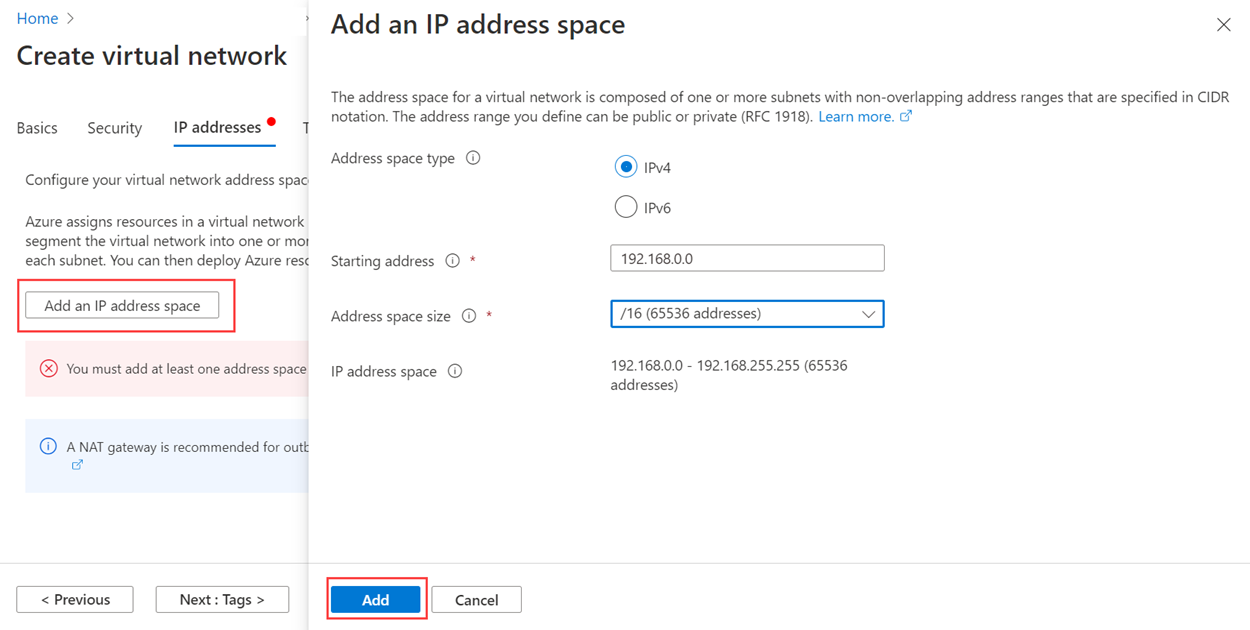

[IP アドレス] タブで、[+ サブネットの追加] の横にある省略記号 (...) を選択します。 別のアドレス範囲が必要な場合は、[アドレス空間の削除] を選択して既存のアドレス空間を削除します。

[IP アドレス空間の追加] を選択してペインを開き、必要なアドレス空間を作成します。 このチュートリアルでは、192.168.0.0/16 のアドレス空間 ([開始アドレス] として 192.168.0.0、[アドレス空間サイズ] として /16) を使用します。 [追加] を選択してアドレス空間を作成します。

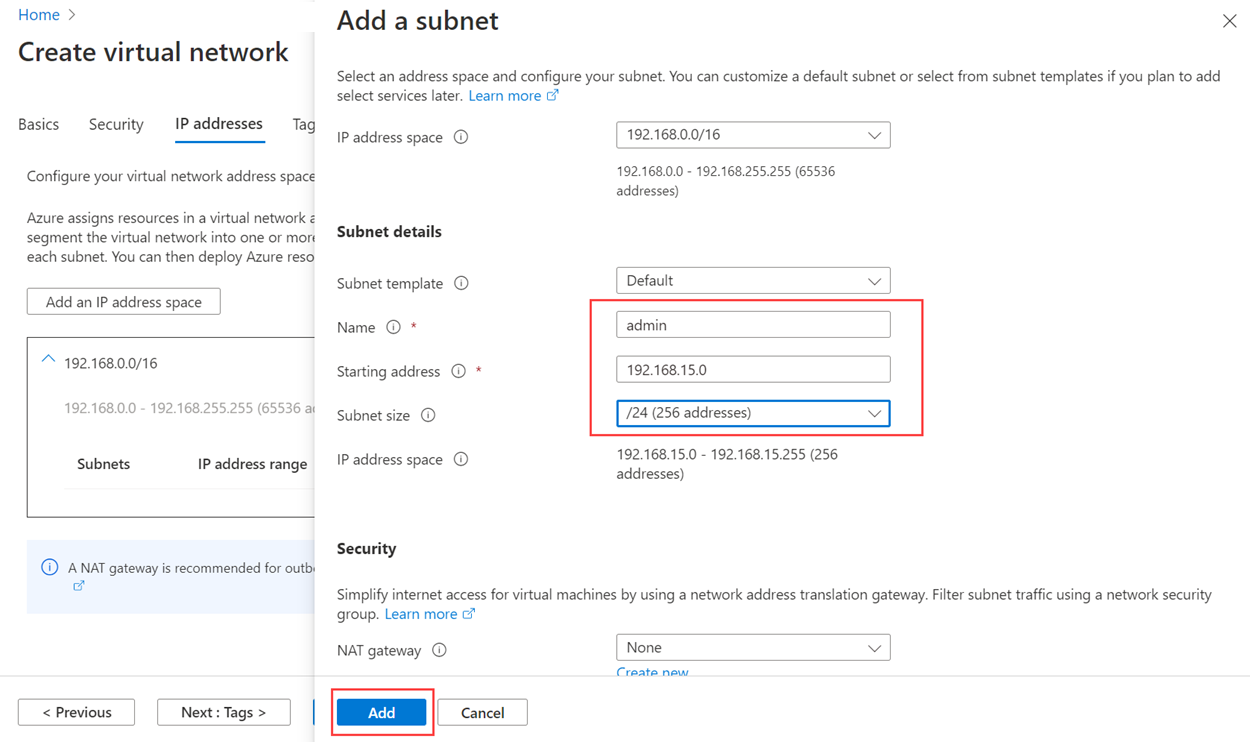

[+ サブネットの追加] を選択し、次のようにします。

[サブネット名] に値 (admin など) を指定します。

仮想ネットワーク アドレス空間内に一意のサブネット アドレス範囲を指定します。

たとえば、アドレス範囲が 192.168.0.0/16 の場合は、[開始アドレス] に「192.168.15.0」、[サブネット サイズ] に「/24」と入力します。

[追加] を選択して、新しいサブネットを追加します。

[確認および作成] を選択します。

新しいネットワークが作成されると、画面がポータル ダッシュボードに切り替わって通知が表示されます。

可用性セットを作成する

仮想マシンを作成する前に、可用性セットを作成する必要があります。 可用性セットにより、計画済みメンテナンスや計画外メンテナンスが発生した場合のダウンタイムを短縮できます。

Azure 可用性セットとは、Azure で次のような物理ドメインに配置されるリソースの論理的なグループです。

- 障害ドメイン: 可用性セットに属している仮想マシンの電源やネットワーク リソースは、障害ドメインによって確実に分離されます。

- 更新ドメイン: 一方、可用性セットに属している複数の仮想マシンがメンテナンスによって同時に中断されることを防止する働きをするのが更新ドメインです。

詳細については、仮想マシンの可用性の管理に関するページを参照してください。

可用性セットは 2 つ必要です。 1 つ目はドメイン コントローラー用です。 2 つ目は SQL Server VM 用です。

可用性セットを作成するには:

- リソース グループに移動し、[追加] を選択します。

- 「可用性セット」と入力して結果をフィルター処理し、 その結果から [可用性セット] を選択します。

- [作成] を選択します

次の表のパラメーターに従って 2 つの可用性セットを構成します。

| フィールド | ドメイン コントローラーの可用性セット | SQL Server の可用性セット |

|---|---|---|

| 名前 | adavailabilityset | sqlavailabilityset |

| リソース グループ | SQL-HA-RG | SQL-HA-RG |

| 障害ドメイン | 3 | 3 |

| 更新ドメイン | 5 | 3 |

可用性セットを作成したら、Azure ポータルでリソース グループに戻ります。

ドメイン コントローラーを作成する

ネットワーク、サブネット、可用性セットの作成が済むと、ドメイン コントローラーを作成して構成する準備は完了です。

ドメイン コントローラーに使用する仮想マシンの作成

次に、2 つの仮想マシンを作成します。 それらに ad-primary-dc と ad-secondary-dc という名前を付けます。 各 VM に次の手順を使用します。

- SQL-HA-RG リソース グループに戻ります。

- [追加] を選択します。

- 「Windows Server 2016 Datacenter」と入力し、[Windows Server 2016 Datacenter] を選択します。

- [Windows Server 2016 Datacenter] でデプロイメント モデルが [Resource Manager] に設定されていることを確認し、 [作成] を選択します。

Note

ad-secondary-dc はオプションの仮想マシンであり、Active Directory Domain Services の高可用性を確保するためのものです。

次の表に、この 2 つのマシンの設定を示します。

| フィールド | 値 |

|---|---|

| 名前 | 最初のドメイン コントローラー: ad-primary-dc 2 番目のドメイン コントローラー: ad-secondary-dc |

| VM ディスクの種類 | SSD |

| ユーザー名 | DomainAdmin |

| パスワード | Contoso!0000 |

| サブスクリプション | 該当するサブスクリプション |

| リソース グループ | SQL-HA-RG |

| 場所 | 該当する場所 |

| [サイズ] | DS1_V2 |

| Storage | マネージド ディスクを使用 - Yes |

| Virtual Network | autoHAVNET |

| サブネット | admin |

| パブリック IP アドレス | VM と同じ名前 |

| ネットワーク セキュリティ グループ | VM と同じ名前 |

| 可用性セット | adavailabilityset 障害ドメイン: 3 更新ドメイン: 5 |

| 診断 | Enabled |

| 診断ストレージ アカウント | 自動的に作成 |

重要

VM を可用性セットに配置できるのは、VM の作成時のみです。 VM の作成後に可用性セットを変更することはできません。 「仮想マシンの可用性管理」を参照してください。

プライマリ ドメイン コントローラーを構成する

次の手順では、ad-primary-dc マシンを corp.contoso.com のドメイン コントローラーとして構成します。

ポータルで SQL-HA-RG リソース グループを開き、ad-primary-dc マシンを選択します。 ad-primary-dc の [接続] を選択して、リモート デスクトップ アクセス用のリモート デスクトップ プロトコル (RDP) ファイルを開きます。

構成した管理者アカウント ( \DomainAdmin) とパスワード (Contoso!0000) を使用してサインインします。

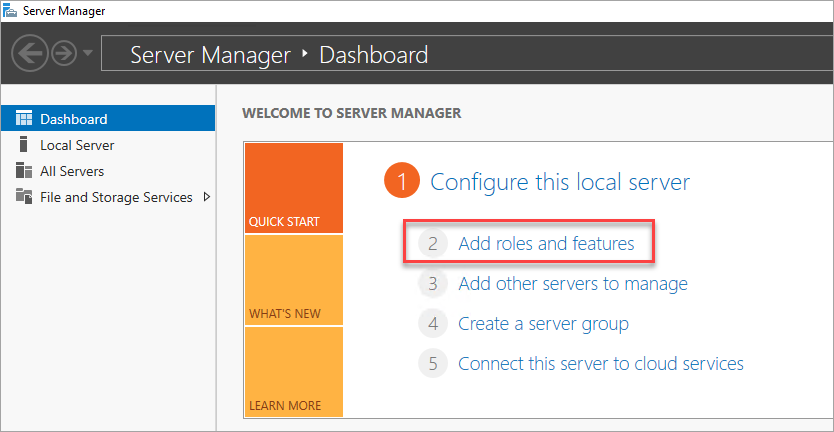

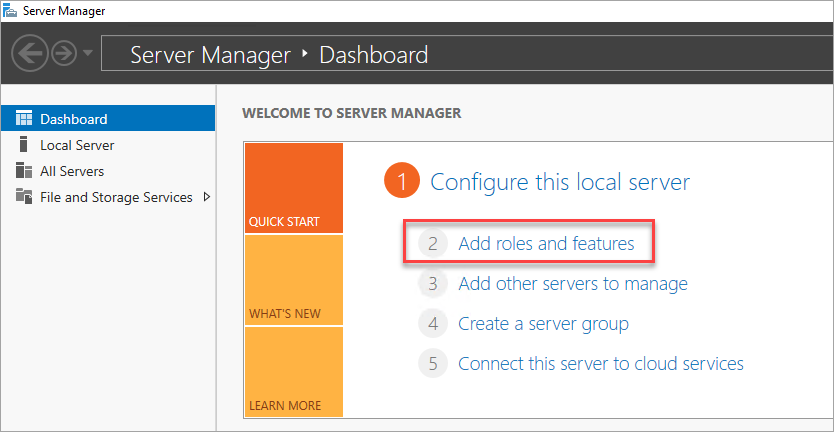

既定では、 [サーバー マネージャー] ダッシュボードが表示されます。 ダッシュボードの [役割と機能の追加] リンクを選択します。

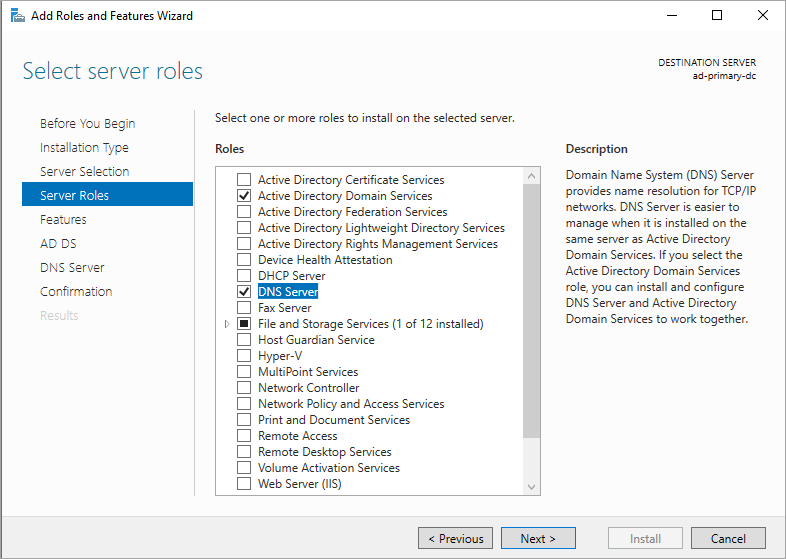

[サーバーの役割] セクションが表示されるまで [次へ] を選択します。

[Active Directory Domain Services] と [DNS サーバー] という役割を選択します。 メッセージが表示されたら、これらの役割に必要な機能を追加します。

Note

Windows から、静的 IP アドレスがないという警告が出されます。 構成をテストしている場合は、 [続行] を選択します。 運用シナリオの場合は、Azure Portal で IP アドレスを静的アドレスに設定するか、PowerShell を使用してドメイン コントローラー コンピューターの静的 IP アドレスを設定してください。

[確認] セクションが表示されるまで [次へ] を選択します。 [必要に応じて対象サーバーを自動的に再起動する] チェック ボックスをオンにします。

[インストール] を選択します。

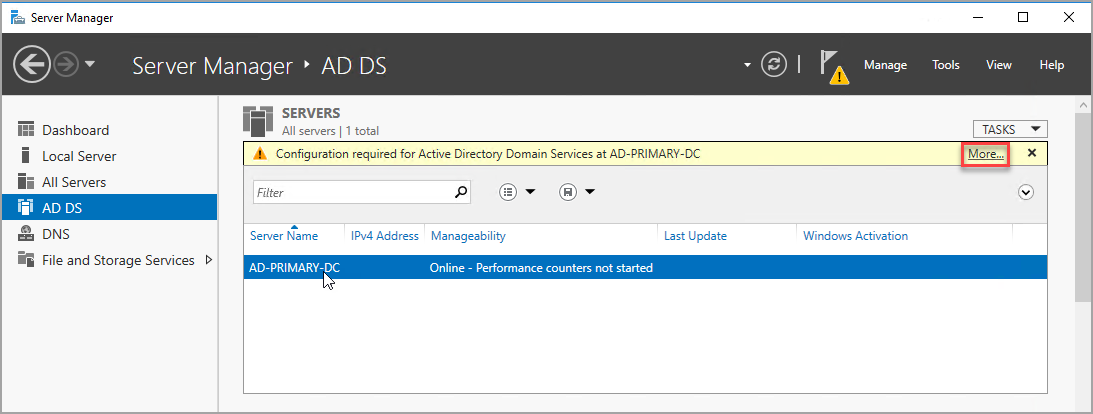

機能のインストールが完了したら、[サーバー マネージャー] ダッシュボードに戻ります。

左側のウィンドウで新しい [AD DS] オプションを選択します。

黄色の警告バーにある [その他] リンクを選択します。

[すべてのサーバー タスクの詳細] ダイアログ ボックスの [操作] 列で、 [このサーバーをドメイン コントローラーに昇格する] を選択します。

Active Directory Domain Services の構成ウィザードで、次の値を使用します。

ページ 設定 デプロイ構成 [新しいフォレストの追加]

ルート ドメイン名 = corp.contoso.comドメイン コントローラー オプション DSRM パスワード = Contoso!0000

パスワードの確認 = Contoso!0000[次へ] を選択して、ウィザード内の他のページを進めます。 [前提条件の確認] ページで、"すべての前提条件チェックが正常に終了しました" というメッセージが表示されることを確認します。該当する警告メッセージを確認します。ただし、インストールは続行できます。

[インストール] を選択します。 ad-primary-dc 仮想マシンが自動的に再起動します。

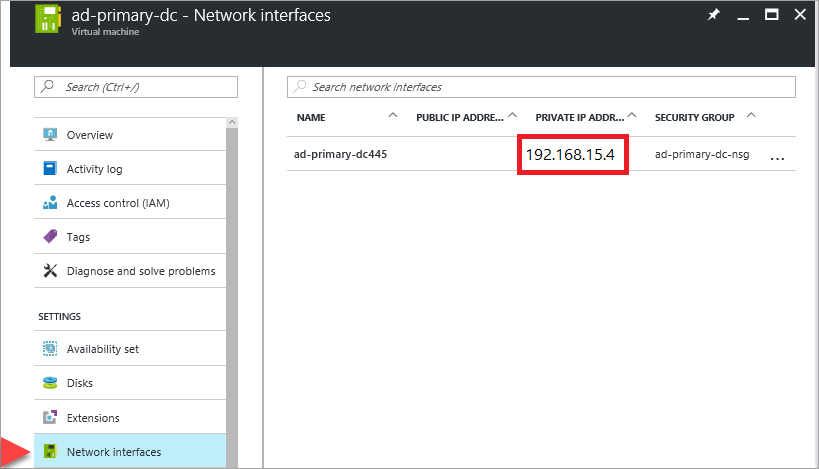

プライマリ ドメイン コントローラーの IP アドレスを記録します。

DNS 用に、プライマリ ドメイン コントローラーを使用します。 プライマリ ドメイン コントローラーのプライベート IP アドレスを記録しておきます。

プライマリ ドメイン コントローラーの IP アドレスを取得する方法の 1 つでは、Azure portal を使用します。

リソース グループを開きます。

プライマリ ドメイン コントローラーを選択します。

プライマリ ドメイン コントローラーで、 [ネットワーク インターフェイス] を選択します。

仮想ネットワーク DNS の構成

最初のドメイン コント ローラーを作成し、最初のサーバーで DNS を有効にしたら、DNS にこのサーバーを使用するように仮想ネットワークを構成します。

Azure portal でその仮想ネットワークを選択します。

[設定] で、 [DNS サーバー] を選択します。

[カスタム] を選択して、プライマリ ドメイン コントローラーのプライベート IP アドレスを入力します。

[保存] を選択します。

セカンダリ ドメイン コントローラーを構成する

プライマリ ドメイン コントローラーの再起動後、次の手順を使用してセカンダリ ドメイン コントローラーを構成できます。 これは高可用性を確保するための任意の手順です。

優先 DNS サーバー アドレスを設定する

優先 DNS サーバー アドレスは、VM 内で直接更新しないでください。Azure portal、Powershell、または Azure CLI から編集する必要があります。 次の手順では、Azure portal 内で変更を行います。

Azure ポータルにサインインします。

ポータルの上部にある検索ボックスに、「ネットワーク インターフェイス」と入力します。 検索結果から [ネットワーク インターフェイス] を選択します。

リストから、設定を表示または変更する 2 番目のドメイン コントローラーのネットワーク インターフェイスを選択します。

[設定] で、[DNS サーバー] を選択します。

次のいずれかを選択します。

[仮想ネットワークから継承する] : このオプションを選択すると、ネットワーク インターフェイスの割り当て先の仮想ネットワークで定義されている DNS サーバー設定を継承します。 これにより、プライマリ ドメイン コントローラーが DNS サーバーとして自動的に継承されます。

Custom:複数の仮想ネットワークにわたって名前を解決する独自の DNS サーバーを構成できます。 DNS サーバーとして使用するサーバーの IP アドレスを入力します。 指定した DNS サーバー アドレスは、このネットワーク インターフェイスにのみ割り当てられて、ネットワーク インターフェイス割り当て先の仮想ネットワークの DNS 設定をすべてオーバーライドします。 カスタムを選択した場合は、

192.168.15.4などのプライマリ ドメイン コントローラーの IP アドレスを入力します。

[保存] を選択します。 カスタム DNS サーバーを使用している場合は、Azure portal 内の仮想マシンに戻り、VM を再起動します。 仮想マシンが再起動されたら、VM をドメインに参加させることができます。

ドメインに参加する

次に、corp.contoso.com ドメインに参加します。 これを行うには、次のステップに従います。

- BUILTIN\DomainAdmin アカウントを使用して仮想マシンにリモート接続します。 このアカウントは、ドメイン コントローラー仮想マシンを作成しているときに使用されるアカウントと同じものです。

- サーバー マネージャーを開き [ローカル サーバー] を選びます。

- [WORKGROUP] を選びます。

- [コンピューター名] セクションで、 [変更] を選択します。

- [ドメイン] チェック ボックスをオンにし、テキスト ボックスに「corp.contoso.com」を入力します。 [OK] を選択します。

- [Windows セキュリティ] ポップアップ ダイアログで、既定のドメイン管理者の資格情報であるアカウント (CORP\DomainAdmin) とパスワード (Contoso!0000) を指定します。

- "corp.contoso.com ドメインへようこそ" のメッセージが表示されたら、 [OK] を選択します。

- [閉じる] を選択し、ポップアップ ダイアログで [今すぐ再起動] を選択します。

ドメイン コントローラーを構成する

サーバーがドメインに参加したら、2 つ目のドメイン コントローラーとして構成できます。 これを行うには、次のステップに従います。

まだ接続していない場合は、セカンダリ ドメイン コントローラーへの RDP セッションを開き、サーバー マネージャー ダッシュボードを開きます (既定で開く場合があります)。

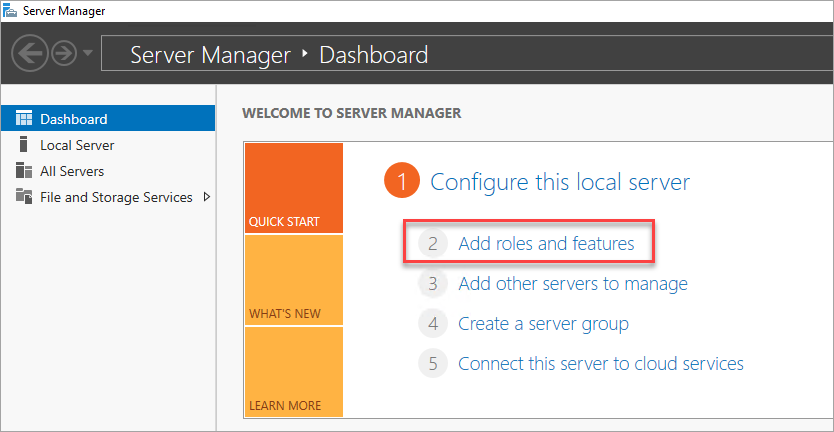

ダッシュボードの [役割と機能の追加] リンクを選択します。

[サーバーの役割] セクションが表示されるまで [次へ] を選択します。

[Active Directory Domain Services] と [DNS サーバー] という役割を選択します。 メッセージが表示されたら、これらの役割に必要なその他の機能を追加します。

機能のインストールが完了したら、 [サーバー マネージャー] ダッシュボードに戻ります。

左側のウィンドウで新しい [AD DS] オプションを選択します。

黄色の警告バーにある [その他] リンクを選択します。

[すべてのサーバー タスクの詳細] ダイアログ ボックスの [操作] 列で、 [このサーバーをドメイン コントローラーに昇格する] を選択します。

[デプロイ構成] で [既存のドメインにドメイン コントローラーを追加する] を選択します。

[選択] をクリックします。

管理者アカウント (CORP.CONTOSO.COM\domainadmin) とパスワード (Contoso!0000) を使用して接続します。

[フォレストからのドメインの選択] でドメインを選択し、 [OK] を選択します。

[ドメイン コントローラー オプション] で、既定値を使用し、DSRM パスワードを設定します。

Note

[DNS オプション] ページでは、この DNS サーバーの委任を作成できないという警告が表示される場合があります。 この警告は、非運用環境では無視してかまいません。

前提条件の確認のダイアログ ボックスが表示されるまで、 [次へ] を選択します。 その後、 [インストール] を選択します。

サーバーによる構成の変更が完了したら、サーバーを再起動します。

セカンダリ ドメイン コントローラーのプライベート IP アドレスを VPN DNS サーバーに追加する

Azure portal の [仮想ネットワーク] の下で、セカンダリ ドメイン コント ローラーの IP アドレスを含めるように DNS サーバーを変更します。 この設定により、DNS サービスの冗長性が可能になります。

ドメイン アカウントの構成

次に、インストール アカウントと、両方の SQL Server VM 用のサービス アカウントの、2 つのアカウントを Active Directory で構成します。 たとえば、次の表の値をアカウントに使用します。

| Account | VM | 完全なドメイン名 | 説明 |

|---|---|---|---|

| インストール | 両方 | Corp\Install | このアカウントを使用していずれかの VM にログインし、クラスターと可用性グループを構成します。 |

| SQLSvc | 両方 (sqlserver-0 と sqlserver-1) | Corp\SQLSvc | このアカウントは、両方の SQL Server VM で、SQL Server サービスと SQL Agent サービスのアカウントに使います。 |

次の手順に従って、各アカウントを作成します。

ad-primary-dc コンピューターにサインインします。

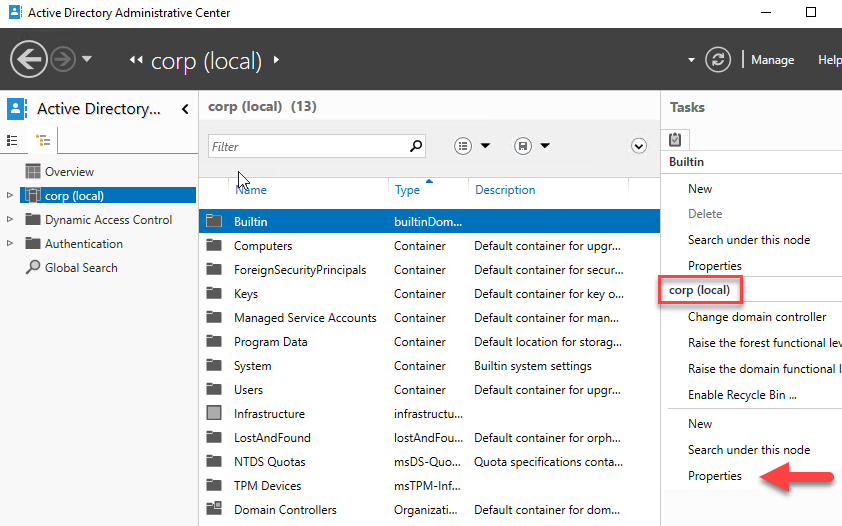

サーバー マネージャーで [ツール] を選択し、[Active Directory 管理センター] を選択します。

左側のウィンドウで [corp (ローカル)] を選択します。

[タスク] ペインで、[新規] を選択し、[ユーザー] を選択します。

ヒント

各アカウントには複雑なパスワードを設定してください。 非運用環境では、ユーザー アカウントを期限なしに設定してください。

[OK] を選択してユーザーを作成します。

インストール アカウントへの必要なアクセス許可の付与

[Active Directory 管理センター] で、左側のペインの [corp (ローカル)] を選択します。 [タスク] ペインで、[プロパティ] を選択します。

[拡張機能] を選択し、 [セキュリティ] タブの [詳細設定] を選択します。

[corp のセキュリティの詳細設定] ダイアログで、 [追加] を選択します。

[プリンシパルの選択] を選び、CORP\Install を検索して、[OK] を選択します。

[すべてのプロパティの読み取り] チェックボックスをオンにします。

[コンピューター オブジェクトの作成] チェックボックスをオンにします。

[OK] を選択してから、もう一度 [OK] を選択します。 corp のプロパティ ウィンドウを閉じます。

これで Active Directory オブジェクトとユーザー オブジェクトの構成が完了しました。次に、ドメインに参加させる追加の VM を作成できます。

SQL Server VM の作成

このチュートリアルのソリューションでは、3 つの仮想マシンを作成する必要があります。2 つは SQL Server インスタンスを含み、1 つは監視の機能を持ちます。

Windows Server 2016 ではクラウド監視を使用できます。 しかし、以前のオペレーティング システムとの一貫性を保つため、この記事では監視に仮想マシンを使用します。

続行する前に、次の設計上の決定を検討してください。

ストレージ: Azure マネージド ディスク

仮想マシンのストレージには、Azure マネージド ディスクを使用します。 SQL Server 仮想マシンにはマネージド ディスクをお勧めします。 マネージド ディスクは、バックグラウンドでストレージを処理します。 さらに、マネージド ディスクを使用する仮想マシンが同じ可用性セット内にある場合、適切な冗長性を提供するために Azure でストレージ リソースが分散されます。

詳細については、「Azure マネージド ディスクの概要」を参照してください。 可用性セット内のマネージド ディスクの詳細については、「Azure 仮想マシンの可用性オプション」を参照してください。

ネットワーク: 運用中のプライベート IP アドレス

このチュートリアルでは、仮想マシンにパブリック IP アドレスを使用します。 パブリック IP アドレスを使うと、インターネット経由で仮想マシンに直接リモート接続できるため、構成手順が簡素化されます。 運用環境では、SQL Server インスタンスの VM リソースの脆弱性の占有領域を縮小するため、プライベート IP アドレスのみを使用することをお勧めします。

ネットワーク: サーバーあたりの NIC の数

サーバー (クラスター ノード) ごとに 1 つのネットワーク インターフェイス カード (NIC) と、1 つのサブネットを使用します。 Azure ネットワークは物理的な冗長性を備えているので、Azure VM ゲスト クラスターで NIC とサブネットを追加する必要はありません。

クラスター検証レポートには、ノードは 1 つのネットワーク上でのみ到達可能であることを警告するメッセージが表示されます。 Azure VM ゲスト フェールオーバー クラスターでは、この警告を無視できます。

VM を作成して構成する

SQL-HA-RG リソース グループに戻り、[追加] を選択します。

適切なギャラリー項目を検索し、 [仮想マシン] を選択し、 [ギャラリーから] を選択します。

次の表の情報を使用して、3 つの VM の作成を完了します。

ページ VM1 VM2 VM3 適切なギャラリー アイテムの選択 Windows Server 2016 Datacenter SQL Server 2016 SP1 Enterprise on Windows Server 2016 SQL Server 2016 SP1 Enterprise on Windows Server 2016 仮想マシンの構成: 基本 名前 = cluster-fsw

ユーザー名 = DomainAdmin

パスワード = Contoso!0000

[サブスクリプション] = 自分のサブスクリプション

リソース グループ = SQL-HA-RG

[場所] = 該当する Azure の場所名前 = sqlserver-0

ユーザー名 = DomainAdmin

パスワード = Contoso!0000

[サブスクリプション] = 自分のサブスクリプション

リソース グループ = SQL-HA-RG

[場所] = 該当する Azure の場所名前 = sqlserver-1

ユーザー名 = DomainAdmin

パスワード = Contoso!0000

[サブスクリプション] = 自分のサブスクリプション

リソース グループ = SQL-HA-RG

[場所] = 該当する Azure の場所仮想マシンの構成: サイズ サイズ = DS1_V2 (1 vCPU、3.5 GB) サイズ = DS2_V2 (2 vCPU、7 GB)

SSD ストレージをサポートするサイズが必要 (Premium ディスクのサポート)。サイズ = DS2_V2 (2 vCPU、7 GB) 仮想マシンの構成: 設定 ストレージ = マネージド ディスクの使用

仮想ネットワーク = autoHAVNET

サブネット = admin (192.168.15.0/24)

パブリック IP アドレス = 自動的に生成されます

ネットワーク セキュリティ グループ = なし

[監視診断] = 有効

診断ストレージ アカウント = 自動的に生成されたストレージ アカウントを使用

可用性セット = sqlAvailabilitySetストレージ = マネージド ディスクの使用

仮想ネットワーク = autoHAVNET

サブネット = admin (192.168.15.0/24)

パブリック IP アドレス = 自動的に生成されます

ネットワーク セキュリティ グループ = なし

[監視診断] = 有効

診断ストレージ アカウント = 自動的に生成されたストレージ アカウントを使用

可用性セット = sqlAvailabilitySetストレージ = マネージド ディスクの使用

仮想ネットワーク = autoHAVNET

サブネット = admin (192.168.15.0/24)

パブリック IP アドレス = 自動的に生成されます

ネットワーク セキュリティ グループ = なし

[監視診断] = 有効

診断ストレージ アカウント = 自動的に生成されたストレージ アカウントを使用

可用性セット = sqlAvailabilitySet仮想マシンの構成: SQL Server の設定 該当なし SQL 接続 = プライベート (仮想ネットワーク内)

ポート = 1433

SQL 認証 = 無効

ストレージの構成 = 一般

自動修正 = 日曜日 2:00

自動バックアップ = 無効

[Azure Key Vault の統合] = 無効SQL 接続 = プライベート (仮想ネットワーク内)

ポート = 1433

SQL 認証 = 無効

ストレージの構成 = 一般

自動修正 = 日曜日 2:00

自動バックアップ = 無効

[Azure Key Vault の統合] = 無効

注意

また、ここで示されるマシンのサイズは、Azure Virtual Machines での可用性グループのテストに対応しています。 運用時のワークロードに対して最適なパフォーマンスを得る方法については、「Azure Virtual Machines における SQL Server のパフォーマンスのベスト プラクティス」の SQL Server マシンのサイズと構成に関する推奨事項を参照してください。

3 つの VM が完全にプロビジョニングされたら、corp.contoso.com ドメインに参加させて、CORP\Install 管理者権限を付与する必要があります。

ドメインへのサーバーの参加

両方の SQL Server VM とファイル共有監視サーバーに対して、次の手順を実行します。

- BUILTIN\DomainAdmin で、仮想マシンにリモートで接続します。

- サーバー マネージャーで [ローカル サーバー] を選択します。

- [ワークグループ] リンクを選択します。

- [コンピューター名] セクションで、 [変更] を選択します。

- [ドメイン] チェックボックスをオンにし、テキスト ボックスに「corp.contoso.com」を入力します。 [OK] を選択します。

- [Windows セキュリティ] ポップアップ ダイアログで、既定のドメイン管理者の資格情報であるアカウント (CORP\DomainAdmin) とパスワード (Contoso!0000) を指定します。

- "corp.contoso.com ドメインへようこそ" のメッセージが表示されたら、 [OK] を選択します。

- [閉じる] を選択し、ポップアップ ダイアログで [今すぐ再起動] を選択します。

アカウントの追加

各 VM の管理者としてインストール アカウントを追加し、SQL Server 内のインストール アカウントとローカル アカウントにアクセス許可を付与して、SQL Server サービス アカウントを更新します。

各クラスター VM に CORP\Install ユーザーを管理者として追加する

各仮想マシンをドメインのメンバーとして再起動した後で、CORP\Install をローカルの Administrators グループのメンバーとして追加します。

VM が再起動されるまで待ってから、プライマリ ドメイン コントローラーからもう一度 RDP ファイルを開きます。 CORP\DomainAdmin アカウントを使用して sqlserver-0 にサインインします。

ヒント

必ずこのドメインの管理者アカウントでサインインしてください。 前の手順では、BUILTIN 管理者アカウントを使用していました。 これでサーバーはドメイン内に存在するため、ドメイン アカウントを使用します。 RDP セッションで、DOMAIN\username を指定します。

[サーバー マネージャー] で [ツール] を選択し、[コンピューターの管理] を選択します。

[コンピューターの管理] ウィンドウで、 [ローカル ユーザーとグループ] を展開し、 [グループ] を選択します。

[Administrators] グループをダブルクリックします。

[Administrators のプロパティ] ダイアログ ボックスで、 [追加] を選択します。

ユーザーに「CORP\Install」と入力し、 [OK] を選択します。

[OK] を選択して [管理者のプロパティ] ダイアログ ボックスを閉じます。

以上の手順を sqlserver-1 と cluster-fsw にも繰り返します。

各 SQL Server VM にインストール アカウント用のサインインを作成する

可用性グループを構成するには、インストール アカウント (CORP\install) を使用します。 このアカウントは、各 SQL Server VM の sysadmin 固定サーバー ロールのメンバーである必要があります。

次の手順で、インストール アカウント用のサインインを作成します。 これを両方の SQL Server VM で行います。

<MachineName>\DomainAdmin アカウントを使用して RDP でサーバーに接続します。

SQL Server Management Studio を開き、SQL Server のローカル インスタンスに接続します。

オブジェクト エクスプローラーで [セキュリティ] を選択します。

[ログイン] を右クリックします。 [新しいログイン] を選択します。

[ログイン - 新規作成] で [検索] を選択します。

[場所] を選択します。

ドメイン管理者のネットワーク資格情報を入力します。 インストール アカウント (CORP\install) を使用します。

サインインを sysadmin 固定サーバー ロールのメンバーに設定します。

[OK] を選択します。

システム アカウントのアクセス許可を構成する

システム用のアカウントを作成し、適切なアクセス許可を付与するには、各 SQL Server インスタンスで次の手順を実行します。

次のスクリプトを使用して、

[NT AUTHORITY\SYSTEM]のアカウントを作成します。USE [master] GO CREATE LOGIN [NT AUTHORITY\SYSTEM] FROM WINDOWS WITH DEFAULT_DATABASE=[master] GO[NT AUTHORITY\SYSTEM]に次のアクセス許可を付与します。ALTER ANY AVAILABILITY GROUPCONNECT SQLVIEW SERVER STATE

次のスクリプトは、これらのアクセス許可を付与します。

GRANT ALTER ANY AVAILABILITY GROUP TO [NT AUTHORITY\SYSTEM] GO GRANT CONNECT SQL TO [NT AUTHORITY\SYSTEM] GO GRANT VIEW SERVER STATE TO [NT AUTHORITY\SYSTEM] GO

SQL Server サービス アカウントの設定

各 SQL Server VM で、次の手順を実行して SQL Server サービス アカウントを設定します。 ドメイン アカウントの構成時に作成したアカウントを使用します。

- [SQL Server 構成マネージャー] を開きます。

- SQL Server サービスを右クリックし、 [プロパティ] を選択します。

- アカウントとパスワードを設定します。

SQL Server 可用性グループでは、各 SQL Server VM をドメイン アカウントとして実行する必要があります。

フェールオーバー クラスタリングを追加する

フェールオーバー クラスタリング機能を追加するには、両方の SQL Server VM 方で次の手順を実行します。

CORP\install アカウントを使用して RDP で SQL Server 仮想マシンに接続します。 [サーバー マネージャー] ダッシュボードを開きます。

ダッシュボードの [役割と機能の追加] リンクを選択します。

[Server Features (サーバーの機能)] セクションが表示されるまで [次へ] を選択します。

[機能] で [フェールオーバー クラスタリング] を選択します。

必要な機能を追加します。

[インストール] を選択します。

注意

このタスクは、実際に SQL Server VM をフェールオーバー クラスターに参加させる手順と共に、Azure CLI と Azure クイック スタート テンプレートを使用して自動化できるようになりました。

フェールオーバー クラスターのネットワークしきい値を調整する

SQL Server 可用性グループを使用して Azure VM で Windows フェールオーバー クラスター ノードを実行する場合は、クラスター設定をより緩やかな監視状態に変更します。 これにより、クラスターの安定性と信頼性が向上します。 詳細については、「SQL Server による IaaS: フェールオーバー クラスター ネットワークのしきい値の調整」を参照してください。

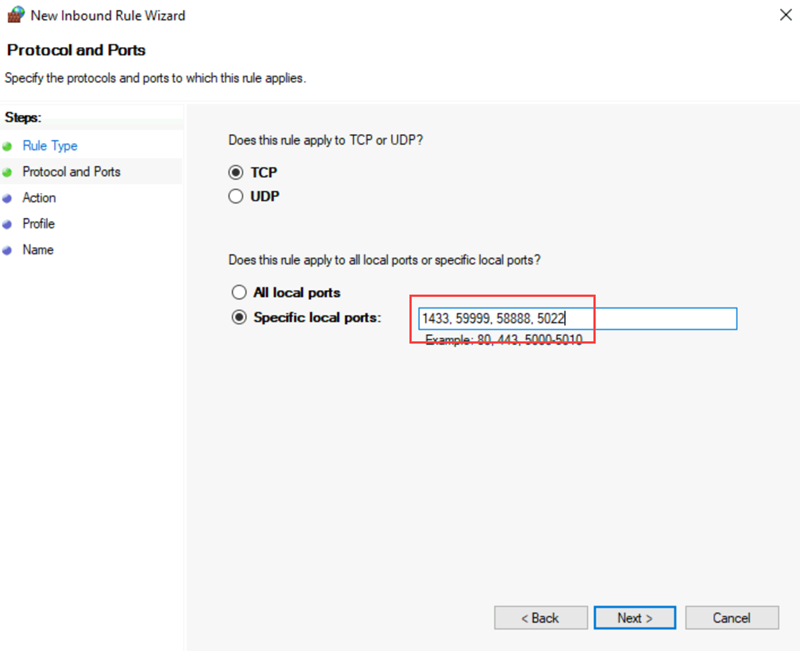

各 SQL Server VM でファイアウォールを構成する

このソリューションでは、ファイアウォールで次の TCP ポートが開いている必要があります。

- SQL Server VM:SQL Server の既定のインスタンス用のポート 1433。

- Azure Load Balancer プローブ: 使用可能な任意のポート。 例では 59999 がよく使用されます。

- クラスター コアのロードバランサー IP アドレスの正常性プローブ: 使用可能な任意のポート。 例では 58888 がよく使用されます。

- データベース ミラーリング エンドポイント: 使用可能な任意のポート。 例では 5022 がよく使用されます。

両方の SQL Server VM 上でファイアウォールのポートを開く必要があります。 ポートを開く方法は、使用するファイアウォール ソリューションによって異なります。 次の手順は、Windows ファイアウォールでポートを開く方法を示しています。

最初の SQL サーバーのスタート画面で、[セキュリティが強化された Windows ファイアウォール] を開きます。

左側のウィンドウで、 [受信の規則] を選択します。 右側のペインで [新しい規則] を選択します。

[規則の種類] で、[ポート] を選択します。

ポートに対して [TCP] を指定し、適切なポート番号を入力します。 次のスクリーンショットは、例を示しています。

[次へ] を選択します。

[操作] ページで、 [接続を許可する] をオンにしたまま、 [次へ] を選択します。

[プロファイル] ページで、既定の設定をそのまま使用し、 [次へ] を選択します。

[名前] ページで、[名前] ボックスに規則の名前 (Azure LB Probe など) を指定し、[完了] を選択します。

次のステップ

前提条件を構成したら、可用性グループの構成を開始します。

詳細については、以下をご覧ください。