カスタマー マネージド キーを使って Backup ボールトでバックアップ データを暗号化する

Azure Backup を使うと、既定で有効になっているプラットフォーム マネージド キー (PMK) の代わりに、カスタマー マネージド キー (CMK) を使ってバックアップ データを暗号化できます。 Azure Key Vaultバックアップ データを暗号化するキーは、Azure Key Vault に格納する必要があります。

バックアップの暗号化に使用する暗号化キーは、ソースに使用しているものと異なることがあります。 AES 256 ベースのデータ暗号化キー (DEK) を使用してデータを保護できます。 さらに、キー暗号化キー (KEK) を使用して DEK を保護できます。 データとキーをご自分で完全に制御できます。

暗号化を許可するには、CMK に使用する Backup ボールトのマネージド ID に、キー コンテナー内の暗号化キーにアクセスするためのアクセス許可を付与する必要があります。 必要に応じて、キーを変更できます。

Note

暗号化の設定 と CMK は同じ意味で使用されます。

サポートされているリージョン

現在、Backup コンテナー用の CMK は、すべての Azure パブリック リージョンで使用できます。

Key Vault とマネージド HSM キーの要件

Backup ボールトで暗号化を有効にする前に、次の要件を確認してください。

暗号化設定では、Azure Key Vault またはマネージド ハードウェア セキュリティ モジュール (HSM) キーと、Backup ボールトのマネージド ID の詳細を使います。

バックアップ コンテナーのマネージド ID には、以下が必要です。

- ID およびアクセス管理 (IAM) に基づくロールベースのアクセス制御 (RBAC) 構成をキー コンテナーで使っている場合、組み込みの暗号化サービスの暗号化ユーザー ロールが割り当てられます。

- キー コンテナーでアクセス ポリシーに基づく構成を使っている場合は、取得、折り返し、折り返しの解除のアクセス許可。

- マネージド HSM を使っている場合は、キーに対するローカル RBAC を介して付与された取得、折り返し、折り返しの解除のアクセス許可。 詳細情報。

有効であり、有効にされた Key Vault キーを持っていることを確認します。 期限が切れたまたは無効になったキーは使わないでください。格納時の暗号化に使用できず、バックアップと復元の操作が失敗します。 繰り返しになりますが、Key Vault という用語はマネージド HSM も指します。

Key Vault では、論理的な削除と消去保護が有効になっている必要があります。

暗号化設定では、サイズ 2,048、3,072、4,096 の Azure Key Vault RSA キーと RSA-HSM キーのみがサポートされます。 キーに関する詳細情報。 暗号化設定について Key Vault リージョンを検討する前に、リージョンのフェールオーバー サポートについて Key Vault のディザスター リカバリー シナリオに関するページを参照してください。

考慮事項

Backup ボールトで暗号化を有効にする前に、次の考慮事項を確認してください。

Backup ボールトに対して CMK を使った暗号化を有効にした後は、PMK (既定) の使用に戻すことはできません。 要件に応じて暗号化キーまたはマネージド ID を変更できます。

CMK は、Azure Backup ストレージ ボールトとボールト アーカイブのレベルに適用されます。 運用レベルには適用されません。

現在、CMK で暗号化された Backup ボールトをリソース グループとサブスクリプションの間で移動することはサポートされていません。

Backup ボールトで暗号化設定を有効にした後は、マネージド ID を無効化またはデタッチしたり、暗号化設定に使われる Key Vault のアクセス許可を削除したりしないでください。 このような操作は、バックアップ、復元、階層化、復元ポイントの期限切れジョブの失敗につながります。 次のことを行うまで、Backup ボールトに格納されているデータのコストが発生します。

- Key Vault のアクセス許可を復元する。

- システム割り当て ID を再度有効にし、それにキー コンテナーのアクセス許可を付与し、暗号化設定を更新する (暗号化設定にシステム割り当て ID を使った場合)。

- キー コンテナーにアクセスするためのアクセス許可と、新しいユーザー割り当て ID を使うためのキーを確保するために、マネージド ID を再度アタッチする。

暗号化設定では、Azure Key Vault キーと Backup ボールトのマネージド ID の詳細が使われます。

使っているキーまたは Key Vault が削除された場合、またはアクセスが取り消され、復元できない場合は、Backup ボールトの格納データにアクセスできなくなります。 また、マネージド ID、Backup ボールト、キー コンテナーの詳細を指定または更新するための適切なアクセス許可があることも確認します。

CMK 暗号化のためにユーザー割り当てマネージド ID を使用するボールトでは、Azure Backup 用のプライベート エンドポイントの使用はサポートされません。

特定のネットワークへのアクセスを制限するキー コンテナーは、現在、CMK 暗号化用のユーザー割り当てマネージド ID ではサポートされていません。

ボールトの作成時にカスタマー マネージド キーを使って暗号化を有効にする

Backup ボールトを作成するときに、CMK を使ってバックアップの暗号化を有効にすることができます。 Backup ボールトの作成方法についてはこちらを参照してください。

クライアントを選択する:

暗号化を有効にするには、次の手順に従います。

Azure portal で、[バックアップ コンテナー] に移動します。

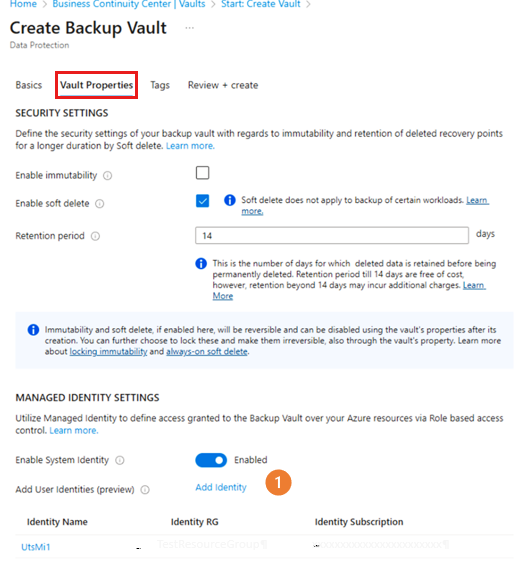

[ボールトのプロパティ] タブで [ID の追加] を選択します。

[ユーザー割り当て済みマネージド ID の選択] ブレードで、暗号化に使用する "マネージド ID" を一覧から選択し、[追加] を選択します。

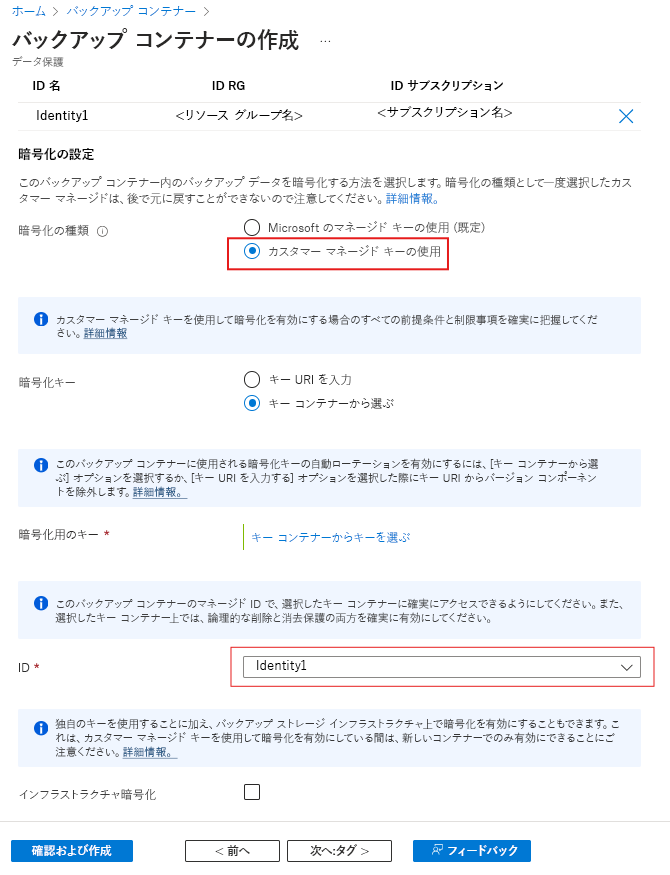

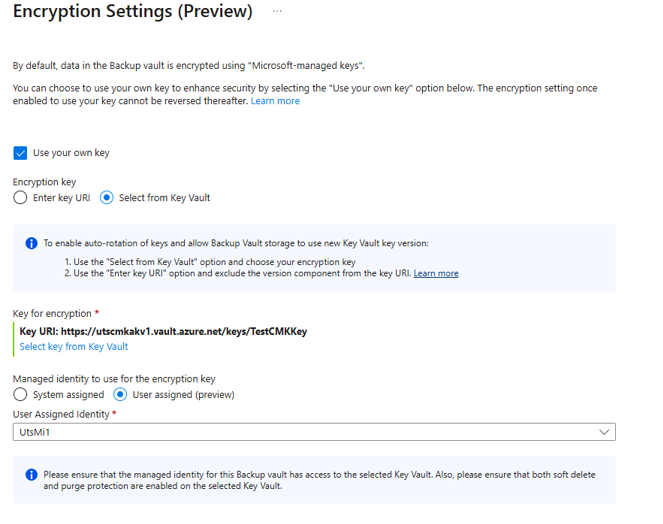

[暗号化の種類] として [カスタマー マネージド キーの使用] を選びます。

暗号化に使用するキーを指定するには、適切なオプションを選択します。

Backup ボールトに使われる暗号化キー バージョンの自動ローテーションを有効にするには、[キー コンテナーから選択する] を選択します。 または、[キー URI を入力] を選択し、キー URI からバージョン コンポーネントを削除します。 自動ローテーションの詳細についてはこちらを参照してください。

"暗号化キーの URI" を指定します。 キーを参照して選択することもできます。

CMK を使って暗号化を管理するユーザー割り当てマネージド ID を追加します。

ボールトの作成中は、"ユーザー割り当てマネージド ID" のみを CMK に使用できます。

システム割り当てマネージド ID で CMK を使用するには、ボールトの作成後にボールトのプロパティを更新します。

バックアップ ストレージ インフラストラクチャの暗号化を有効にするには、[インフラストラクチャ暗号化] を選択します。

インフラストラクチャ暗号化は、新しいボールトの作成時およびカスタマー マネージド キー (CMK) の使用時にのみ有効にできます。

タグを追加し (省略可能)、コンテナーの作成を続けます。

カスタマー マネージド キーを使って暗号化するように Backup ボールトのプロパティを更新する

以下のシナリオでは、Backup ボールトの [暗号化設定] を変更できます。

- 既存のボールトのカスタマー マネージド キーを有効にする。 Backup ボールトの場合、項目をボールトに保護する前または後に CMK を有効にすることができます。

- マネージド ID や暗号化キーなど、[暗号化設定] の詳細を更新する。

既存のボールトに対してカスタマー マネージド キーを有効にしてみましょう。

ボールトを構成するには、次のアクションを順番に実行します。

Backup ボールトのマネージド ID を有効にします。

Azure Key Vault 内の暗号化キーにアクセスするためのアクセス許可を Backup ボールトに割り当てます。

Azure Key Vault 上で論理的な削除と消去保護を有効にします。

バックアップ コンテナーに暗号化キーを割り当てます。

以下のセクションでは、これらのアクションのそれぞれについて詳しく説明します。

Backup ボールトのマネージド ID を有効にする

Azure Backup では、Backup ボールトのシステム割り当てマネージド ID とユーザー割り当てマネージド ID を使って、Azure Key Vault に格納されている暗号化キーにアクセスします。 どのマネージド ID を使うかを選択できます。

Note

マネージド ID は、有効にした後は (一時的にであっても) 無効に "しない" でください。 マネージド ID を無効にすると、動作に一貫性がなくなる可能性があります。

また、セキュリティ上の理由から、1 つの要求で Key Vault キー URI とマネージド ID の両方を更新することはできません。 一度に 1 つの属性を更新してください。

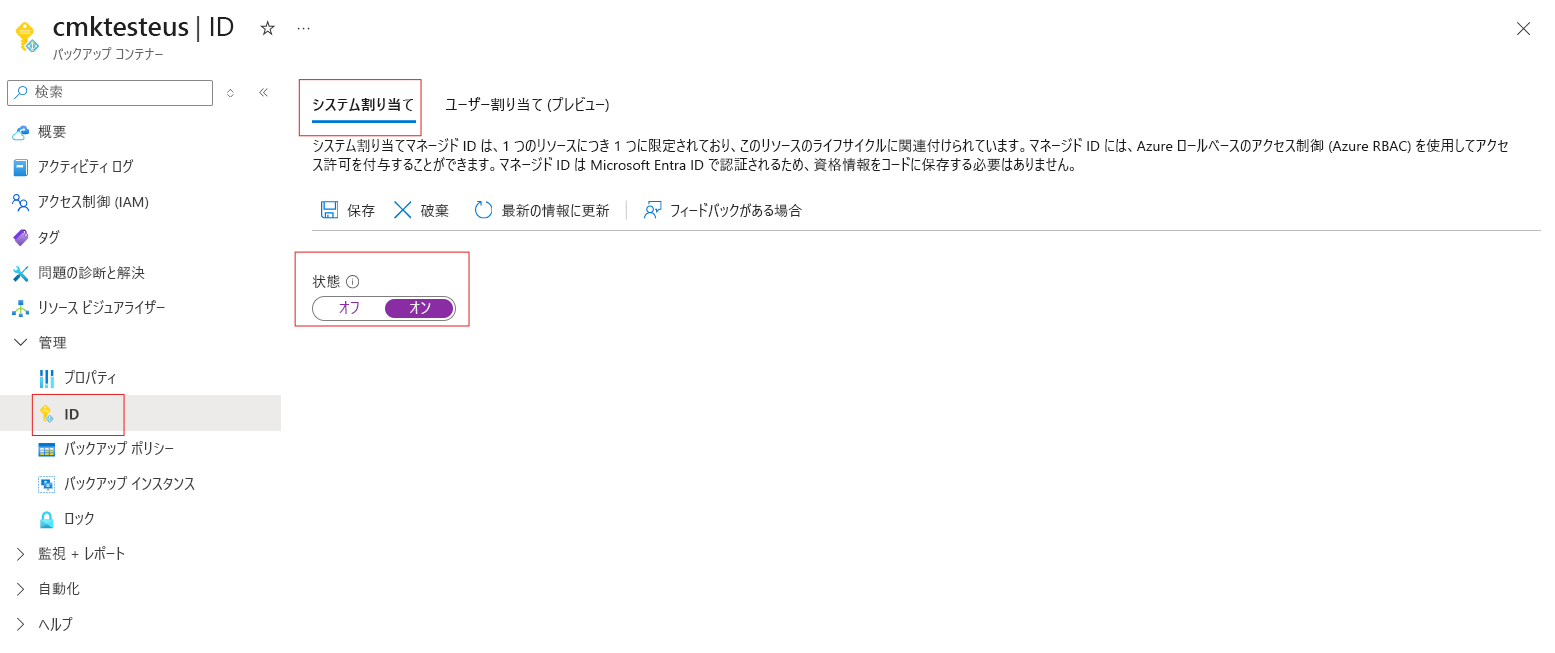

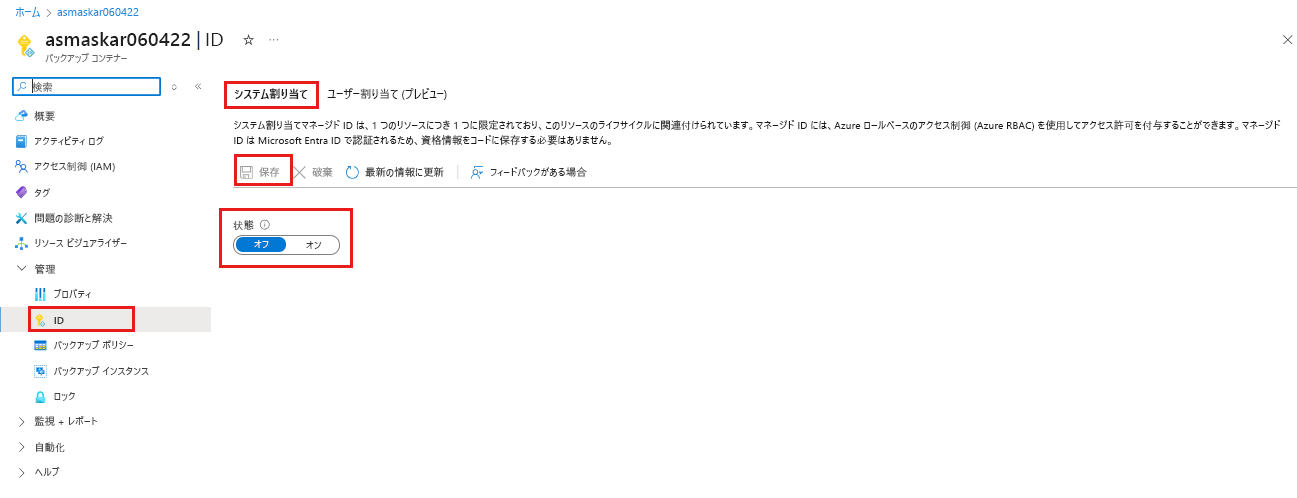

コンテナーのシステム割り当てマネージド ID を有効にする

クライアントを選択する:

Backup ボールトのシステム割り当てマネージド ID を有効にするには、次の手順を実行します。

ご自分の "バックアップ コンテナー" > [ID] に移動します。

[システム割り当て済み] タブを選択します。

[状態] を [オン] に変更します。

[保存] を選択して、そのコンテナーの ID を有効にします。

以上の手順によってオブジェクト ID が生成されます。これがコンテナーのシステム割り当てマネージド ID です。

ユーザー割り当てマネージド ID をボールトに割り当てる

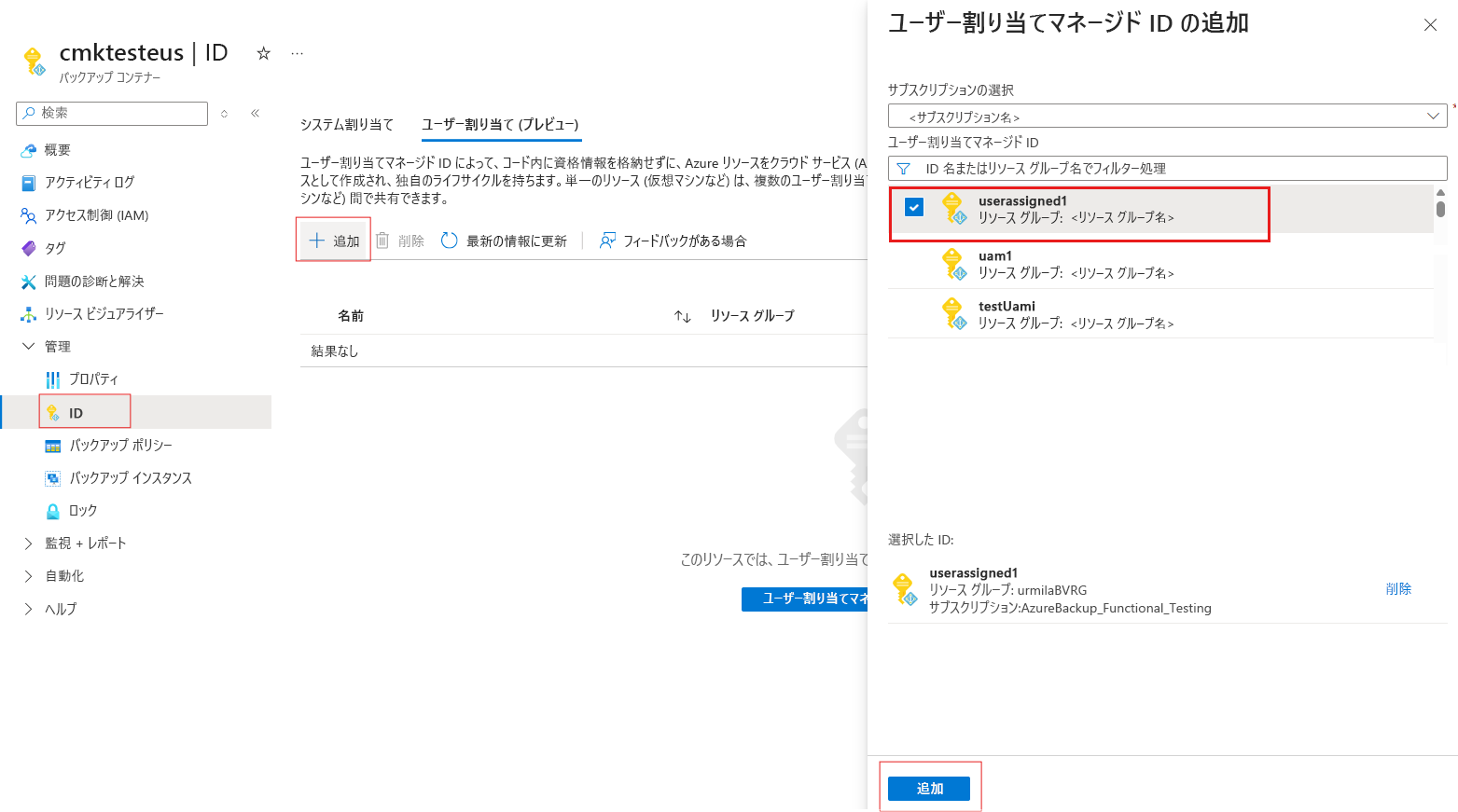

Backup ボールトにユーザー割り当てマネージド ID を割り当てるには、次の手順を実行します。

ご自分の "バックアップ コンテナー" > [ID] に移動します。

[ユーザー割り当て (プレビュー)] タブを選びます。

[+ 追加] を選択して、ユーザー割り当てマネージド ID を追加します。

[ユーザー割り当てマネージド ID の追加] パネルで、自分の ID のサブスクリプションを選びます。

一覧から ID を選択します。 ID またはリソース グループの名前でフィルター処理することもできます。

[追加] を選択して ID の割り当てを完了します。

Note

特定のネットワークへのアクセスを制限するキー コンテナーと、CMK 暗号化用のユーザー割り当てマネージド ID の併用は、まだサポートされていません。

Azure Key Vault の暗号化キーにアクセスするために、Backup ボールトのマネージド ID (システムまたはユーザー割り当て) にアクセス許可を割り当てます。

クライアントを選択する:

Backup ボールトのマネージド ID に対して、暗号化キーが格納されているキー コンテナーにアクセスする許可を与える必要があります。

シナリオ: Key Vault でアクセス制御 (IAM) の構成が有効になっている

次のステップを実行します。

- <お使いのキー コンテナー>>[アクセス制御] に移動し、[ロールの割り当てを追加] を選びます。

- [ジョブ関数のロール] で [Key Vault Crypto Service Encryption User] ロールを選びます。

- [次へ] > [アクセスの割り当て先] > [マネージド ID] > [メンバーを選択する] を選択します。

- お使いの Backup ボールトのマネージド ID を選びます。

- [次へ] を選んで割り当てます。

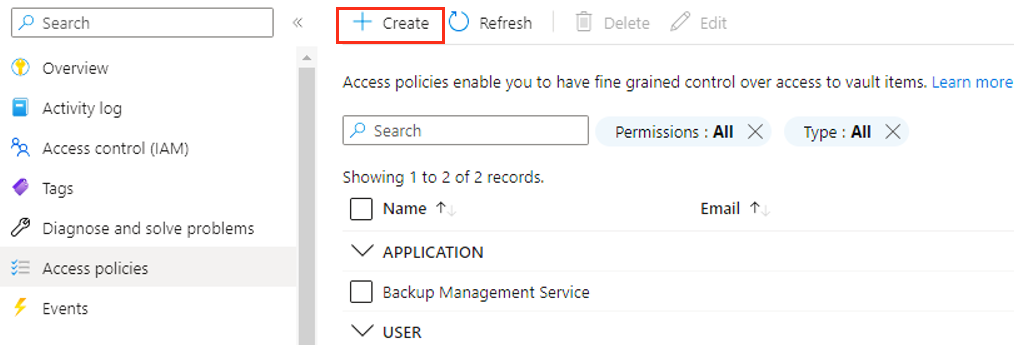

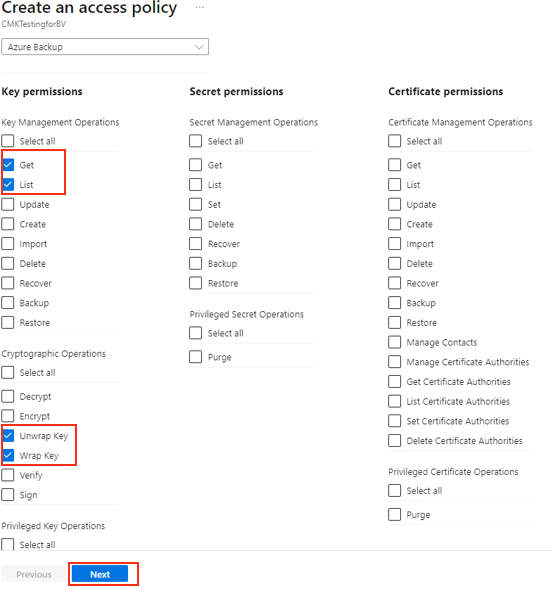

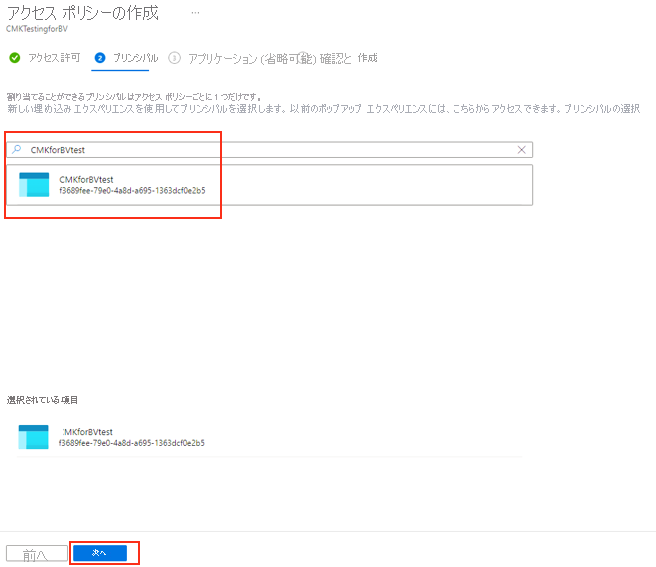

シナリオ: Key Vault でアクセス ポリシーの構成が有効になっている

次のステップを実行します。

<お使いのキー コンテナー>>[アクセス ポリシー] に移動し、[+ 作成] を選びます。

キーに対して許可するアクションを指定します。 [キーのアクセス許可] で、[取得]、[一覧]、[キーの折り返しを解除]、[キーを折り返す] の各操作を選びます。 [次へ] を選択します。

[プリンシパル] タブの検索ボックスで名前またはマネージド ID を使って、お使いのボールトを検索します。 ボールトが表示されたら、それを選び、[次へ] を選びます。

[追加] を選択して新しいアクセス ポリシーを追加します。

[保存] を選び、キー コンテナーのアクセス ポリシーに加えた変更を保存します。

ユーザー割り当て ID を使っている場合は、同じアクセス許可を割り当てる必要があります。

前述のアクセス許可を含む Backup ボールトに、Key Vault Crypto Officer ロールなど、RBAC の役割を割り当てることもできます。 このロールには、その他のアクセス許可が含まれている場合があります。

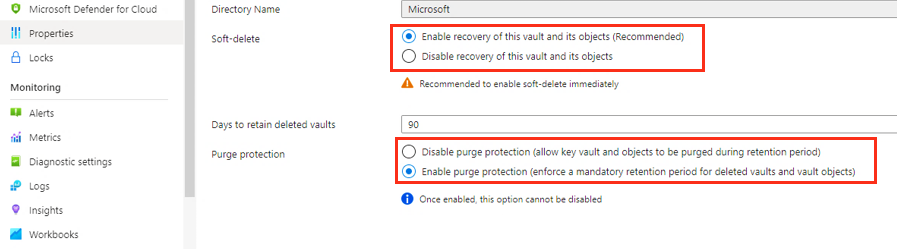

Azure Key Vault 上で論理的な削除と消去保護を有効にする

暗号化キーを格納しているキー コンテナーで、論理的な削除と消去保護を有効にする必要があります。

クライアントを選択する:

次のスクリーンショットに示すように、これらのプロパティは Azure Key Vault インターフェイスから設定できます。 または、キー コンテナーの作成時にこれらのプロパティを設定することもできます。 これらの Key Vault のプロパティの詳細をご確認ください。

Backup ボールトに暗号化キーを割り当てる

ボールトの暗号化キーを選択する前に、次のことが正常に完了していることを確認します。

- Backup ボールトのマネージド ID が有効にして、必要なアクセス許可を割り当てた。

- キー コンテナーに対して論理的な削除と消去保護を有効にした。

Note

[暗号化設定] の現在のキー コンテナーの詳細が新しいキー コンテナー情報で更新された場合、[暗号化設定] に使用されるマネージド ID は、"取得" と "折り返し解除" のアクセス許可を持つ元のキー コンテナーに対するアクセスを保持し、キーは "有効" 状態になっている必要があります。 このアクセスは、"以前" のキーから "新しい" キーへと "キーのローテーション" を実行するために必要です。

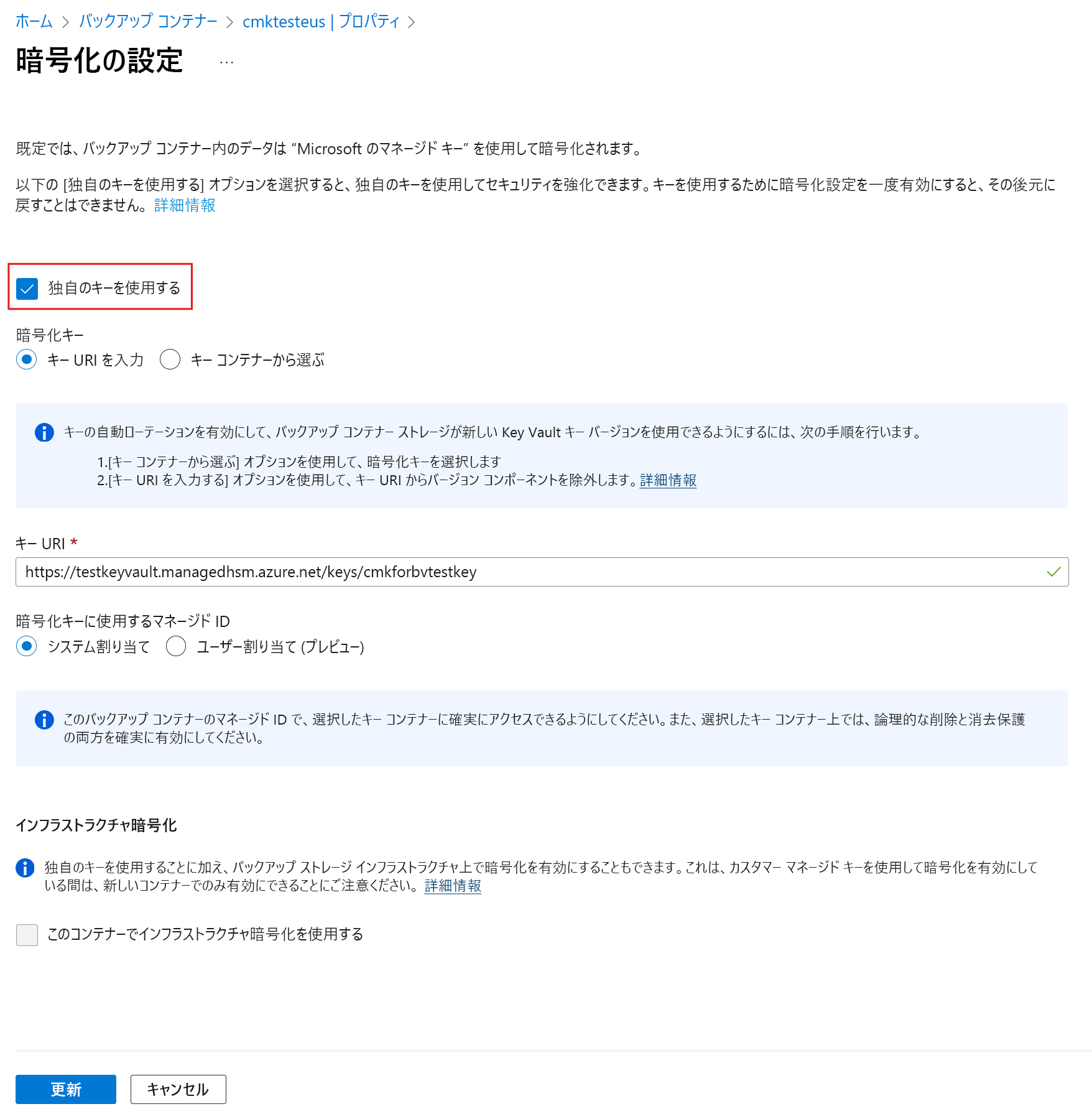

キーを割り当てるには、次の手順を実行します。

[バックアップ コンテナー] > [プロパティ] に移動します。

[暗号化の設定] には [更新] を選択します。

[暗号化の設定] ペインで、[独自のキーを使用する] を選択し、次のいずれかのオプションを使用してキーを指定します。 必ず有効でアクティブな状態の RSA キーを使ってください。

[キー URI を入力] を選びます。 [キー URI] ボックスに、この Backup ボールトのデータを暗号化するために使うキーの URI を入力します。 このキー URI は、お使いのキー コンテナー内の対応するキーから取得することもできます。

キー URI は必ず正確にコピーしてください。 キー識別子と共に表示される [クリップボードにコピー] ボタンを使うことをお勧めします。

暗号化設定を更新しようとしても、内部エラーが原因で更新操作が失敗した場合、暗号化設定は "一貫性がない" に更新され、注意が必要になります。 このような場合は、暗号化設定の詳細を確認し、正しいことを確認してください。 たとえば、暗号化設定の更新操作は、ボールトにアタッチされた既存のマネージド ID を使用して再度実行されます。 暗号化設定の詳細が同じであれば、更新操作に影響はありません。

また、暗号化設定で使用されているマネージド ID を無効またはデタッチした場合、システム割り当て ID (使用されている場合) を再度有効にして、必要なキー コンテナーのアクセス許可を付与し、暗号化設定の更新操作を再度実行しない限り、暗号化設定は '不整合' 状態に変更されます。 ユーザー割り当て ID の場合、ID を再アタッチすると、キー コンテナーのアクセス許可がある場合、暗号化設定の状態が自動的に復元されます。

バージョン コンポーネントを含む完全なキー URI を使って暗号化キーを指定している場合、キーは自動ローテーションされません。 必要に応じて新しいキーまたはバージョンを指定して、キーを手動で更新する必要があります。 または、キー URI のバージョン コンポーネントを削除して、キー バージョンの自動ローテーションを使用します。

[キー コンテナーから選択する] を選びます。 [キーの選択] ペインで、キー コンテナーのキーを参照して選びます。

[キーの選択] ペインを使用して暗号化キーを指定すると、キーの新しいバージョンが有効になるたびにキーのバージョンが自動的にローテーションされます。 暗号化キーの自動ローテーションを有効にする方法についてはこちらを参照してください。

[更新] を選択します。

[通知] で、暗号化キーの割り当ての進行状況と状態を追跡します。

暗号化設定を更新する

暗号化設定はいつでも更新できます。 新しいキー URI を使う場合は常に、既存のキー コンテナーにマネージド ID へのアクセス権があり、キーが有効であることを確認してください。 そうでない場合、更新操作は失敗します。

暗号化に使うマネージド ID には、適切なアクセス許可が必要です。

カスタマー マネージド キーで暗号化されたボールトにバックアップする

バックアップ保護を構成する前に、次の操作が正常に完了していることを確認します。

- バックアップ コンテナーを作成した

- バックアップ コンテナーのシステム割り当てマネージド ID を有効にした。または、ユーザー割り当てマネージド ID をコンテナーに割り当てた

- キー コンテナーから暗号化キーにアクセスするために、Backup ボールト (またはユーザー割り当てマネージド ID) にアクセス許可を割り当てた。

- キー コンテナーで論理的な削除と消去保護を有効にした。

- Backup ボールトに有効な暗号化キーを割り当てた。

CMK を使って暗号化した Backup ボールトへのバックアップを構成して実行するプロセスは、PMK を使うボールトへのバックアップを構成して実行するプロセスと同じです。 エクスペリエンスに違いはありません。

プライベート エンドポイントのサポート

ボールトのシステム割り当てマネージド ID を使用して、プライベート エンドポイント (PE) で Azure Key Vault を使用できます。

Azure Key Vault のパブリック ネットワーク アクセスが無効になっている場合、アクセス制限により、プライベート エンドポイントが有効になっているネットワーク マシンの外部から Azure portal を使用して、[暗号化の設定] ペインで Key Vault とキーを選択できなくなります。 ただし、[Key Vault キー URI] を使用して、[暗号化の設定] で Key Vault キーの詳細を指定することができます。

暗号化設定の操作エラーのトラブルシューティング

このセクションでは、Backup ボールトの暗号化で発生する可能性のあるさまざまなトラブルシューティング シナリオを示します。

バックアップ、復元、バックグラウンド操作の失敗

原因:

原因 1: Backup ボールトの [暗号化設定] に問題がある場合 (たとえば、[暗号化設定] のマネージド ID からキー コンテナーのアクセス許可を削除した場合、システム割り当て ID を無効にした場合、暗号化設定に使用している Backup ボールトからマネージド ID をデタッチまたは削除した場合)、"バックアップ" と "復元" のジョブは失敗します。

原因 2: 復元ポイントの階層化と復元ポイントの期限切れのジョブは、Azure portal または他のインターフェイス (REST API や CLI など) にエラーが表示されずに失敗します。 このような操作は失敗し続け、コストが発生します。

推奨アクション:

推奨事項 1: アクセス許可を復元し、キー コンテナーにアクセスできるマネージド ID の詳細を更新します。

推奨事項 2: 必要な暗号化設定を Backup ボールトに復元します。

マネージド ID のアクセス許可がない

エラー コード: UserErrorCMKMissingMangedIdentityPermissionOnKeyVault

原因: このエラーは、次の場合に発生します。

- 暗号化設定に使っているマネージド ID に、キー コンテナーにアクセスするためのアクセス許可がありません。 また、暗号化設定が更新された後にアクセス権が削除されたり、マネージド ID が Backup ボールトから無効化またはデタッチされたりした場合、バックアップ ジョブまたは復元ジョブは、このエラー コードで失敗する可能性があります。

- RSA 以外のキー URI を使っています。

推奨される操作: 暗号化設定に使っているマネージド ID に必要なアクセス許可があり、キーが RSA 型であることを確認します。 その後、操作をやり直してください。

ボールトの認証エラー

エラー コード: UserErrorCMKKeyVaultAuthFailure

原因: 暗号化設定のマネージド ID には、キー コンテナーまたはキーにアクセスするために必要なアクセス許可がありません。 Backup ボールトのマネージド ID (暗号化設定に使われるシステム割り当てまたはユーザー割り当て ID) には、キー コンテナーに対する次のアクセス許可が必要です。

IAM に基づく RBAC 構成をキー コンテナーで使っている場合は、Key Vault Crypto Service Encryption User 組み込みロールのアクセス許可が必要です。

アクセス ポリシーを使う場合は、取得、折り返す、折り返しの解除のアクセス許可が必要です。

キー コンテナーとキーが存在せず、ネットワーク設定経由で Azure Backup サービスに到達できません。

推奨される操作: Key Vault のアクセス ポリシーを確認し、それに応じてアクセス許可を付与します。

ボールトの削除失敗

エラー コード: CloudServiceRetryableError

原因: Backup ボールトの暗号化の設定に問題がある場合 (たとえば、暗号化の設定のマネージド ID から Key Vault/MHSM のアクセス許可を削除した、システム割り当て ID を無効にした、暗号化の設定に使用している Backup ボールトからマネージド ID をデタッチまたは削除したなど)、ボールトの削除が失敗する可能性があります。

推奨されるアクション: この問題に対処するには:

- 暗号化設定に使用されているマネージド ID に、キー コンテナー/MHSM にアクセスするためのアクセス許可があることを確認します。 ボールトの削除を進める前に、それらを復元してください。

- マネージド ID を再アタッチ/有効化し、必要な Key Vault/MHSM アクセス許可割り当てます。

- キー コンテナー キーが削除されると、ボールトの削除が失敗する可能性があります。 ただし、削除されたキーを論理的に削除された状態から回復するには、キー コンテナー/MHSM のマネージド ID に必要なアクセス許可があることを確認してから、Backup ボールトの削除操作を再試行してください。

エラー コードを検証する

CMK が Backup ボールトに適用されると、Azure Backup により、選択した Azure キー コンテナーが検証されます。 キー コンテナーに必要な構成設定 ([論理的な削除が有効] と [消去保護が有効]) がない場合、次のエラー コードが表示されます。

UserErrorCMKPurgeProtectionNotEnabledOnKeyVault

エラー コード: UserErrorCMKPurgeProtectionNotEnabledOnKeyVault

原因: キー コンテナーで論理的な削除が有効になっていません。

推奨されるアクション: キー コンテナーで論理的な削除を有効にして、操作を再試行します。

UserErrorCMKSoftDeleteNotEnabledOnKeyVault

エラー コード: UserErrorCMKSoftDeleteNotEnabledOnKeyVault

原因: キー コンテナーで消去保護が有効になっていません。

推奨されるアクション: キー コンテナーで消去保護を有効にして、操作を再試行します。