Azure Backup におけるプライベート エンドポイント (v1 エクスペリエンス) の概要と概念

Azure Backup では、プライベート エンドポイントを使用して、Recovery Services コンテナーから安全にデータをバックアップおよび復元できます。 プライベート エンドポイントでは、ご使用の Azure 仮想ネットワーク (VNet) の 1 つ以上のプライベート IP アドレスが使用され、サービスが実質的に VNet に取り込まれます。

この記事は、Azure Backup のプライベート エンドポイントのしくみと、プライベート エンドポイントを使用することでリソースのセキュリティを維持しやすくなるシナリオについて理解するのに役立ちます。

Note

Azure Backup では、プライベート エンドポイントを作成するための新しいエクスペリエンスが提供されるようになりました。 詳細については、こちらを参照してください。

開始する前に

- プライベート エンドポイントは、新しい Recovery Services コンテナー (登録されている項目がないコンテナー) に対してのみ作成できます。 そのため、コンテナーに項目を保護する前に、プライベート エンドポイントを作成する必要があります。 ただし、プライベート エンドポイントは現在、Backup コンテナーではサポートされていません。

- 1 つの仮想ネットワークに複数の Recovery Services コンテナーのプライベート エンドポイントを含めることができます。 また、1 つの Recovery Services コンテナーに対して複数の仮想ネットワークにプライベート エンドポイントを含めることができます。 ただし、1 つのコンテナーに対して作成できるプライベート エンドポイントの最大数は 12 です。

- コンテナーの公衆ネットワーク アクセスが [すべてのネットワークからのアクセスを許可する] に設定されている場合、そのコンテナーに登録されている任意のマシンからのバックアップと復元が許可されます。 コンテナーの公衆ネットワーク アクセスが [拒否] に設定されている場合、そのコンテナーに割り当てられたプライベート IP 経由でバックアップ/復元を要求しているコンテナーに登録されているマシンからのバックアップと復元のみが許可されます。

- Backup 用のプライベート エンドポイント接続には、ストレージ用に Azure Backup で使用されるものなど、サブネットで合計 11 個のプライベート IP が使用されます。 一部の Azure リージョンでは、この数がさらに多い場合があります。 そのため、Backup 用のプライベート エンドポイントを作成する場合は、十分な数のプライベート IP (/26) を用意することをお勧めします。

- Recovery Services コンテナーは Azure Backup と Azure Site Recovery (の両方) に使用されますが、この記事では、Azure Backup だけのためにプライベート エンドポイントを使用する場合について説明します。

- Backup のプライベート エンドポイントには、Microsoft Entra ID へのアクセスが含まれていないため、同じことを個別に確認する必要があります。 したがって、Microsoft Entra ID がリージョンで機能するために必要な IP と FQDN には、Azure VM でのデータベースのバックアップ、および MARS エージェントを使用したバックアップを実行するときに、セキュリティで保護されたネットワークからの送信アクセスが許可される必要があります。 また、必要に応じて、NSG タグと Azure Firewall タグを使用して、Microsoft Entra ID へのアクセスを許可することもできます。

- Recovery Services リソース プロバイダーをサブスクリプションに 2020 年 5 月 1 日より前に登録した場合は、再登録する必要があります。 プロバイダーを再登録するには、Azure portal のサブスクリプションに移動し、左側のナビゲーションバーで [リソース プロバイダー] に移動し、 [Microsoft.RecoveryServices] を選択し、 [再登録] を選択します。

- コンテナーでプライベート エンドポイントが有効になっている場合、SQL および SAP HANA データベース バックアップのリージョンをまたがる復元はサポートされていません。

- 既にプライベート エンドポイントを使用している Recovery Services コンテナーを新しいテナントに移動する場合、Recovery Services コンテナーを更新して、コンテナーのマネージド ID を再作成および再構成し、新しいプライベート エンドポイント (新しいテナント内にあるはずです) を作成する必要があります。 これを実行しないと、バックアップおよび復元操作が失敗するようになります。 また、サブスクリプション内に設定されているすべての Azure ロールベースのアクセス制御 (Azure RBAC) アクセス許可も再構成する必要があります。

推奨されるシナリオとサポートされるシナリオ

プライベート エンドポイントは、コンテナーに対して有効になっている間、Azure VM、MARS エージェントのバックアップ、DPM においてのみ、SQL および SAP HANA のワークロードのバックアップと復元に使用されます。 コンテナーは、他のワークロードのバックアップにも使用できます (ただし、プライベート エンドポイントは必要ありません)。 SQL および SAP HANA のワークロードのバックアップと、MARS エージェントを使用したバックアップに加えて、プライベート エンドポイントを使用して Azure VM バックアップ用のファイルの復旧を実行することもできます。 詳細については、後の表を参照してください。

| シナリオ | Recommendations |

|---|---|

| Azure VM でのワークロードのバックアップ (SQL、SAP HANA)、MARS エージェント、DPM サーバーを使用したバックアップ。 | プライベート エンドポイントの使用をお勧めします。これにより、お使いの仮想ネットワークから、Azure Backup または Azure Storage の IP と FQDN を許可リストに追加する必要なくバックアップと復元ができます。 このシナリオでは、SQL データベースをホストする VM から Microsoft Entra の IP または FQDN に接続できることを確認します。 |

| Azure VM のバックアップ | VM バックアップでは、どの IP または FQDN へのアクセスも許可する必要はありません。 そのため、ディスクのバックアップと復元のためにプライベート エンドポイントは必要ありません。 ただし、プライベート エンドポイントを含むコンテナーからのファイルの復旧は、コンテナーのプライベート エンドポイントを含む仮想ネットワークに制限されます。 ACL に記載されたアンマネージド ディスクを使用する場合は、ディスクが格納されているストレージ アカウントで、信頼された Microsoft サービスへのアクセスが許可されていることを確認してください。 |

| Azure Files バックアップ | Azure Files バックアップは、ローカル ストレージ アカウントに格納されます。 そのため、バックアップと復元にプライベート エンドポイントは必要ありません。 |

| コンテナーと仮想マシンでプライベート エンドポイントを使用するための VNet の変更 | バックアップ保護を停止し、プライベート エンドポイントが有効な新しいコンテナー内でのバックアップ保護を構成します。 |

Note

プライベート エンドポイントは、DPM サーバー 2022、MABS v4 以降でのみサポートされます。

プライベート エンドポイントによるネットワーク接続の違い

前述のとおり、プライベート エンドポイントは、Azure VM でのワークロード (SQL、SAP HANA) のバックアップおよび MARS エージェントによるバックアップに特に役立ちます。

(プライベート エンドポイントの有無にかかわらず) すべてのシナリオで、ワークロード拡張機能 (Azure VM 内で実行されている SQL と SAP HANA のインスタンスのバックアップ用) と MARS エージェントの両方で、Microsoft Entra ID (Microsoft 365 Common および Office Online のセクション 56 および 59 で言及されている FQDN) への接続呼び出しが行われます。

ワークロード拡張機能または MARS エージェントがプライベート エンドポイントのない Recovery Services コンテナーにインストールされている場合、これらの接続に加えて、次のドメインへの接続も必要です。

| サービス | ドメイン名 | Port |

|---|---|---|

| Azure Backup | *.backup.windowsazure.com |

443 |

| Azure Storage | *.blob.core.windows.net *.queue.core.windows.net *.blob.storage.azure.net *.storage.azure.net |

443 |

| Microsoft Entra ID | *.login.microsoft.com セクション 56 および 59 の FQDN へのアクセスを許可します。 |

443 該当する場合 |

ワークロード拡張機能または MARS エージェントがプライベート エンドポイントを備えた Recovery Services コンテナーにインストールされている場合、次のエンドポイントにヒットします。

| サービス | ドメイン名 | Port |

|---|---|---|

| Azure Backup | *.privatelink.<geo>.backup.windowsazure.com |

443 |

| Azure Storage | *.blob.core.windows.net *.queue.core.windows.net *.blob.storage.azure.net *.storage.azure.net |

443 |

| Microsoft Entra ID | *.login.microsoft.com セクション 56 および 59 の FQDN へのアクセスを許可します。 |

443 該当する場合 |

Note

上のテキストで、<geo> はリージョン コードを示します (たとえば、米国東部の場合は eus、北ヨーロッパの場合は ne です)。 リージョン コードについては、次の一覧を参照してください。

プライベート エンドポイントが設定された Recovery Services コンテナーの場合、FQDN の名前解決 (privatelink.<geo>.backup.windowsazure.com、*.blob.core.windows.net、*.queue.core.windows.net、*.blob.storage.azure.net) では、プライベート IP アドレスを返す必要があります。 これを実現するためには、以下を使用します。

- Azure プライベート DNS ゾーン

- [カスタム DNS]

- ホスト ファイル内の DNS エントリ

- Azure DNS ゾーンまたは Azure プライベート DNS ゾーンへの条件付きフォワーダー。

BLOB とキューのプライベート エンドポイントは標準の名前付けパターンに従い、<プライベート エンドポイントの名前>_ecs または <プライベート エンドポイントの名前>_prot で始まり、末尾にそれぞれ _blob および _queue が付きます。

Note

Azure プライベート DNS ゾーンを使用することをお勧めします。これにより、Azure Backup を使用して BLOB とキューの DNS レコードを管理できます。 コンテナーに割り当てられたマネージド ID は、バックアップ データに新しいストレージ アカウントが割り当てられるたびに DNS レコードを自動で追加するために使用されます。

サードパーティのプロキシ サーバーまたはファイアウォールを使用して DNS プロキシ サーバーを構成した場合は、上記のドメイン名を許可し、カスタム DNS (上記の FQDN の DNS レコードを持つ) または、プライベート DNS ゾーンがリンクされている Azure 仮想ネットワーク上の 168.63.129.16 にリダイレクトする必要があります。

次の例は、Recovery Services コンテナー、BLOB、キュー、Microsoft Entra ID のドメイン名クエリを 168.63.129.16 にリダイレクトするために DNS プロキシとして使用される Azure ファイアウォールを示しています。

詳細については、プライベート エンドポイントの作成と使用に関するページを参照してください。

プライベート エンドポイントが設定されたコンテナーのネットワーク接続の設定

回復サービスのプライベート エンドポイントは、ネットワーク インターフェイス (NIC) に関連付けられます。 プライベート エンドポイントの接続を機能させるには、Azure サービスのすべてのトラフィックをネットワーク インターフェイスにリダイレクトする必要があります。 これは、サービス/BLOB/キューの URL に対して、ネットワーク インターフェイスに関連付けられているプライベート IP の DNS マッピングを追加することによって実現できます。

プライベート エンドポイントを持つ Recovery Services コンテナーに登録されている仮想マシンにワークロード バックアップ拡張機能がインストールされると、拡張機能は、Azure Backup サービスのプライベート URL <vault_id>.<azure_backup_svc>.privatelink.<geo>.backup.windowsazure.com での接続を試みます。 プライベート URL で問題が解決されない場合は、パブリック URL <azure_backup_svc>.<geo>.backup.windowsazure.com が試行されます。

Note

上のテキストで、<geo> はリージョン コードを示します (たとえば、米国東部の場合は eus、北ヨーロッパの場合は ne です)。 リージョン コードについては、次の一覧を参照してください。

これらのプライベート URL は、コンテナーに固有です。 これらのエンドポイントを介して Azure Backup と通信できるのは、コンテナーに登録されている拡張機能とエージェントのみです。 Recovery Services コンテナーのパブリック ネットワーク アクセスが拒否に構成されている場合、VNet で実行されていないクライアントはコンテナーでのバックアップや復元を要求することができません。 プライベート エンドポイントのセットアップと共に、パブリック ネットワーク アクセスを拒否に設定することをお勧めします。 拡張機能とエージェントが最初にプライベート URL を試みるとき、*.privatelink.<geo>.backup.windowsazure.com の URL の DNS 解決ではプライベート エンドポイントに関連付けられた対応するプライベート IP を返す必要があります。

DNS 解決の対処法は次のとおりです。

- Azure プライベート DNS ゾーン

- [カスタム DNS]

- ホスト ファイル内の DNS エントリ

- Azure DNS ゾーンまたは Azure プライベート DNS ゾーンへの条件付きフォワーダー。

Azure portal で [プライベート DNS ゾーンと統合する] オプションを使用して、Recovery Services コンテナーのプライベート エンドポイントを作成すると、リソースが割り当てられるたびに、Azure Backup サービス (*.privatelink.<geo>backup.windowsazure.com) のプライベート IP アドレスに必要な DNS エントリが自動的に作成されます。 それ以外の場合は、カスタム DNS ファイルまたはホスト ファイルで、これらの FQDN の DNS エントリを手動で作成する必要があります。

通信チャネルの VM 検出後に BLOB またはキューの DNS レコードを手動で管理する方法については、「最初の登録後の BLOB とキューの DNS レコード (カスタム DNS サーバーとホスト ファイルの場合のみ)」を参照してください。 最初のバックアップ後にバックアップ ストレージ アカウント BLOB の DNS レコードを手動で管理する方法については、「最初のバックアップ後の BLOB の DNS レコード (カスタム DNS サーバーとホスト ファイルの場合のみ)」を参照してください。

FQDN のプライベート IP アドレスは、Recovery Services コンテナー用に作成されたプライベート エンドポイントのプライベート エンドポイント ブレードにあります。

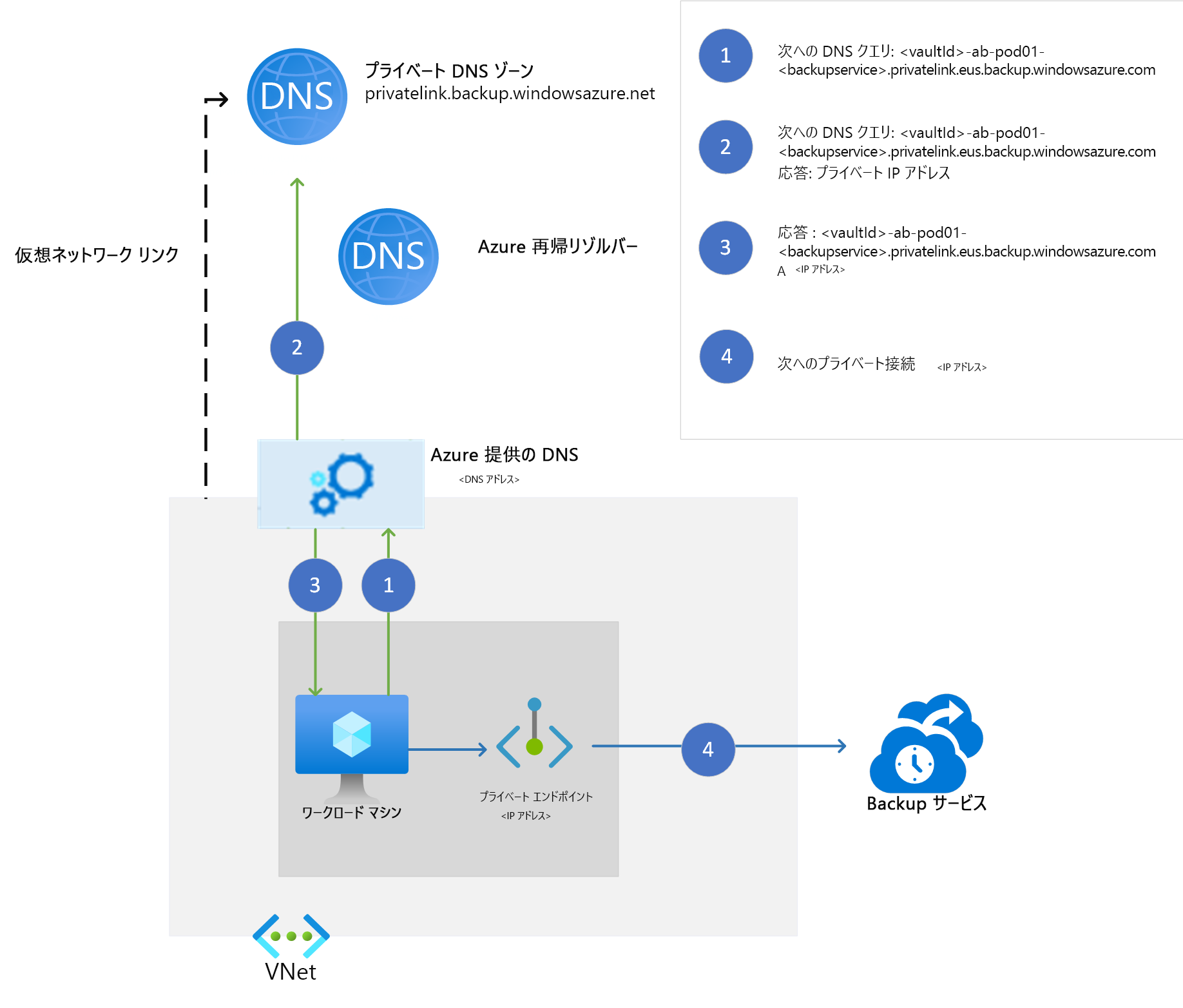

次の図は、プライベート DNS ゾーンを使用して、これらのプライベート サービス FQDN を解決する場合の解決のしくみを示しています。

Azure VM で実行されているワークロード拡張機能には、2 つ以上のストレージ アカウントへの接続が必要です。1 つ目は通信チャネルとして使用され (キュー メッセージを使用)、2 つ目はバックアップ データを格納するために使用されます。 MARS エージェントは、バックアップ データの格納に使用される 1 つのストレージ アカウントにアクセスできる必要があります。

プライベート エンドポイントが有効なコンテナーの場合、Azure Backup サービスによってこれらのストレージ アカウントのプライベート エンドポイントが作成されます。 これにより、Azure Backup に関連するネットワーク トラフィック (サービスへのコントロール プレーン トラフィックとストレージ BLOB へのデータのバックアップ) が仮想ネットワークから離れるのを防ぐことができます。 ワークロード拡張機能とエージェントには、Azure Backup クラウド サービスに加えて、Azure Storage アカウントと Microsoft Entra ID への接続も必要です。

前提条件として、Recovery Services コンテナーには、同じリソース グループに追加のプライベート エンドポイントを作成するためのアクセス許可が必要です。 また、Recovery Services コンテナーにプライベート DNS ゾーン (privatelink.blob.core.windows.net、privatelink.queue.core.windows.net) に DNS エントリを作成するためのアクセス許可を与えることをお勧めします。 Recovery Services コンテナーにより、VNet とプライベート エンドポイントが作成されているリソース グループでプライベート DNS ゾーンが検索されます。 これらのゾーンに DNS エントリを追加するためのアクセス許可がある場合は、コンテナーによって作成されます。それ以外の場合は、ユーザーが手動で作成する必要があります。

Note

さまざまなサブスクリプションに存在するプライベート DNS ゾーンとの統合は、このエクスペリエンスではサポートされていません。

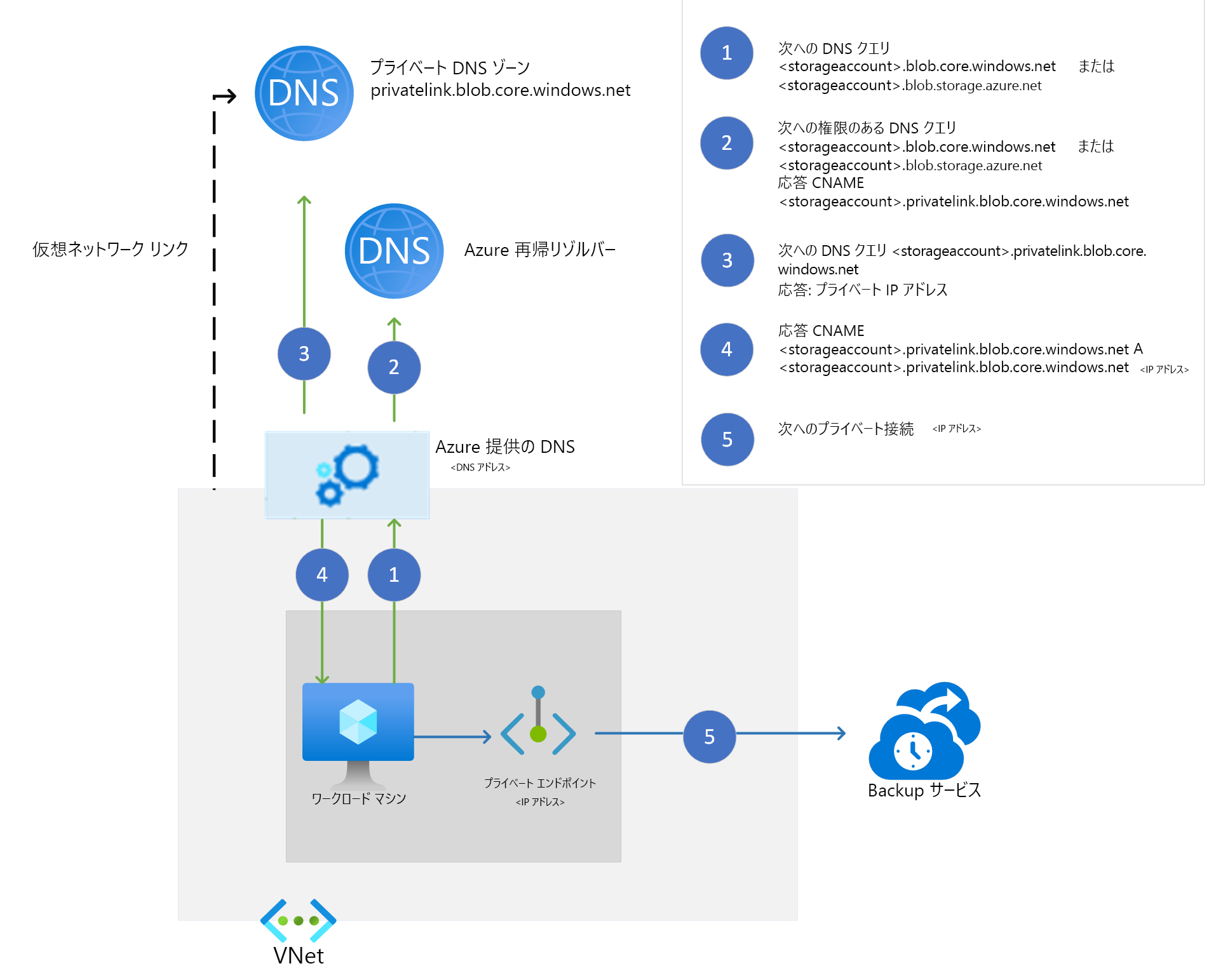

次の図は、プライベート DNS ゾーンを使用したストレージ アカウントの名前解決のしくみを示しています。