Azure ランディング ゾーンでのセキュリティ コントロールのマッピング

多くの組織は、Azure クラウド サービスを導入してオンボードする前に、特定の業界または地域の規制に準拠する必要があります。 これらのコンプライアンス規則は、それぞれコンプライアンス ドメインとコントロールによって識別されます。 たとえば、CMMC L3 AC 1.001 の場合、AC は Access Control ドメインであり、1.001 は Cybersecurity Maturity Model Certification (CMMC) フレームワークでのコントロール ID です。 ベスト プラクティスのレコメンデーションとして、必要なコンプライアンス コントロールを Microsoft クラウド セキュリティ ベンチマーク (MCSB) にマップし、MCSB によってカバーされていないコントロールのカスタム セットを特定することをお勧めします。

さらに、MCSB には、必要なコントロールに対処するための組み込みのポリシーと Azure Policy イニシアチブ GUID のリストも用意されています。 MCSB でカバーされていないコントロールについては、コントロール マッピング ガイダンスに、ポリシーとイニシアチブを構築する方法に関するステップバイステップのプロセスが含まれています。

必要なコントロールを Microsoft クラウド セキュリティ ベンチマークにマップすると、Azure のオンボード エクスペリエンスのセキュリティ保護が大幅に促進されます。 Microsoft クラウド セキュリティ ベンチマークにより、NIST、CIS、PCI などの広く使われているコンプライアンス コントロール フレームワークに基づく、クラウド中心の技術的なセキュリティ コントロールの正規セットが提供されます。 既に利用できる組み込みの規制コンプライアンス イニシアティブがあります。 特定のコンプライアンス ドメインに関心がある場合は、規制コンプライアンスの組み込みイニシアティブに関する記事をご覧ください。

Note

Microsoft クラウド セキュリティ ベンチマークと業界のベンチマーク (CIS、NIST、PCI など) のコントロールのマッピングは、これらの業界のベンチマークで定義されているコントロール要件に完全または部分的に対応するために特定の Azure 機能を使用できるということを示しているにすぎません。 このように実装しても、これらの業界のベンチマークの対応するコントロールに完全に準拠することには必ずしもならないので注意してください。

次の図は、コントロール マッピングのプロセス フローを示したものです。

コントロール マッピングの手順

- 必要なコントロールを特定します。

- 必要なコントロールを Microsoft クラウド セキュリティ ベンチマークにマップします。

- Microsoft クラウド セキュリティ ベンチマークにマップされないコントロールとそれぞれのポリシーを特定します。

- プラットフォームとサービスのレベルで評価を実行します。

- Azure ランディング ゾーン ツール、ネイティブ ツール、またはサード パーティ製ツールを使って、ガードレールとポリシー イニシアティブを実装します。

ヒント

コントロール マッピングの要件をサポートするには、Azure ランディング ゾーン アーキテクチャを調整する方法に関するガイダンスを確認する必要があります。

1. 必要なコントロールを特定する

セキュリティ チームから、コンプライアンス コントロールの既存のリストと必要なリストをすべて収集します。 リストが存在しない場合は、Excel スプレッドシートでコントロールの要件をキャプチャします。 リストを作成するためのガイダンスとして、下の形式を使用してください。 リストは、1 つまたは複数のコンプライアンス フレームワークのコントロールで構成します。 セキュリティ コントロールのマッピング テンプレートを使用して、必要なコントロールと関連するフレームワークを把握します。

形式化されたコントロール リストのサンプル。

2. コントロールを Microsoft クラウド セキュリティ ベンチマークにマップし、カスタム コントロールのセットを作成する

キャプチャしたコントロールごとに、適切なコントロール タイトル、ドメイン カテゴリ、ガイダンスと説明を使って、関連するコントロールを識別します。 各コントロールの意図をできる限り一致させ、逸脱やギャップをスプレッドシートの注記します。

また、組織と Microsoft クラウド セキュリティ ベンチマークの両方にマップされる共通フレームワークがある場合は、それを使うこともできます。 たとえば、組織のコントロールと Microsoft クラウド セキュリティ ベンチマークのコントロールの両方が既に NIST 800-53 r4 または CIS 7.1 にマップされている場合は、それをピボットにしてデータ セットを結合できます。 仲介となる共通フレームワークは、リソースに関するセクションで見つけることができます。

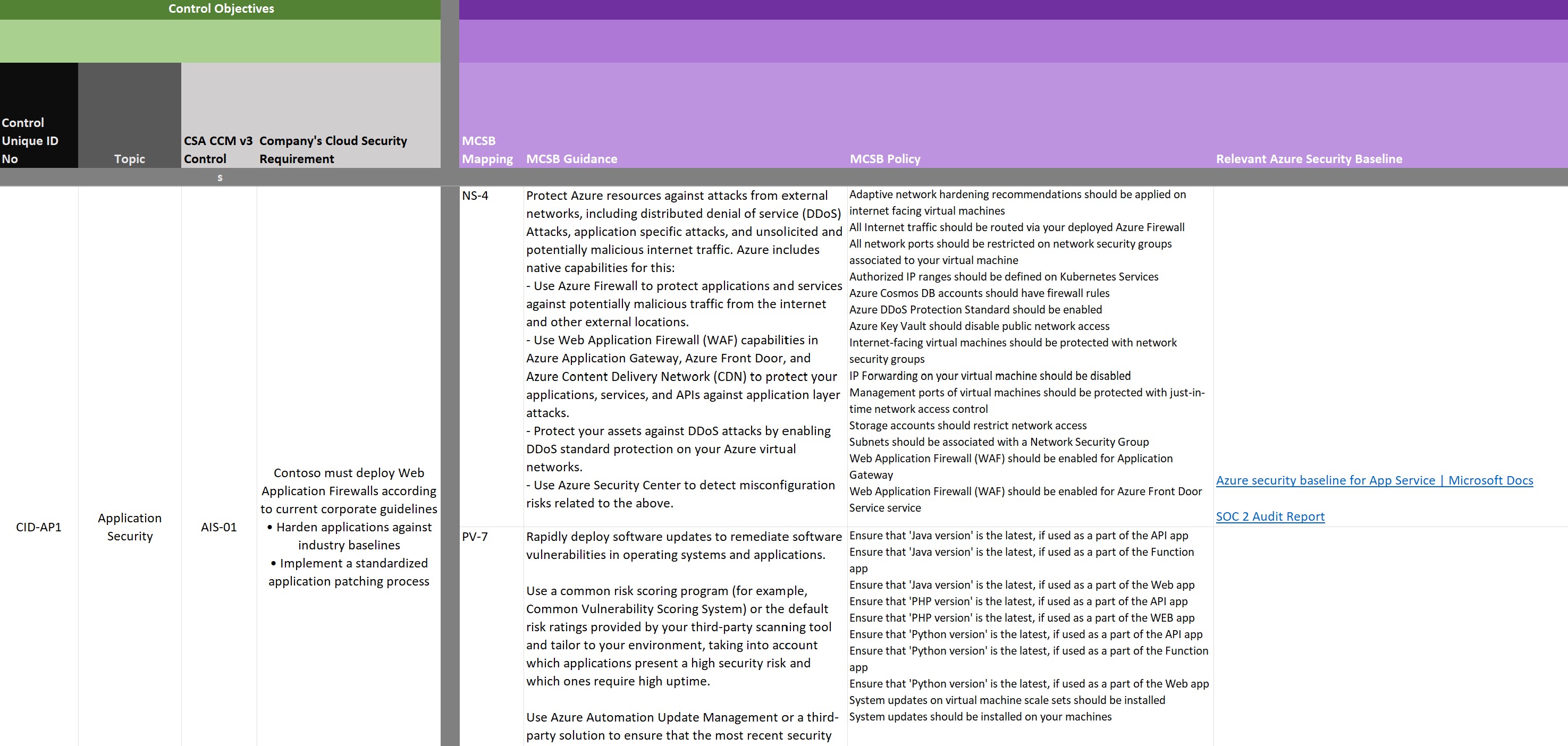

単一のコントロール マッピングの例: 組織のコントロールの目標

上の表では、固有のコントロールの目標の 1 つとキーワードが強調して示されています。

この例では、特定のコントロール "アプリケーションのセキュリティ" の既存の分類を見て、それがアプリケーション関連のコントロールであることがわかります。 要件フィールドの内容では、アプリケーション ファイアウォールを実装し、アプリケーションを強化してパッチを適用すること、となっています。Microsoft クラウド セキュリティ ベンチマークのコントロールと適切な一致についてのガイダンスを見ると、適切に適用およびマップできる多くのコントロールがあることがわかります。

特定のバージョンの Microsoft クラウド セキュリティ ベンチマークをすばやく検索するため、リリースごとに Excel のダウンロード ファイルが提供されており、コントロール ID または説明の文言の一部を使ってすばやく検索できます。 プロセスのこのステップでは、Microsoft クラウド セキュリティ ベンチマークでカバーされているコントロールを識別してマップします。

3. Microsoft クラウド セキュリティ ベンチマークにマップされないコントロールとそれぞれのポリシーを特定する

特定されたコントロールで直接マップされない可能性があるものは、軽減する自動化が必要であるとマークする必要があり、ガードレール実装プロセスにおいてカスタム ポリシーまたは自動化スクリプトを開発する必要があります。

ヒント

AzAdvertizer は、クラウド導入フレームワークによってサポートされているコミュニティ主導のツールです。 これは、Azure ランディング ゾーンまたはコミュニティ Azure Policy リポジトリの 1 か所で、組み込みまれているポリシーを検出するのに役立ちます。

4. プラットフォームとサービスのレベルで評価を実行する

要件フィールドの内容では、アプリケーション ファイアウォールを実装し、アプリケーションを強化してパッチを適用すること、となっています。Microsoft クラウド セキュリティ ベンチマークのコントロールと適切な一致についてのガイダンスを見ると、適切に適用およびマップされる可能性がある多くのコントロールがあることがわかります。

このプラットフォーム評価により、Microsoft クラウド セキュリティ ベンチマークが、使用に関する最小しきい値を満たしているかどうか、および規制によって課されるセキュリティとコンプライアンスのすべての要件を満たすことができるかどうかを判断します。

ギャップが明らかになった場合でも Microsoft クラウド セキュリティ ベンチマークを使用できますが、これらのギャップが閉じられ、ベンチマークでそれらに対処するための更新をリリースできるようになるまで、軽減コントロールの開発が必要になる場合があります。 さらに、ポリシー定義を作成し、必要に応じてイニシアティブの定義に追加することで、カスタム コントロールをマップできます。

承認のためのチェックリスト

セキュリティ チームは、Azure プラットフォームの使用を承認しました。

Microsoft クラウド セキュリティ ベンチマーク サービス ベースラインの個々の Excel を、以前に完了したプラットフォーム レベルのコントロール マッピングに結合する必要があります。

- 評価に合わせて列を追加します (カバレッジ、適用、許可される効果など)。

結果のサービス ベースライン評価テンプレートを 1 行ずつ分析します。

コントロールの目標ごとに、次のことを明らかにします。

- サービスによって満たすことができるか、またはリスクか。

- リスク値 (ある場合)。

- その行の項目のレビューの状態。

- 必要な軽減コントロール (ある場合)。

- コントロールを適用または監視できる Azure Policy。

サービスとコントロールの監視または適用にギャップがある場合:

- Microsoft クラウド セキュリティ ベンチマーク チームに報告し、内容、監視、または適用のギャップを埋めます。

要件を満たしていない領域について、その要件を除外することを選択した場合に伴うリスク、影響、および承認が許容されるかどうか、またはギャップのためにブロックされるかどうかを、記録します。

サービスの状態が決定されます。

- サービスは、すべての要件を満たしています。または、リスクが許容され、ガードレールが設けられた後で使用されるよう、サービスは許可リストに配置されます。

- または、サービスのギャップが大きすぎるか、リスクが大きすぎ、サービスはブロックリストに配置されます。 Microsoft によってギャップが閉じられるまでは使用できません。

入力 - プラットフォーム レベル

- サービス評価テンプレート (Excel)

- Microsoft クラウド セキュリティ ベンチマーク マッピングをMicrosoftする目的を制御する

- 対象サービス

出力 - プラットフォーム レベル

- 完了したサービス評価 (Excel)

- 軽減コントロール

- ギャップ

- サービスの使用に関する承認または非承認

プラットフォームとコア サービスがニーズを満たしていることが社内のセキュリティと監査チームによって承認された後、合意された適切な監視とガードレールを実装する必要があります。 マッピングと評価のプロセスの間に、Microsoft クラウド セキュリティ ベンチマークを拡張する軽減コントロールがある場合は、ポリシー定義を使用し、必要に応じてイニシアチブ定義に追加することにより、組み込みのコントロールまたは Azure Policy を実装する必要があります。

チェックリスト - サービス レベル

- プラットフォームの評価とサービス評価の出力で必要と識別されたポリシーをまとめます。

- 軽減コントロールやギャップをサポートするために必要なカスタム ポリシー定義を開発します。

- カスタム ポリシー イニシアティブを作成します。

- Azure ランディング ゾーン ツール、ネイティブ ツール、またはサード パーティ製ツールを使って、ポリシー イニシアティブを割り当てます。

入力 - サービス レベル

- 完了したサービス評価 (Excel)

出力 - サービス レベル

- カスタム ポリシー イニシアティブ

5. Azure ランディング ゾーンまたはネイティブ ツールを使用してガードレールを実装する

以降のセクションでは、Azure ランディング ゾーンのデプロイの一部として、規制コンプライアンス関連のコントロールを識別、マップ、実装するプロセスについて説明します。 デプロイでは、プラットフォーム レベルのセキュリティ コントロールに関して Microsoft クラウド セキュリティ ベンチマークと整合しているポリシーが対象になります。

ヒント

Azure ランディング ゾーン アクセラレータ (ポータル、Bicep および Terraform) の一部として、Microsoft クラウド セキュリティ ベンチマーク ポリシー イニシアチブは中間ルート管理グループに既定で割り当てられます。

Azure ランディング ゾーン アクセラレータのデプロイの一部として割り当てられるポリシーについて学習できます。

実装ポリシーのガイダンス

コントロールの目的によっては、カスタム ポリシー定義、ポリシー イニシアティブ定義、ポリシー割り当ての作成が必要になる場合があります。

各アクセラレータの実装オプションについては、次のガイダンスをご覧ください。

Azure ランディング ゾーン アクセラレータ ポータル

Azure ランディング ゾーンのポータル ベースのエクスペリエンスを使用する場合:

- Microsoft Defender for Cloud でカスタム セキュリティ ポリシーを作成する

- チュートリアル:カスタム ポリシー定義の作成

- Azure Policy またはポリシー イニシアティブを割り当てる

Azure Resource Manager と AzOps

Resource Manager テンプレートと AzOps Accelerator を使う場合は、デプロイに関する記事を参照し、コードとしてのインフラストラクチャを使って Azure プラットフォームを操作する方法を理解してください。

Terraform モジュール

Azure ランディング ゾーン Terraform モジュールを使う場合は、リポジトリの Wiki で、追加のポリシー定義と割り当てを管理する方法に関するガイダンスをご覧ください。

Bicep

Azure ランディング ゾーンの Bicep の実装を使う場合は、独自のポリシー定義と割り当てを作成する方法を理解してください。

Azure ランディング ゾーンの実装を使用しない場合にカスタム ポリシーを実装する

Azure portal

Azure portal を使う場合は、次の記事をご覧ください。

- Microsoft Defender for Cloud でカスタム セキュリティ ポリシーを作成する

- カスタム ポリシー定義の作成

- コンプライアンスを強制するポリシーの作成と管理

- ポリシー イニシアティブを割り当てる

Azure Resource Manager のテンプレート

Resource Manager テンプレートを使う場合は、次の記事をご覧ください。

- カスタム ポリシー定義の作成

- ポリシー イニシアティブを割り当てる

- ARM テンプレートを使用して、準拠していないリソースを特定するためのポリシー割り当てを作成する

- Bicep と Resource Manager ポリシー定義テンプレートのリファレンス

- Bicep と Resource Manager セット (イニシアティブ) テンプレートのリファレンス

- Bicep と Resource Manager ポリシー割り当てテンプレートのリファレンス

Terraform

Terraform を使う場合は、次の記事をご覧ください。

- カスタム Azure Policy の定義とイニシアティブの追加

- Azure Policy セットの定義の追加

- 管理グループ ポリシーの割り当て

- Azure Policy またはポリシー イニシアティブの割り当て

Bicep

Bicep テンプレートを使う場合は、次の記事をご覧ください。

- クイックスタート: Bicep ファイルを使用して、準拠していないリソースを特定するためのポリシー割り当てを作成する

- Bicep と Resource Manager ポリシー定義テンプレートのリファレンス

- Bicep と Resource Manager ポリシー セット (イニシアティブ) テンプレートのリファレンス

- Bicep と Resource Manager ポリシー割り当てテンプレートのリファレンス

Microsoft Defender for Cloud の使用に関するガイダンス

Microsoft Defender for Cloud では、リソースの構成と業界標準、規制、ベンチマークの要件が継続的に比較されます。 規制コンプライアンス ダッシュボードには、コンプライアンス態勢に関する分析情報が表示されます。 規制コンプライアンスの改善についての詳細をご覧ください。

よく寄せられる質問

Microsoft クラウド セキュリティ ベンチマークにマップされていないフレームワークを使用している場合に、コントロールの目標をオンボードするにはどうすればよいですか?

最も需要がある業界フレームワークの多くへの Microsoft クラウド セキュリティ ベンチマークのマッピングが用意されています。 ただし、現在カバーされていないコントロールの場合は、手動マッピングの練習が必要になります。 このような場合は、コントロールの手動マッピングを実行するための手順を参照してください。

[例] Canada Federal Protected B (PBMM) のコンプライアンスを満たす必要があり、Microsoft クラウド セキュリティ ベンチマークには PBMM へのマッピングがまだありません。 このマッピングをブリッジするには、PBMM と MCSB v2 の両方で使用できてマップされている NIST SP 800-53 R4 などの共有フレームワーク マッピングを見つけることができます。 この一般的なフレームワークを使うと、目的のフレームワークを満たすために Azure で従う必要がある推奨事項とガイダンスを理解できます。

コントロールの目標が Microsoft クラウド セキュリティ ベンチマーク コントロールでカバーされていません。オンボードからそれらをブロック解除するにはどうすればよいですか?

Microsoft クラウド セキュリティ ベンチマークでは、Azure の技術のコントロールに焦点が当てられています。 トレーニングなどの技術以外の項目や、データ センターのセキュリティのような技術に直接関係するセキュリティではない項目に関する目標領域は、設計から省略されています。 これらの項目は Microsoft の責任としてマークすることができ、コンプライアンスの証拠は Microsoft クラウド セキュリティ ベンチマークの内容または Microsoft 監査レポートから提供できます。 目的が本当に技術的なコントロールである場合は、追跡のベースに加えて軽減コントロールを作成し、将来のリリースで不足しているコントロールに対処するための要求を MCSBteam@microsoft.com に送信します。