Azure Cosmos DB アカウントに対して Network Security Perimeter を構成する

適用対象: NoSQL

この記事では、Azure Cosmos DB アカウントに対して Network Security Perimeter を構成する方法を説明します。

重要

Network Security Perimeter はパブリック プレビュー中です。 この機能は、サービス レベル アグリーメントなしに提供されます。 詳しくは、Microsoft Azure プレビューの追加使用条件に関するページをご覧ください。

機能の概要

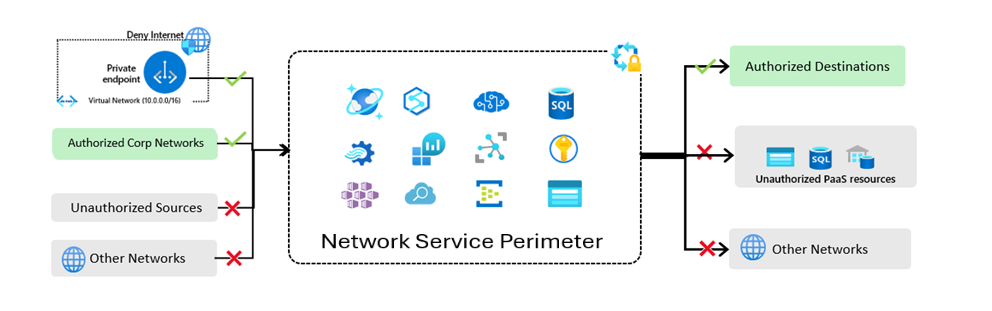

ネットワーク管理者は、利用する PaaS サービスに対してネットワーク分離境界を定義でき、これで Azure Network Security Perimeter を使用して Azure Cosmos DB アカウントと Keyvault、SQL、およびその他のサービスとの間で通信できるようになります。 Azure Service でのパブリック アクセスをセキュリティで保護するには、次のようにさまざまな方法があります。

- インバウンド接続のセキュリティ保護: 境界の内側にあるリソースへのイングレス アクセスを明示的に許可することによって、Azure Cosmos DB アカウントのパブリック露出を制限します。 既定では、承認されていないネットワークからのアクセスは拒否され、プライベート エンドポイントから境界への、またはサブスクリプション内のリソースへのアクセスを構成可能です。

- サービス間通信のセキュリティ保護: 境界の内側のすべてのリソースは、境界内の他のどのリソースとも通信できるので、データ放出が防止されます。

- アウトバウンド接続のセキュリティ保護: 宛先テナントが Network Security Perimeter によって管理されていない場合は、あるテナントから別のテナントへのデータのコピーが試行されたときにアクセスがブロックされます。 アクセスは、FQDN に基づいて、または他のネットワーク境界からのアクセスに基づいて許可され、その他のアクセス試行はすべて拒否されます。

これらの通信の管理はすべて、Network Security Perimeter の設定後は自動的に行われるため、ユーザーが管理する必要はありません。 通信を可能にするためにリソースごとにプライベート エンドポイントを設定する、または仮想ネットワークを構成する代わりに、最上位レベルにある Network Security Perimeter によってこの機能が有効になります。

Note

Azure Network Security Perimeter は、現在既に使用されている機能、たとえば境界内のプライベート リソースへのアクセスを可能にするプライベート エンドポイントや、マネージド VNet オファリングから境界内のリソースへのアクセスを可能にする VNet インジェクションを補完するものです。 現時点では、Azure Network Security Perimeter、カスタマー マネージド キー (CMK)、およびログ ストア機能 (分析ストア、すべてのバージョンと削除の変更フィード モード、具体化されたビュー、ポイントインタイム リストアなど) の組み合わせはサポートされていません。 Azure Network Security Perimeter を使用する、CMK が有効化されたアカウントの復元を実行する必要がある場合は、Cosmos DB アカウントがキーにアクセスできるようにキー コンテナーでの境界設定を一時的に緩和する必要があります。

作業の開始

重要

ネットワーク セキュリティ境界を設定する前に Azure でのマネージド ID を作成してください。

- Azure portal で、ネットワーク セキュリティ境界をリソースの一覧で検索して [作成 +] を選択します。

- リソースの一覧から、境界に関連付けるリソースを選択します。

- インバウンド アクセス規則を追加します。ソースの種類には、IP アドレスまたはサブスクリプションを指定できます。

- 境界の内側のリソースからインターネットおよび境界の外側にあるリソースへの接続を許可するためのアウトバウンド アクセス規則を追加します。

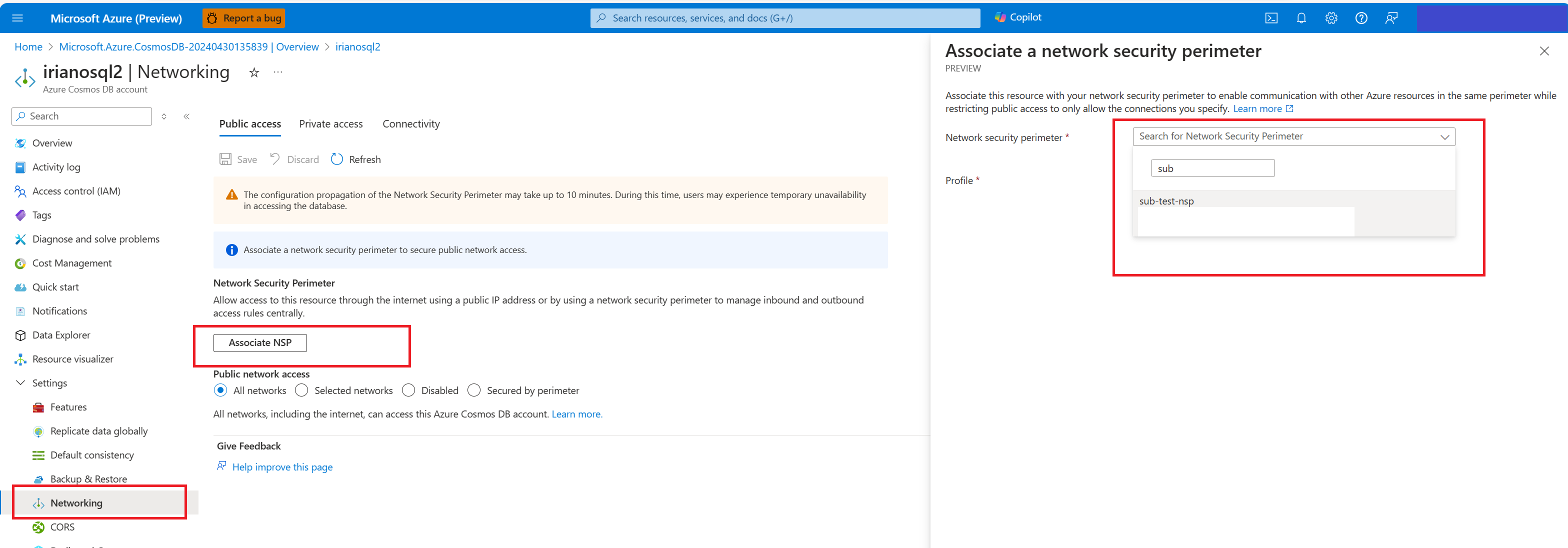

既存の Azure Cosmos DB アカウントがある場合にセキュリティ境界を追加するには:

- [設定] から [ネットワーク] を選択する

- 次に [NSP の関連付け] を選択して、このリソースをネットワーク セキュリティ境界に関連付けます。これで、同じ境界内の他の Azure リソースとの通信を可能にする一方で、パブリック アクセスを制限して、指定した接続のみを許可することができます。

次のステップ

- ネットワーク サービス境界の概要

- ネットワーク セキュリティ境界での診断ログを使用して監視する方法を学習する