エージェントレス マシンのスキャン

Microsoft Defender for Cloud のエージェントレス マシン スキャンは、Defender for Cloud に接続されたマシンのセキュリティ態勢を強化します。

エージェントレス スキャンでは、インストール済みのエージェントやネットワーク接続は必要なく、マシンのパフォーマンスにも影響を与えません。 エージェントレス マシンのスキャン:

- エンドポイントでの検出と対応 (EDR) の設定をスキャンします: マシンが EDR ソリューションを実行しているかどうか、およびマシンが Microsoft Defender for Endpoint と統合されている場合に設定が正しいかどうかを評価するためにマシンをスキャンします。 詳細情報

- ソフトウェア インベントリをスキャンします: 統合された Microsoft Defender 脆弱性の管理を使用してソフトウェア インベントリをスキャンします。

- 脆弱性をスキャンします: 統合された Defender 脆弱性の管理を使用してマシンの脆弱性を評価します。

- マシン上のシークレットをスキャンします: エージェントレス シークレット スキャンを使用して、コンピューティング環境でプレーンテキスト シークレットを検索します。

- マルウェアをスキャンします: Microsoft Defender ウイルス対策を使用してマシンのマルウェアとウイルスをスキャンします。

- Kubernetes ノードとして実行されている VM をスキャンします: Defender for Servers プラン 2 または Defender for Containers プランが有効になっている場合は、Kubernetes ノードとして実行されている VM に対して脆弱性評価とマルウェア スキャンを使用できます。 商用クラウドのみで利用できます。

エージェントレス スキャンは、次の Defender for Cloud プランで使用できます。

- Defender クラウド セキュリティ態勢管理 (CSPM)。

- Defender for Servers プラン 2。

- マルウェア スキャンは Defender for Servers プラン 2 でのみ使用できます。

- エージェントレス スキャンは、Azure VM、Defender for Cloud に接続されている GCP/AWS マシン、および Azure Arc 対応 VM としてオンボードされているオンプレミスのマシンで使用できます。

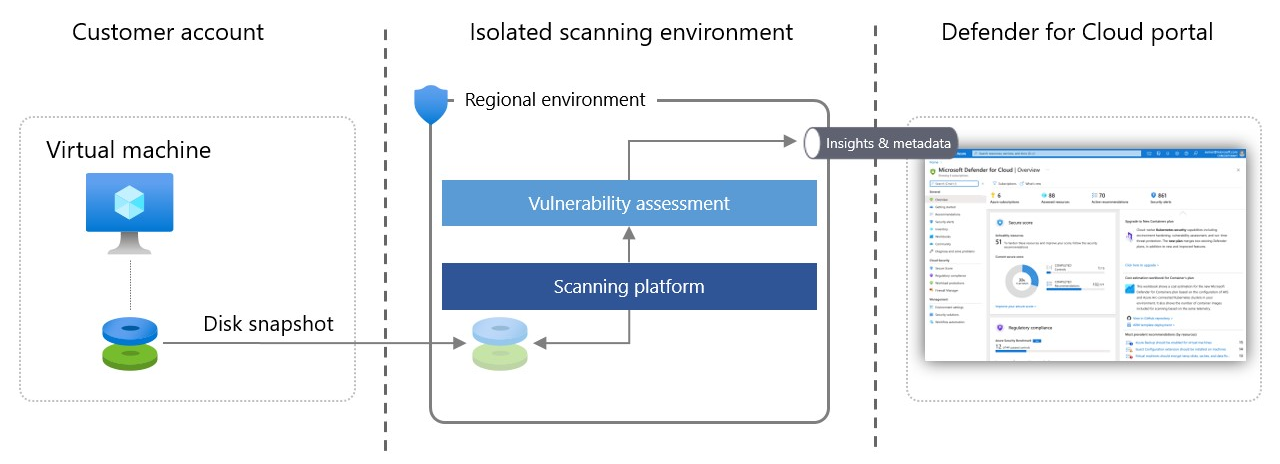

エージェントレス スキャン アーキテクチャ

エージェントレス スキャンは次のように機能します。

Defender for Cloud は、VM のディスクのスナップショットを取得し、スナップショットに含まれるオペレーティング システムの構成とファイル システムの詳細な分析を帯域外で実行します。

- コピーされたスナップショットは、VM と同じリージョンに保持されます。

- スキャンは VM に影響しません。

コピーされたディスクから必要なメタデータを取得した後、Defender for Cloud はディスクのコピーされたスナップショットを直ちに削除し、構成のギャップと潜在的な脅威の検出のためにメタデータを関連する Microsoft のエンジンに送信します。 たとえば、脆弱性評価では、Defender 脆弱性の管理によって分析が行われます。

Defender for Cloud はスキャン結果を表示します。この [セキュリティ アラート] ページに表示される結果には、エージェント ベースとエージェントレスの両方の結果がまとめられています。

Defender for Cloud はスキャン環境のディスクを、リージョン、揮発性、分離、および高度に安全として分析します。 スキャンに関連しないディスク スナップショットとデータは、メタデータの収集に必要な時間 (通常は数分) より長く保存されることはありません。

エージェントレス スキャンで使用されるアクセス許可

Defender for Cloud では、エージェントレス スキャンを実行するために特定のロールとアクセス許可が使用されました。

- Azure では、エージェントレス スキャンを有効にしたときに、これらのアクセス許可がサブスクリプションに自動的に追加されます。

- AWS では、これらのアクセス許可が AWS コネクタの CloudFormation スタックに追加されます。

- GCP では、これらのアクセス許可は GCP コネクタのオンボード スクリプトに追加されます。

Azure のアクセス許可

組み込みロール VM スキャナー オペレーターには、スナップショット プロセスに必要な VM ディスクの読み取り専用アクセス許可があります。 アクセス許可の詳細な一覧は次のとおりです。

Microsoft.Compute/disks/readMicrosoft.Compute/disks/beginGetAccess/actionMicrosoft.Compute/disks/diskEncryptionSets/readMicrosoft.Compute/virtualMachines/instanceView/readMicrosoft.Compute/virtualMachines/readMicrosoft.Compute/virtualMachineScaleSets/instanceView/readMicrosoft.Compute/virtualMachineScaleSets/readMicrosoft.Compute/virtualMachineScaleSets/virtualMachines/readMicrosoft.Compute/virtualMachineScaleSets/virtualMachines/instanceView/read

CMK で暗号化されたディスクが対象として有効になっている場合は、次の追加のアクセス許可が使用されます。

Microsoft.KeyVault/vaults/keys/readMicrosoft.KeyVault/vaults/keys/wrap/actionMicrosoft.KeyVault/vaults/keys/unwrap/action

AWS のアクセス許可

エージェントレス スキャンを有効にしたときに、ロール VmScanner がスキャナーに割り当てられます。 このロールには、スナップショット (タグによってスコープ指定) を作成およびクリーンアップし、VM の現在の状態を確認するための最小限のアクセス許可が設定されています。 詳細なアクセス許可は次のとおりです。

| 属性 | 値 |

|---|---|

| SID | VmScannerDeleteSnapshotAccess |

| アクション | ec2:DeleteSnapshot |

| 条件 | "StringEquals":{"ec2:ResourceTag/CreatedBy”:<br>"Microsoft Defender for Cloud"} |

| リソース | arn:aws:ec2:::snapshot/ |

| 効果 | Allow |

| 属性 | 値 |

|---|---|

| SID | VmScannerAccess |

| アクション | ec2:ModifySnapshotAttribute ec2:DeleteTags ec2:CreateTags ec2:CreateSnapshots ec2:CopySnapshots ec2:CreateSnapshot |

| 条件 | なし |

| リソース | arn:aws:ec2:::instance/ arn:aws:ec2:::snapshot/ arn:aws:ec2:::volume/ |

| 効果 | Allow |

| 属性 | 値 |

|---|---|

| SID | VmScannerVerificationAccess |

| アクション | ec2:DescribeSnapshots ec2:DescribeInstanceStatus |

| 条件 | なし |

| リソース | * |

| 効果 | Allow |

| 属性 | 値 |

|---|---|

| SID | VmScannerEncryptionKeyCreation |

| アクション | kms:CreateKey |

| 条件 | なし |

| リソース | * |

| 効果 | Allow |

| 属性 | 値 |

|---|---|

| SID | VmScannerEncryptionKeyManagement |

| アクション | kms:TagResource kms:GetKeyRotationStatus kms:PutKeyPolicy kms:GetKeyPolicy kms:CreateAlias kms:ListResourceTags |

| 条件 | なし |

| リソース | arn:aws:kms::${AWS::AccountId}: key/ <br> arn:aws:kms:*:${AWS::AccountId}:alias/DefenderForCloudKey |

| 効果 | Allow |

| 属性 | 値 |

|---|---|

| SID | VmScannerEncryptionKeyUsage |

| アクション | kms:GenerateDataKeyWithoutPlaintext kms:DescribeKey kms:RetireGrant kms:CreateGrant kms:ReEncryptFrom |

| 条件 | なし |

| リソース | arn:aws:kms::${AWS::AccountId}: key/ |

| 効果 | Allow |

GCP のアクセス許可

オンボード中、インスタンスの状態を取得してスナップショットを作成するために必要な最小限のアクセス許可で新しいカスタム ロールが作成されます。

また、CMEK で暗号化されたディスクのスキャンをサポートするために、既存の GCP KMS ロールへのアクセス許可が付与されます。 これらのロールを次に示します。

- Defender for Cloud のサービス アカウントに次のアクセス許可と共に roles/MDCAgentlessScanningRole が付与されます: compute.disks.createSnapshot、compute.instances.get

- Defender for Cloud のコンピューティング エンジン サービス エージェントに roles/cloudkms.cryptoKeyEncrypterDecrypter が付与されます