Microsoft Defender for Cloud の脆弱性スキャンでは、統合されている Microsoft Defender 脆弱性の管理を使用して、コンピューターのソフトウェア インベントリと脆弱性をスキャンし、Defender for Cloud の中で結果と分析情報を提供します。 現在、別の脆弱性評価ソリューションを使用している場合は、この記事の手順を使用して Defender 脆弱性の管理に移動できます。

Defender 脆弱性の管理を使用したスキャンに移動する

前提条件

- サポートされているマシンを確認

- Defender for Servers プランが有効になっていることを確認します。

- このプランでは、Defender for Endpoint 統合が有効になっている必要があります。

- デプロイするには、所有者 (リソース グループ レベル) のアクセス許可が必要です。

- 脆弱性の検出結果を表示するには、セキュリティ閲覧者のアクセス許可が必要です。

Azure VM 用の Azure ポリシーを使った移行

次のステップを実行します。

Azure portal にサインインします。

[ポリシー]>[定義] に移動します。

Setup subscriptions to transition to an alternative vulnerability assessment solutionを検索します。割り当てを選びます。

スコープを選び、割り当て名を入力します。

[Review + create](レビュー + 作成) を選択します。

入力した情報を確認し、[作成] を選択します。

このポリシーにより、選択したサブスクリプション内のすべての仮想マシン (VM) が、組み込みの Defender 脆弱性の管理ソリューションで確実に保護されます。

Defender 脆弱性の管理ソリューションへの移行が完了したら、以前の脆弱性評価ソリューションを削除する必要があります

Azure portal での切り替え

Azure portal では、脆弱性評価ソリューションを、組み込みの Defender 脆弱性の管理ソリューションに変更することが可能です。

Azure portal にサインインします。

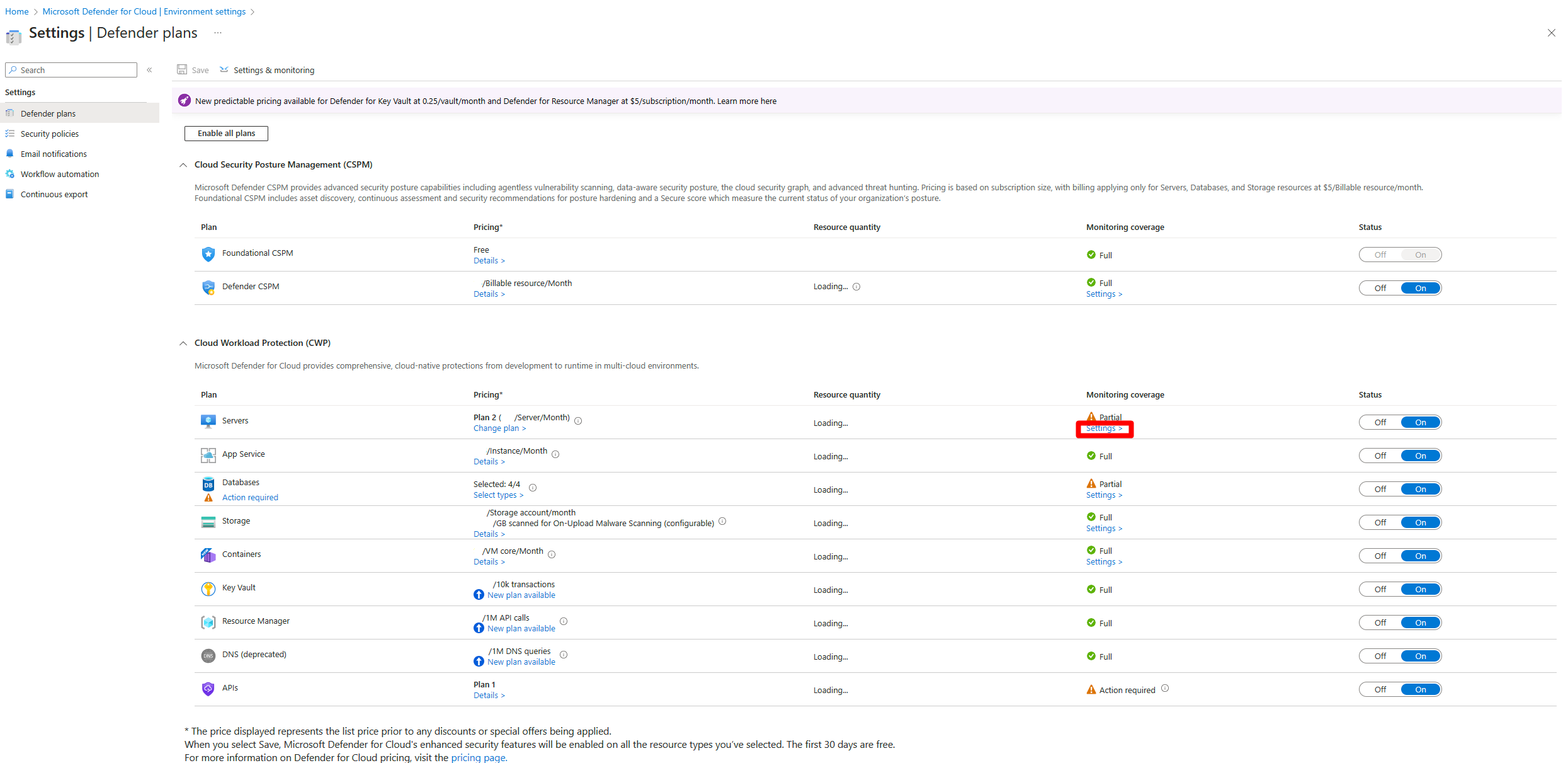

[Microsoft Defender for Cloud]>[環境の設定] に移動します。

関連するサブスクリプションを選択します。

Defender for Servers プランを見つけて、[設定] を選びます。

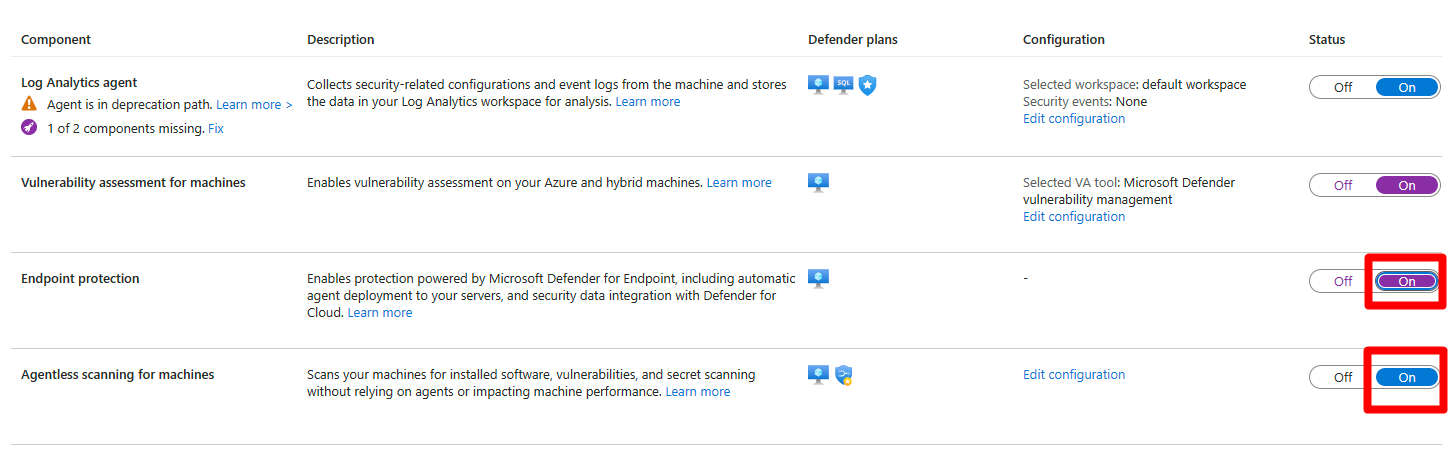

Vulnerability assessment for machinesを [オン] に切り替えます。Vulnerability assessment for machinesが既にオンに設定されている場合は、[構成の編集] を選びます[Microsoft Defender 脆弱性の管理] を選びます。

適用を選択します。

Endpoint protectionまたはAgentless scanning for machinesが [オン] に切り替えられていることを確認します。続行を選択します。

[保存] を選択します。

Defender 脆弱性の管理ソリューションへの移行が完了したら、以前の脆弱性評価ソリューションを削除する必要があります

REST API を使った移行

Azure VM 用の REST API

この REST API を使うと、サブスクリプションをあらゆる脆弱性評価ソリューションから Defender 脆弱性の管理ソリューションに大規模に簡単に移行できます。

PUT https://management.azure.com/subscriptions/{subscriptionId}/providers/Microsoft.Security/serverVulnerabilityAssessmentsSettings/AzureServersSetting?api-version=2022-01-01-preview

{

"kind": "AzureServersSetting",

"properties": {

"selectedProvider": "MdeTvm"

}

}

Once you complete the transition to the Defender Vulnerability Management solution, you need to remove the old vulnerability assessment solution.

REST API for multicloud VMs

Using this REST API, you can easily migrate your subscription, at scale, from any vulnerability assessment solution to the Defender Vulnerability Management solution.

PUT https://management.azure.com/subscriptions/{subscriptionId}/resourcegroups/{resourceGroupName}/providers/Microsoft.Security/securityconnectors/{connectorName}?api-version=2022-08-01-preview

{

"properties": {

"hierarchyIdentifier": "{GcpProjectNumber}",

"environmentName": "GCP",

"offerings": [

{

"offeringType": "CspmMonitorGcp",

"nativeCloudConnection": {

"workloadIdentityProviderId": "{cspm}",

"serviceAccountEmailAddress": "{emailAddressRemainsAsIs}"

}

},

{

"offeringType": "DefenderCspmGcp"

},

{

"offeringType": "DefenderForServersGcp",

"defenderForServers": {

"workloadIdentityProviderId": "{defender-for-servers}",

"serviceAccountEmailAddress": "{emailAddressRemainsAsIs}"

},

"arcAutoProvisioning": {

"enabled": true,

"configuration": {}

},

"mdeAutoProvisioning": {

"enabled": true,

"configuration": {}

},

"vaAutoProvisioning": {

"enabled": true,

"configuration": {

"type": "TVM"

}

},

"subPlan": "{P1/P2}"

}

],

"environmentData": {

"environmentType": "GcpProject",

"projectDetails": {

"projectId": "{GcpProjectId}",

"projectNumber": "{GcpProjectNumber}",

"workloadIdentityPoolId": "{identityPoolIdRemainsTheSame}"

}

}

},

"location": "{connectorRegion}"

}

Remove the old vulnerability assessment solution

After migrating to the built-in Defender Vulnerability Management solution in Defender for Cloud, offboard each VM from their old vulnerability assessment solution. To delete the VM extension, you can use the Remove-AzVMExtension PowerShell cmdlet or a REST API Delete request.