マネージド ID を使用して Azure Key Vault 証明書にアクセスする

Microsoft Entra ID によって提供されるマネージド ID を使用すると、Azure Front Door インスタンスは、資格情報を管理する必要なく、Azure Key Vault などの他の Microsoft Entra で保護されたリソースに安全にアクセスできます。 詳細については、「Azure リソース用マネージド ID とは」を参照してください。

Note

Azure Front Door でのマネージド ID のサポートは、Azure Key Vault へのアクセスに限定されます。 Front Door から Blob Storage や Web Apps などの配信元への認証には使用できません。

Azure Front Door のマネージド ID を有効にし、必要なアクセス許可を Azure Key Vault に付与すると、Front Door はマネージド ID を使用して証明書にアクセスします。 これらのアクセス許可がないと、カスタム証明書の自動ローテーションと新しい証明書の追加が失敗します。 マネージド ID が無効になっている場合、Azure Front Door は元の構成済みの Microsoft Entra アプリの使用に戻ります。これは推奨されておらず、今後非推奨となる予定です。

Azure Front Door では、次の 2 種類のマネージド ID がサポートされています:

- システム割り当て ID: この ID はサービスに関連付けられ、サービスが削除されると削除されます。 それぞれのサービスで、システム割り当て ID を 1 つだけ設定できます。

- ユーザー割り当て ID: これは、サービスに割り当てることができるスタンドアロン Azure リソースです。 それぞれのサービスで、複数のユーザー割り当て ID を設定できます。

マネージド ID は、Azure サブスクリプションがホストされている Microsoft Entra テナントに固有です。 サブスクリプションが別のディレクトリに移動された場合は、ID を再作成して再構成する必要があります。

Azure Key Vault のアクセスは、ロールベースのアクセス制御 (RBAC) またはアクセス ポリシーを使用して構成できます。

前提条件

Azure Front Door のマネージド ID を設定する前に、Azure Front Door Standard または Premium プロファイルがあることを確認してください。 新しいプロファイルを作成するには、「Azure Front Door を作成する」を参照してください。

マネージド ID の有効化

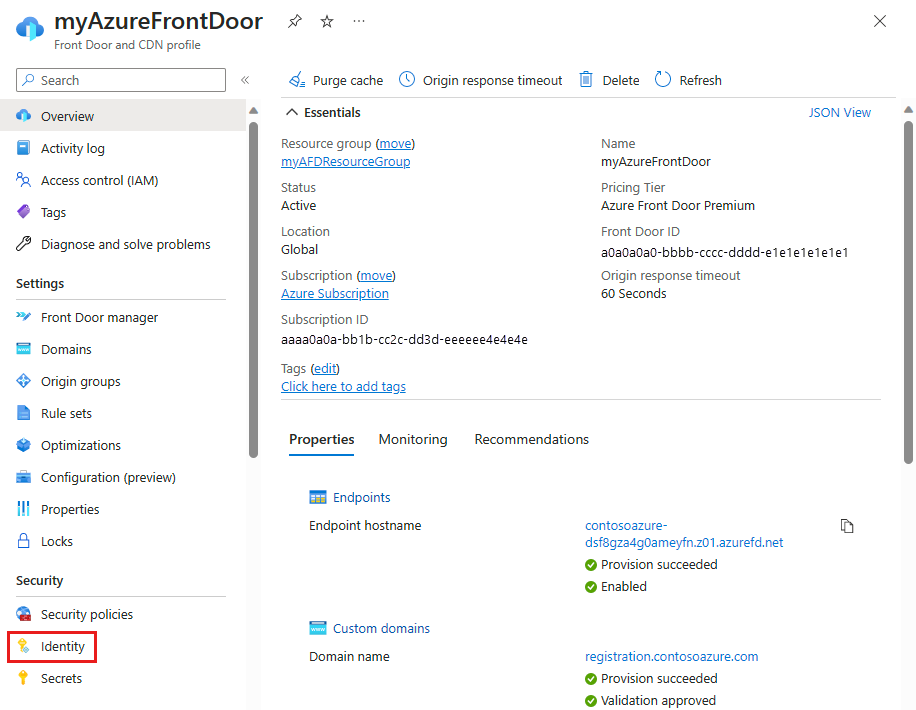

既存の Azure Front Door プロファイルに移動します。 左側のメニューの [セキュリティ] で [ID] を選択します。

[システム割り当て] または [ユーザー割り当て] のマネージド ID をいずれか指定します。

システム割り当て - Azure Front Door プロファイル ライフサイクル用に関連づけられた、Azure Key Vault へのアクセスに使用されるマネージド ID。

ユーザー割り当て - 独自のライフサイクルを持った、Azure Key Vault に対して認証するために使用されるスタンドアロン マネージド ID リソース。

システム割り当て

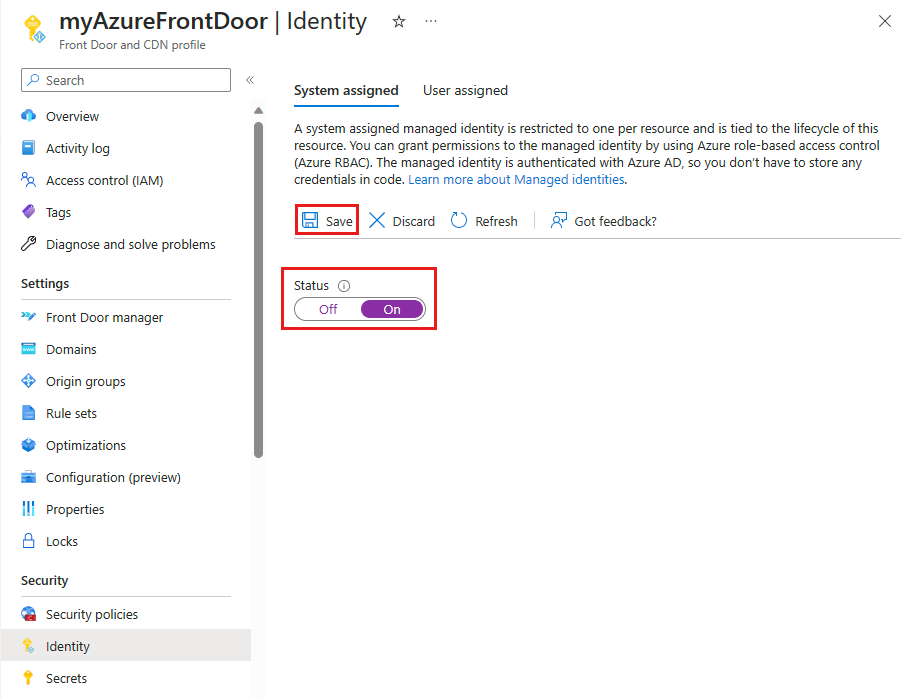

[状態] を [オン] に変更し、[保存] を選択します。

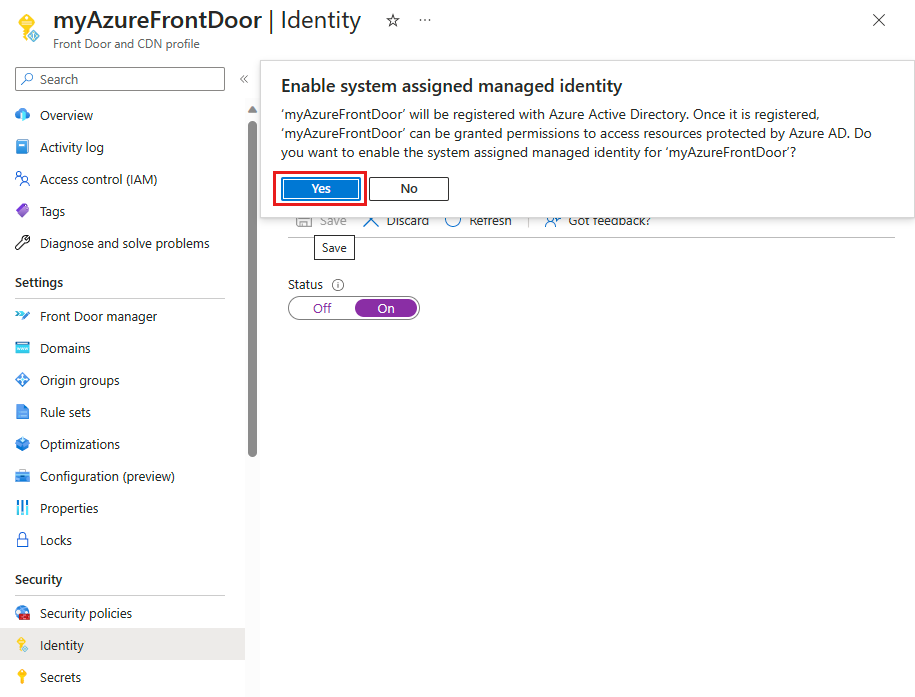

プロンプトが表示されたら、[はい] を選択して、Front Door プロファイルのシステム マネージド ID の作成を確認します。

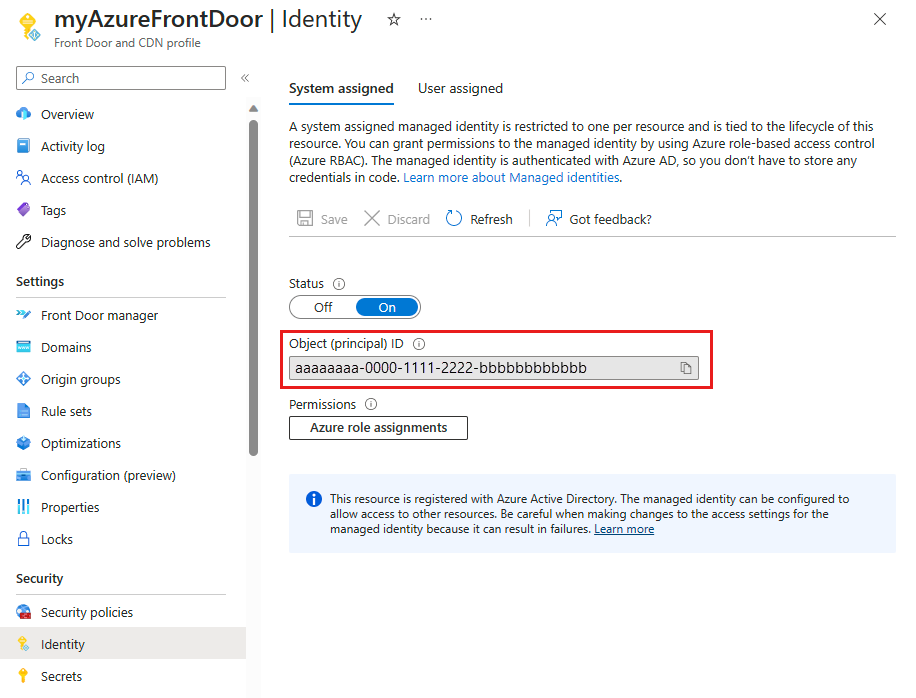

Microsoft Entra ID を作成して登録したら、オブジェクト (プリンシパル) ID を使用して、Azure Key Vault へのアクセス権を Azure Front Door に付与します。

ユーザー割り当て済み

ユーザー割り当てマネージド ID を使用するには、既に作成してある必要があります。 新しい ID を作成する手順については、「ユーザー割り当てマネージド ID の作成」を参照してください。

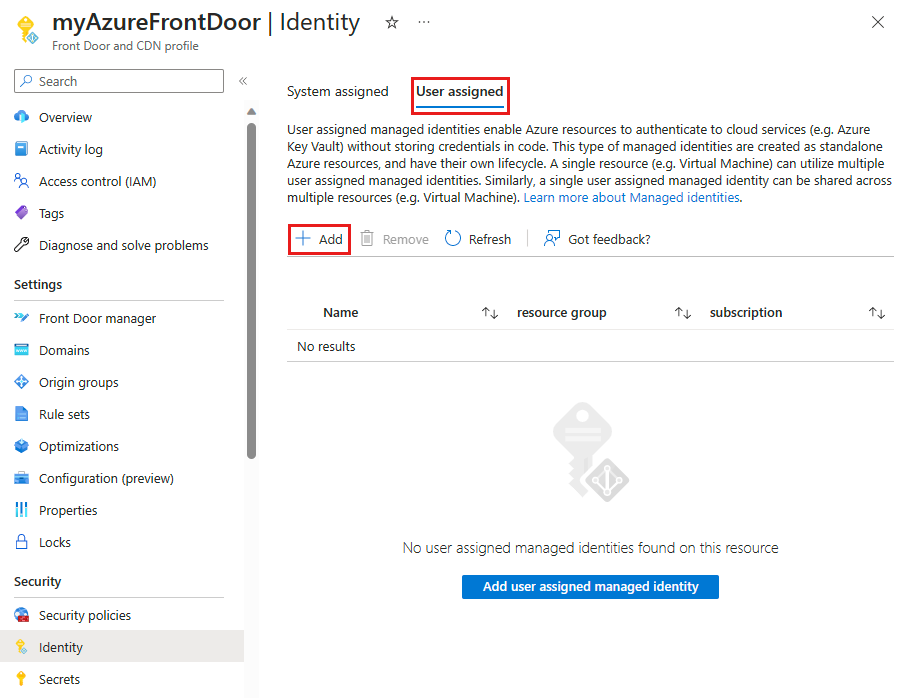

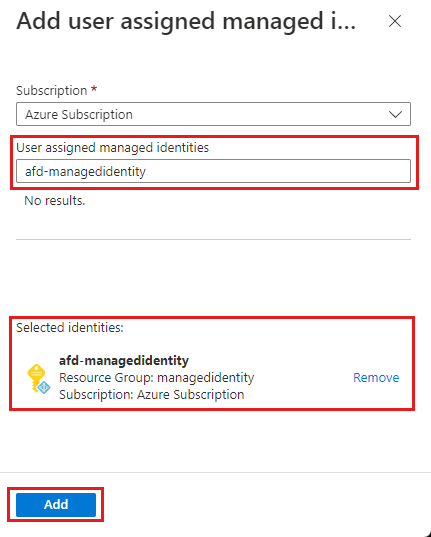

[ユーザー割り当て] タブで、[ + 追加] を選択して、ユーザー割り当てマネージド ID を追加します。

ユーザー割り当てマネージド ID を検索して選択します。 次に [追加] を選択して、Azure Front Door プロファイルにアタッチします。

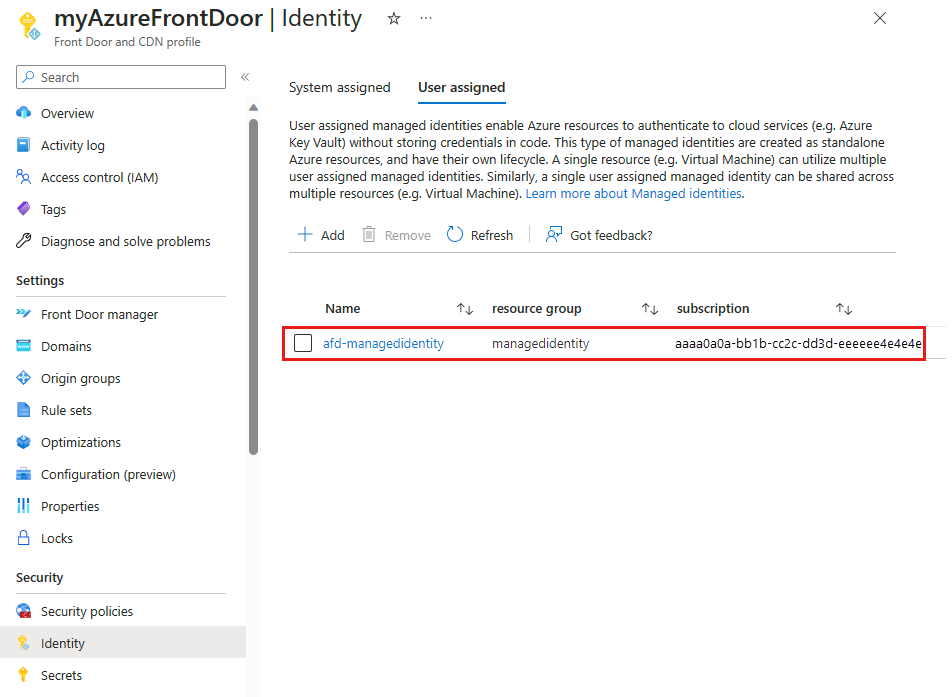

選択したユーザー割り当てマネージド ID の名前が Azure Front Door プロファイルに表示されます。

Key Vault のアクセスを構成する

次のいずれかの方法を使用して、Azure Key Vault のアクセスを構成できます:

- ロールベースのアクセス制御 (RBAC) - Azure Resource Manager を使用してきめ細かいアクセス制御を提供します。

- アクセス ポリシー - ネイティブの Azure Key Vault アクセス制御を使用します。

詳細については、「Azure ロールベースのアクセス制御 (Azure RBAC) とアクセス ポリシーの比較」を参照してください。

ロールベースのアクセス制御 (RBAC)

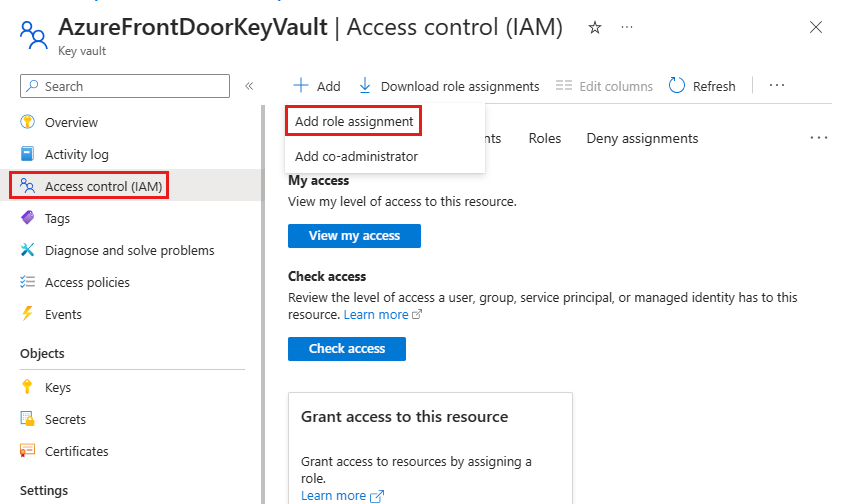

お使いの Azure Key Vault に移動します。 [設定] メニューから [アクセスの制御 (IAM)] を選択し、[ + 追加] を選択して、[ロールの割り当ての追加] を選択します。

[ロールの割り当ての追加] ページで、[Key Vault シークレット ユーザー] を検索し、検索結果から選択します。

![Key Vault の [ロールの割り当ての追加] ページのスクリーンショット。](media/managed-identity/role-based-access-control-search.png)

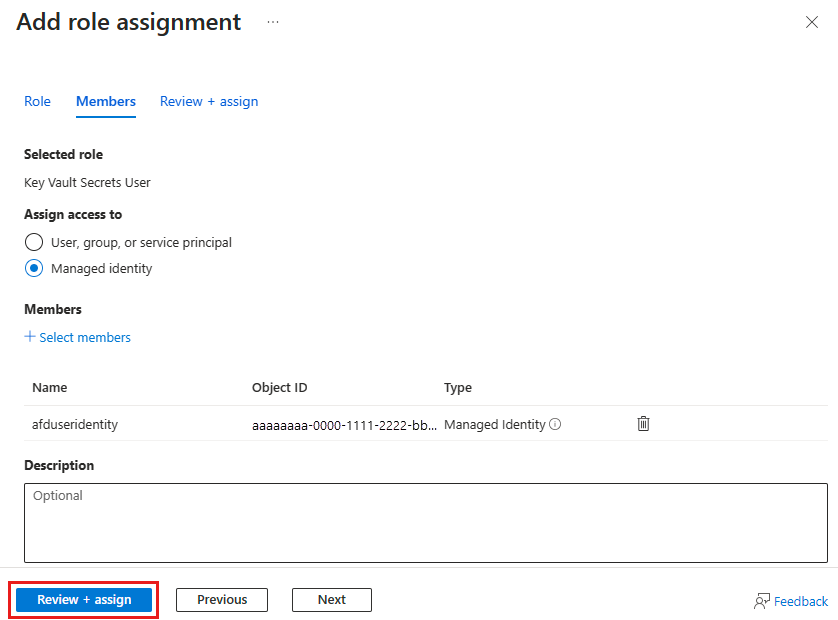

[メンバー] タブで、[マネージド ID] を選択し、[ + メンバーの選択] を選択します。

![Key Vault での、[ロールの割り当ての追加] ページの [メンバー] タブを示すスクリーンショット。](media/managed-identity/role-based-access-control-members.png)

Azure Front Door に関連付けられているシステム割り当てまたはユーザー割り当てマネージド ID を選択し、[選択] を選択します。

![Key Vault での、[ロールの割り当ての追加] ページの [メンバーの選択] ページを示すスクリーンショット。](media/managed-identity/role-based-access-control-select.png)

[確認と割り当て] を選択して、ロールの割り当てを完了します。

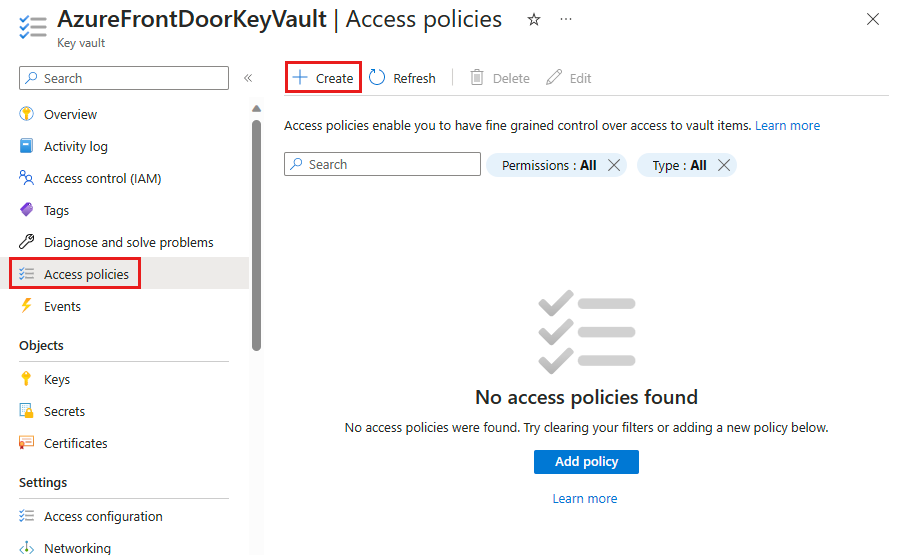

アクセス ポリシー

お使いの Azure Key Vault に移動します。 [設定] で [アクセス ポリシー] を選択してから、[ + 作成] を選択します。

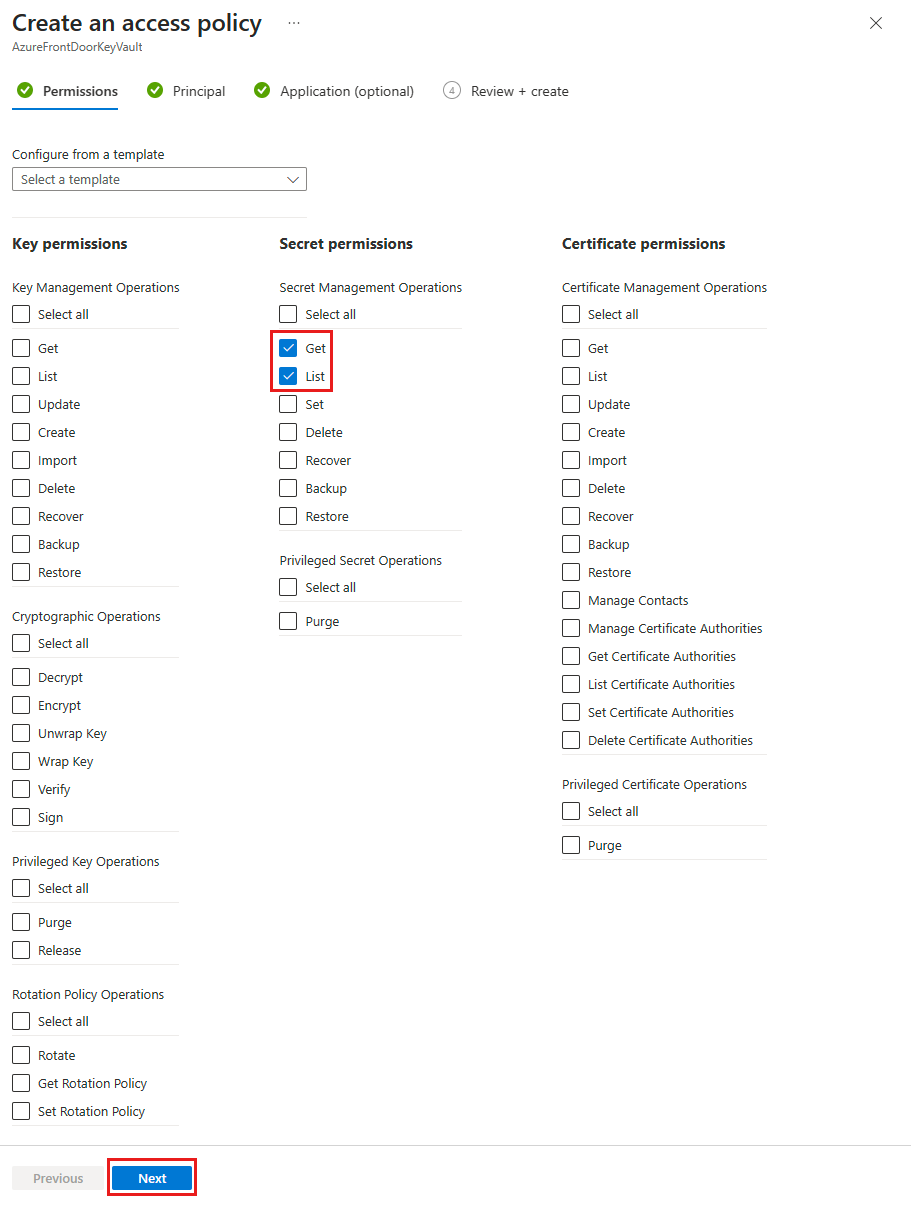

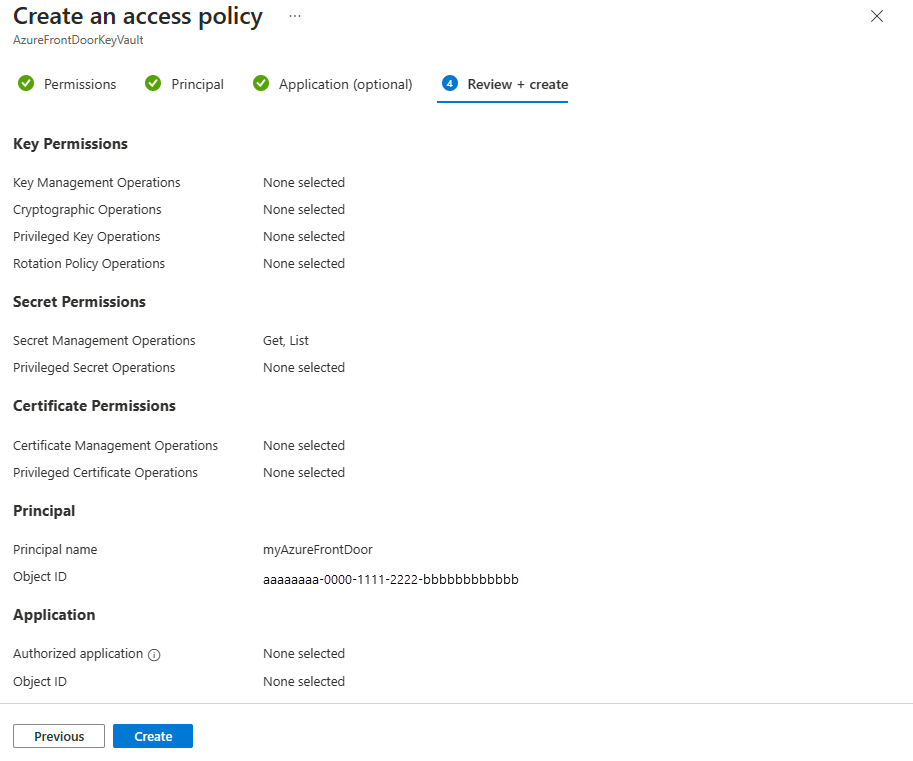

[アクセス ポリシーの作成] ページで、[アクセス許可] タブを選択します。[シークレットのアクセス許可] で、 [リスト] を選択し、[取得] を選択します。 次に [次へ] を選択してプリンシパル タブに進みます。

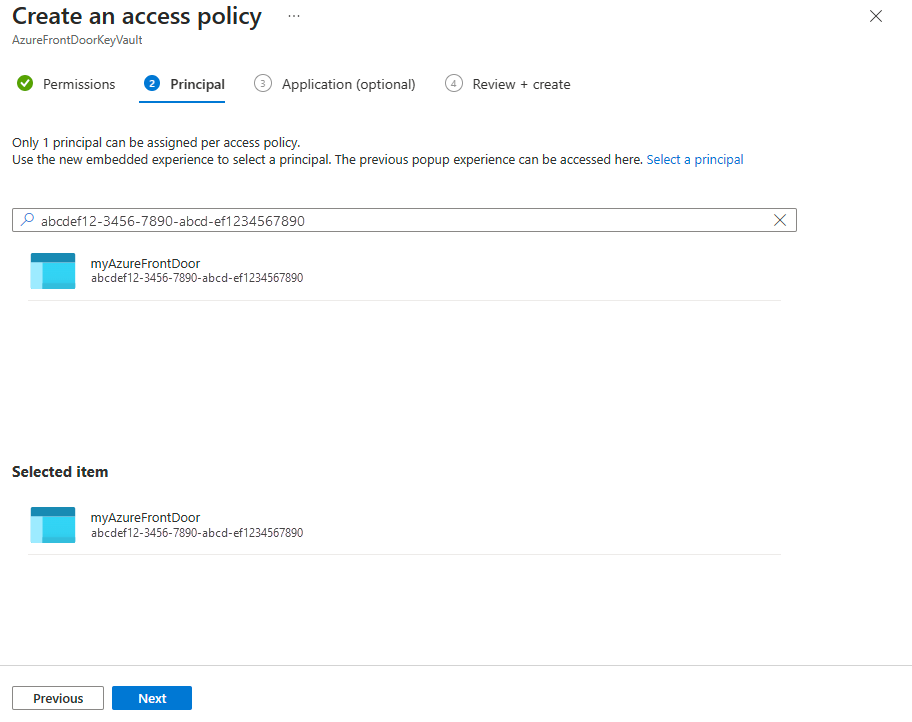

[プリンシパル] タブで、システム割り当てマネージド ID の オブジェクト (プリンシパル) ID またはユーザー割り当てマネージド ID の [名前] を入力します。 次に、 [Review + create](確認と作成) を選択します。 Azure Front Door が自動的に選択されるため、[アプリケーション] タブはスキップされます。

アクセス ポリシーの設定を確認し、[作成] を選択してアクセス ポリシーの設定を完了します。

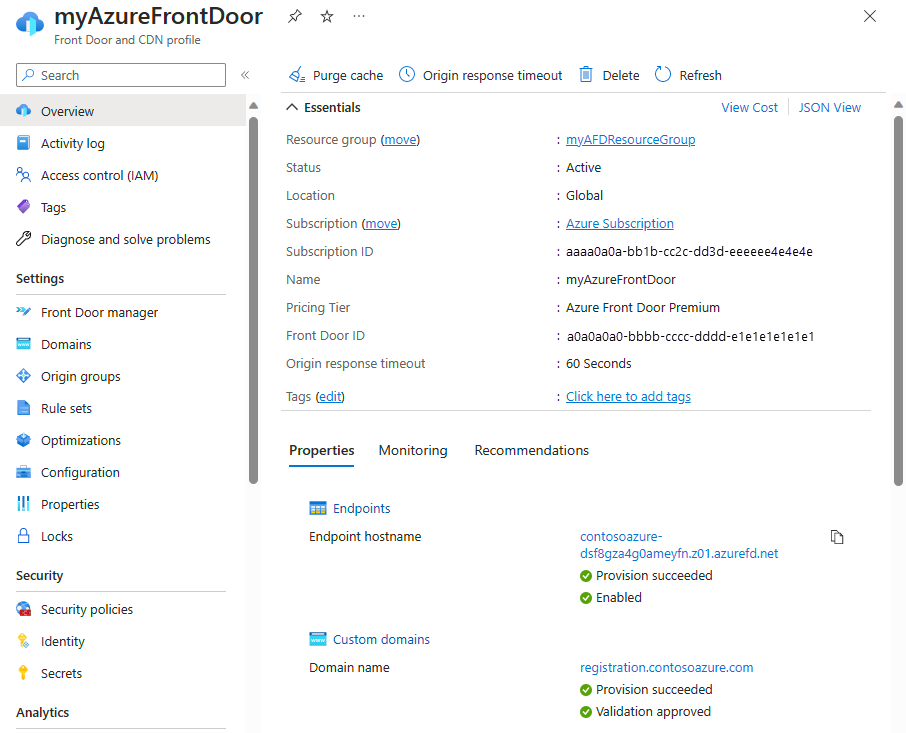

アクセスの確認

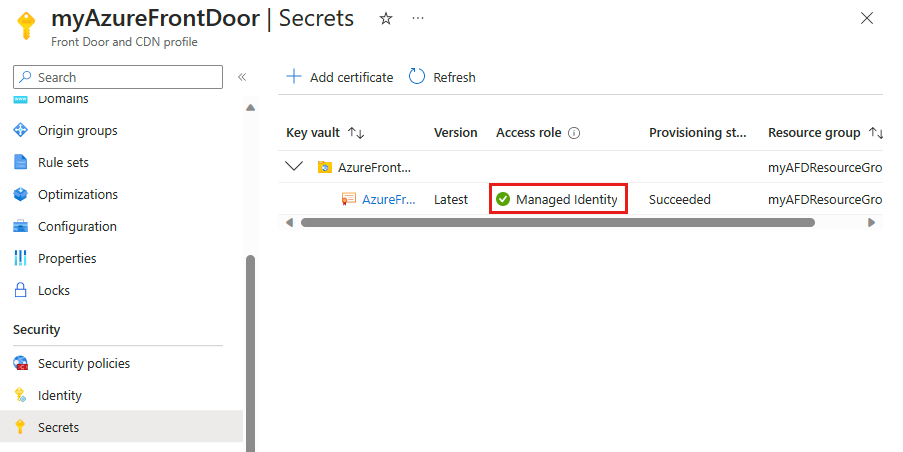

マネージド ID を有効にした Azure Front Door プロファイルに移動し、[セキュリティ] から [シークレット] を選択します。

Front Door で使われる証明書の [アクセス ロール] 列に [マネージド ID] が表示されることを確認します。 マネージド ID を初めて設定する場合は、Front Door に証明書を追加してこの列を表示する必要があります。

次の手順

- 詳しくは、エンド ツー エンド TLS 暗号化 に関する記事をご覧ください。

- この記事では、Azure Front Door カスタム ドメインで HTTPS を構成する 方法について説明します。