Azure Key Vault での証明書署名要求の作成とマージ

Azure Key Vault は、任意の証明機関 (CA) によって発行されたデジタル証明書の格納をサポートしています。 また、秘密キーと公開キーのペアを使用した証明書署名要求 (CSR) の作成をサポートしています。 CSR への署名は、任意の CA (社内のエンタープライズ CA または社外の公的 CA) が実行できます。 証明書署名要求 (CSR) は、デジタル証明書を要求する目的で CA に送信されるメッセージです。

証明書に関する一般的な情報については、Azure Key Vault の証明書に関するページを参照してください。

Azure サブスクリプションをお持ちでない場合は、開始する前に 無料アカウント を作成してください。

提携 CA によって発行された証明書を Key Vault に追加する

Key Vault は、証明書の作成を簡素化するために、次の証明機関と提携しています。

| プロバイダー | 証明書の種類 | 構成のセットアップ |

|---|---|---|

| DigiCert | Key Vault は、DigiCert による OV または EV SSL 証明書を提供します。 | 統合ガイド |

| GlobalSign | Key Vault は、GlobalSign による OV または EV SSL 証明書を提供します。 | 統合ガイド |

提携外の CA によって発行された証明書を Key Vault に追加する

Key Vault と提携していない CA からの証明書を追加するには、次の手順に従います (たとえば GoDaddy は、信頼された Key Vault CA ではありません)。

証明書の追加先となるキー コンテナーに移動します。

プロパティ ページで [証明書] を選択します。

[生成/インポート] タブを選択します。

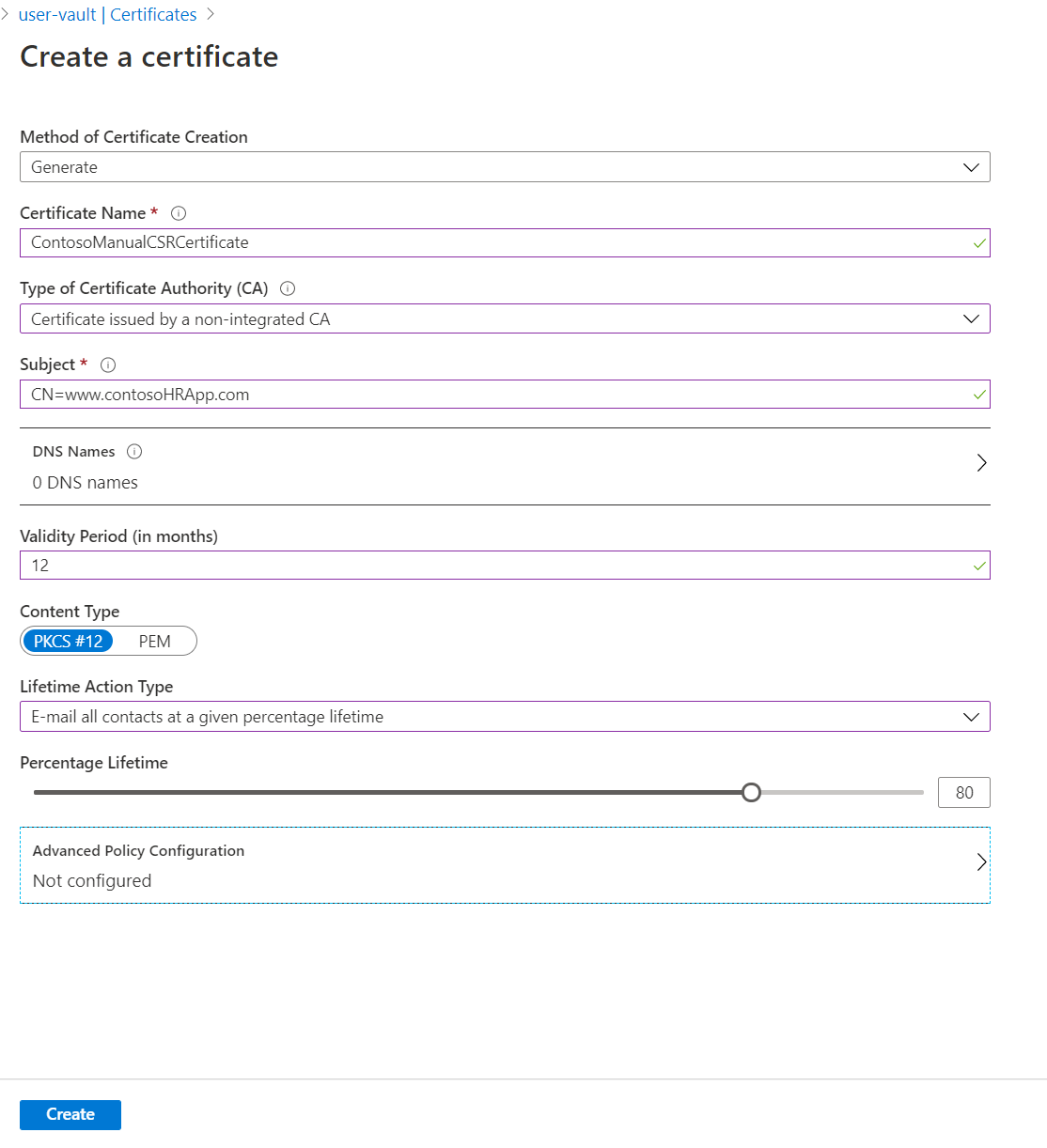

[証明書の作成] 画面で、次の値を選択します。

- [証明書の作成方法] : [生成]。

- [証明書名] :ContosoManualCSRCertificate。

- [証明機関 (CA) の種類] : 統合されていない CA によって発行された証明書。

- [サブジェクト] :

"CN=www.contosoHRApp.com"。

Note

値にコンマ (,) が含まれた相対識別名 (RDN) を使用している場合は、特殊文字を含む値を二重引用符で囲みます。

たとえば、 [サブジェクト] のエントリが

DC=Contoso,OU="Docs,Contoso",CN=www.contosoHRApp.comであるとします。この例では、RDN の

OUには、名前にコンマを含む値が含まれています。OUの結果の出力は、Docs, Contoso になります。必要に応じて他の値を選択し、 [作成] を選択して [証明書] の一覧に証明書を追加します。

[証明書] の一覧から新しい証明書を選択します。 現時点では、証明書はまだ CA によって発行されていないため、証明書の状態は無効です。

[証明書の操作] タブで [CSR のダウンロード] を選択します。

![[CSR のダウンロード] ボタンが強調表示されているスクリーンショット。](../media/certificates/create-csr-merge-csr/download-csr.png)

CSR (.csr) への署名を CA に依頼します。

要求への署名が済んだら、 [証明書の操作] タブの [署名された要求をマージ] を選択して、署名証明書を Key Vault に追加します。

証明書要求が正常にマージされました。

その他の情報を CSR に追加する

CSR の作成時にその他の情報を追加したい場合は、それを SubjectName 内に定義します。 たとえば、次のような情報を追加できます。

- 国/リージョン

- 市区町村

- 都道府県

- Organization

- 組織単位

例

SubjectName="CN = zcusa.951200.xyz, OU = Microsoft Corporation, O = Microsoft Corporation, L = Redmond, S = WA, C = US"

注意

追加情報を含むドメイン検証 (DV) 証明書を要求しても、CA が要求内の情報をすべて検証できなければ、要求が拒否されることがあります。 これらの情報は、組織検証 (OV) 証明書を要求する場合に追加した方がよいでしょう。

FAQ

CSR を監視または管理するにはどうすればよいですか?

「証明書作成の監視と管理」を参照してください。

エラーの種類 "The public key of the end-entity certificate in the specified X.509 certificate content does not match the public part of the specified private key. Please check if certificate is valid (指定された x.509 証明書の内容に含まれるエンド エンティティ証明書の公開キーが、指定された秘密キーの公開部分と一致しません。証明書が有効かどうかをご確認ください)" が表示されました。どうすればよいですか?

マージしようとしている署名済みの CSR が、最初に要求した CSR と異なる場合、このエラーが発生する可能性があります。 新たに作成する CSR には、それぞれ秘密キーがあります。署名済みの要求をマージする際は、その秘密キーが一致していなければなりません。

CSR がマージされるとき、チェーン全体がマージされるのですか?

はい。マージする .p7b ファイルをユーザーが戻しているなら、チェーン全体がマージされます。

発行された証明書が Azure portal で無効状態であった場合はどうなりますか?

[証明書の操作] タブを見て、その証明書のエラー メッセージを確認してください。

エラーの種類 "The subject name provided is not a valid X500 name"(指定されたサブジェクト名は有効な X500 名ではありません) が表示された場合、どうなりますか?

SubjectName に特殊文字が含まれている場合、このエラーが発生することがあります。 Azure portal と PowerShell の手順の「注意」を参照してください。

エラーの種類 "The CSR used to get your certificate has already been used. Please try to generate a new certificate with a new CSR.(証明書の取得に使用された CSR は既に使用されています。新しい CSR で新しい証明書を生成してください。)" 証明書の [詳細ポリシー] セクションに移動し、[更新時にキーを再利用する] オプションがオフになっているかどうかを確認します。