Enterprise Integration Pack で、Azure Logic Apps の B2B ワークフローを使用するための統合アカウントを作成、管理する

適用対象: Azure Logic Apps (従量課金プラン + Standard)

Azure Logic Apps を使用して企業間 (B2B) およびエンタープライズ統合ワークフローを構築する前に、"統合アカウント" リソースを作成する必要があります。 このアカウントは、Azure のスケーラブルなクラウドベースのコンテナーであり、B2B シナリオのワークフローで定義して使う B2B 成果物を簡単に格納および管理することができます。次に例を示します。

また、B2B メッセージを他の組織と電子的に交換するには、統合アカウントが必要です。 他の組織でご自身の組織とは異なるプロトコルとメッセージ形式が使用されている場合、ご自身の組織のシステムでそれらのメッセージを処理できるように、形式を変換する必要があります。 Azure Logic Apps を使うと、次の業界標準プロトコルをサポートするワークフローを構築できます。

Azure Logic Apps で B2B エンタープライズ統合ワークフローを初めて作成する場合は、「Azure Logic Apps と Enterprise Integration Pack を使用した B2B エンタープライズ統合ワークフロー」を参照してください。

前提条件

Azure アカウントとサブスクリプション。 Azure サブスクリプションがない場合は、無料の Azure アカウントにサインアップしてください。 必ず統合アカウントとロジック アプリ リソースの両方に同じ Azure サブスクリプションを使ってください。

従量課金または Standard のいずれのロジック アプリ ワークフローで作業している場合でも、統合アカウントをリンクする必要がある場合は、ロジック アプリ リソースが既に存在している必要があります。

Consumption ロジック アプリ リソースの場合、ワークフローで統合アカウントの成果物を使う前に、このリンクが必要です。 このリンクを使用せずに成果物を作成することもできますが、これらの成果物を使う準備ができた時点で、リンクが必要になります。 従量課金ロジック アプリ ワークフローの例を作成するには、クイックスタート: マルチテナント Azure Logic Apps で従量課金ロジック アプリ ワークフローの例を作成するに関するページを参照してください。

Standard ロジック アプリ リソースの場合、シナリオによっては、このリンクは必須の場合と省略可能の場合があります。

必要なまたは使いたい成果物を含む統合アカウントがある場合は、成果物を使う各 Standard ロジック アプリ リソースに統合アカウントをリンクします。

Azure でホストされる一部の統合アカウント コネクタは、このリンクを必要としておらず、統合アカウントへの接続を作成できます。 たとえば、AS2、EDIFACT、X12 などにこのリンクは必要ありませんが、AS2 (v2) コネクタにはこのリンクが必要です。

Liquid と Flat File という名前の組み込みコネクタを使うと、ロジック アプリ リソースまたはリンクされた統合アカウントに以前にアップロードしたマップとスキーマを選択できます。

統合アカウントがないか、必要ではない場合は、アップロード オプションを使用できます。 それ以外の場合は、リンク オプションを使用できます。これは、各ロジック アプリ リソースにマップとスキーマをアップロードする必要がないことも意味します。 どちらの方法でも、"同じロジック アプリ リソース" 内のすべての子ワークフローで、これらの成果物を使用できます。

Standard ロジック アプリ ワークフローの例を作成するには、シングルテナントの Azure Logic Apps で Standard ロジック アプリ ワークフローの例を作成する方法に関する記事を参照してください。

Premium 統合アカウントは、Azure 仮想ネットワーク内でのプライベート エンドポイントの使用をサポートし、安全に同じネットワーク内の他の Azure リソースと通信できます。 統合アカウント、仮想ネットワーク、Azure リソースも同じ Azure リージョンに存在する必要があります。 詳細については、仮想ネットワークの作成に関する記事と、このガイドの Premium 統合アカウントを設定する手順を参照してください。

たとえば、Standard ロジック アプリは、同じ仮想ネットワーク内に存在する場合、プライベート エンドポイントにアクセスできます。 ただし、従量課金ロジック アプリは仮想ネットワーク統合をサポートしていないため、プライベート エンドポイントにアクセスできません。

仮想ネットワーク統合を使用して Standard ロジック アプリを作成するには、シングルテナントの Azure Logic Apps で Standard ロジック アプリ ワークフローの例を作成する方法に関する記事を参照してください。

仮想ネットワーク統合を使用して既存の Standard ロジック アプリを設定するには、「仮想ネットワーク統合を設定する」を参照してください。

統合アカウントを作成する

統合アカウントは、価格が異なるさまざまなレベルで使用できます。 統合アカウントを作成すると、選択したレベルに基づいてコストが発生する場合があります。 詳細については、Azure Logic Apps の価格と請求モデルおよび Azure Logic Apps の価格を参照してください。

要件とシナリオに基づいて、作成する適切な統合アカウント レベルを決定します。 次の表に、使用できるレベルを示します。

統合アカウントでは、自動的に作成されて有効になっているシステム割り当てマネージド ID を使用してアクセスを認証します。

| レベル | 説明 |

|---|---|

| Premium | 次の条件を持つシナリオ向けです。 - パートナー、契約、スキーマ、マップ、証明書など、無制限の成果物を格納して使用する。 - 特定の B2B アクションと EDI 標準に関連する実行時の状態を格納している独自のストレージを持ち込んで使用する。 これらの状態の例としては、契約で設定されている場合、AS2 アクションの MIC 番号、X12 アクションの制御番号などがあります。 このストレージにアクセスするには、統合アカウントのシステム割り当てマネージド ID を使用します。これは、統合アカウントに対して自動的に作成されて有効になります。 また、追加のガバナンスとポリシーをデータに適用することもできます。たとえば、データ暗号化用のカスタマー マネージド ("持ち込み") キーなどです。 これらのキーを格納するには、キー コンテナーが必要です。 - プライベート証明書またはカスタマー マネージド キーを格納するためのキー コンテナーを設定して使用する。 これらのキーにアクセスするには、Azure Logic Apps 共有サービス プリンシパルではなく、Premium 統合アカウントのシステム割り当てマネージド ID を使用します。 - Premium 統合アカウントと Azure 仮想ネットワーク内の Azure サービス間にセキュリティで保護された接続を作成するプライベート エンドポイントを設定します。 価格は、標準統合アカウントの課金モデルに従います。 制限事項と既知の問題: - キー コンテナーを使用してプライベート証明書を格納する場合、統合アカウントのマネージド ID が機能しない可能性があります。 ここでは、リンクされたロジック アプリのマネージド ID を代わりに使用します。 - 現在、Azure Logic Apps 用の Azure CLI はサポートされていません。 |

| Standard | より複雑な B2B 関係があり、管理する必要があるエンティティの数が増えているシナリオ。 Azure Logic Apps の SLA でサポートされています。 |

| Basic | メッセージの処理のみを必要とするシナリオ、または大規模なビジネス エンティティと取引パートナー関係がある小規模なビジネス パートナーとして機能する場合。 Azure Logic Apps の SLA でサポートされています。 |

| Free | 調査シナリオ用であり、運用シナリオでは使用しないでください。 このレベルには、リージョンの可用性、スループット、使用量に関する制限があります。 たとえば、Free レベルは、米国西部や東南アジアなどの Azure のパブリック リージョンのみで利用できますが、21Vianet によって運営される Microsoft Azure または Azure Government で利用することはできません。 注: Azure Logic Apps の SLA でサポートされていません。 |

このタスクの場合、Azure portal、Azure CLI、または Azure PowerShell を使用できます。

重要

統合アカウントをロジック アプリと適切にリンクして使うには、両方のリソースが "同じ" Azure サブスクリプションと Azure リージョン内に存在する必要があります。

Azure portal の検索ボックスに「統合アカウント」と入力し、[統合アカウント] を選びます。

[統合アカウント] で [作成] を選択します。

[統合アカウントの作成] ペインで、統合アカウントに関する次の情報を指定します。

プロパティ 必要 値 説明 サブスクリプション はい <Azure サブスクリプション名> Azure サブスクリプションの名前 リソース グループ はい <Azure-resource-group-name> 関連するリソースを整理するために使用する Azure リソース グループの名前。 この例では、"FabrikamIntegration-RG" という名前の新しいリソース グループを作成します。 統合アカウント名 はい <integration-account-name> 統合アカウントの名前。文字、数字、ハイフン ( -)、アンダースコア (_)、かっこ (())、ピリオド (.) のみを含めることができます。 この例では、"Fabrikam-Integration" を使用します。価格レベル はい <pricing-level> 統合アカウントの価格レベル。後で変更できます。 この例では [Free] を選択します。 詳しくは、次のドキュメントをご覧ください。

- Logic Apps の価格モデル

- Logic Apps の制限と構成

- Logic Apps の価格ストレージ アカウント Premium 統合アカウントでのみ使用可能 なし 既存の Azure ストレージ アカウントの名前。 このガイドの例では、このオプションは適用されません。 リージョン はい <Azure-region> 統合アカウント メタデータの保存先となる Azure リージョン。 ロジック アプリ リソースと同じ場所を選ぶか、統合アカウントと同じ場所でロジック アプリを作成します。 この例では、[米国西部] を使います。 Log Analytics を有効にする いいえ 未選択 この例では、このオプションを選択しないでください。 完了したら、 [確認および作成] を選択します。

デプロイが完了すると、Azure によって統合アカウントが開かれます。

Premium 統合アカウントを作成した場合は、関連付けられている Azure ストレージ アカウントへのアクセスを設定してください。 統合アカウント用にプライベート エンドポイントを設定することで、Premium 統合アカウントと Azure サービス間にプライベート接続を作成することもできます。

Premium 統合アカウントのストレージ アクセスを設定する

成果物を読み取り、状態情報を書き込むには、Premium 統合アカウントが、選択され関連付けられている Azure ストレージ アカウントにアクセスする必要があります。 統合アカウントは、自動的に作成されて有効になっているシステム割り当てマネージド ID を使用してアクセスを認証します。

Azure portal で、Premium 統合アカウントを開きます。

統合アカウント メニューの [設定] で、[ID] を選択します。

有効になっているシステム割り当てマネージド ID が表示されている [システム割り当て済み] タブの [アクセス許可] で、[Azure ロールの割り当て] を選択します。

[Azure ロールの割り当て] ツール バーで、[ロールの割り当ての追加 (プレビュー)] を選択し、次の情報を入力して、[保存] を選択します。必要なロールごとにこれを繰り返します。

パラメーター 価値 説明 スコープ Storage 詳しくは、「Azure RBAC のスコープについて」を参照してください。 サブスクリプション <Azure-subscription> アクセスするリソースの Azure サブスクリプション。 リソース <Azure-storage-account-name> アクセスする Azure ストレージ アカウントの名前。

注 このスコープでロールの割り当てを追加するためのアクセス許可がないというエラーが発生した場合は、それらのアクセス許可を取得する必要があります。 詳細については、「Microsoft Entra 組み込みロール」を参照してください。Role - Storage Account Contributor

- ストレージ BLOB データ共同作成者

- ストレージ テーブル データ共同作成者Premium 統合アカウントがストレージ アカウントにアクセスするために必要なロール。 詳細については、「システム割り当てマネージド ID に Azure ロールを割り当てる」を参照してください

Premium 統合アカウントのプライベート エンドポイントを設定する

Premium 統合アカウントと Azure サービス間にセキュリティで保護された接続を作成するには、統合アカウント用にプライベート エンドポイントを設定します。 このエンドポイントは、Azure 仮想ネットワークのプライベート IP アドレスを使用するネットワーク インターフェイスです。 こうすることで、仮想ネットワークと Azure サービス間のトラフィックは Azure バックボーン ネットワーク上にとどまり、パブリック インターネットを経由することはありません。 プライベート エンドポイントは、次の利点を提供することで、リソースと Azure サービス間のセキュリティで保護されたプライベート通信チャネルを確保します。

パブリック インターネットへの露出を排除し、攻撃によるリスクを軽減します。

制御され、セキュリティで保護された環境内にデータを保持することで、組織がデータ プライバシーとコンプライアンスの要件を満たせるように支援します。

トラフィックを Azure バックボーン ネットワーク内にとどめることで、待機時間を短縮し、ワークフローのパフォーマンスを高めます。

仮想プライベート ネットワークや ExpressRoute などの複雑なネットワーク設定が不要になります。

余分なネットワーク インフラストラクチャを削減し、パブリック エンドポイントを介したデータ エグレス料金を回避することでコストを節約します。

プライベート エンドポイントのベスト プラクティス

プライベート エンドポイントに対応できるように、仮想ネットワークとサブネット アーキテクチャを慎重に計画します。 サブネットを適切にセグメント化してセキュリティで保護します。

ドメイン ネーム システム設定が最新であり、プライベート エンドポイントの名前解決を処理できるように正しく構成されていることを確認します。

ネットワーク セキュリティ グループを使用して、プライベート エンドポイントとの間のトラフィック フローを制御し、厳格なセキュリティ ポリシーを適用します。

運用環境にデプロイする前に、統合アカウントの接続とパフォーマンスを徹底的にテストして、プライベート エンドポイントですべてが期待どおりに機能することを確認します。

プライベート エンドポイントとの間のネットワーク トラフィックを定期的に監視します。 Azure Monitor や Azure Security Center などのツールを使用して、トラフィック パターンを監査および分析します。

プライベート エンドポイントの作成

開始する前に、トラフィックを管理およびセキュリティで保護するために、適切なサブネットとネットワーク セキュリティ グループを使用して Azure 仮想ネットワークが定義されていることを確認します。

Azure portal の検索ボックスに「プライベート エンドポイント」と入力し、[プライベート エンドポイント] を選択します。

[プライベート エンドポイント] ページで [作成] を選択します。

[基本] タブで次の情報を指定します。

プロパティ 値 サブスクリプション <Azure-subscription> リソース グループ <Azure-resource-group> 名前 <プライベート エンドポイント> ネットワーク インターフェイス名 <プライベート エンドポイント>-nic リージョン <Azure-region> [リソース] タブで次の情報を指定します。

プロパティ 値 接続方法 - マイ ディレクトリ内の Azure リソースに接続します: "自動的に承認" され、すぐに使用できるプライベート エンドポイントを作成します。 エンドポイントの [接続状態] プロパティは、作成後に "承認済み" に設定されます。

- リソース ID またはエイリアスを使って Azure リソースに接続します: "手動で承認" されるプライベート エンドポイントを作成します。これを誰かが使用するには、データ管理者の承認が必要です。 エンドポイントの [接続状態] プロパティは、作成後に "保留中" に設定されます。

注: エンドポイントが手動で承認されている場合、[DNS] タブは使用できません。サブスクリプション <Azure-subscription> リソースの種類 Microsoft.Logic/integrationAccounts リソース <Premium 統合アカウント> ターゲット サブリソース integrationAccount [仮想ネットワーク] タブで、エンドポイントを作成する仮想ネットワークとサブネットを指定します。

プロパティ 値 仮想ネットワーク <仮想ネットワーク> サブネット <エンドポイントのサブネット> 仮想ネットワークは、プライベート エンドポイントにアタッチされたネットワーク インターフェイスを使用します。

[DNS] タブで、次の情報を入力して、アプリが統合アカウントのプライベート IP アドレスを解決できることを確認します。 必要に応じて、プライベート DNS ゾーンを設定し、仮想ネットワークにリンクします。

プロパティ 値 サブスクリプション <Azure-subscription> リソース グループ <プライベート DNS ゾーンの Azure リソース グループ> 完了したら、表示されたすべての情報を確認し、[作成] を選択します。

Azure によってプライベート エンドポイントが作成されたことを確認したら、接続を確認し、セットアップをテストして、仮想ネットワーク内のリソースがプライベート エンドポイントを介して統合アカウントに安全に接続できることを確認します。

保留中のエンドポイント接続を表示する

承認が必要なプライベート エンドポイントの場合は、次の手順を実行します。

Azure portal で [Private Link] ページに移動します。

左側のメニューで [保留中の接続] を選択します。

保留中のプライベート エンドポイントを承認する

承認が必要なプライベート エンドポイントの場合は、次の手順を実行します。

Azure portal で [Private Link] ページに移動します。

左側のメニューで [保留中の接続] を選択します。

保留中の接続を選択します。 ツールバーの [承認] を選択します。 操作が完了するのを待ちます。

エンドポイントの [接続状態] プロパティが "承認済み" に変わります。

Premium 統合アカウントでプライベート エンドポイントを介した Standard ロジック アプリ呼び出しを有効にする

- 次のいずれかのオプションを選択します。

仮想ネットワーク統合を使用して Standard ロジック アプリを作成するには、シングルテナントの Azure Logic Apps で Standard ロジック アプリ ワークフローの例を作成する方法に関する記事を参照してください。

仮想ネットワーク統合を使用して既存の Standard ロジック アプリを設定するには、「仮想ネットワーク統合を設定する」を参照してください。

プライベート エンドポイント経由で呼び出しを行うには、統合アカウントを呼び出す Standard ロジック アプリのワークフローに HTTP アクションを含めます。

Azure portal で、Premium 統合アカウントに移動します。 統合アカウント メニューの [設定] で、[コールバック URL] を選択し、その URL をコピーします。

ワークフローの HTTP アクションの場合、[パラメーター] タブの [URI] プロパティに、次の形式でコールバック URL を入力します。

https://{domain-name}-{integration-account-ID}.cy.integrationaccounts.microsoftazurelogicapps.net:443/integrationAccounts/{integration-account-ID}?api-version=2015-08-01-preview&sp={sp}&sv={sv}&sig={sig}値の例を以下に示します。

https://prod-02-XXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXX.cy.integrationaccounts.microsoftazurelogicapps.net:443/integrationAccounts/XXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXX?api-version=2015-08-01-preview&sp={sp}&sv={sv}&sig={sig}HTTP アクションの場合、[メソッド] プロパティで、[GET] を選択します。

必要に応じて HTTP アクションの設定を完了し、ワークフローをテストします。

ロジック アプリにリンクする

統合アカウントをロジック アプリ リソースと適切にリンクするには、両方のリソースが "同じ" Azure サブスクリプションと Azure リージョンを使う必要があります。

Azure portal で、ロジック アプリ リソースを開きます。

ロジック アプリのナビゲーション メニューの [設定] で、[ワークフロー設定] を選びます。 [統合アカウント] で、 [統合アカウントを選択してください] の一覧を開き、目的の統合アカウントを選択します。

![統合アカウント メニューが表示された Azure portal を示すスクリーンショット。[ワークフロー設定] という名前のページが開いており、[統合アカウントを選択してください] と言う名前のリストが開いています。](media/create-integration-account/select-integration-account.png)

リンクを終了するには、 [保存] を選択します。

![[ワークフロー設定] という名前のページを示すスクリーンショット。[保存] オプションが選択されています。](media/create-integration-account/save-link.png)

統合アカウントが正常にリンクされると、Azure によって確認メッセージが表示されます。

これで、統合アカウントと B2B コネクタでロジック アプリ ワークフローから成果物を使用できるようになりました (XML 検証、フラット ファイルのエンコードまたはデコードなど)。

価格レベルの変更

統合アカウントの制限を引き上げるために、より高い価格レベルにアップグレードすることができます (使用可能な場合)。 たとえば、Free レベルから Basic レベル、Standard レベル、または Premium レベルにアップグレードできます。 また、使用可能な場合は、下位レベルにダウングレードすることもできます。 価格情報の詳細については、次のドキュメントをご確認ください。

価格レベルのアップグレード

この変更を行うには、Azure portal または Azure CLI のいずれかを使用できます。

Azure portal の検索ボックスに「統合アカウント」と入力し、[統合アカウント] を選びます。

Azure で、Azure サブスクリプションのすべての統合アカウントが表示されます。

[統合アカウント] で、移動する統合アカウントを選びます。 統合アカウントのメニューで、[概要] を選択します。

![統合アカウント メニューで [概要] オプションが選択されている Azure portal のスクリーンショット。](media/create-integration-account/integration-account-overview.png)

[概要] ページで、[Upgrade Pricing Tier] (価格レベルのアップグレード) を選択します。これにより、利用可能な上位レベルがあればそれらすべてが一覧表示されます。 レベルを選択すると、変更がすぐに反映されます。

![統合アカウント、[概要] ページ、[価格レベルのアップグレード] へのオプションが選択されている画面を示すスクリーンショット。](media/create-integration-account/upgrade-pricing-tier.png)

価格レベルのダウングレード

この変更を行うには、Azure CLI を使用します。

Azure CLI の前提条件をインストールします (まだインストールしていない場合)。

Azure portal で、Azure Cloud Shell 環境を開きます。

![[Cloud Shell] が選択された Azure portal ツール バーを示すスクリーンショット。](media/create-integration-account/open-azure-cloud-shell-window.png)

コマンド プロンプトで、az resource コマンドを入力し、

skuNameを目的のレベルに設定します。az resource update --resource-group <resourceGroupName> --resource-type Microsoft.Logic/integrationAccounts --name <integrationAccountName> --subscription <AzureSubscriptionID> --set sku.name=<skuName>たとえば、Standard レベルを使用している場合は、

skuNameをBasicに設定できます。az resource update --resource-group FabrikamIntegration-RG --resource-type Microsoft.Logic/integrationAccounts --name Fabrikam-Integration --subscription XXXXXXXXXXXXXXXXX --set sku.name=Basic

ロジック アプリのリンクを解除する

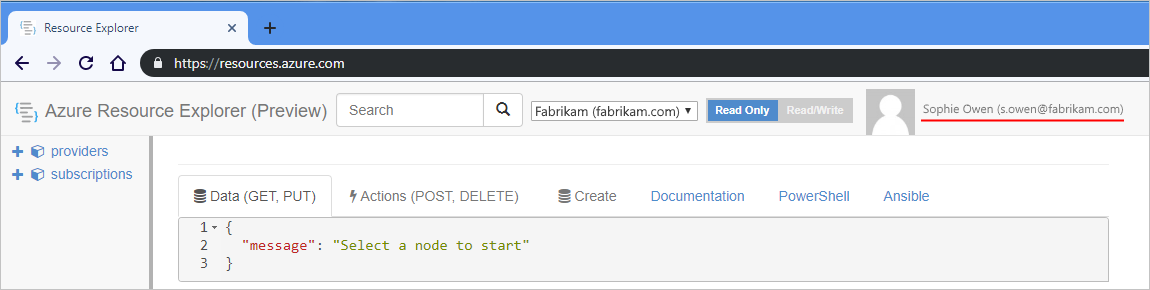

ロジック アプリを別の統合アカウントにリンクする場合、またはロジック アプリで統合アカウントの使用を止める場合は、Azure Resource Explorer を使用してリンクを削除します。

ブラウザー ウィンドウを開き、Azure Resource Explorer (https://resources.azure.com) にアクセスします。 同じ Azure アカウントの資格情報でサインインします。

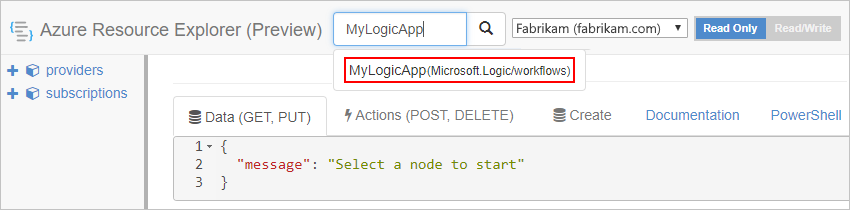

検索ボックスで、ロジック アプリの名前を入力して検索し、ロジック アプリを開きます。

エクスプローラーのタイトル バーで、 [読み取り/書き込み] を選択します。

![[読み取り/書き込み] のオプションが選択されたタイトル バーを示すスクリーンショット。](media/create-integration-account/resource-explorer-select-read-write.png)

[データ] タブで、 [編集] を選択します。

![[編集] 用のオプションが選択された [データ] タブを示すスクリーンショット。](media/create-integration-account/resource-explorer-select-edit.png)

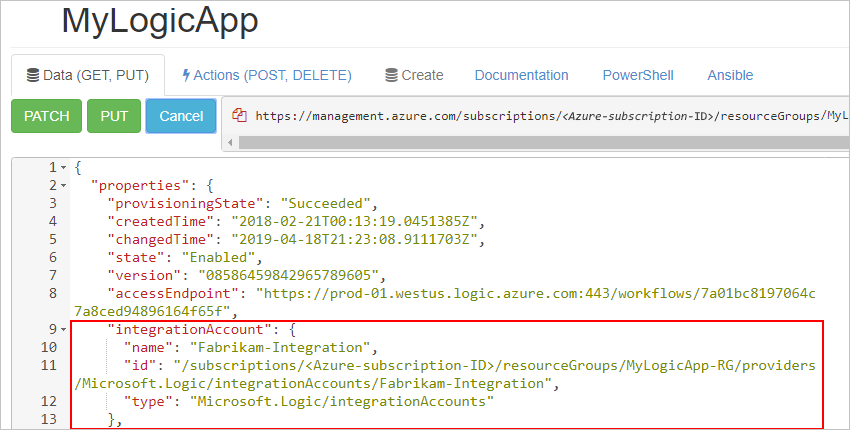

エディターで、次の形式の integrationAccount オブジェクトを見つけて、このオブジェクトを削除します。

{ // <other-attributes> "integrationAccount": { "name": "<integration-account-name>", "id": "<integration-account-resource-ID>", "type": "Microsoft.Logic/integrationAccounts" }, }次に例を示します。

[データ] タブで [Put] を選択して変更を保存します。

![[Put] が選択された [データ] タブを示すスクリーンショット。](media/create-integration-account/resource-explorer-save-changes.png)

Azure Portal でロジック アプリを開きます。 ロジック アプリ メニューの [ワークフロー設定] で、[統合アカウント] プロパティが空になっていることを確認します。

![[ワークフロー設定] が選択された Azure portal のロジック アプリ メニューを示すスクリーンショット。](media/create-integration-account/unlinked-account.png)

統合アカウントの移動

統合アカウントを別の Azure リソース グループまたは Azure サブスクリプションに移動できます。 リソースを移動すると、Azure によって新しいリソース ID が作成されるため、代わりに新しい ID を使用し、移動したリソースに関連付けられているスクリプトまたはツールを更新してください。 サブスクリプションを変更する場合は、既存のリソース グループまたは新しいリソース グループも指定する必要があります。

このタスクでは、このセクションの手順に従って Azure portal を使用するか、Azure CLI のいずれかを使用できます。

Azure portal の検索ボックスに「統合アカウント」と入力し、[統合アカウント] を選びます。

Azure で、Azure サブスクリプションのすべての統合アカウントが表示されます。

[統合アカウント] で、移動する統合アカウントを選びます。 統合アカウント メニューで、 [概要] を選択します。

[概要] ページで、[リソース グループ] または [サブスクリプション名] の横にある [変更] を選択します。

![[概要] ページが表示された Azure portal 統合アカウントを示すスクリーンショット。[リソース グループ] または [サブスクリプション名] の横にある [変更] が選択されています。](media/create-integration-account/change-resource-group-subscription.png)

移動する関連リソースを選択します。

選択した内容に基づいて、次の手順に従ってリソース グループまたはサブスクリプションを変更します。

リソース グループ: [リソース グループ] の一覧から、移動先のリソース グループを選択します。 または、別のリソース グループを作成するには、 [新しいリソース グループの作成] を選択します。

サブスクリプション: [サブスクリプション] の一覧から、移動先のサブスクリプションを選択します。 [リソース グループ] の一覧から、移動先のリソース グループを選択します。 または、別のリソース グループを作成するには、 [新しいリソース グループの作成] を選択します。

移動したリソースに関連付けられているスクリプトやツールは、新しいリソース ID で更新されるまで機能しないことを理解していることを確認するために、[確認] ボックスを選択してから、 [OK] を選択します。

完了したら、すべてのスクリプトを移動したリソースの新しいリソース ID で必ず更新してください。

統合アカウントの削除

このタスクでは、このセクションの手順に従って Azure portal を使用するか、Azure CLI、または Azure PowerShell のいずれかを使用できます。

Azure portal の検索ボックスに「統合アカウント」と入力し、[統合アカウント] を選びます。

Azure で、Azure サブスクリプションのすべての統合アカウントが表示されます。

[統合アカウント] で、削除する統合アカウントを選びます。 統合アカウント メニューで、 [概要] を選択します。

![[統合アカウント] の一覧と統合アカウント メニューが表示され、[概要] が選択されている Azure portal を示すスクリーンショット。](media/create-integration-account/integration-account-overview.png)

[概要] ページで [削除] を選択します。

![[概要] ページで [削除] が選択されていることを示すスクリーンショット。](media/create-integration-account/delete-integration-account.png)

統合アカウントを削除することを確認するために [はい] を選択します。

![確認ボックスで [はい] が選択されていることを示すスクリーンショット。](media/create-integration-account/confirm-delete.png)