Microsoft Sentinel で独自のインシデントを手動で作成する

重要

ポータルまたは Logic Apps を使用したインシデントの手動作成は、現在、プレビュー段階です。 ベータ版、プレビュー版、または一般提供としてまだリリースされていない Azure の機能に適用されるその他の法律条項については、「Microsoft Azure プレビューの追加使用条件」を参照してください。

インシデントの手動作成は、API を使用して一般提供されています。

Microsoft Sentinel は Microsoft Defender ポータルにおいて、Microsoft 統合セキュリティ オペレーション プラットフォーム内で一般提供されています。 プレビュー版については、Microsoft Defender XDR または E5 ライセンスなしで Defender ポータルで Microsoft Sentinel を使用できます。 詳しくは、「Microsoft Defender ポータルの Microsoft Sentinel」を参照してください。

Microsoft Sentinel をセキュリティ情報イベント管理 (SIEM) として使用すると、セキュリティ オペレーションの脅威検出と対応アクティビティの中心は、調査および修復するインシデントとなります。 これらのインシデントには、主に次の 2 つのソースがあります。

これらは、Microsoft Sentinel が接続されたデータ ソースから取り込むログとアラートに対して、検出メカニズムが動作するときに自動的に生成されます。

これらは、それらを作成した、他の接続されている Microsoft セキュリティ サービス (Microsoft Defender XDR など) から直接取り込まれます。

ただし、脅威データの取得元が、"Microsoft Sentinel に取り込まれていない" 他のソースや、どのログにも記録されていないイベントであることもあり、それが調査を開始する正当な理由になる場合があります。 たとえば、ある従業員が、見知らぬ人物が組織の情報資産に関連する不審なアクティビティを行っていることに気づく場合があります。 この従業員は、セキュリティ オペレーション センター (SOC) に電話またはメールでそのアクティビティを報告することがあります。

Microsoft Sentinel では、ソースや関連データに関係なく、セキュリティ アナリストがあらゆる種類のイベントに対してインシデントを手動で作成できるため、このような通常とは異なる種類の脅威を見逃すことはありません。

一般的なユース ケース

報告されたイベントのインシデントを作成する

これは、上記の概要で説明したシナリオです。

外部システムのイベントからインシデントを作成する

ログが Microsoft Sentinel に取り込まれていないシステムのイベントに基づいてインシデントを作成します。 たとえば、SMS ベースのフィッシング キャンペーンでは、組織の企業ブランドとテーマを使用して、従業員の個人用モバイル デバイスを標的にする場合があります。 このような攻撃を調査する場合は、Microsoft Sentinel でインシデントを作成できます。これにより、調査の管理、証拠の収集とログ記録、対応と軽減措置の記録のためのプラットフォームが得られます。

ハンティング結果に基づいてインシデントを作成する

ハンティング アクティビティの観測結果に基づいてインシデントを作成します。 たとえば、特定の調査のコンテキストで、(または独自の) 脅威ハンティングを行っているときに、独自の個別調査が必要な、まったく関係のない脅威の証拠に遭遇する場合があります。

インシデントを手動で作成する

インシデントを手動で作成するには、次の 3 つの方法があります。

- Azure portal を使用してインシデントを作成する

- Microsoft Sentinel インシデント トリガーを使用し、Azure Logic Apps を使用してインシデントを作成する。

- インシデント操作グループを通じ、Microsoft Sentinel API を使用してインシデントを作成する。 これにより、インシデントの取得、作成、更新、削除を行うことができます。

手動で作成されたインシデントは、Microsoft Sentinel が Microsoft Defender ポータルにオンボードされた後は、Defender ポータルと同期されません。ただし、これらは引き続き Azure portal の Microsoft Sentinel で、Logic Apps と API を使用して管理することができます。

Azure portal を使用してインシデントを作成する

[Microsoft Sentinel] を選択し、ワークスペースを選びます。

Microsoft Sentinel のナビゲーション メニューから [インシデント] を選択します。

[インシデント] ページで、ボタン バーから [+ インシデントの作成 (プレビュー)] を選択します。

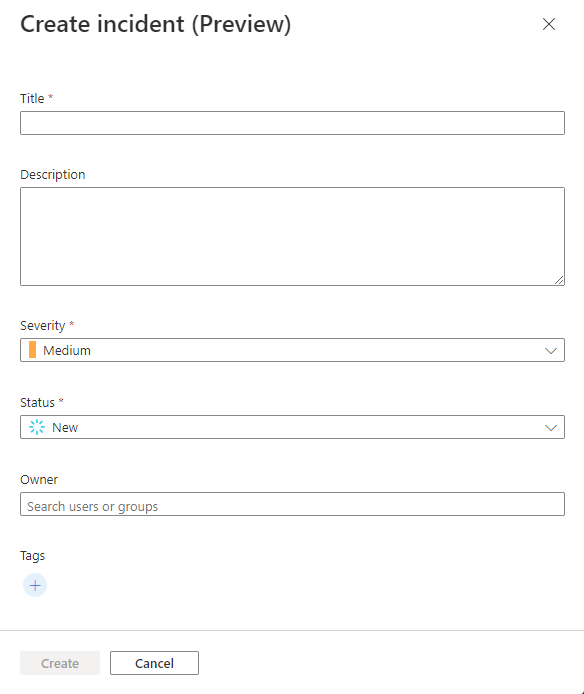

画面の右側に [インシデントの作成 (プレビュー)] パネルが開きます。

パネルのフィールドに適宜入力します。

Title

- インシデントに対して選択したタイトルを入力します。 インシデントは、このタイトルでキューに表示されます。

- 必須。 無制限の長さのフリー テキスト。 空白はトリミングされます。

説明

- インシデントの発生元、関連するすべてのエンティティ、他のイベントとの関係、通知されたユーザーなどの詳細を含む、インシデントに関する説明情報を入力します。

- 省略可能。 最大 5,000 文字のフリー テキスト。

重大度

- ドロップダウン リストで重大度を選択します。 Microsoft Sentinel でサポートされているすべての重大度を使用できます。

- 必須。 既定値は "中" です。

状態

- ドロップダウン リストで状態を選択します。 Microsoft Sentinel でサポートされているすべての状態を使用できます。

- 必須。 既定値は "新規" です。

- 状態が "終了" のインシデントを作成し、その後手動で開いて変更を加え、別の状態を選択できます。 ドロップダウンから [終了] を選択すると、インシデントを閉じる理由を選択してコメントを追加するための [分類の理由] フィールドがアクティブになります。

![インシデントを閉じるための [分類の理由] フィールドのスクリーンショット。](media/create-incident-manually/classification-reason.png)

所有者

- テナントで使用可能なユーザーまたはグループから選択します。 名前の入力を開始して、ユーザーとグループを検索します。 フィールドを選択 (クリックまたはタップ) すると、候補の一覧が表示されます。 一覧の上部にある [自分への割り当て] を選択して、インシデントを自分に割り当てます。

- 省略可能。

タグ

- タグを使用してインシデントを分類し、キュー内でフィルター処理して検索します。

- プラス記号アイコンを選択して、ダイアログ ボックスにテキストを入力し、[OK] を選択してタグを作成します。 オート コンプリートでは、過去 2 週間にワークスペース内で使用されたタグが提案されます。

- 省略可能。 フリー テキスト。

パネルの下部にある [作成] を選択します。 数秒後にインシデントが作成され、インシデント キューに表示されます。

インシデントに "終了" 状態を割り当てると、状態フィルターを変更して閉じられたインシデントも表示されるようにするまで、キューに表示されません。 既定では、フィルターは、状態が "新規" または "アクティブ" のインシデントのみを表示するように設定されています。

キュー内のインシデントを選択して、詳細の表示、ブックマークの追加、所有者と状態の変更などを行います。

何らかの理由でインシデントの作成後に気が変わった場合は、キュー グリッドまたはインシデント自体から削除できます。

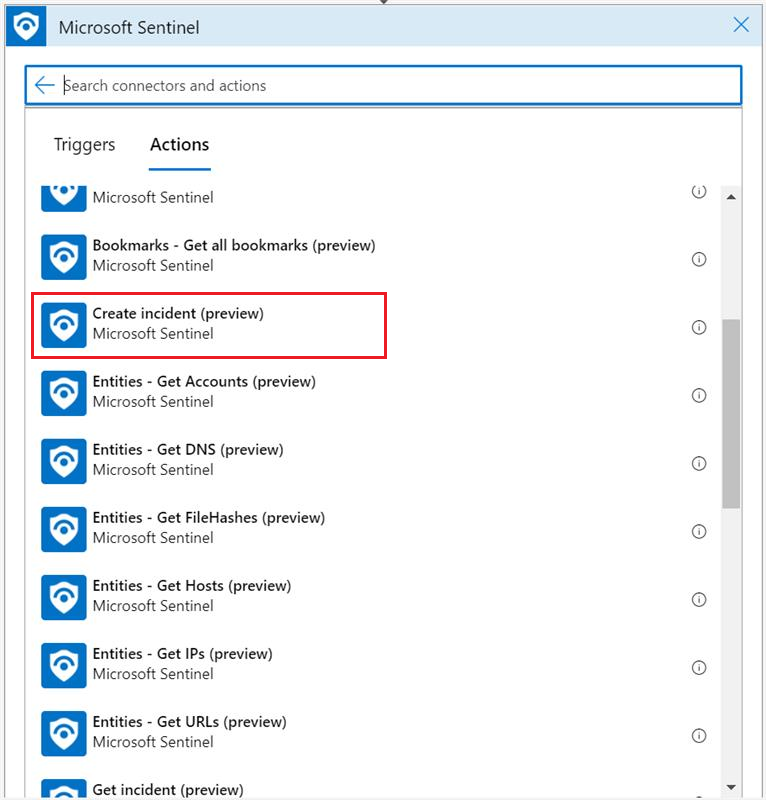

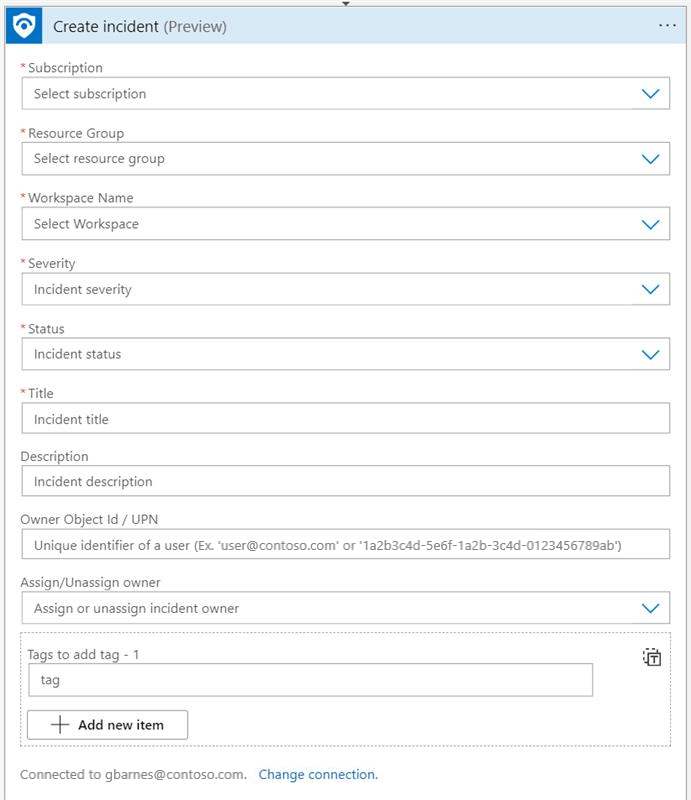

Azure Logic Apps を使用してインシデントを作成する

インシデントの作成は、Microsoft Sentinel コネクタの Logic Apps アクションとしても使用できるため、Microsoft Sentinel プレイブックでも使用できます。

インシデント トリガーのプレイブック スキーマに [インシデントの作成 (プレビュー)] アクションがあります。

次の説明に従ってパラメーターを指定する必要があります。

[サブスクリプション]、[リソース グループ]、[ワークスペース名] をそれぞれのドロップダウンから選択します。

残りのフィールドについては、前述の説明を参照してください (「Azure portal を使用してインシデントを作成する」の下)。

Microsoft Sentinel には、この機能の使用方法を示すサンプル プレイブック テンプレートがいくつか用意されています。

- Microsoft Form でインシデントを作成する

- 共有メールの受信トレイからインシデントを作成する

これらのテンプレートは、Microsoft Sentinel Automation ページのプレイブック テンプレート ギャラリーで確認できます。

Microsoft Sentinel API を使用してインシデントを作成する

インシデント操作グループを使用すると、インシデントの作成だけでなく、インシデントの更新 (編集)、取得、一覧表示、削除も行うことができます。

次のエンドポイントを使用してインシデントを作成します。 この要求が行われた後、インシデントはポータルのインシデント キューに表示されます。

PUT https://management.azure.com/subscriptions/{subscriptionId}/resourceGroups/{resourceGroupName}/providers/Microsoft.OperationalInsights/workspaces/{workspaceName}/providers/Microsoft.SecurityInsights/incidents/{incidentId}?api-version=2022-07-01-preview

要求本文の例を次に示します。

{

"etag": "\"0300bf09-0000-0000-0000-5c37296e0000\"",

"properties": {

"lastActivityTimeUtc": "2019-01-01T13:05:30Z",

"firstActivityTimeUtc": "2019-01-01T13:00:30Z",

"description": "This is a demo incident",

"title": "My incident",

"owner": {

"objectId": "2046feea-040d-4a46-9e2b-91c2941bfa70"

},

"severity": "High",

"classification": "FalsePositive",

"classificationComment": "Not a malicious activity",

"classificationReason": "IncorrectAlertLogic",

"status": "Closed"

}

}

メモ

手動で作成したインシデントには、エンティティやアラートは含まれません。 そのため、インシデント ページの [通知] タブは、既存のアラートをインシデントに関連付けるまで、空のままになります。

[エンティティ] タブも、手動で作成したインシデントへのエンティティの "直接" 追加は現在サポートされていないため、空のままになります。 (このインシデントにアラートを関連付ける場合、インシデントにはアラートのエンティティが表示されます)。

手動で作成したインシデントの場合、キューに製品名も表示されません。

インシデント キューは既定でフィルター処理され、状態が "新規" または "アクティブ" のインシデントのみが表示されます。状態が "終了" のインシデントを作成した場合、状態フィルターを変更して閉じられたインシデントも表示されるようにするまで、キューに表示されません。

次のステップ

詳細については、次を参照してください。